今天讲讲什么是ARP欺骗,在了解ARP欺骗之前,先要弄懂什么是ARP?

ARP(英文全写:Address Resolution Protocol),翻译成中文的意思是“地址解析协议”。

在局域网中,网络以“帧”的形式传输数据,一个主机要和另一个主机进行直接通信,就必须要知道目标主机的MAC地址(翻译成中文就是“介质访问控制地址”,网络中的每台设备都有一个唯一的网络标识,这个网络标识就是MAC地址)。

显然,在双方通信之初,发送方是无法知道目标主机的MAC地址的。那么,目标主机的MAC地址是如何获得的呢?它就是通过“地址解析协议”获得的。

所谓的“地址解析”就是主机在发送“帧”之前,将目标主机的“IP地址”转换成目标主机的“MAC地址”的过程。ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

一、ARP(地址解析协议)的工作原理

主机A的IP地址为192.168.1.1,MAC地址为0A-11-22-33-44-01;

主机B的IP地址为192.168.1.2,MAC地址为0A-11-22-33-44-02;

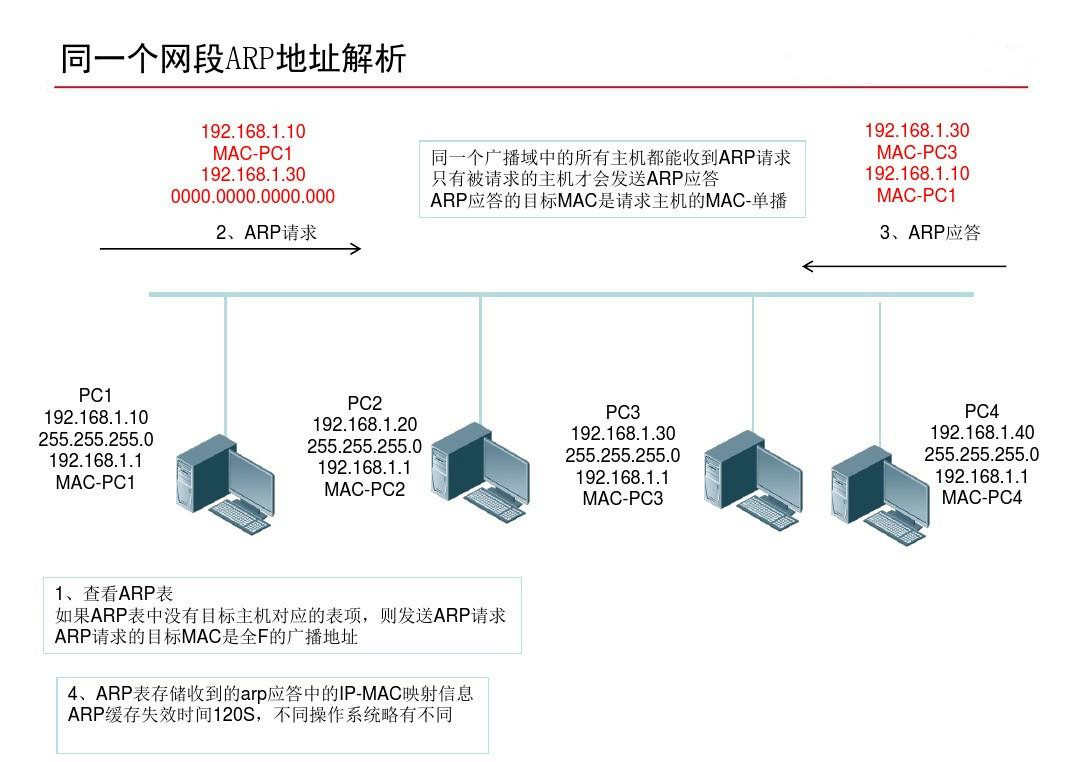

当主机A要与主机B进行通信时,地址解析协议可以将主机B的IP地址(192.168.1.2)解析成主机B的MAC地址(0A-11-22-33-44-02),以下为工作流程:

第1步:根据主机A上的路由表内容,IP确定用于访问主机B的转发IP地址是192.168.1.2。然后主机A在自己的“本地ARP缓存”中,检查主机B的匹配MAC地址。

第2步:如果主机A在ARP缓存中没有找到映射,它将询问主机B(192.168.1.2)的MAC地址,从而将“ARP请求包”广播到本地网络上的所有主机。

源主机A的“IP地址和MAC地址”都包含在“ARP请求包”中。本地网络上的每台主机都会接收到ARP请求,并且检查该“ARP请求包”请求的IP地址,是否与自己的IP地址匹配。如果主机发现请求的IP地址与自己的IP地址不匹配,它将丢弃ARP请求。

第3步:主机B确定ARP请求中的IP地址与自己的IP地址匹配,则将主机A的“IP地址和MAC地址”映射添加到“本地ARP缓存表”中。

第4步:主机B将包含自己MAC地址的ARP回复消息,直接发送回主机A。

第5步:当主机A收到从主机B发来的ARP回复消息时,会把主机B的“IP地址和MAC地址”映射更新到“本地ARP缓存表”中。这样,主机B的“MAC地址”一旦确定,主机A就可以和主机B进行通信了。

二、什么是ARP欺骗?

ARP(地址解析协议)是建立在局域网中各个主机互相信任的基础上的,它的诞生使得网络能够更加高效的运行,但由于它没有安全认证机制,本身存在着很多漏洞和不足:

ARP转换映射表,是依赖于计算机中“高速缓冲存储器”动态更新的,而“高速缓冲存储器”的更新,是受到更新周期的限制的,只能保存最近使用的“地址映射的关系表项”,这使得攻击者有了可乘之机,可以在“高速缓冲存储器”更新表项之前,修改ARP转换映射表,以实现攻击。

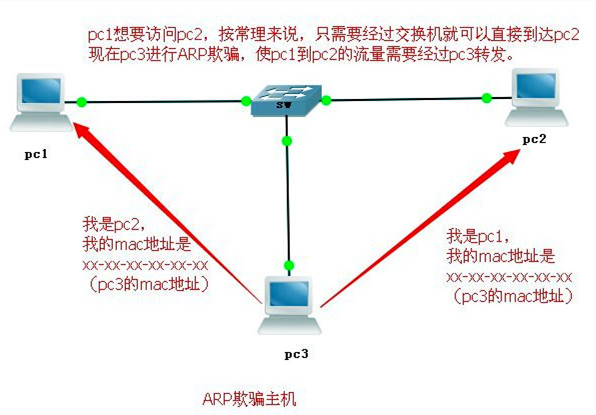

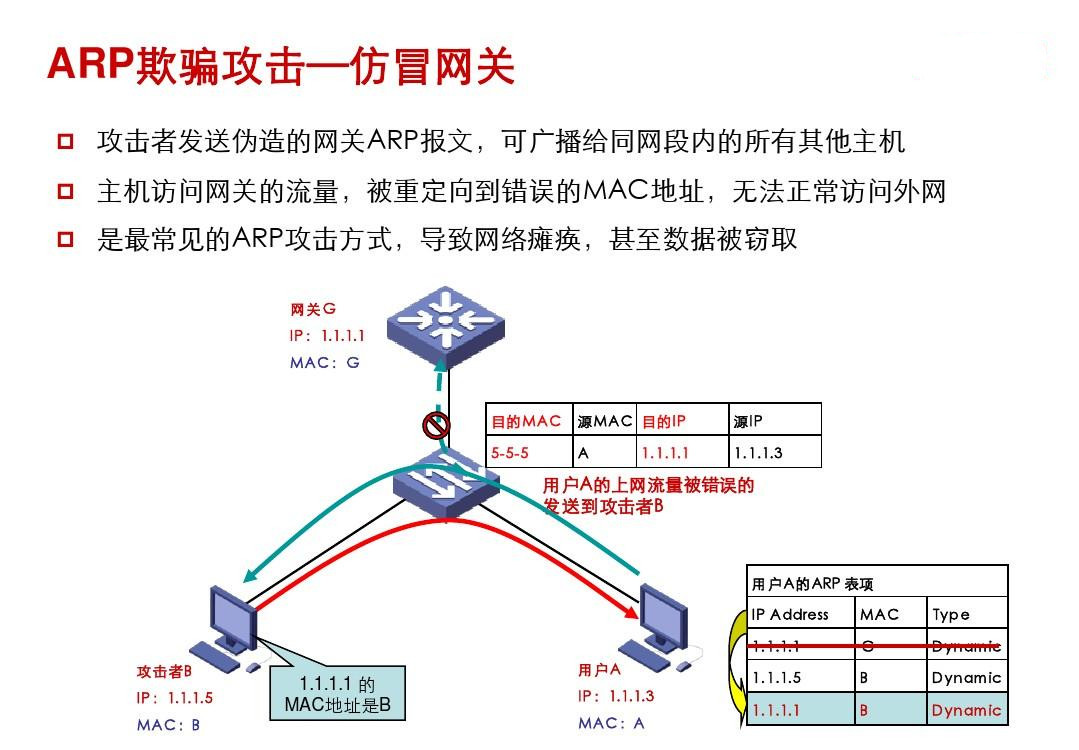

ARP请求,是以广播的形式发送的,局域网上的所有主机,都可以自主地发送ARP应答消息,并且当其他主机收到应答消息时,不会检测该消息的真实性,就将其记录在本地的“ARP缓存表”中。这样攻击者就可以向目标主机发送伪造的“ARP请求包”(错误的IP地址和MAC地址的映射关系),从而篡改目标主机的本地“ARP缓存表”。

ARP欺骗,可以导致目标主机与网关通信失败,更会导致通信重定向,所有的数据都会通过攻击者的机器,因此存在极大的安全隐患。

三、ARP欺骗有什么危害?

1、ARP(地址解析协议)是以广播的方式发送ARP请求的,只要是同一个网段内的主机都可以接收到,这就让攻击者有了可乘之机。攻击者可以发送大量的“ARP请求包”,阻塞正常的网络带宽,使局域网中有限的网络资源,被这些无用的广播信息所占用,造成网络拥堵。

2、ARP(地址解析协议)没有安全认证机制,局域网内的所有主机是建立在互相信任的基础上的,攻击者可以发送错误的“IP地址/MAC地址”的映射关系。只要攻击者持续不断地发出伪造的“ARP请求包”,就能更改目标主机“本地ARP缓存表”中的IP地址/MAC地址条目,造成网络中断或者中间人攻击。

四、 ARP欺骗的防御措施有哪些?

1、 不要把网络安全信任关系,单纯地建立在IP基础上或MAC基础上,理想的关系应该建立在“IP + MAC”基础上。

2、 设置添加静态的“ARP映射表”,不要让主机刷新设定好的“ARP映射表”。

3、 除非很有必要,否则停止使用ARP(地址解析协议),将ARP(地址解析协议)作为永久条目保存在“ARP映射表”中。

4、 使用ARP服务器,通过该服务器查找自己的“ARP映射表”,以此来响应其他机器的ARP请求广播,并确保这台ARP服务器不被黑。

5、 IP的传输,使用“proxy”代理。

6、 使用硬件屏蔽主机,设置好路由,确保IP地址能到达合法的路径(静态配置路由ARP条目)。

7、 使用防火墙连续监控网络。注意有使用SNMP(简单网络管理协议)的情况下,ARP欺骗有可能导致陷阱包丢失。

8、 若感染ARP病毒,可以通过“清空ARP缓存、指定ARP对应关系、添加路由信息、使用防病毒软件”等方式解决。

在复杂多变的网络环境中,随时都有可能面临着如“ARP欺骗、DDoS攻击、CC攻击”等多种网络攻击方式。一般的网站运营者和普通的企业用户,并不具备处理和应对这些网络攻击的能力。因此,业务和网站可选择托管在具有高防御能力的高防服务器上,由此可保证业务的正常稳定运行和网站的安全。

亿速云为用户提供的高防服务器,具有“木马病毒检测、暴力破解防护、系统漏洞扫描”等基础防护功能,超大防护带宽 + 超强清洗能力,专门应对各类网站攻击行为,保障用户网站业务服务的正常稳定运行。亿速云在部署高防服务器的高防机房,接入了T级(1000G)超大防护带宽,单机(单台高防服务器)防御峰值最高可达数百G,并附有CC攻击的防御能力,可防御超大规模的DDoS攻击和高密度的CC攻击,可精准识别多种类型的DDoS攻击,并通过清洗过滤恶意流量,进而保障源站可用。