жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷзҜҮж–Үз« з»ҷеӨ§е®¶еҲҶдә«зҡ„жҳҜжңүе…іPhanд»Јз ҒйқҷжҖҒжү«жҸҸзҡ„жЎҲдҫӢеҲҶжһҗзҡ„еҶ…е®№гҖӮе°Ҹзј–и§үеҫ—жҢәе®һз”Ёзҡ„пјҢеӣ жӯӨеҲҶдә«з»ҷеӨ§е®¶еҒҡдёӘеҸӮиҖғгҖӮдёҖиө·и·ҹйҡҸе°Ҹзј–иҝҮжқҘзңӢзңӢеҗ§гҖӮ

еҫҲеӨҡж—¶еҖҷпјҢжңҖеӨ§зҡ„дјҳеҠҝеңЁжҹҗдәӣжғ…еҶөдёӢе°ұдјҡеҸҳжҲҗжңҖеӨ§зҡ„еҠЈеҠҝгҖӮPHP иҜӯжі•йқһеёёзҒөжҙ»пјҢд№ҹдёҚз”Ёзј–иҜ‘гҖӮдҪҶжҳҜеңЁйЎ№зӣ®жҜ”иҫғеӨҚжқӮзҡ„ж—¶еҖҷпјҢеҸҜиғҪдјҡеҜјиҮҙдёҖдәӣж„ҸжғідёҚеҲ°зҡ„ bugгҖӮ

иғҢжҷҜеҲҶжһҗ

дёҚзҹҘйҒ“дҪ зҡ„йЎ№зӣ®жҳҜеҗҰжңүйҒҮеҲ°иҝҮзұ»дјјзҡ„зәҝдёҠж•…йҡңе‘ўпјҹжҜ”еҰӮ

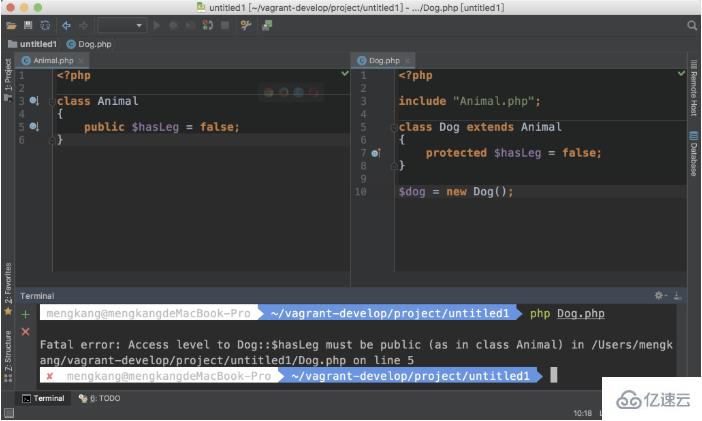

继жүҝзұ»иҜӯжі•й”ҷиҜҜеҜјиҮҙзҡ„ж•…йҡң

ж–Ү件1

class Animal

{

public $hasLeg = false;

}ж–Ү件2

include "Animal.php";

class Dog extends Animal

{

protected $hasLeg = false;

}

$dog = new Dog();php Dog.php Fatal error: Access level to Dog::$hasLeg must be public (as in class Animal) in /Users/mengkang/vagrant-develop/project/untitled1/Dog.php on line 5

пјҲжіЁж„Ҹ IDE 并没жңүжҸҗзӨәжңүйў„еҸ‘й”ҷиҜҜзҡ„е“ҹпјҢжҲ‘дё“й—ЁжҲӘеӣҫпјү

д»ҠеӨ©еңЁзңӢд»Јз Ғзҡ„ж—¶еҖҷзңӢеҲ°дёҖдёӘеҸҳйҮҸдёҖзӣҙйҮҚеӨҚжҹҘиҜўпјҢе°ұжҳҜз”ЁжҲ·жҳҜеҗҰжҳҜз®ЎзҗҶе‘ҳзҡ„иә«д»ҪгҖӮжҲ‘жғіж—ўз„¶иҝҷж ·пјҢдёҚ然еңЁз¬¬дёҖж¬Ўз”Ёзҡ„ең°ж–№е°ұж”ҫе…ҘеҲ°жҲҗе‘ҳеҸҳйҮҸйҮҢпјҢе…Қеҫ—еҗҺйқўйғҪйҮҚеӨҚжҹҘиҜўгҖӮ

з»“жһңеҸ‘зҺ°жҲ‘еңЁзҲ¶зұ»е®ҡд№үзҡ„еҸҳйҮҸеҗҚ$isAdminпјҢд№ӢеүҚзҡ„д»Јз Ғе·Із»ҸеңЁжҹҗдёҖдёӘеӯҗзұ»йҮҢйқўеҚ•зӢ¬е®ҡд№үиҝҮдәҶгҖӮзҲ¶зұ»йҮҢжҳҜpublicеұһжҖ§пјҢиҖҢеӯҗзұ»йҮҢжҳҜprivateеҜјиҮҙдәҶиҝҷдёӘж•…йҡңгҖӮ

еҰӮжһңжҳҜ java иҝҷз§Қй”ҷиҜҜпјҢж— жі•зј–иҜ‘йҖҡиҝҮгҖӮдҪҶжҳҜ php дёҚйңҖиҰҒзј–иҜ‘пјҢеҸӘиҰҒжөӢиҜ•жІЎжңүиҰҶзӣ–еҲ°еҲҡеҲҡдҝ®ж”№зҡ„ж–Ү件е°ұдёҚдјҡеҸ‘зҺ°иҝҷдёӘй—®йўҳпјҢж—ўжҳҜдјҳеҠҝд№ҹжҳҜејұеҠҝгҖӮ

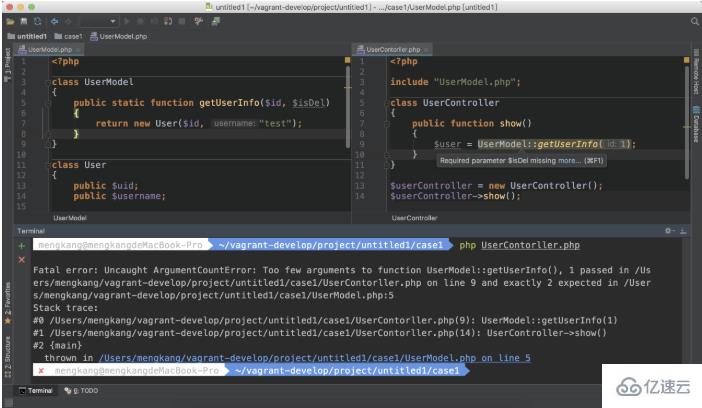

еҸӮж•°дёҚз¬ҰеҗҲйў„жңҹ

жңүж—¶еҖҷa.php,b.php,c.phpдёүдёӘж–Ү件йғҪеј•з”Ёd.phpзҡ„зҡ„дёҖдёӘеҮҪж•°пјҢдҪҶжҳҜдҝ®ж”№дәҶd.phpйҮҢйқўзҡ„дёҖдёӘеҮҪж•°зҡ„еҸӮж•°дёӘж•°пјҢеҰӮжһңеүҚйқўдҪҝз”Ёзҡ„3дёӘж–Ү件йҮҢйқўзҡ„жІЎжңүж”№е…ЁпјҢеҸӘж”№дәҶa.phpпјҢиҖҢжөӢиҜ•зҡ„ж—¶еҖҷеҸҲжІЎжңүиҰҶзӣ–еҲ°b.phpе’Ңc.phpпјҢйӮЈд№ҲдёҠзәҝдәҶпјҢе°ұдјҡи§ҰеҸ‘bugе’Ңй”ҷиҜҜдәҶгҖӮ

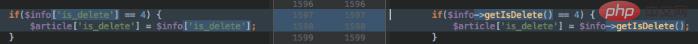

й”ҷжҠҠж•°з»„еҪ“еҜ№иұЎ

дҪ еҸҜиғҪи®Өдёәиҝҷз§Қй”ҷиҜҜеӨӘдҪҺзә§дәҶпјҢдёҚеҸҜиғҪеҸ‘з”ҹеңЁиҮӘе·ұиә«дёҠпјҢдҪҶжҳҜж №жҚ®жҲ‘зҡ„з»ҸйӘҢзҡ„зЎ®дјҡеҸ‘з”ҹпјҢй«ҳејәеәҰзҡ„йңҖжұӮд№ӢдёӢпјҢеҫҲе®№жҳ“еӨҚеҲ¶зІҳиҙҙдёҖдәӣдёңиҘҝпјҢеҸӘеӨҚеҲ¶дёҖеҚҠгҖӮиҖҢдё”жҒ°е·§еӣ дёәжҹҗдәӣйҖ»иҫ‘еҲӨж–ӯпјҢиҮӘе·ұеңЁж—ҘеёёзҺҜеўғејҖеҸ‘зҡ„ж—¶еҖҷпјҢеҮәзҺ°й—®йўҳзҡ„ең°ж–№жІЎжңүиў«жү§иЎҢеҲ°гҖӮ

жҜ”еҰӮдёӢйқўиҝҷж®өд»Јз Ғпјҡ

$article = $this->getParam('article');

// еҒҮи®ҫдёӢйқўиҝҷж®өд»Јз ҒжҳҜеӨҚеҲ¶зҡ„

$isPowerEditer = "xxxxx жј”зӨәд»Јз Ғ";

if(!$isPowerEditer){

if ($article->getUserId() != $uid)

{

...

}

}еӣ дёәеӨҚеҲ¶зҡ„жқҘжәҗеӨ„пјҢ$articleжҳҜдёҖдёӘеҜ№иұЎпјҢжүҖд»Ҙи°ғз”ЁдәҶgetUserIdзҡ„ж–№жі•гҖӮдҪҶжҳҜдёҠйқўзҡ„$articleжҳҜдёҖдёӘд»Һе®ўжҲ·з«ҜиҺ·еҸ–зҡ„еҸӮж•°пјҢдёҚжҳҜеҜ№иұЎгҖӮ

Call to a member function getUserId() on a non-object

иҖҢиҮӘе·ұжөӢиҜ•зҡ„ж—¶еҖҷпјҢеӣ дёәif(!$isPowerEditer)зҡ„еҲӨж–ӯеҜјиҮҙжІЎжңүжү§иЎҢеҲ°йҮҢйқўеҺ»гҖӮзӣҙеҲ°дёҠзәҝд№ӢеҗҺжүҚеҸ‘зҺ°й—®йўҳгҖӮ

й”ҷжҠҠеҜ№иұЎеҪ“ж•°з»„

Cannot use object of type DataObject\Article as array

дёҚзҰҒеҸҚжҖқпјҢеҰӮжһңиҝҷдёӘйЎ№зӣ®жҳҜ java зҡ„пјҢиӮҜе®ҡдёҚдјҡеҮәзҺ°дёҠйқўдёӨдёӘй—®йўҳдәҶпјҢеӣ дёәеңЁйЎ№зӣ®жһ„е»әзҡ„ж—¶еҖҷе°ұе·Із»ҸжІЎжі•йҖҡиҝҮдәҶгҖӮ

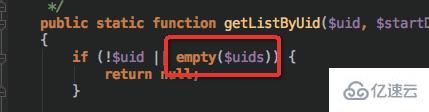

дёҚеӯҳеңЁзҡ„ж•°з»„

иҝҷд№ҹдёҚйЈҳзәўпјҹеӨҡеҶҷдәҶдёӘsе‘ўпјҢеҸҜиғҪеӣ дёәеӨ–йқўеҢ…дәҶдёҖдёӘemptyжүҖд»ҘIDEжІЎжңүж Үи®°дёәй”ҷиҜҜеҗ§гҖӮжүҖд»ҘжҲ‘们дёҚиғҪеӨӘзӣёдҝЎIDEгҖӮ

жҖқиҖғдёҺж”№иҝӣ

иҮӘйҖ иҪ®еӯҗе®һйӘҢ

иҝӣдёҖжӯҘжҖқиҖғпјҢжҲ‘们жҳҜеҗҰиғҪеӨҹеҒҡдёҖдёӘе·Ҙе…·жқҘиҮӘе·ұжЁЎжӢҹзј–иҜ‘е‘ўпјҹеҶҷдәҶдёҖдёӘе°Ҹ demo ,дҫқиө–nikic/php-parser

https://github.com/nikic/PHP-Parser

PHP-Parser еҸҜд»ҘжҠҠPHPд»Јз Ғи§ЈжһҗдёәASTпјҢж–№дҫҝжҲ‘们еҒҡиҜӯжі•еҲҶжһҗгҖӮжҜ”еҰӮдёҠйқўзҡ„дҫӢеӯҗ

ж–Ү件1

class Animal

{

public $hasLeg = false;

}ж–Ү件2(Dog.php)

include "Animal.php";

class Dog extends Animal

{

protected $hasLeg = false;

}

$dog = new Dog();жҲ‘们еҲ©з”Ё PHP-Parser еҒҡдәҶиҜӯжі•и§ЈжһҗжЈҖжөӢпјҢд»Јз ҒеҰӮдёӢпјҡ

include dirname(__DIR__)."/vendor/autoload.php";

use PhpParser\Error;

use PhpParser\Node\Stmt\Property;

use PhpParser\ParserFactory;

use PhpParser\Node\Stmt\Class_;

$code = file_get_contents("Dog.php");

$parser = (new ParserFactory)->create(ParserFactory::PREFER_PHP5);

try {

$ast = $parser->parse($code);

} catch (Error $error) {

echo "Parse error: {$error->getMessage()}\n";

return;

}

$classCheck = new ClassCheck($ast);

$classCheck->extendsCheck();

class ClassCheck{

/**

* @var Class_[]|null

*/

private $classTable;

public function __construct($nodes)

{

foreach ($nodes as $node){

if ($node instanceof Class_){

$name = $node->name;

if (!isset($this->classTable[$name])) {

$this->classTable[$name] = $node;

}else{

// жҠҘй”ҷе“ӘйҮҢзұ»йҮҚеӨҚдәҶ

echo $node->getLine();

}

}

}

}

public function extendsCheck(){

foreach ($this->classTable as $node){

if (!$node->extends){

continue;

}

$parentClassName = $node->extends->getFirst();

if (!isset($this->classTable[$parentClassName])) {

exit($parentClassName."дёҚеӯҳеңЁ");

}

$parentNode = $this->classTable[$parentClassName];

foreach ($node->stmts as $stmt){

if ($stmt instanceof Property){

// жҹҘзңӢиҜҘеұһжҖ§жҳҜеҗҰеӯҳеңЁдәҺзҲ¶зұ»дёӯ

$this->propertyCheck($stmt,$parentNode);

}

}

}

}

/**

* @param Property $property

* @param Class_ $parentNode

*/

private function propertyCheck($property,$parentNode){

foreach ($parentNode->stmts as $stmt){

if ($stmt instanceof Property){

if ($stmt->props[0]->name != $property->props[0]->name){

continue;

}

if ($stmt->isProtected() && $property->isPrivate()) {

echo $stmt->getLine()."\n";

echo $property->getLine()."\n";

}

}

}

}

}еҺҹзҗҶиғҪе°ұжҳҜеҜ№и§ЈжһҗеҮәжқҘзҡ„AST继з»ӯеҒҡеҲҶжһҗпјҢдҪҶжҳҜеүҚдәәж Ҫж ‘еҗҺдәәд№ҳеҮүпјҢиҝҷж ·зҡ„е®Ңж•ҙе·Ҙе…·е·Із»ҸжңүеӨ§зҘһеё®жҲ‘们еҒҡеҘҪдәҶгҖӮ

дҪҝз”ЁзҺ°жңүе·Ҙе…·

https://github.com/phan/phan

еҸҜд»ҘиҜҙе®ғдёҺдёҠйқўд»Ӣз»Қзҡ„nikic/php-parserеёҲеҮәеҗҢй—ЁпјҢдҫқиө–nikic/php-astPHPжү©еұ•

е…Ҳе®үиЈ…php-astжү©еұ•

еӨ§жҰӮжҸҸиҝ°е®үиЈ…жӯҘйӘӨ

git clone https://github.com/nikic/php-ast cd php-ast/ phpize sudo ./configure --enable-ast sudo make sudo make install cd /etc/php.d # еј•е…Ҙжү©еұ• sudo vim ast.ini # е°ұиғҪзңӢеҲ°жү©еұ•е•Ұ php -m | grep ast

е®үиЈ… composer

еӨ§жҰӮжҸҸиҝ°е®үиЈ…жӯҘйӘӨ

curl -sS https://getcomposer.org/installer | php

е®үиЈ…plan

mkdir test cd test ~/composer.phar require --dev "phan/phan:1.x"

е®һйӘҢ

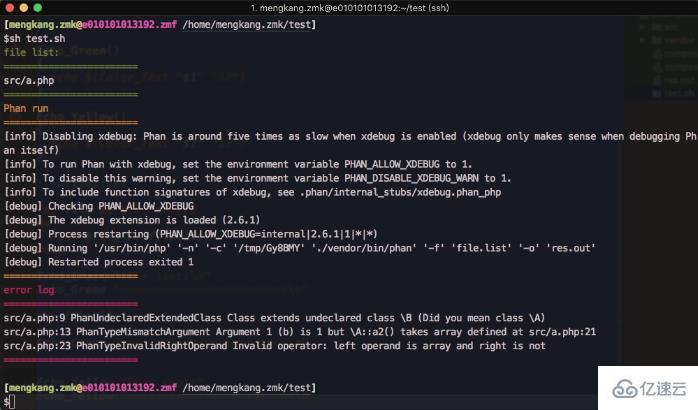

е®һйӘҢ1

ж–°е»әдёӘйЎ№зӣ®пјҢйҡҸдҫҝеҶҷдёӘжңүй—®йўҳзҡ„д»Јз Ғ

и·Ҝеҫ„жҳҜsrc/a.php

<?php

class A extends B

{

public function a1()

{

return $this->a2(1);

}

/**

* @param array $b

*

* @return int

*/

private function a2($b)

{

return $b + 1;

}

}еҶҷдёӘshellи„ҡжң¬

#!/bin/bash

function log()

{

echo -e -n "\033[01;35m[YUNQI] \033[01;31m"

echo $@

echo -e -n "\033[00m"

}

Color_Text()

{

echo -e " \e[0;$2m$1\e[0m"

}

Echo_Red()

{

echo $(Color_Text "$1" "31")

}

Echo_Green()

{

echo $(Color_Text "$1" "32")

}

Echo_Yellow()

{

echo $(Color_Text "$1" "33")

}

: > file.list

for file in $(ls src/*)

do

echo $file >> file.list

done

Echo_Green "file list:\n"

Echo_Green "========================\n"

cat file.list

Echo_Green "========================\n"

Echo_Yellow "Phan run\n"

Echo_Yellow "========================\n"

./vendor/bin/phan -f file.list -o res.out

Echo_Yellow "========================\n"

Echo_Red "error log\n"

Echo_Red "========================\n"

cat res.out

Echo_Red "========================\n"жү§иЎҢз»“жһң

жЎҲдҫӢдёӯзҡ„й”ҷиҜҜ

1.зұ»дёҚеӯҳеңЁ

2.еҸӮж•°зұ»еһӢй”ҷиҜҜ

3.иҜӯжі•иҝҗз®—зұ»еһӢжҺЁж–ӯ

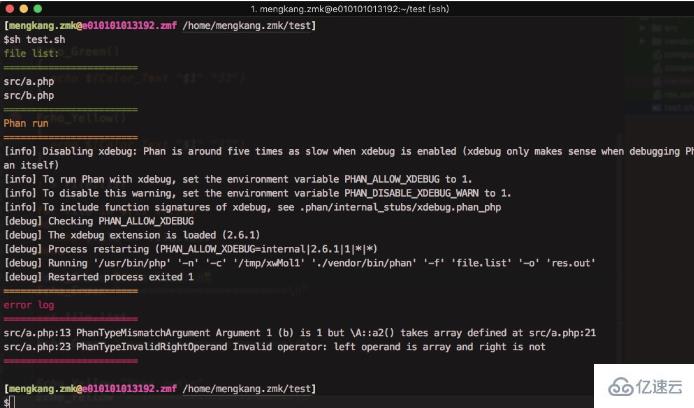

е®һйӘҢ2

ж–°еўһдёҖдёӘsrc/b.php

<?php

class B{

}жү§иЎҢз»“жһң

иғҪиҝҮиҮӘеҠЁжҹҘжүҫеҲ°class BдәҶпјҢдёҚз”ЁжҲ‘们еҒҡиҮӘеҠЁеҠ иҪҪ规еҲҷзҡ„жҢҮе®ҡ

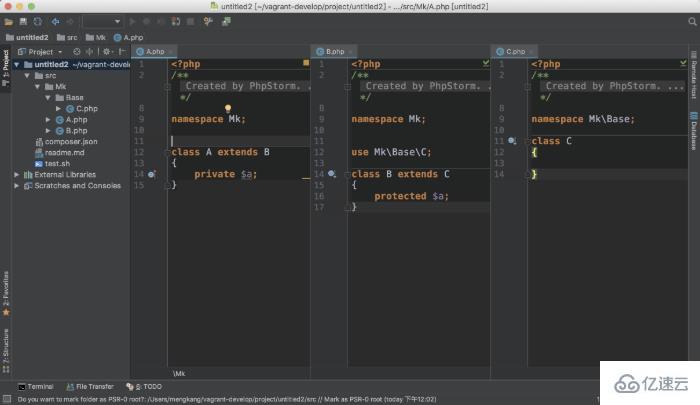

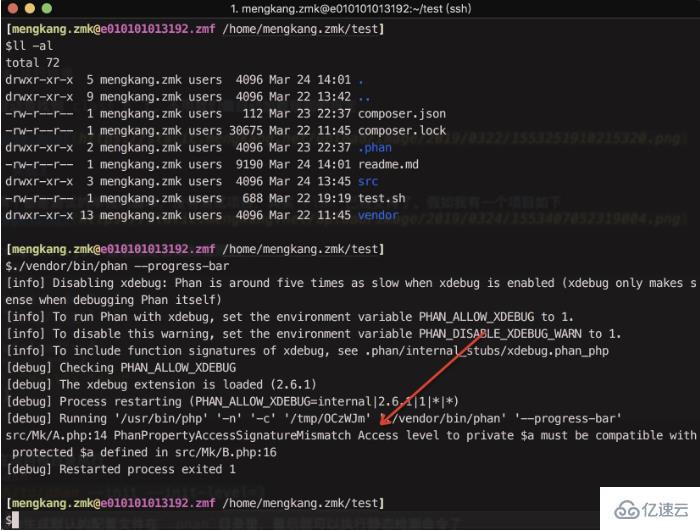

е®һйӘҢ3

еҲҡеҲҡдёӨдёӘйғҪжҳҜжөӢиҜ•зҡ„еҚ•зӢ¬зҡ„и„ҡжң¬пјҢжІЎжңүжөӢиҜ•йЎ№зӣ®пјҢе…¶е®һPlanе·Із»Ҹж”ҜжҢҒдәҶгҖӮеҒҮеҰӮжҲ‘жңүдёҖдёӘйЎ№зӣ®еҰӮдёӢ

жҲ‘еңЁcomposer.jsonйҮҢйқўжҢҮе®ҡиҮӘеҠЁеҠ иҪҪ规еҲҷ

{

"require-dev": {

"phan/phan": "1.x"

},

"autoload": {

"psr-4": {

"Mk\\": "src"

}

}

}然еҗҺеңЁйЎ№зӣ®ж №зӣ®еҪ•жү§иЎҢ

./vendor/bin/phan --init --init-level=3

然еҗҺе°ұдјҡз”ҹжҲҗй»ҳи®Өзҡ„й…ҚзҪ®ж–Ү件еңЁ.phanзӣ®еҪ•йҮҢпјҢжңҖеҗҺе°ұеҸҜд»Ҙжү§иЎҢйқҷжҖҒжЈҖжөӢе‘Ҫд»ӨдәҶ

./vendor/bin/phan --progress-bar

еҰӮеӣҫжүҖзӨәе‘ўпјҢиҜҙжҳҺж №жҚ®йЎ№зӣ®зҡ„иҮӘеҠЁеҠ иҪҪ规еҲҷA,B,CдёүдёӘзұ»е‘ўйғҪиў«жү«жҸҸеҲ°дәҶгҖӮ

ж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒе…ідәҺPhanд»Јз ҒйқҷжҖҒжү«жҸҸзҡ„жЎҲдҫӢеҲҶжһҗе°ұеҲҶдә«еҲ°иҝҷйҮҢдәҶпјҢеёҢжңӣд»ҘдёҠеҶ…е®№еҸҜд»ҘеҜ№еӨ§е®¶жңүдёҖе®ҡзҡ„её®еҠ©пјҢи®©еӨ§е®¶еҸҜд»ҘеӯҰеҲ°жӣҙеӨҡзҹҘиҜҶгҖӮеҰӮжһңи§үеҫ—ж–Үз« дёҚй”ҷпјҢеҸҜд»ҘжҠҠе®ғеҲҶдә«еҮәеҺ»и®©жӣҙеӨҡзҡ„дәәзңӢеҲ°еҗ§пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ