жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

дј—жүҖе‘ЁзҹҘпјҢж— и®әеңЁе“ӘдёӘзі»з»ҹдёҠйғҪжңүйҳІзҒ«еўҷзҡ„еӯҳеңЁпјҢеё®еҠ©и®Ўз®—жңә/жңҚеҠЎеҷЁзҪ‘з»ңдәҺе…¶еҶ…гҖҒеӨ–зҪ‘д№Ӣй—ҙжһ„е»әдёҖйҒ“зӣёеҜ№йҡ”з»қзҡ„дҝқжҠӨеұҸйҡңпјҢд»ҘдҝқжҠӨз”ЁжҲ·иө„ж–ҷдёҺдҝЎжҒҜе®үе…ЁжҖ§зҡ„дёҖз§ҚжҠҖжңҜгҖӮ

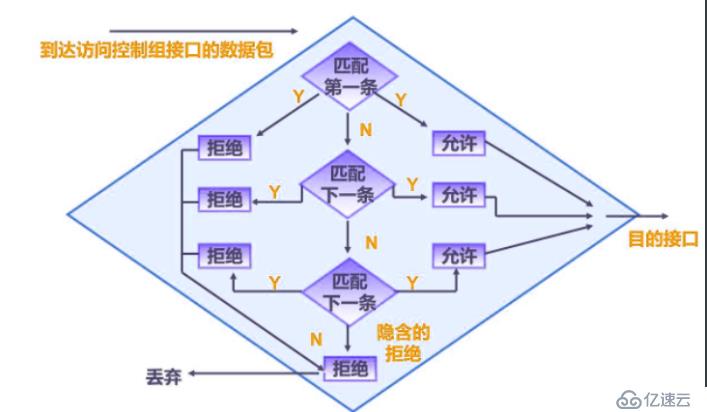

иҖҢеңЁи·Ҝз”ұеҷЁдёҠеҗҢж ·д№ҹжңүдёҖз§ҚвҖңйҳІзҒ«еўҷвҖқпјҢиў«з§°дёәвҖ”вҖ”и®ҝй—®жҺ§еҲ¶еҲ—иЎЁгҖӮиҜҘеҲ—иЎЁеә”з”ЁдәҺи·Ҝз”ұеҷЁжҺҘеҸЈпјҢйҖҡиҝҮиҜҘеҲ—иЎЁжқҘе‘ҠиҜүи·Ҝз”ұе“Әдәӣж•°жҚ®еҢ…йңҖиҰҒиҝҮж»ӨпјҢе“ӘдәӣеҸҜд»ҘйҖҡиҝҮгҖӮдёӢйқўжҲ‘е°ҶиҜҰз»ҶдёәеӨ§е®¶иҝӣиЎҢи®Іи§ЈгҖӮ

дё»иҰҒз”ЁдәҺеңЁи·Ҝз”ұгҖҒдёүеұӮдәӨжҚўдёӯе»әз«ӢеҢ…иҝҮж»ӨйҳІзҒ«еўҷгҖӮи®ҝй—®жҺ§еҲ¶еҲ—иЎЁеҹәдәҺTCP/IPеҚҸи®®дёӯзҡ„дёүеұӮпјҲдҫқйқ IPең°еқҖпјүгҖҒеӣӣеұӮпјҲдҫқйқ з«ҜеҸЈдёҺеҚҸи®®пјүиҝӣиЎҢиҝҮж»ӨгҖӮеҗҢж—¶иҝҳжңүдёҖз§Қдё“дёҡзҡ„еә”з”ЁйҳІзҒ«еўҷпјҢеҹәдәҺдёғеұӮиҝӣиЎҢиҝҮж»ӨгҖӮ

иҝҮж»Өзҡ„зӯ–з•ҘеҲҷжҳҜж №жҚ®дәәдёәе®ҡд№үеҘҪзҡ„规еҲҷеҜ№ж•°жҚ®еҢ…иҝӣиЎҢиҝҮж»ӨпјҢдё»иҰҒдҫқйқ пјҡжәҗең°еқҖгҖҒзӣ®зҡ„ең°еқҖгҖҒжәҗз«ҜеҸЈгҖҒзӣ®зҡ„з«ҜеҸЈпјҢиҝҷеӣӣдёӘе…ғзҙ гҖӮ

ж ҮеҮҶеһӢи®ҝй—®жҺ§еҲ¶еҲ—иЎЁ

вҖӢ еҸӘиғҪеҹәдәҺжәҗIP ең°еқҖиҝҮж»Ө

вҖӢ иҜҘз§ҚеҲ—иЎЁзҡ„и®ҝй—®жҺ§еҲ¶еҲ—иЎЁеҸ·дёә1~99

жү©еұ•и®ҝй—®жҺ§еҲ¶еҲ—иЎЁ

вҖӢ еҹәдәҺжәҗIPгҖҒзӣ®зҡ„IPгҖҒжҢҮе®ҡеҚҸи®®гҖҒз«ҜеҸЈгҖҒж Үеҝ—иҝҮж»Өж•°жҚ®

вҖӢ иҜҘз§ҚеҲ—иЎЁзҡ„и®ҝй—®жҺ§еҲ¶еҲ—иЎЁеҸ·дёә100~199

е‘ҪеҗҚи®ҝй—®жҺ§еҲ¶еҲ—иЎЁвҖ”вҖ”еҢ…еҗ«ж ҮеҮҶи®ҝй—®е’Ңжү©еұ•и®ҝй—®

вҖӢ иҜҘз§ҚеҲ—иЎЁе…Ғи®ёеңЁж ҮеҮҶе’Ңжү©еұ•еҲ—иЎЁдёӯдҪҝз”ЁвҖңеҗҚз§°д»ЈжӣҝиЎЁеҸ·вҖқ

ж ҮеҮҶIPXи®ҝй—®

жү©еұ•IPXи®ҝй—®

е‘ҪеҗҚзҡ„IPXи®ҝй—®

еҜ№дёҠйқўжөҒзЁӢзҡ„е…·дҪ“и§ЈйҮҠпјҡ

| зҷҪеҗҚеҚ• | й»‘еҗҚеҚ• |

|---|---|

| е…Ғи®ёпјҲеҒҮи®ҫе…Ғи®ё192.168.1.2пјү | жӢ’з»қпјҲеҒҮи®ҫжӢ’з»қ192.168.1.2пјү |

| е…Ғи®ёпјҲеҒҮи®ҫе…Ғи®ё192.168.1.3пјү | жӢ’з»қпјҲеҒҮи®ҫжӢ’з»қ192.168.1.3пјү |

| гҖӮгҖӮгҖӮ | гҖӮгҖӮгҖӮ |

| жӢ’з»қжүҖжңүпјҲеҸҜд»ҘдёҚеҶҷпјүй»ҳи®ӨдёәжӢ’з»қжүҖжңү | е…Ғи®ёжүҖжңүпјҲеҝ…йЎ»еҶҷпјүй»ҳи®Өйҡҗеҗ«дёәжӢ’з»қжүҖжңү |

еҢ№й…Қ规еҲҷпјҡ иҮӘдёҠиҖҢдёӢгҖҒйҖҗжқЎеҢ№й…ҚгҖӮжңҖеҗҺдёҖжқЎй»ҳи®Өйҡҗеҗ«жӢ’з»қжүҖжңүгҖӮ

еҲӣе»әACL

Router(config)#access-list access-list-number {permit | deny} source [source-wildcard]access-list-numberпјҡ и®ҝй—®жҺ§еҲ¶еҲ—иЎЁиЎЁеҸ·

permit | denyпјҡе…Ғи®ёж•°жҚ®еҢ…йҖҡиҝҮ | жӢ’з»қж•°жҚ®еҢ…йҖҡиҝҮ

source [source-wildcard]пјҡжәҗIP + еӯҗзҪ‘жҺ©з ҒеҸҚз ҒпјҲanyиЎЁзӨәжүҖжңүIPгҖҒhostиЎЁзӨәжҹҗдёӘзү№е®ҡдё»жңәпјү

еҲ йҷӨACL

Router(config)#no access-list access-list-numberе°ҶACLеә”з”ЁдәҺ/еҸ–ж¶Ҳеә”з”ЁжҺҘеҸЈ

Router(config-if)#ip access-group access-list-number {in|out} //еә”з”ЁдәҺжҺҘеҸЈ

Router(config-if)#no ip access-group access-list-number {in|out} //еҸ–ж¶ҲеңЁжҺҘеҸЈдёҠзҡ„еә”з”Ё{ in | out }пјҡиЎЁзӨәACLеә”з”ЁдәҺйҷҗеҲ¶ж–№зҡ„ж•°жҚ®жөҒеҗ‘еңЁи·Ҝз”ұеҷЁзҡ„иҝӣеҸЈиҝҳжҳҜеҮәеҸЈпјҲйҖҡеёёж”ҫеңЁйҮҢйҷҗеҲ¶ж–№иҝ‘зҡ„дёҖз«Ҝ inеҸЈпјү

еҲӣе»әACL

Router(config)#access-list access-list-number {permit | deny} protocol { source source-wildcard destination destination-wildcard } [operator operan]protocolпјҡеҚҸи®®еҗҚз§°пјҲTCPгҖҒUDPгҖҒICMPгҖҒIP......пјү

source source-wildcardпјҡжәҗIP + еӯҗзҪ‘жҺ©з ҒеҸҚз ҒпјҲanyиЎЁзӨәжүҖжңүIPгҖҒhostиЎЁзӨәжҹҗдёӘзү№е®ҡдё»жңәпјү

destination destination-wildcardпјҡзӣ®ж ҮIP + еӯҗзҪ‘жҺ©з ҒеҸҚз Ғ

operator operanпјҡз«ҜеҸЈеҸ·

еҲ йҷӨACL

Router(config)#no access-list access-list-numberе°ҶACLеә”з”ЁдәҺ/еҸ–ж¶Ҳеә”з”ЁжҺҘеҸЈ

Router(config-if)#ip access-group access-list-number {in|out} //еә”з”ЁдәҺжҺҘеҸЈ

Router(config-if)#no ip access-group access-list-number {in|out} //еҸ–ж¶ҲеңЁжҺҘеҸЈдёҠзҡ„еә”з”ЁеҲӣе»әACL

Router(config)#ip access-list {standard|extended} access-list-nameй…ҚзҪ®ж ҮеҮҶе‘ҪеҗҚACL

Router(config-std-nacl)#[Sequence-Number]{permit|deny} source [source-wildcard]й…ҚзҪ®жү©еұ•е‘ҪеҗҚACL

Router(config-std-nacl)#[Sequence-Number]{permit|deny} protocol {source source-wildcard destination destation-wildcard} [operator operan]sequence-numberпјҡеәҸеҲ—еҸ·

standardпјҡж ҮеҮҶе‘ҪеҗҚACL

extendedпјҡжү©еұ•е‘ҪеҗҚACL

еҲ йҷӨж•ҙз»„ACL

Router(config)#no ip access-list {standard|extended} access-list-nameеҲ йҷӨз»„дёӯеҚ•дёҖACLиҜӯеҸҘ

Router(config-std-nacl)#no Sequence-Number //йҖҡиҝҮеәҸеҲ—еҸ·еҲ йҷӨ

Router(config-std-nacl)#no ACLиҜӯеҸҘ //йҖҡиҝҮж•ҙж®өACLиҜӯеҸҘе°ҶACLеә”з”ЁдәҺ/еҸ–ж¶Ҳеә”з”ЁжҺҘеҸЈ

Router(config-if)#ip access-group access-list-number {in|out} //еә”з”ЁдәҺжҺҘеҸЈ

Router(config-if)#no ip access-group access-list-number {in|out} //еҸ–ж¶ҲеңЁжҺҘеҸЈдёҠзҡ„еә”з”Ёе…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ