您好,登录后才能下订单哦!

ACL(access control list):访问控制列表(多用于路由、三层交换中建立包过滤防火墙)

1、标准型访问控制列表

(1)只能基于源IP 地址过滤

(2)该种列表的访问控制列表号为1~99

2、扩展访问控制列表

(1)基于源IP、目的IP、指定协议、端口、标志过滤数据

(2)该种列表的访问控制列表号为100~199

3、命名访问控制列表——包含标准访问和扩展访问

(1)该种列表允许在标准和扩展列表中使用“名称代替表号”

1、访问控制列表基于三层(基于IP) 四层(基于端口、协议)进行过滤

2、应用防火墙,基于七层进行过滤

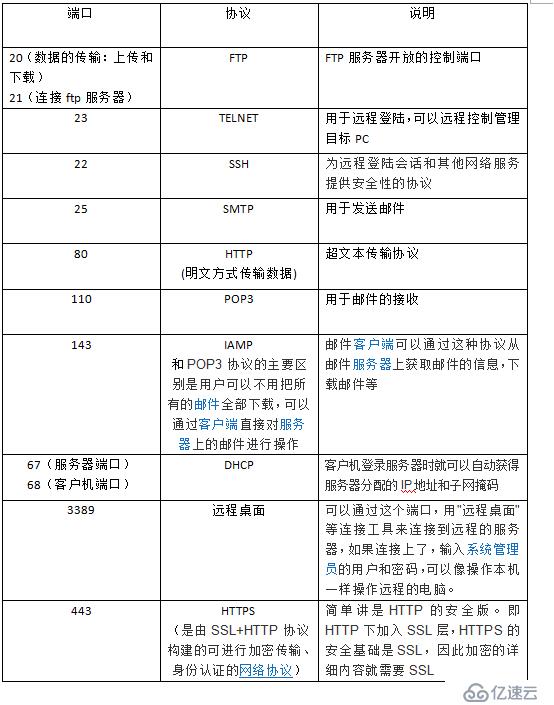

3、常用端口以及协议如下图

4、访问控制列表在接口应用的方向

出:已经过路由器的处理,正离开路由器接口的数据包

入:已达到路由器接口的数据包,将被路由器处理

1、ACL根据人为定义好的规则对数据包进行过滤

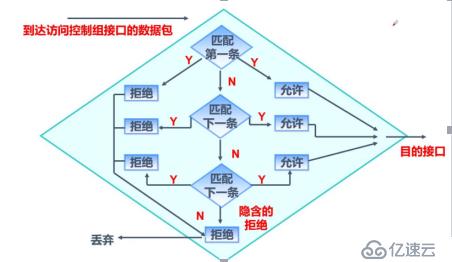

匹配流程图:

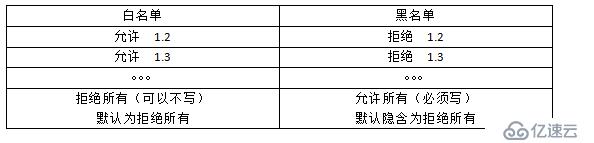

匹配规则:自上而下所有,逐条匹配,默认隐含拒绝所有

1、标准访问控制列表配置

(1)创建ACL

access - list access-list-number {permit | deny} source 【source-wildcard】access-list 1 deny any :拒绝所有

access-list-number :列表号(1—99)

source[source-wildcard]:源IP+子网掩码反码

关键字:host / any

(2)删除ACL

no access - list access-list-number(3)将ACL应用于端口

ip access-group access-list-number { in | out }(4)取消ACL应用在端口

no ip access-group access-list-number { in | out }TIP : ACL的访问控制列表in口大部分在离限制方近的一端

2、扩展访问控制列表

(1)创建ACL

access - list access-list-number {permit | deny} protocol { source source-wildcard destination destination-wildcard } 【 operator operan】protocol:协议名称(TCP、UDP、 ICMP........)

source-wildcard destination destination-wildcard:源IP、掩码反码和目标IP、掩码反码

operator operan:服务的端口或者名字(80/www服务)

(2)删除ACL

no access - list access-list-numbe(3)将ACL应用于端口

ip access-group access-list-number { in | out }(4)在接口上取消ACL的应用

no ip access-group access-list-number { in | out }TIP:ip包含所有协议

any any:源IP 、目标IP

3、命名访问控制列表

(1)创建ACL

ip access-list { standard | extended } access-list-nameaccess-list-name:列表名称(自己取);

(2)配置标准命名ACL

[ Sequence-Number ] { permit | deny } source [ source-wildcard]Sequence-Number :列表中的序列号;决定ACL语句在列表当中的位置。

(3)配置扩展命名ACL

[ Sequence-Number ] { permit | deny } protocol source { source-wildcard destination destination-wildcard } 【 operator operan 】 (4)删除组中单一ACL语句

——no Sequence-Number

——no ACL语句

(5)删除整组ACL

no ip access-list { standard | extended } access-list-name(6)将ACL应用于接口

ip access-group access-list-name { in | out }(7) 取消接口上ACL的应用

ip access-group access-list-name { in | out (8)在ACL中添加特定序列号的语句

ip access-list { standard | extended } access-list-name

Sequence-Number +执行的操作命令拓展:

1、NAT地址转换:一个私网转换为一个公网地址

2、特殊形式

PAT:多个私网转换为一个公网地址 (端口多路复用)

作用:缓解了可用IP地址资源的枯竭,提高了IP地址的利用率。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。