жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

OAuthжҳҜдёҖдёӘе…ідәҺжҺҲжқғпјҲauthorizationпјүзҡ„ејҖж”ҫзҪ‘з»ңж ҮеҮҶпјҢеңЁе…Ёдё–з•Ңеҫ—еҲ°е№ҝжіӣеә”з”ЁпјҢзӣ®еүҚзҡ„зүҲжң¬жҳҜ2.0зүҲгҖӮ

жң¬ж–ҮеҜ№OAuth 2.0зҡ„и®ҫи®ЎжҖқи·Ҝе’ҢиҝҗиЎҢжөҒзЁӢпјҢеҒҡдёҖдёӘз®ҖжҳҺйҖҡдҝ—зҡ„и§ЈйҮҠпјҢдё»иҰҒеҸӮиҖғжқҗж–ҷдёәRFC 6749гҖӮ

OAuth з®Җд»Ӣ

OAuth жҳҜз”ұ Blaine CookгҖҒChris MessinaгҖҒLarry Halff еҸҠ David Recordon е…ұеҗҢеҸ‘иө·зҡ„пјҢзӣ®зҡ„еңЁдәҺдёә API и®ҝй—®жҺҲжқғжҸҗдҫӣдёҖдёӘе®үе…ЁгҖҒејҖж”ҫзҡ„ж ҮеҮҶгҖӮ

еҹәдәҺ OAuth и®ӨиҜҒжҺҲжқғе…·жңүд»ҘдёӢзү№зӮ№пјҡ

е®үе…ЁгҖӮOAuth дёҺеҲ«зҡ„жҺҲжқғж–№ејҸдёҚеҗҢд№ӢеӨ„еңЁдәҺпјҡOAuth зҡ„жҺҲжқғдёҚдјҡдҪҝж¶Ҳиҙ№ж–№пјҲConsumerпјүи§ҰеҸҠеҲ°з”ЁжҲ·зҡ„еёҗеҸ·дҝЎжҒҜпјҲеҰӮз”ЁжҲ·еҗҚдёҺеҜҶз ҒпјүпјҢд№ҹжҳҜжҳҜиҜҙпјҢж¶Ҳиҙ№ж–№ж— йңҖдҪҝз”Ёз”ЁжҲ·зҡ„з”ЁжҲ·еҗҚдёҺеҜҶз Ғе°ұеҸҜд»Ҙз”іиҜ·иҺ·еҫ—иҜҘз”ЁжҲ·иө„жәҗзҡ„жҺҲжқғгҖӮ

ејҖж”ҫгҖӮд»»дҪ•ж¶Ҳиҙ№ж–№йғҪеҸҜд»ҘдҪҝз”Ё OAuth и®ӨиҜҒжңҚеҠЎпјҢд»»дҪ•жңҚеҠЎжҸҗдҫӣж–№ (Service Provider) йғҪеҸҜд»Ҙе®һзҺ°иҮӘиә«зҡ„ OAuth и®ӨиҜҒжңҚеҠЎгҖӮ

з®ҖеҚ•гҖӮдёҚз®ЎжҳҜж¶Ҳиҙ№ж–№иҝҳжҳҜжңҚеҠЎжҸҗдҫӣж–№пјҢйғҪеҫҲе®№жҳ“дәҺзҗҶи§ЈдёҺдҪҝз”ЁгҖӮ

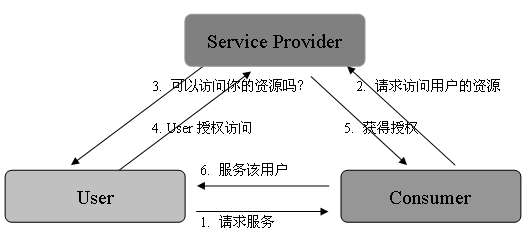

OAuth зҡ„и§ЈеҶіж–№жЎҲеҰӮдёӢеӣҫжүҖзӨәгҖӮ

еӣҫ 1. OAuth Solution

еҰӮ еӣҫ 1 жүҖзӨә OAuth и§ЈеҶіж–№жЎҲдёӯз”ЁжҲ·гҖҒж¶Ҳиҙ№ж–№еҸҠе…¶жңҚеҠЎжҸҗдҫӣж–№д№Ӣй—ҙзҡ„дёүи§’е…ізі»пјҡеҪ“з”ЁжҲ·йңҖиҰҒ Consumer дёәе…¶жҸҗдҫӣжҹҗз§ҚжңҚеҠЎж—¶пјҢиҜҘжңҚеҠЎж¶үеҸҠеҲ°йңҖиҰҒд»ҺжңҚеҠЎжҸҗдҫӣж–№йӮЈйҮҢиҺ·еҸ–иҜҘз”ЁжҲ·зҡ„дҝқжҠӨиө„жәҗгҖӮOAuth дҝқиҜҒпјҡеҸӘжңүеңЁз”ЁжҲ·жҳҫејҸжҺҲжқғзҡ„жғ…еҶөдёӢпјҲжӯҘйӘӨ 4пјүпјҢж¶Ҳиҙ№ж–№жүҚеҸҜд»ҘиҺ·еҸ–иҜҘз”ЁжҲ·зҡ„иө„жәҗпјҢ并用жқҘжңҚеҠЎдәҺиҜҘз”ЁжҲ·гҖӮ

д»Һе®Ҹи§ӮеұӮж¬ЎжқҘзңӢпјҢOAuth жҢүд»ҘдёӢж–№ејҸе·ҘдҪңпјҡ

ж¶Ҳиҙ№ж–№дёҺдёҚеҗҢзҡ„жңҚеҠЎжҸҗдҫӣж–№е»әз«ӢдәҶе…ізі»гҖӮ

ж¶Ҳиҙ№ж–№е…ұдә«дёҖдёӘеҜҶз ҒзҹӯиҜӯжҲ–иҖ…жҳҜе…¬й’Ҙз»ҷжңҚеҠЎжҸҗдҫӣж–№пјҢжңҚеҠЎжҸҗдҫӣж–№дҪҝз”ЁиҜҘе…¬й’ҘжқҘзЎ®и®Өж¶Ҳиҙ№ж–№зҡ„иә«д»ҪгҖӮ

ж¶Ҳиҙ№ж–№ж №жҚ®жңҚеҠЎжҸҗдҫӣж–№е°Ҷз”ЁжҲ·йҮҚе®ҡеҗ‘еҲ°зҷ»еҪ•йЎөйқўгҖӮ

иҜҘз”ЁжҲ·зҷ»еҪ•еҗҺе‘ҠиҜүжңҚеҠЎжҸҗдҫӣж–№иҜҘж¶Ҳиҙ№ж–№и®ҝй—®д»–зҡ„дҝқжҠӨиө„жәҗжҳҜжІЎй—®йўҳзҡ„гҖӮ еүҚжҸҗ

йҳ…иҜ»жң¬ж–Үд№ӢеүҚпјҢдҪ йңҖиҰҒдәҶи§Јпјҡ

Spring Boot

Spring MVC

Spring Security

Google жөҸи§ҲеҷЁжҸ’件Postman

pom.xmlж–Ү件еҰӮдёӢ

<?xml version="1.0" encoding="UTF-8"?> <project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd"> <modelVersion>4.0.0</modelVersion> <groupId>cn.iigrowing.study.oauth3</groupId> <artifactId>demo01</artifactId> <version>0.0.1-SNAPSHOT</version> <packaging>jar</packaging> <name>my.oauth01</name> <description>Demo project for Spring Boot</description> <parent> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-parent</artifactId> <version>1.5.2.RELEASE</version> <relativePath /> <!-- lookup parent from repository --> </parent> <properties> <project.build.sourceEncoding>UTF-8</project.build.sourceEncoding> <project.reporting.outputEncoding>UTF-8</project.reporting.outputEncoding> <java.version>1.8</java.version> </properties> <dependencies> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-test</artifactId> <scope>test</scope> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-web</artifactId> </dependency> <dependency> <groupId>org.springframework.security.oauth</groupId> <artifactId>spring-security-oauth3</artifactId> </dependency> </dependencies> <build> <plugins> <plugin> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-maven-plugin</artifactId> </plugin> </plugins> </build> </project>

жң¬йЎ№зӣ®йңҖиҰҒж·»еҠ зҡ„дҫқиө–йқһеёёз®ҖеҚ•пјҢдёҖе…ұеҸӘжңүдёӨдёӘпјҢдёҖдёӘжҳҜSpring WebпјҢеҸҰдёҖдёӘжҳҜSpring OAuth3гҖӮ

жҺҘдёӢжқҘжҳҜжң¬ж–Үзҡ„ж ёеҝғпјҢдёҖе…ұдёүдёӘй…ҚзҪ®зұ»гҖӮ

SecurityConfig

package cn.iigrowing.study.oauth3.demo01;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("user").password("123456").authorities("ROLE_USER");

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.httpBasic()

.and().csrf().disable()

.authorizeRequests()

.antMatchers("/login").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.logout().permitAll();

}

@Override

@Bean

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

}жӯӨеӨ„дё»иҰҒеҒҡдәҶдёӨ件дәӢжғ…пјҡ

й…ҚзҪ®зі»з»ҹз”ЁжҲ·пјҢиҝҷйҮҢдҪҝз”ЁеҶ…еӯҳеӯҳеӮЁпјҢж·»еҠ дәҶз”ЁжҲ·еҗҚдёә user пјҢи§’иүІдёә USER зҡ„з”ЁжҲ·

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("user").password("123456").authorities("ROLE_USER");

}й…ҚзҪ®дәҶй»ҳи®ӨиЎЁеҚ•зҷ»йҷҶд»ҘеҸҠзҰҒз”ЁдәҶ csrf еҠҹиғҪпјҢ并ејҖеҗҜдәҶ httpBasic и®ӨиҜҒ

@Override

protected void configure(HttpSecurity http) throws Exception {

http.httpBasic()

.and().csrf().disable()

.authorizeRequests()

.antMatchers("/login").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.logout().permitAll();

}AuthorizationServerConfig

package cn.iigrowing.study.oauth3.demo01;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.oauth3.config.annotation.configurers.ClientDetailsServiceConfigurer;

import org.springframework.security.oauth3.config.annotation.web.configuration.AuthorizationServerConfigurerAdapter;

import org.springframework.security.oauth3.config.annotation.web.configuration.EnableAuthorizationServer;

import org.springframework.security.oauth3.config.annotation.web.configurers.AuthorizationServerEndpointsConfigurer;

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

@Qualifier("authenticationManagerBean")

private AuthenticationManager authenticationManager;

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient("client").secret("123456").scopes("read")

.authorizedGrantTypes("authorization_code")

.redirectUris("https://www.getpostman.com/oauth3/callback");

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.authenticationManager(authenticationManager);

}

}иҝҷдёӘзұ»жҳҜOAuth3и®ӨиҜҒзҡ„ж ёеҝғй…ҚзҪ®зұ»пјҢеңЁиҝҷдёӘзұ»дёӯпјҢй…ҚзҪ®дәҶOAuth Clientзҡ„дҝЎжҒҜпјҢиҝҷйҮҢжңүеҮ дёӘең°ж–№йңҖиҰҒжіЁж„Ҹпјҡ

@EnableAuthorizationServer иҝҷдёӘжіЁи§Је‘ҠиҜү Spring иҝҷдёӘеә”з”ЁжҳҜ OAuth3 зҡ„жҺҲжқғжңҚеҠЎеҷЁ

еҝ…йЎ»й…ҚзҪ® authorizedGrantTypes

пјҢе®ғд»ЈиЎЁдәҶOAuth Clientе…Ғи®ёи®ӨиҜҒзҡ„зұ»еһӢпјҢе…¶еҖјдё»иҰҒжңү:

authorization_code

password

client_credentials

implicit refresh_token

иҝҷдёӘй…ҚзҪ®йЎ№жҺҘеҸ—зҡ„зұ»еһӢжҳҜдёӘж•°з»„пјҢе…Ғи®ёй…ҚзҪ®еӨҡдёӘпјӣе…ідәҺиҝҷеҮ з§Қзұ»еһӢзҡ„еҢәеҲ«пјҢиҜ·жҹҘзңӢиҝҷйҮҢдёҚеҶҚиөҳиҝ°

redirectUris е…ідәҺиҝҷдёӘй…ҚзҪ®йЎ№пјҢжҳҜеңЁ OAuth3еҚҸи®®дёӯпјҢи®ӨиҜҒжҲҗеҠҹеҗҺзҡ„еӣһи°ғең°еқҖпјҢеӣ дёәзЁҚеҗҺжҲ‘们дјҡдҪҝз”Ё Postman дҪңдёәжөӢиҜ•е·Ҙе…·пјҢж•…жӯӨеӨ„еҖјеӣәе®ҡдёә https://www.getpostman.com/oauth3/callback ,жӯӨеҖјеҗҢж ·еҸҜд»Ҙй…ҚзҪ®еӨҡдёӘ ResourceServerConfig

package cn.iigrowing.study.oauth3.demo01;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.http.SessionCreationPolicy;

import org.springframework.security.oauth3.config.annotation.web.configuration.EnableResourceServer;

import org.springframework.security.oauth3.config.annotation.web.configuration.ResourceServerConfigurerAdapter;

import org.springframework.security.oauth3.config.annotation.web.configurers.ResourceServerSecurityConfigurer;

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {

@Override

public void configure(ResourceServerSecurityConfigurer resources) {

resources.resourceId(вҖңusers-infoвҖқ);

}

@Override

public void configure(HttpSecurity http) throws Exception {

http

.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS)

.and()

.requestMatchers()

.antMatchers(вҖң/users/**вҖқ)

.and().authorizeRequests()

.antMatchers(вҖң/users/**вҖқ)

.authenticated();

}

}иҝҷдёӘзұ»иЎЁжҳҺдәҶжӯӨеә”з”ЁжҳҜOAuth3 зҡ„иө„жәҗжңҚеҠЎеҷЁпјҢжӯӨеӨ„дё»иҰҒжҢҮе®ҡдәҶеҸ—иө„жәҗжңҚеҠЎеҷЁдҝқжҠӨзҡ„иө„жәҗй“ҫжҺҘпјҢжҲ‘们е°ҶжҸҗдҫӣд»ҘдёӢзҡ„иө„жәҗпјҡ

@RestController

@RequestMapping("users")

public class UserController {

@GetMapping("me")

public Principal me(Principal principal) {

return principal;

}

}жіЁпјҡ

иө„жәҗжңҚеҠЎеҷЁеҸҜд»Ҙе’ҢжҺҲжқғжңҚеҠЎеҷЁжҳҜеҗҢдёҖдёӘпјҢд№ҹеҸҜд»ҘеҲҶејҖйғЁзҪІ

жңҖеҗҺпјҢжҲ‘们иҝҳйңҖж·»еҠ application.yml , й…ҚзҪ®иө„жәҗжңҚеҠЎеҷЁзҡ„filterзҡ„йЎәеәҸ

server:

port: 8043

context-path: /uaa

logging:

level:

org.springframework.security: DEBUG

spring:

application:

name: oauth-server

security:

oauth3:

resource:

serviceId: ${PREFIX:}resource

# refer to: https://github.com/spring-projects/spring-boot/wiki/Spring-Boot-1.5-Release-Notes#oauth-2-resource-filter

filter-order: 3жӯӨеӨ„зҡ„ filter-order йқһеёёйҮҚиҰҒпјҢеӣ дёәиҮӘSpring Boot 1.5.* д№ӢеҗҺпјҢresource server зҡ„ filter зҡ„йЎәеәҸй»ҳи®ӨеңЁ basic authentication filter chain д№ӢеҗҺпјҢжүҖд»ҘеҰӮжһңдёҚй…ҚзҪ®жӯӨйЎ№пјҢе°ҶдјҡеҜјиҮҙдҪҝз”Ё access_token и®ҝй—® resource server зҡ„ж—¶еҖҷиҝ”еӣһ 401 зҠ¶жҖҒз ҒгҖӮ

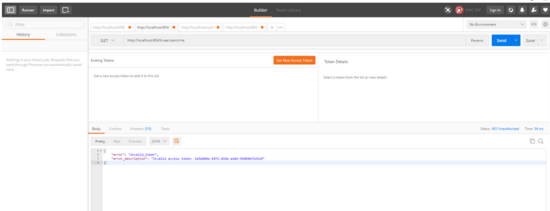

еҘҪдәҶпјҢжүҖжңүзҡ„ејҖеҸ‘е·ҘдҪңе·Із»Ҹе®ҢжҲҗпјҢж— йңҖд»»дҪ•е…¶д»–й…ҚзҪ®пјҢзҺ°еңЁжҲ‘们еҗҜеҠЁжңҚеҠЎеҷЁпјҢ并йҖҡиҝҮ Postman и®ҝй—® http://localhost:8043/uaa/users/me

еӣ дёәзҺ°еңЁиҝҳжІЎйҖҡиҝҮи®ӨиҜҒпјҢжүҖд»ҘжңҚеҠЎеҷЁе°Ҷиҝ”еӣһ 401 зҡ„зҠ¶жҖҒз ҒпјҢ并иҝ”еӣһд»ҘдёҠзҡ„й”ҷиҜҜдҝЎжҒҜгҖӮ

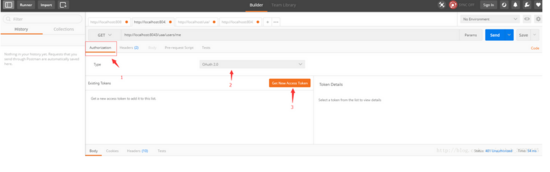

зҺ°еңЁжҲ‘们дҪҝз”Ё Postman жқҘиҺ·еҸ– access_token пјҢйҰ–е…ҲйҖүжӢ© Authorization Tab, 然еҗҺйҖүжӢ© Type дёә OAuth3.0 пјҢжңҖеҗҺзӮ№еҮ» Get New Access Token жҢүй’®пјҡ

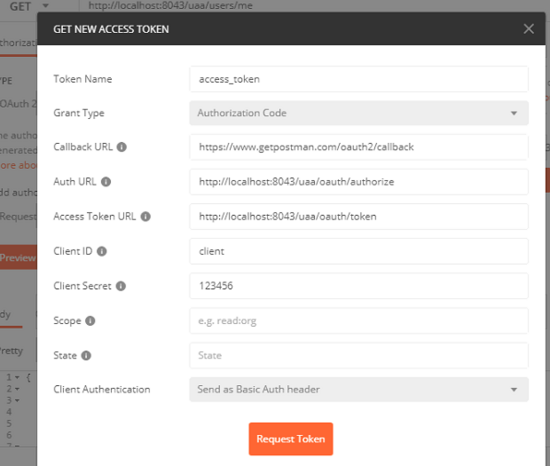

жӯӨж—¶е°Ҷеј№еҮәд»ҘдёӢз•Ңйқўпјҡ

жҲ‘们填е…ҘеҜ№еә”зҡ„дҝЎжҒҜпјҡ

Token Name: access_token

Auth URL: http://localhost:8043/uaa/oauth/authorize

Access Token URL: http://localhost:8043/uaa/oauth/token

Client ID: client

Client Secret: 123456

Grant Type: Authorization Code

жӯӨеӨ„й…ҚзҪ®зҡ„clientзӣёе…ідҝЎжҒҜеҜ№еә”дәҶжҲ‘们еңЁ AuthorizationServerConfig йҮҢйқўзҡ„й…ҚзҪ®пјҢд№ӢеүҚй…ҚзҪ®зҡ„еӣһи°ғең°еқҖд№ҹжқҘиҮӘдәҺжӯӨеӨ„зҡ„ Callback URL гҖӮ

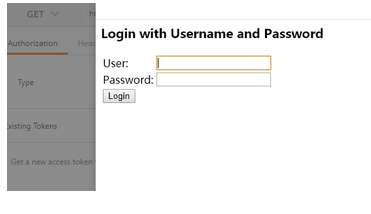

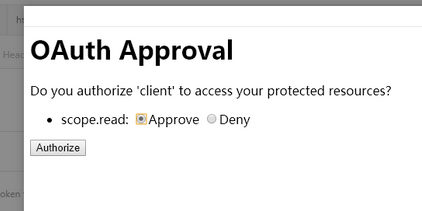

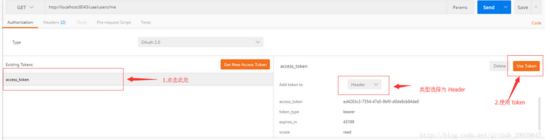

жҺҘдёӢжқҘзӮ№еҮ» Request Token жҢүй’®пјҢеңЁеј№еҮәзҡ„зҷ»йҷҶз•Ңйқўдёӯиҫ“е…ҘжҲ‘们д№ӢеүҚеңЁ SecurityConfig дёӯй…ҚзҪ®зҡ„з”ЁжҲ·дҝЎжҒҜпјҢйҖүжӢ© Approval 并зӮ№еҮ» Authorize жҢүй’®пјҢеҚіеҸҜиҺ·еҸ– access_token :

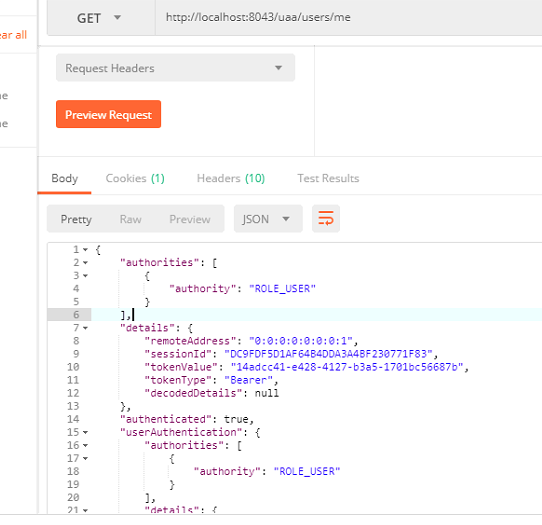

еҲ°иҝҷйҮҢжҲ‘们е°ұжҲҗеҠҹзҡ„иҺ·еҸ–дәҶ tokenпјҢжӯӨж—¶еҶҚж¬Ўи°ғз”Ё users/me ApiпјҢеҰӮж— ж„ҸеӨ–пјҢе°Ҷдјҡеҫ—еҲ°д»ҘдёӢзҡ„з»“жһңпјҡ

иҝҷдёӘйЎ№зӣ®е®һзҺ°дәҶд»ҘдёӢзҡ„еҠҹиғҪпјҡ

дҪҝз”Ё JWT TokenиҝӣиЎҢи®ӨиҜҒ

еӨҡResource Sever

дҪҝз”Ёж•°жҚ®еә“еӯҳеӮЁз”ЁжҲ·д»ҘеҸҠOAuth ClientдҝЎжҒҜ

жҸҗдҫӣзӣёе…ізҡ„Rest APIиҝӣиЎҢз”ЁжҲ·еҸҠ Clientзҡ„з®ЎзҗҶ

з»“еҗҲдәҶSpring Cloud

жәҗд»Јз Ғпјҡmy.oauth01

е°Ҹз»“

OAuth еҚҸи®®дҪңдёәдёҖз§ҚејҖж”ҫзҡ„пјҢеҹәдәҺз”ЁжҲ·зҷ»еҪ•зҡ„жҺҲжқғи®ӨиҜҒж–№ејҸпјҢзӣ®еүҚдә’иҒ”зҪ‘еҫҲеӨҡ Open API йғҪеҜ№ OAuth жҸҗдҫӣдәҶж”ҜжҢҒпјҢиҝҷеҢ…жӢ¬ Google, YahooпјҢTwitter зӯүгҖӮжң¬ж–Үд»Ҙ Google дёәдҫӢеӯҗпјҢд»Ӣз»ҚдәҶ Java жЎҢйқўзЁӢеәҸеҰӮдҪ•ејҖеҸ‘ OAuth и®ӨиҜҒеә”з”ЁгҖӮеңЁејҖеҸ‘жЎҢйқўеә”з”Ёи®ҝй—® Web иө„жәҗиҝҷж ·дёҖзұ»зЁӢеәҸж—¶пјҢдёҖиҲ¬йҖҡиЎҢзҡ„жӯҘйӘӨжҳҜпјҡдҪҝз”Ё OAuth еҒҡи®ӨиҜҒпјҢ然еҗҺдҪҝз”ЁиҺ·еҫ—зҡ„ OAuth Access TokenпјҢйҖҡиҝҮ REST API и®ҝй—®з”ЁжҲ·еңЁжңҚеҠЎжҸҗдҫӣж–№зҡ„иө„жәҗгҖӮ

дәӢе®һдёҠпјҢзӣ®еүҚ OAuth жӯЈйҖҡиҝҮи®ёеӨҡе®һзҺ°пјҲеҢ…жӢ¬й’ҲеҜ№ JavaгҖҒC#гҖҒObjective-CгҖҒPerlгҖҒPHP еҸҠ Ruby иҜӯиЁҖзҡ„е®һзҺ°пјүиҺ·еҫ—е·ЁеӨ§зҡ„еҠЁеҠӣгҖӮеӨ§йғЁеҲҶе®һзҺ°йғҪз”ұ OAuth йЎ№зӣ®з»ҙжҠӨ并ж”ҫеңЁ Google д»Јз Ғеә“ (http://oauth.googlecode.com/svn/) дёҠгҖӮејҖеҸ‘иҖ…еҸҜд»ҘеҲ©з”Ёиҝҷдәӣ OAuth зұ»еә“зј–еҶҷиҮӘе·ұйңҖиҰҒзҡ„ OAuth еә”з”ЁгҖӮ

д»ҘдёҠе°ұжҳҜжң¬ж–Үзҡ„е…ЁйғЁеҶ…е®№пјҢеёҢжңӣеҜ№еӨ§е®¶зҡ„еӯҰд№ жңүжүҖеё®еҠ©пјҢд№ҹеёҢжңӣеӨ§е®¶еӨҡеӨҡж”ҜжҢҒдәҝйҖҹдә‘гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ