жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

KubernetesжҳҜGoogleејҖжәҗзҡ„дёҖдёӘе®№еҷЁзј–жҺ’еј•ж“ҺпјҢе®ғж”ҜжҢҒиҮӘеҠЁеҢ–йғЁзҪІгҖҒеӨ§и§„жЁЎеҸҜдјёзј©гҖҒеә”з”Ёе®№еҷЁеҢ–з®ЎзҗҶгҖӮеңЁз”ҹдә§зҺҜеўғдёӯйғЁзҪІдёҖдёӘеә”з”ЁзЁӢеәҸж—¶пјҢйҖҡеёёиҰҒйғЁзҪІиҜҘеә”з”Ёзҡ„еӨҡдёӘе®һдҫӢд»ҘдҫҝеҜ№еә”з”ЁиҜ·жұӮиҝӣиЎҢиҙҹиҪҪеқҮиЎЎгҖӮ

еңЁKubernetesдёӯпјҢжҲ‘们еҸҜд»ҘеҲӣе»әеӨҡдёӘе®№еҷЁпјҢжҜҸдёӘе®№еҷЁйҮҢйқўиҝҗиЎҢдёҖдёӘеә”з”Ёе®һдҫӢпјҢ然еҗҺйҖҡиҝҮеҶ…зҪ®зҡ„иҙҹиҪҪеқҮиЎЎзӯ–з•ҘпјҢе®һзҺ°еҜ№иҝҷдёҖз»„еә”з”Ёе®һдҫӢзҡ„з®ЎзҗҶгҖҒеҸ‘зҺ°гҖҒи®ҝй—®пјҢиҖҢиҝҷдәӣз»ҶиҠӮйғҪдёҚйңҖиҰҒиҝҗз»ҙдәәе‘ҳеҺ»иҝӣиЎҢеӨҚжқӮзҡ„жүӢе·Ҙй…ҚзҪ®е’ҢеӨ„зҗҶгҖӮ

еҸҜ移жӨҚ: ж”ҜжҢҒе…¬жңүдә‘пјҢз§Ғжңүдә‘пјҢж··еҗҲдә‘пјҢеӨҡйҮҚдә‘пјҲmulti-cloudпјү

еҸҜжү©еұ•: жЁЎеқ—еҢ–пјҢжҸ’件еҢ–пјҢеҸҜжҢӮиҪҪпјҢеҸҜз»„еҗҲ

иҮӘеҠЁеҢ–: иҮӘеҠЁйғЁзҪІпјҢиҮӘеҠЁйҮҚеҗҜпјҢиҮӘеҠЁеӨҚеҲ¶пјҢиҮӘеҠЁдјёзј©/жү©еұ•

IngressжҳҜдёҖдёӘ规еҲҷпјҢеҸҜд»Ҙз»ҳеҲ¶еҮәеңЁйӣҶзҫӨеҶ…йғЁзҡ„жңҚеҠЎеҰӮдҪ•ејҘеҗҲйёҝжІҹпјҢжҡҙйңІеҲ°е®ўжҲ·еҸҜд»ҘдҪҝз”Ёе®ғзҡ„еӨ–йғЁдё–з•ҢгҖӮжң¬ж–ҮдёӯпјҢдҪңиҖ…е°Ҷеё®еҠ©дҪ дәҶи§ЈIngressжЁЎејҸиғҢеҗҺзҡ„й©ұеҠЁеҠӣгҖӮ

дёҚзҹҘйҒ“дҪ жҳҜеҗҰжіЁж„ҸеҲ°дёҖдёӘеҘҮжҖӘзҡ„зҺ°иұЎпјҢе°Ҫз®ЎKubernetes Ingress APIд»Қ然еӨ„дәҺbataзҠ¶жҖҒпјҢдҪҶжҳҜе·Із»Ҹжңүи®ёеӨҡе…¬еҸёдҪҝз”Ёе®ғжқҘжҡҙйңІKubernetesжңҚеҠЎгҖӮд»ҺдәӢзӣёе…ійЎ№зӣ®зҡ„е·ҘзЁӢеёҲиЎЁзӨәпјҢKubernetes Ingress APIи¶ҠжқҘи¶ҠжңүеҸҜиғҪж‘ҳдёӢе…¶betaж ҮзӯҫгҖӮ

е®һйҷ…дёҠпјҢKubernetes Ingress APIеӨ„дәҺbetaзҠ¶жҖҒе·Із»ҸжҢҒз»ӯдәҶеҮ е№ҙзҡ„ж—¶й—ҙпјҢеҮҶзЎ®жқҘиҜҙпјҢжҳҜеңЁ2015е№ҙз§ӢеӯЈејҖе§Ӣиҝӣе…ҘиҜҘйҳ¶ж®өзҡ„гҖӮдҪҶжҳҜпјҢжј«й•ҝзҡ„betaйҳ¶ж®өеҸҜд»Ҙи®©KubernetesиҙЎзҢ®иҖ…жңүж—¶й—ҙжқҘе®Ң善规иҢғ并дҪҝе…¶дёҺе·Із»Ҹжҗӯе»әеҘҪзҡ„е®һж–ҪиҪҜ件пјҲHAProxyгҖҒNGINXгҖҒTraefikзӯүпјүдҝқжҢҒдёҖиҮҙпјҢд»ҺиҖҢдҪҝAPIж ҮеҮҶеҢ–д»ҘеҸҚжҳ жңҖеёёи§Ғ并且жңүйңҖжұӮзҡ„еҠҹиғҪгҖӮ

жіЁпјҡжң¬ж–ҮдҪҝз”Ёзҡ„Traefikдёә1.xзҡ„зүҲжң¬

еңЁз”ҹдә§зҺҜеўғдёӯпјҢжҲ‘们常常йңҖиҰҒжҺ§еҲ¶жқҘиҮӘдә’иҒ”зҪ‘зҡ„еӨ–йғЁиҝӣе…ҘйӣҶзҫӨдёӯпјҢиҖҢиҝҷжҒ°е·§жҳҜIngressзҡ„иҒҢиҙЈгҖӮ

Ingressзҡ„дё»иҰҒзӣ®зҡ„жҳҜе°ҶHTTPе’ҢHTTPSд»ҺйӣҶзҫӨеӨ–йғЁжҡҙйңІз»ҷиҜҘйӣҶзҫӨдёӯиҝҗиЎҢзҡ„жңҚеҠЎгҖӮиҝҷдёҺIngressжҺ§еҲ¶еҰӮдҪ•е°ҶеӨ–йғЁжөҒйҮҸи·Ҝз”ұеҲ°йӣҶзҫӨжңүејӮжӣІеҗҢе·Ҙд№ӢеҰҷгҖӮжҺҘдёӢжқҘпјҢжҲ‘们дёҫдёҖдёӘе®һйҷ…зҡ„дҫӢеӯҗжқҘжӣҙжё…жҘҡзҡ„иҜҙжҳҺIngressзҡ„жҰӮеҝөгҖӮ

йҰ–е…ҲпјҢжғіиұЎдёҖдёӢеңЁдҪ зҡ„KubernetesйӣҶзҫӨдёӯжңүиӢҘе№ІдёӘеҫ®жңҚеҠЎпјҲе°ҸеһӢеә”з”ЁзЁӢеәҸд№Ӣй—ҙеҪјжӯӨйҖҡдҝЎпјүгҖӮиҝҷдәӣжңҚеҠЎиғҪеӨҹеңЁйӣҶзҫӨеҶ…йғЁиў«и®ҝй—®пјҢдҪҶжҲ‘们жғіи®©жҲ‘们зҡ„з”ЁжҲ·д»ҺйӣҶзҫӨеӨ–йғЁд№ҹиғҪеӨҹи®ҝй—®е®ғ们гҖӮеӣ жӯӨпјҢжҲ‘们йңҖиҰҒеҒҡзҡ„жҳҜдҪҝз”ЁеҸҚеҗ‘д»ЈзҗҶе°ҶжҜҸдёӘHTTPпјҲSпјүпјҲдҫӢеҰӮпјҢservice.yourdomain.comпјүи·Ҝз”ұдёҺзӣёеә”зҡ„еҗҺз«Ҝе…іиҒ”пјҢ并еңЁиҜҘжңҚеҠЎзҡ„дёҚеҗҢе®һдҫӢд№Ӣй—ҙпјҲеҰӮпјҢpodпјүиҝӣиЎҢиҙҹиҪҪеқҮиЎЎгҖӮдёҺжӯӨеҗҢж—¶пјҢз”ұдәҺKubernetesзҡ„жҖ§иҙЁдјҡдёҚж–ӯеҸ‘з”ҹеҸҳеҢ–пјҢеӣ жӯӨжҲ‘们еёҢжңӣи·ҹиёӘжңҚеҠЎеҗҺз«Ҝзҡ„жӣҙж”№пјҢд»ҘдҫҝиғҪеӨҹеңЁж·»еҠ жҲ–еҲ йҷӨж–°Podж—¶е°ҶиҝҷдәӣHTTPи·Ҝз”ұйҮҚж–°е…іиҒ”еҲ°ж–°Podе®һдҫӢ

дҪҝз”ЁIngressиө„жәҗе’Ңе…іиҒ”зҡ„Ingress ControllerпјҢдҪ еҸҜд»Ҙе®һзҺ°д»ҘдёӢзӣ®ж Үпјҡ

е°ҶдҪ зҡ„еҹҹapp.domain.comжҢҮеҗ‘дҪ зҡ„з§ҒжңүзҪ‘з»ңдёӯзҡ„еҫ®жңҚеҠЎеә”з”ЁзЁӢеәҸ

е°Ҷи·Ҝеҫ„domain.com/webжҢҮеҗ‘дҪ зҡ„з§ҒжңүзҪ‘з»ңдёӯзҡ„еҫ®жңҚеҠЎweb

backend.domain.comжҢҮеҗ‘дҪ зҡ„з§ҒжңүзҪ‘з»ңдёӯзҡ„еҫ®жңҚеҠЎеҗҺз«ҜпјҢ并еңЁиҜҘеҫ®жңҚеҠЎзҡ„еӨҡдёӘе®һдҫӢд№Ӣй—ҙпјҲPodпјүиҝӣиЎҢиҙҹиҪҪеқҮиЎЎзҺ°еңЁпјҢдҪ зҗҶи§ЈдәҶIngressзҡ„йҮҚиҰҒжҖ§гҖӮе®ғиғҪеӨҹеё®еҠ©е°ҶHTTPи·Ҝз”ұжҢҮеҗ‘еңЁKubernetesйӣҶзҫӨдёӯзү№е®ҡзҡ„еҫ®жңҚеҠЎгҖӮ

дҪҶжҳҜпјҢжөҒйҮҸи·Ҝз”ұ并дёҚжҳҜIngressеңЁKubernetesдёӯзҡ„е”ҜдёҖеҠҹиғҪгҖӮдҫӢеҰӮпјҢиҝҳеҸҜд»Ҙе°ҶIngressй…ҚзҪ®дёәиҙҹиҪҪеқҮиЎЎжөҒйҮҸеҲ°дҪ зҡ„еә”з”ЁзЁӢеәҸгҖҒз»ҲжӯўSSLгҖҒжү§иЎҢеҹәдәҺеҗҚз§°зҡ„иҷҡжӢҹдё»жңәгҖҒеңЁдёҚеҗҢжңҚеҠЎд№Ӣй—ҙеҲҶй…ҚжөҒйҮҸгҖҒи®ҫзҪ®жңҚеҠЎи®ҝ问规еҲҷзӯүгҖӮ

KubernetesжңүдёҖдёӘзү№еҲ«зҡ„Ingress APIиө„жәҗпјҢе®ғиғҪеӨҹж”ҜжҢҒдёҠиҝ°жүҖжңүеҠҹиғҪгҖӮдҪҶжҳҜпјҢз®ҖеҚ•ең°еҲӣе»әдёҖдёӘIngress APIиө„жәҗжҳҜжІЎжңүдҪңз”Ёзҡ„гҖӮдҪ иҝҳйңҖиҰҒдёҖдёӘIngress ControllerгҖӮзӣ®еүҚпјҢKubernetesж”ҜжҢҒи®ёеӨҡIngress controllerпјҢеҰӮContourгҖҒHAProxyгҖҒNGINXд»ҘеҸҠTraefikгҖӮ

еңЁжң¬ж–ҮдёӯпјҢжҲ‘е°ҶдҪҝз”ЁTraefik Ingress ControllerеҲӣе»әIngressгҖӮе®ғиғҪеӨҹе®һзҺ°зҺ°д»ЈHTTPеҸҚеҗ‘д»ЈзҗҶе’ҢиҙҹиҪҪеқҮиЎЎеҷЁзҡ„еҠҹиғҪпјҢд»ҺиҖҢз®ҖеҢ–дәҶеҫ®жңҚеҠЎзҡ„йғЁзҪІгҖӮжӯӨеӨ–пјҢTraefikеҜ№DockerгҖҒMarathonгҖҒConsulгҖҒKubernetesгҖҒAmazon ECSзӯүзі»з»ҹе’ҢзҺҜеўғйғҪжҸҗдҫӣдәҶејәеӨ§зҡ„ж”ҜжҢҒгҖӮ

TraefikеҜ№дәҺиҜёеҰӮKubernetesд№Ӣзұ»зҡ„зҒөжҙ»жҖ§иҫғејәзҡ„зі»з»ҹеҚҒеҲҶжңүз”ЁгҖӮеңЁKubernetesдёӯпјҢжҜҸеӨ©йңҖиҰҒеӨҡж¬Ўж·»еҠ гҖҒеҲ йҷӨжҲ–еҚҮзә§жңҚеҠЎпјҢиҖҢTraefikеҸҜд»Ҙзӣ‘еҗ¬жңҚеҠЎй•ңеғҸд»“еә“/зј–жҺ’еҷЁ API并з«ӢеҚіз”ҹжҲҗжҲ–жӣҙж–°и·Ҝз”ұпјҢеӣ жӯӨдҪ зҡ„еҫ®жңҚеҠЎж— йңҖжүӢеҠЁй…ҚзҪ®еҚіеҸҜдёҺеӨ–з•ҢиҝһжҺҘгҖӮ

йҷӨжӯӨд№ӢеӨ–пјҢTraefikж”ҜжҢҒеӨҡдёӘиҙҹиҪҪеқҮиЎЎз®—жі•гҖҒLetвҖҷs Encryptзҡ„HTTPSпјҲж”ҜжҢҒйҖҡй…ҚиҜҒд№ҰпјүгҖҒж–ӯи·ҜеҷЁгҖҒWebSoketгҖҒGRPCе’ҢеӨҡдёӘзӣ‘жҺ§зЁӢеәҸпјҲRestгҖҒPrometheusгҖҒStatsdгҖҒDatadogгҖҒInfluxDBзӯүпјүгҖӮжңүе…іTraefikдёӯеҸҜз”ЁеҠҹиғҪзҡ„жӣҙеӨҡдҝЎжҒҜпјҢиҜ·еҸӮиҖғе…¶е®ҳж–№ж–ҮжЎЈпјҡ

https://docs.traefik.cn/

еңЁж•ҷзЁӢејҖе§Ӣд№ӢеүҚпјҢжҲ‘们е…ҲжқҘз®ҖеҚ•ең°и®Ёи®әдёҖдёӢIngressиө„жәҗжҳҜеҰӮдҪ•е·ҘдҪңзҡ„гҖӮд»ҘдёӢжҳҜйҡҗејҸдҪҝз”ЁNginx Ingress Controllerзҡ„IngressзӨәдҫӢгҖӮ

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: ingress-example

annotations:

nginx.ingress.kubernetes.io/rewrite-target: /

spec:

rules:

- http:

paths:

- path: /microservice1

backend:

serviceName: test

servicePort: 80

д»ҘдёҠIngress manifest еҢ…еҗ«дәҶдёҖзі»еҲ—HTTP规еҲҷпјҢе®ғ们用дәҺ规е®ҡcontrollerеҰӮдҪ•и·Ҝз”ұжөҒйҮҸгҖӮ

еҸҜйҖүдё»жңәгҖӮеҰӮжһңжңӘжҢҮе®ҡдё»жңәпјҲеҰӮдёҠжүҖзӨәпјүпјҢеҲҷиҜҘ规еҲҷйҖӮз”ЁдәҺйҖҡиҝҮжҢҮе®ҡIPең°еқҖзҡ„жүҖжңүе…Ҙз«ҷHTTPжөҒйҮҸгҖӮеҰӮжһңжҸҗдҫӣдәҶдё»жңәпјҲеҰӮyourhost.comпјүпјҢеҲҷиҜҘ规еҲҷд»…йҖӮз”ЁдәҺиҜҘдё»жңәгҖӮ

дёҖдёӘи·Ҝеҫ„еҲ—иЎЁпјҲеҰӮпјҢ/microservice1пјүпјҢе®ғжҢҮеҗ‘з”ұserviceNameе’ҢservicePortе®ҡд№үзҡ„е…іиҒ”еҗҺз«ҜгҖӮ

дёҖдёӘеҗҺз«ҜгҖӮеҗ‘IngressеҸ‘еҮәзҡ„HTTPпјҲе’ҢHTTPSпјүиҜ·жұӮе°ҶдёҺз»ҷе®ҡ规еҲҷзҡ„дё»жңәе’Ңи·Ҝеҫ„еҢ№й…ҚпјҢ然еҗҺе°Ҷе…¶и·Ҝз”ұеҲ°иҜҘ规еҲҷдёӯжҢҮе®ҡзҡ„еҗҺз«ҜжңҚеҠЎгҖӮ

еңЁд»ҘдёҠдҫӢеӯҗдёӯпјҢжҲ‘们й…ҚзҪ®дәҶдёҖдёӘеҗҚдёәвҖқtestвҖңзҡ„еҗҺз«ҜпјҢе®ғе°ҶжҺҘ收жүҖжңүжқҘиҮӘ/microserviceи·Ҝеҫ„зҡ„жөҒйҮҸгҖӮ然иҖҢпјҢжҲ‘们д№ҹеҸҜд»Ҙй…ҚзҪ®дёҖдёӘй»ҳи®ӨеҗҺз«ҜпјҢе®ғе°Ҷе°Ҷдёәд»»дҪ•дёҚз¬ҰеҗҲ规иҢғдёӯи·Ҝеҫ„зҡ„з”ЁжҲ·иҜ·жұӮжҸҗдҫӣжңҚеҠЎгҖӮеҗҢж—¶пјҢеҰӮжһңдёҚе®ҡд№үд»»дҪ•и§„еҲҷпјҢIngressе°Ҷи·Ҝз”ұжүҖжңүжөҒйҮҸеҲ°й»ҳи®ӨеҗҺз«ҜгҖӮдҫӢеҰӮпјҡ

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: test-ingress

spec:

backend:

serviceName: defaultbackend

servicePort: 80

еңЁжң¬дҫӢдёӯпјҢжүҖжңүжөҒйҮҸйғҪиў«иҪ¬еҸ‘еҲ°й»ҳи®ӨеҗҺз«ҜдёӯdefaultbackendгҖӮзҺ°еңЁпјҢжҲ‘们зҗҶи§ЈдәҶIngress иө„жәҗзҡ„еҹәжң¬жҰӮеҝөпјҢжҺҘдёӢжқҘжҲ‘们жқҘзңӢзңӢдёҖдәӣе…·дҪ“зҡ„дҫӢеӯҗгҖӮ

еҰӮдёҠж–ҮжҲ‘们жүҖиҜҙзҡ„пјҢе®ҡд№үдёҖдёӘIngressиө„жәҗжІЎжңүд»»дҪ•дҪңз”ЁпјҢйҷӨйқһдҪ дҪҝз”ЁдәҶIngress ControllerгҖӮеңЁжң¬ж•ҷзЁӢдёӯпјҢжҲ‘们еңЁKubernetesйӣҶзҫӨдёӯе°ҶTraefikи®ҫзҪ®дёәIngress ControllerгҖӮ

иҰҒе®ҢжҲҗж•ҷзЁӢпјҢдҪ йңҖиҰҒиҝӣиЎҢд»ҘдёӢеҮҶеӨҮпјҡ

дёҖдёӘжӯЈеңЁиҝҗиЎҢзҡ„KubernetesйӣҶзҫӨгҖӮ

иҜ·жіЁж„Ҹпјҡд»ҘдёӢзӨәдҫӢеқҮеҒҮи®ҫдҪ еңЁжң¬ең°и®Ўз®—дёҠдҪҝз”ЁMinikubeиҝҗиЎҢKubernetesйӣҶзҫӨгҖӮ

йҰ–е…ҲпјҢжҲ‘们йңҖиҰҒеҗ‘TraefikжҺҲдәҲдёҖдәӣжқғйҷҗпјҢд»Ҙи®ҝй—®йӣҶзҫӨдёӯиҝҗиЎҢзҡ„PodгҖҒendpointе’ҢжңҚеҠЎгҖӮдёәжӯӨпјҢжҲ‘们е°ҶдҪҝз”ЁClusterRoleе’ҢClusterRoleBindingиө„жәҗгҖӮдҪҶжҳҜпјҢдҪ д№ҹеҸҜд»ҘеҜ№е‘ҪеҗҚз©әй—ҙиҢғеӣҙеҶ…зҡ„RoleBindingsдҪҝз”ЁжңҖе°Ҹзү№жқғж–№жі•гҖӮйҖҡеёёпјҢеҰӮжһңйӣҶзҫӨзҡ„е‘ҪеҗҚз©әй—ҙдёҚдјҡеҠЁжҖҒжӣҙж”№пјҢ并且Traefikж— жі•зӣ‘и§ҶжүҖжңүйӣҶзҫӨзҡ„е‘ҪеҗҚз©әй—ҙпјҢйӮЈд№ҲиҝҷжҳҜйҰ–йҖүзҡ„ж–№жі•гҖӮ

и®©жҲ‘们еҲӣе»әдёҖдёӘж–°зҡ„ServiceAccountпјҢдёәTraefikжҸҗдҫӣйӣҶзҫӨдёӯзҡ„иә«д»ҪгҖӮ

apiVersion: v1

kind: ServiceAccount

metadata:

name: traefik-ingress

namespace: kube-system

иҰҒеҲӣе»әдёҖдёӘServiceAccountпјҢйңҖиҰҒеңЁtraefik-service-acc.yamlдёӯдҝқеӯҳд»ҘдёҠmanifest并иҝҗиЎҢпјҡ

kubectl create -f traefik-service-acc.yaml

serviceaccount "traefik-ingress" created

жҺҘдёӢжқҘпјҢи®©жҲ‘们еҲӣе»әдёҖдёӘе…·жңүдёҖз»„жқғйҷҗзҡ„ClusterRoleпјҢиҜҘжқғйҷҗе°Ҷеә”з”ЁдәҺTraefik ServiceAccountгҖӮйҖҡиҝҮClusterRoleпјҢTraefikеҸҜд»Ҙз®ЎзҗҶе’Ңзӣ‘и§ҶйӣҶзҫӨдёӯжүҖжңүе‘ҪеҗҚз©әй—ҙдёӯзҡ„иө„жәҗпјҢдҫӢеҰӮжңҚеҠЎгҖҒendpointгҖҒsecretд»ҘеҸҠIngressгҖӮ

kind: ClusterRole

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

name: traefik-ingress

rules:

- apiGroups:

- ""

resources:

- services

- endpoints

- secrets

verbs:

- get

- list

- watch

- apiGroups:

- extensions

resources:

- ingresses

verbs:

- get

- list

- watch

е°ҶиҝҷдёҖ规иҢғдҝқеӯҳеҲ°ж–Ү件traefik-cr.yamlдёӯпјҢ并иҝҗиЎҢпјҡ

kubectl create -f traefik-cr.yaml

clusterrole.rbac.authorization.k8s.io вҖңtraefik-ingressвҖқ created

жңҖеҗҺпјҢеҗҜз”ЁиҝҷдәӣжқғйҷҗпјҢжҲ‘们еә”иҜҘе°ҶClusterRoleз»‘е®ҡеҲ°Traefik ServiceAccountдёӯгҖӮдҪҝз”ЁClusterRoleBinding manifestеҸҜд»Ҙе®ҢжҲҗиҝҷдёҖж“ҚдҪңпјҡ

kind: ClusterRoleBinding

apiVersion: rbac.authorization.k8s.io/v1beta1

metadata:

name: traefik-ingress

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: traefik-ingress

subjects:

- kind: ServiceAccount

name: traefik-ingress

namespace: kube-system

дҝқеӯҳиҝҷдёҖ规иҢғеҲ°traefik-crb.yamlдёӯпјҢ并иҝҗиЎҢд»ҘдёӢе‘Ҫд»Өпјҡ

kubectl create -f traefik-crb.yaml

clusterrolebinding.rbac.authorization.k8s.io вҖңtraefik-ingressвҖқ created

жҺҘдёӢжқҘпјҢжҲ‘们е°ҶйғЁзҪІTraefikеҲ°KubernetesйӣҶзҫӨгҖӮе®ҳж–№Traefikж–ҮжЎЈж”ҜжҢҒдёүз§Қзұ»еһӢзҡ„йғЁзҪІпјҡдҪҝз”ЁDeploymentеҜ№иұЎгҖҒдҪҝз”ЁDaemonSetеҜ№иұЎжҲ–дҪҝз”ЁHelm ChartгҖӮ

еңЁжң¬ж•ҷзЁӢдёӯпјҢжҲ‘们е°ҶдҪҝз”ЁDeployment manifestгҖӮзӣёжҜ”е…¶д»–йҖүйЎ№пјҢDeploymentжңүиҜёеӨҡдјҳеҠҝгҖӮдҫӢеҰӮпјҢе®ғ们иғҪзЎ®дҝқжӣҙеҘҪзҡ„еҸҜдјёзј©жҖ§пјҢ并дёәж»ҡеҠЁжӣҙж–°жҸҗдҫӣиүҜеҘҪж”ҜжҢҒгҖӮ

и®©жҲ‘们зңӢдёҖдёӢ Deployment manifestпјҡ

kind: Deployment

apiVersion: extensions/v1beta1

metadata:

name: traefik-ingress

namespace: kube-system

labels:

k8s-app: traefik-ingress-lb

spec:

replicas: 1

selector:

matchLabels:

k8s-app: traefik-ingress-lb

template:

metadata:

labels:

k8s-app: traefik-ingress-lb

name: traefik-ingress-lb

spec:

serviceAccountName: traefik-ingress

terminationGracePeriodSeconds: 60

containers:

- image: traefik

name: traefik-ingress-lb

ports:

- name: http

containerPort: 80

- name: admin

containerPort: 8080

args:

- --api

- --kubernetes

- --logLevel=INFO

иҝҷдёӘDeploymentе°ҶеңЁkube-system е‘ҪеҗҚз©әй—ҙдёӯеҲӣе»әдёҖдёӘTraefikеүҜжң¬гҖӮTraefikе®№еҷЁе°ҶдҪҝз”ЁжӯӨmanifestдёӯжҢҮе®ҡзҡ„з«ҜеҸЈ80е’Ң8080гҖӮ

е°ҶиҝҷдёӘmanifestдҝқеӯҳеҲ°traefik-deployment.yamlж–Ү件дёӯпјҢ并иҝҗиЎҢд»ҘдёӢе‘Ҫд»ӨеҲӣе»әDeploymentпјҡ

kubectl create -f traefik-deployment.yaml

deployment.extensions вҖңtraefik-ingressвҖқ created

зҺ°еңЁпјҢи®©жҲ‘们жЈҖжҹҘдёҖдёӢTraefik PodжҳҜеҗҰйғҪжҲҗеҠҹеҲӣе»әдәҶпјҡ

kubectl --namespace=kube-system get pods

NAME READY STATUS RESTARTS AGE

....

storage-provisioner 1/1 Running 3 23d

traefik-ingress-54d6d8d9cc-ls6cs 1/1 Running 0 1m

еҰӮдҪ жүҖи§ҒпјҢDeployment ControllerеҗҜеҠЁдәҶдёҖдёӘTraefikеүҜжң¬пјҢ并еңЁжӯЈеңЁиҝҗиЎҢпјҢж•ІжЈ’зҡ„пјҒ

и®©жҲ‘们еҲӣе»әдёҖдёӘжңҚеҠЎжқҘд»ҺйӣҶзҫӨеӨ–йғЁи®ҝй—®TraefikгҖӮдёәжӯӨпјҢжҲ‘们йңҖиҰҒдёҖдёӘжҡҙйңІдёӨдёӘNodePortsзҡ„жңҚеҠЎгҖӮ

kind: Service

apiVersion: v1

metadata:

name: traefik-ingress-service

namespace: kube-system

spec:

selector:

k8s-app: traefik-ingress-lb

ports:

- protocol: TCP

port: 80

name: web

- protocol: TCP

port: 8080

name: admin

type: NodePort

е°ҶиҝҷдёӘmanifestдҝқеӯҳеҲ°traefik-svc.yamlпјҢ并еҲӣе»әжңҚеҠЎпјҡ

kubectl create -f traefik-svc.yaml

service вҖңtraefik-ingress-serviceвҖқ created

зҺ°еңЁпјҢи®©жҲ‘们йӘҢиҜҒиҜҘжңҚеҠЎжҳҜеҗҰеҲӣе»әпјҡ

kubectl describe svc traefik-ingress-service --namespace=kube-system

Name: traefik-ingress-service

Namespace: kube-system

Labels: <none>

Annotations: <none>

Selector: k8s-app=traefik-ingress-lb

Type: NodePort

IP: 10.102.215.64

Port: web 80/TCP

TargetPort: 80/TCP

NodePort: web 30565/TCP

Endpoints: 172.17.0.6:80

Port: admin 8080/TCP

TargetPort: 8080/TCP

NodePort: admin 30729/TCP

Endpoints: 172.17.0.6:8080

Session Affinity: None

External Traffic Policy: Cluster

Events: <none>

еҰӮдҪ жүҖи§ҒпјҢжҲ‘们зҺ°еңЁжңүдёӨдёӘNodePortsпјҲwebе’ҢadminпјүпјҢе®ғ们еҲҶеҲ«и·Ҝз”ұеҲ°Traefik Ingress Controllerзҡ„80е’Ң8080е®№еҷЁз«ҜеҸЈгҖӮвҖңadminвҖқ NodePortе°Ҷз”ЁдәҺи®ҝй—®Traefik Web UIпјҢвҖңwebвҖқ NodePortе°Ҷз”ЁдәҺи®ҝй—®йҖҡиҝҮIngressжҡҙйңІзҡ„жңҚеҠЎгҖӮ

дёәдәҶиғҪеңЁжөҸи§ҲеҷЁдёӯи®ҝй—®Traefik Web UIпјҢдҪ еҸҜд»ҘдҪҝз”ЁвҖңadminвҖқNodePort 30729пјҲиҜ·жіЁж„ҸпјҢдҪ зҡ„NodePortеҖјеҸҜиғҪдјҡжңүжүҖдёҚеҗҢпјүгҖӮеӣ дёәжҲ‘们иҝҳжІЎжңүж·»еҠ д»»дҪ•еүҚз«ҜпјҢжүҖд»ҘUIжӯӨж—¶еә”иҜҘжҳҜз©әзҡ„гҖӮ

з”ұдәҺжҲ‘们е°ҡжңӘз»ҷTraefikиҝӣиЎҢд»»дҪ•й…ҚзҪ®пјҢеӣ жӯӨжҲ‘们дјҡ收еҲ°404зҡ„е“Қеә”гҖӮ

curl $(minikube ip):30565

404 page not found

зҺ°еңЁжҲ‘们еңЁKubernetesйӣҶзҫӨдёӯе·Із»Ҹе°ҶTraefikдҪңдёәIngress ControllerдәҶгҖӮ然иҖҢпјҢжҲ‘们дҫқж—§йңҖиҰҒе®ҡд№үIngressиө„жәҗе’ҢжҡҙйңІTraefik Web UIзҡ„жңҚеҠЎгҖӮ

йҰ–е…ҲпјҢжҲ‘们еҲӣе»әдёҖдёӘжңҚеҠЎпјҡ

apiVersion: v1

kind: Service

metadata:

name: traefik-web-ui

namespace: kube-system

spec:

selector:

k8s-app: traefik-ingress-lb

ports:

- name: web

port: 80

targetPort: 8080

дҝқеӯҳmanifestеҲ°traefik-webui-svc.yamlдёӯпјҢ并иҝҗиЎҢпјҡ

kubectl create -f traefik-webui-svc.yaml

service вҖңtraefik-web-uiвҖқ created

и®©жҲ‘们йӘҢиҜҒжңҚеҠЎжҳҜеҗҰе·Із»ҸеҲӣе»әпјҡ

kubectl describe svc traefik-web-ui --namespace=kube-system

Name: traefik-web-ui

Namespace: kube-system

Labels: <none>

Annotations: <none>

Selector: k8s-app=traefik-ingress-lb

Type: ClusterIP

IP: 10.98.230.58

Port: web 80/TCP

TargetPort: 8080/TCP

Endpoints: 172.17.0.6:8080

Session Affinity: None

Events: <none>

еҰӮдҪ жүҖи§ҒпјҢжңҚеҠЎзҡ„ClusterIPжҳҜ10.98.230.58пјҢ并еңЁmanifestдёӯеҲҶй…ҚжҢҮе®ҡз«ҜеҸЈгҖӮ

жҺҘдёӢжқҘпјҢжҲ‘们йңҖиҰҒеҲӣе»әдёҖдёӘIngressиө„жәҗпјҢжҢҮеҗ‘Traefik Web UIеҗҺз«Ҝпјҡ

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: traefik-web-ui

namespace: kube-system

spec:

rules:

- host: traefik-ui.minikube

http:

paths:

- path: /

backend:

serviceName: traefik-web-ui

servicePort: web

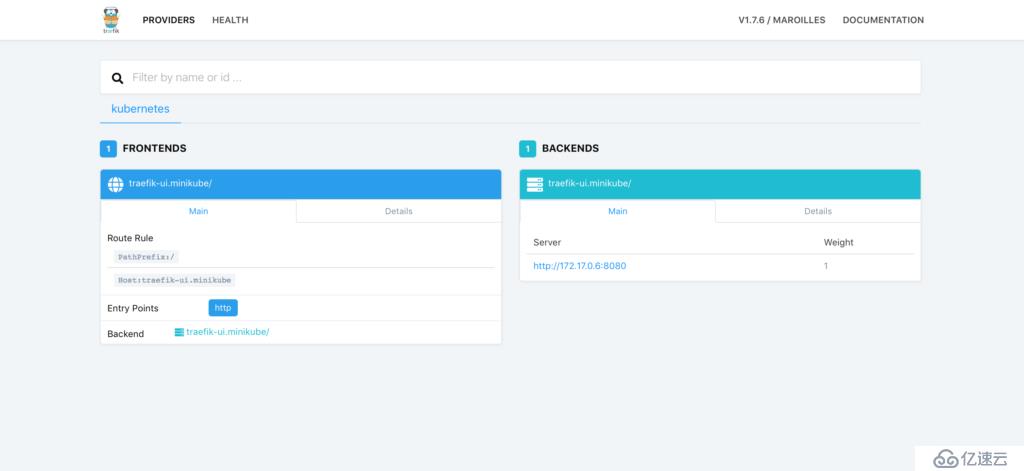

жң¬иҙЁдёҠпјҢIngressе°ҶжүҖжңүиҜ·жұӮи·Ҝз”ұеҲ°traefik-ui.minikubeпјҢеңЁдёҠиҝ°жӯҘйӘӨдёӯеҲӣе»әзҡ„жңҚеҠЎжҡҙйңІTraefik Web UIгҖӮ

е°Ҷ规иҢғдҝқеӯҳеҲ°traefik-ingress.yamlпјҢ并иҝҗиЎҢпјҡ

kubectl create -f traefik-ingress.yaml

ingress.extensions вҖңtraefik-web-uiвҖқ created

дёәдәҶиғҪеӨҹйҖҡиҝҮtraefik-ui.minikubeеңЁжөҸи§ҲеҷЁдёӯеҸҜд»Ҙи®ҝй—®Traefik Web UIпјҢжҲ‘们йңҖиҰҒж·»еҠ ж–°зҡ„жқЎзӣ®еҲ°жҲ‘们/etc/hostsж–Ү件дёӯгҖӮиҜҘжқЎзӣ®е°ҶеҢ…еҗ«Minikube IPе’Ңдё»жңәеҗҚгҖӮдҪ еҸҜд»ҘйҖҡиҝҮиҝҗиЎҢminikube ipжқҘиҺ·еҸ–minkubeе®һдҫӢзҡ„IPең°еқҖпјҢ然еҗҺе°Ҷж–°дё»жңәзҡ„еҗҚз§°дҝқеӯҳеҲ°/etc/hostsж–Ү件дёӯпјҢеҰӮдёӢжүҖзӨәпјҡ

echo "$(minikube ip) traefik-ui.minikube" | sudo tee -a /etc/hosts

192.168.99.100 traefik-ui.minikube

зҺ°еңЁпјҢдҪ еә”иҜҘиғҪеӨҹеңЁжөҸи§ҲеҷЁдёӯи®ҝй—®http://traefik-ui.minikube:<AdminNodePort>并жҹҘзңӢTraefik Web UIгҖӮеҲ«еҝҳдәҶйҷ„еҠ вҖқadminвҖқNodePortеҲ°дё»жңәең°еқҖгҖӮ

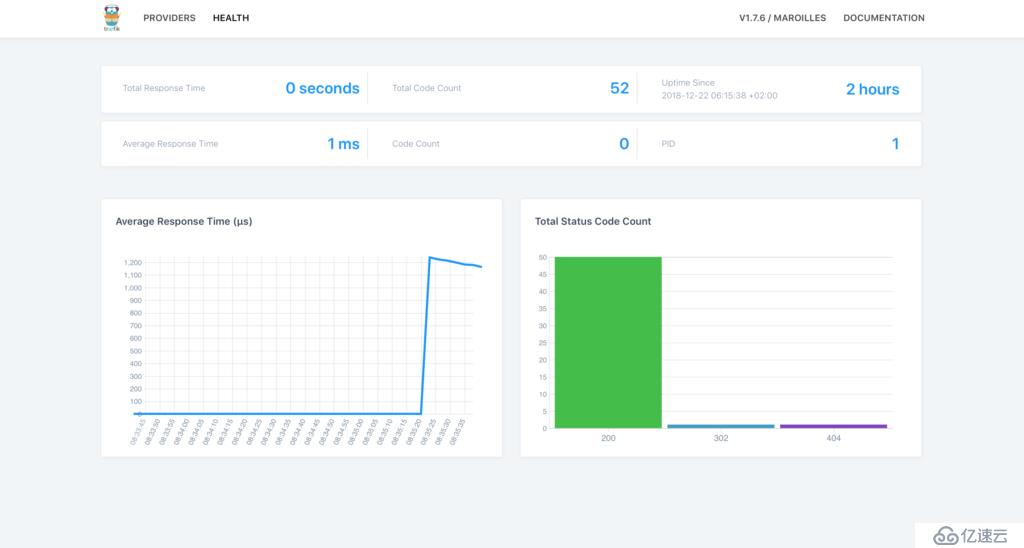

еңЁdashboardдёӯпјҢдҪ еҸҜд»ҘзӮ№еҮ»Health й“ҫжҺҘжқҘжҹҘзңӢеә”з”ЁзЁӢеәҸзҡ„еҒҘеә·зҠ¶еҶөпјҡ

зҺ°еңЁпјҢжҲ‘们жқҘжј”зӨәеҰӮдҪ•дҪҝз”ЁTraefik Ingress ControllerдёәеүҚз«ҜеҲ—иЎЁи®ҫзҪ®еҹәдәҺеҗҚз§°зҡ„и·Ҝз”ұгҖӮжҲ‘们е°ҶдҪҝз”Ёз®ҖеҚ•зҡ„еҚ•йЎөзҪ‘з«ҷеҲӣе»ә3дёӘDeploymentпјҢ并жҳҫзӨәеҠЁзү©еӣҫеғҸпјҡзҶҠгҖҒйҮҺе…”е’Ңй©јй№ҝгҖӮ

---

kind: Deployment

apiVersion: extensions/v1beta1

metadata:

name: bear

labels:

app: animals

animal: bear

spec:

replicas: 2

selector:

matchLabels:

app: animals

task: bear

template:

metadata:

labels:

app: animals

task: bear

version: v0.0.1

spec:

containers:

- name: bear

image: supergiantkir/animals:bear

ports:

- containerPort: 80

---

kind: Deployment

apiVersion: extensions/v1beta1

metadata:

name: moose

labels:

app: animals

animal: moose

spec:

replicas: 2

selector:

matchLabels:

app: animals

task: moose

template:

metadata:

labels:

app: animals

task: moose

version: v0.0.1

spec:

containers:

- name: moose

image: supergiantkir/animals:moose

ports:

- containerPort: 80

---

kind: Deployment

apiVersion: extensions/v1beta1

metadata:

name: hare

labels:

app: animals

animal: hare

spec:

replicas: 2

selector:

matchLabels:

app: animals

task: hare

template:

metadata:

labels:

app: animals

task: hare

version: v0.0.1

spec:

containers:

- name: hare

image: supergiantkir/animals:hare

ports:

- containerPort: 80

жҜҸдёӘDeploymentйғҪе°ҶжңүдёӨдёӘPodеүҜжң¬пјҢиҖҢжҜҸдёӘPodе°ҶеңЁcontainerPort 80дёҠжңҚеҠЎвҖңеҠЁзү©вҖңзҪ‘з«ҷгҖӮ

и®©жҲ‘们дҝқеӯҳиҝҷдәӣDeployment manifestеҲ°animals-deployment.yamlдёӯпјҢ并иҝҗиЎҢпјҡ

kubectl create -f animals-deployment.yaml

deployment.extensions вҖңbearвҖқ created

deployment.extensions вҖңmooseвҖқ created

deployment.extensions вҖңhareвҖқ created

зҺ°еңЁпјҢи®©жҲ‘们дёәжҜҸдёӘDeploymentеҲӣе»әдёҖдёӘжңҚеҠЎпјҢдҪҝеҫ—PodеҸҜд»Ҙи®ҝй—®пјҡ

---

apiVersion: v1

kind: Service

metadata:

name: bear

spec:

ports:

- name: http

targetPort: 80

port: 80

selector:

app: animals

task: bear

---

apiVersion: v1

kind: Service

metadata:

name: moose

spec:

ports:

- name: http

targetPort: 80

port: 80

selector:

app: animals

task: moose

---

apiVersion: v1

kind: Service

metadata:

name: hare

annotations:

traefik.backend.circuitbreaker: "NetworkErrorRatio() > 0.5"

spec:

ports:

- name: http

targetPort: 80

port: 80

selector:

app: animals

task: hare

иҜ·жіЁж„Ҹпјҡ第дёүйЎ№жңҚеҠЎдҪҝз”Ёж–ӯи·ҜеҷЁannotationгҖӮж–ӯи·ҜеҷЁжҳҜTraefikзҡ„дёҖйЎ№еҠҹиғҪпјҢеҸҜйҳІжӯўеҸ‘з”ҹж•…йҡңзҡ„жңҚеҠЎеҷЁжүҝеҸ—й«ҳиҙҹиҪҪгҖӮеңЁжң¬дҫӢдёӯпјҢжҲ‘们йҳІжӯўжңҚеҠЎеҷЁдёҠзҡ„й«ҳиҙҹиҪҪи¶…иҝҮ50%гҖӮеҪ“жӯӨжқЎд»¶еҢ№й…Қж—¶пјҢCBиҝӣе…ҘвҖңи·ій—ёвҖңзҠ¶жҖҒпјҢеңЁиҜҘзҠ¶жҖҒдёӯе®ғдјҡдҪҝз”Ёйў„е®ҡд№үзҡ„HTTPзҠ¶жҖҒд»Јз ҒиҝӣиЎҢе“Қеә”жҲ–йҮҚе®ҡеҗ‘еҲ°еҸҰдёҖдёӘеүҚз«ҜгҖӮ

дҝқеӯҳиҝҷдәӣжңҚеҠЎmanifestеҲ°animals-svc.yaml并иҝҗиЎҢпјҡ

kubectl create -f animals-svc.yaml

service вҖңbearвҖқ created

service вҖңmooseвҖқ created

service вҖңhareвҖқ created

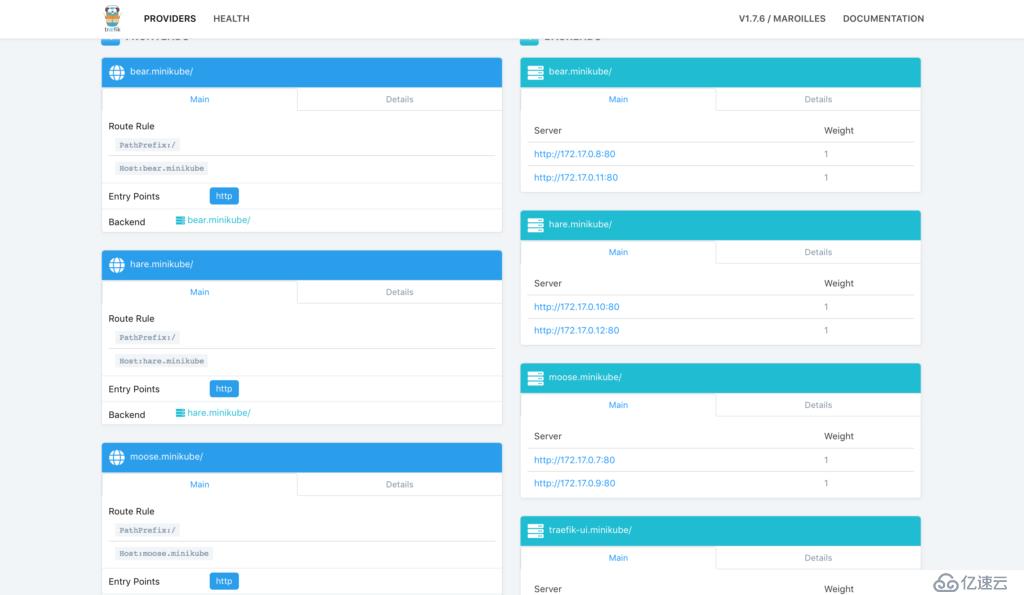

жңҖеҗҺпјҢдёәжҜҸдёӘDeploymentеҲӣе»әдёҖдёӘжңү3дёӘеүҚеҗҺз«ҜеҜ№зҡ„IngressгҖӮbear.minikubeгҖҒmoose.minikubeе’Ңhare.minikubeе°ҶжҳҜжҲ‘们жҢҮеҗ‘зӣёеә”еҗҺз«ҜжңҚеҠЎзҡ„еүҚз«ҜгҖӮ

Ingress manifestеҰӮдёӢжүҖзӨәпјҡ

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: animals

annotations:

kubernetes.io/ingress.class: traefik

spec:

rules:

- host: hare.minikube

http:

paths:

- path: /

backend:

serviceName: hare

servicePort: http

- host: bear.minikube

http:

paths:

- path: /

backend:

serviceName: bear

servicePort: http

- host: moose.minikube

http:

paths:

- path: /

backend:

serviceName: moose

servicePort: http

дҝқеӯҳ规иҢғеҲ°animals-ingress.yaml并иҝҗиЎҢпјҡ

kubectl create -f animals-ingress.yaml

ingress.extensions вҖңanimalsвҖқ created

зҺ°еңЁпјҢеңЁTraefik dashboardеҶ…пјҢдҪ еҸҜд»ҘзңӢеҲ°жҜҸдёӘдё»жңәзҡ„еүҚз«Ҝд»ҘеҸҠзӣёеә”зҡ„еҗҺз«ҜеҲ—иЎЁпјҡ

еҰӮжһңдҪ еҶҚж¬Ўзј–иҫ‘etc/hostsпјҢдҪ еә”иҜҘиғҪеӨҹеңЁдҪ зҡ„жөҸи§ҲеҷЁдёӯи®ҝй—®еҠЁзү©зҪ‘йЎөпјҡ

echo вҖң$(minikube ip) bear.minikube hare.minikube moose.minikubeвҖқ | sudo tee -a /etc/hosts

дҪ еә”иҜҘдҪҝз”ЁвҖңwebвҖңNodePortжқҘи®ҝй—®зү№е®ҡзҪ‘йЎөгҖӮдҫӢеҰӮпјҢhttp://bear.minikube:<WebNodePort>

жҲ‘们д№ҹеҸҜд»Ҙе°ҶдёүдёӘеүҚз«ҜйҮҚж–°й…ҚзҪ®дёәеңЁдёҖдёӘеҹҹдёӢжҸҗдҫӣжңҚеҠЎпјҢеҰӮдёӢжүҖзӨәпјҡ

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

name: all-animals

annotations:

kubernetes.io/ingress.class: traefik

traefik.frontend.rule.type: PathPrefixStrip

spec:

rules:

- host: animals.minikube

http:

paths:

- path: /bear

backend:

serviceName: bear

servicePort: http

- path: /moose

backend:

serviceName: moose

servicePort: http

- path: /hare

backend:

serviceName: hare

servicePort: http

еҰӮжһңдҪ жҝҖжҙ»иҝҷдёӘIngressпјҢдҪҝз”Ёзӣёеә”зҡ„и·Ҝеҫ„пјҢдёүдёӘеҠЁзү©еңЁдёҖдёӘеҹҹдёӢйғҪиғҪеӨҹи®ҝй—®вҖ”вҖ”animals.minikubeгҖӮеҲ«еҝҳдәҶе°ҶиҝҷдёӘеҹҹж·»еҠ еҲ°/etc/hostsгҖӮ

echo вҖң$(minikube ip) animals.minikubeвҖқ | sudo tee -a /etc/hosts

иҜ·жіЁж„ҸпјҡжҲ‘们жӯЈеңЁй…ҚзҪ®TraefikпјҢд»ҘдҪҝз”Ёtraefik.frontend.rule.typeжіЁйҮҠпјҢд»ҺURLи·Ҝеҫ„дёӯеҲ йҷӨеүҚзјҖгҖӮиҝҷж ·жҲ‘们еҸҜд»ҘзӣҙжҺҘдҪҝз”ЁдёҠдёҖдёӘзӨәдҫӢдёӯзҡ„е®№еҷЁгҖӮз”ұдәҺtraefik.frontend.rule.type: PathPrefixStrip规еҲҷпјҢдҪ еҝ…йЎ»дҪҝз”Ёhttp://animals.minikube:32484/moose/иҖҢдёҚжҳҜhttp://animals.minikube:32484/moose

еҖҹеҠ©TraefikпјҢз”ЁжҲ·еҸҜд»ҘдҪҝз”ЁжңҚеҠЎжқғйҮҚд»ҘеҸ—жҺ§ж–№ејҸеңЁеӨҡдёӘdeploymentд№Ӣй—ҙеҲҶй…ҚIngressжөҒйҮҸгҖӮиҝҷдёҖеҠҹиғҪеҸҜз”ЁдәҺйҮ‘дёқйӣҖеҸ‘еёғпјҢе®ғжңҖеҲқеә”иҜҘиҺ·еҫ—е°‘йҮҸдҪҶжҢҒз»ӯеўһй•ҝзҡ„жөҒйҮҸгҖӮ

и®©жҲ‘们дҪҝз”Ёд»ҘдёӢmanifestеңЁдёӨдёӘеҫ®жңҚеҠЎд№Ӣй—ҙеҲҶй…ҚTraefikпјҡ

apiVersion: extensions/v1beta1

kind: Ingress

metadata:

annotations:

traefik.ingress.kubernetes.io/service-weights: |

animals-app: 99%

animals-app-canary: 1%

name: animals-app

spec:

rules:

- http:

paths:

- backend:

serviceName: animals-app

servicePort: 80

path: /

- backend:

serviceName: animals-app-canary

servicePort: 80

path: /

иҜ·жіЁж„Ҹtraefik.ingress.kubernetes.io/service-weightsзҡ„жіЁйҮҠгҖӮе®ғжҢҮе®ҡдәҶжөҒйҮҸеҰӮдҪ•еңЁжҢҮе®ҡеҗҺз«ҜжңҚеҠЎпјҲanimals-appе’Ңanimals-app-canaryпјүд№Ӣй—ҙеҲҶй…ҚгҖӮTraefikе°ҶжҠҠ99%зҡ„з”ЁжҲ·иҜ·жұӮи·Ҝз”ұеҲ°animals-app deploymentж”ҜжҢҒзҡ„PodпјҢ并е°Ҷ1%зҡ„з”ЁжҲ·иҜ·жұӮи·Ҝз”ұеҲ°animals-app-canary deploymentж”ҜжҢҒзҡ„PodгҖӮ

иҰҒдҪҝжӯӨи®ҫзҪ®жӯЈеёёе·ҘдҪңпјҢйңҖиҰҒж»Ўи¶ідёҖдәӣжқЎд»¶пјҡ

жүҖжңүжңҚеҠЎеҗҺз«Ҝеҝ…йЎ»е…ұдә«зӣёеҗҢзҡ„и·Ҝеҫ„е’Ңдё»жңәгҖӮ

и·ЁжңҚеҠЎеҗҺз«Ҝе…ұдә«зҡ„иҜ·жұӮжҖ»ж•°еә”жҖ»и®Ўдёә100пј…гҖӮ

еҰӮдҪ жүҖи§ҒпјҢIngressжҳҜе°ҶеӨ–йғЁжөҒйҮҸи·Ҝз”ұеҲ°KubernetesйӣҶзҫӨдёӯзӣёеә”еҗҺз«ҜжңҚеҠЎзҡ„ејәеӨ§е·Ҙе…·гҖӮз”ЁжҲ·еҸҜд»ҘдҪҝз”ЁKubernetesж”ҜжҢҒзҡ„и®ёеӨҡIngress controllerжқҘе®һзҺ°IngressгҖӮеңЁжң¬ж•ҷзЁӢдёӯпјҢжҲ‘们йҮҚзӮ№д»Ӣз»ҚдәҶTraefik Ingress controllerпјҢиҜҘжҺ§еҲ¶еҷЁж”ҜжҢҒеҹәдәҺеҗҚз§°зҡ„и·Ҝз”ұпјҢиҙҹиҪҪеқҮиЎЎд»ҘеҸҠIngress controllerзҡ„е…¶д»–еёёи§Ғд»»еҠЎгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ