жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

д»ҠеӨ©е°ұи·ҹеӨ§е®¶иҒҠиҒҠжңүе…іжҖҺж ·иҝӣиЎҢlinux ftpжңҚеҠЎзҡ„жҗӯе»әй…ҚзҪ®пјҢеҸҜиғҪеҫҲеӨҡдәәйғҪдёҚеӨӘдәҶи§ЈпјҢдёәдәҶи®©еӨ§е®¶жӣҙеҠ дәҶи§ЈпјҢе°Ҹзј–з»ҷеӨ§е®¶жҖ»з»“дәҶд»ҘдёӢеҶ…е®№пјҢеёҢжңӣеӨ§е®¶ж №жҚ®иҝҷзҜҮж–Үз« еҸҜд»ҘжңүжүҖ收иҺ·гҖӮ

FTPд»Ӣз»Қ

FTP:жҳҜж–Үд»¶дј иҫ“еҚҸи®®зҡ„зј©еҶҷгҖӮ

еҠҹиғҪ:з”ЁжқҘе®һзҺ°ж–Ү件зҡ„дёҠдј (upload)е’ҢдёӢиҪҪ(download)

ftpзҡ„е·ҘдҪңз«ҜеҸЈ: 21 : жҺ§еҲ¶з«ҜеҸЈ,з”ЁдәҺеңЁе®ўжҲ·жңәе’ҢжңҚеҠЎеҷЁд№Ӣй—ҙе»әз«ӢиҝһжҺҘ

20 : ж•°жҚ®з«ҜеҸЈ,з”ЁдәҺжңҚеҠЎеҷЁз»ҷе®ўжҲ·жңәдё»еҠЁиҝӣиЎҢж•°жҚ®иҝһжҺҘ

vsftpd:йқһеёёе®үе…Ёж–Үд»¶дј иҫ“еҚҸи®®е®ҲжҠӨиҝӣзЁӢ(very secure ftp daemon)

ftpзҡ„е·ҘдҪңжЁЎејҸпјҡдё»еҠЁportгҖҒиў«еҠЁpassiveжЁЎејҸ

е®ўжҲ·з«ҜдёҺжңҚеҠЎз«Ҝдј иҫ“ж•°жҚ®ж—¶,жңҚеҠЎз«Ҝдј иҫ“з«ҜеҸЈдёә20ж—¶дёәдё»еҠЁжЁЎејҸ,дј иҫ“з«ҜеҸЈдёә>1024зҡ„йҡҸжңәз«ҜеҸЈж—¶дёәиў«еҠЁжЁЎејҸ

ftpдё»еҠЁ(port)жЁЎејҸе·ҘдҪңиҝҮзЁӢпјҡ

1.е®ўжҲ·жңәе’ҢжңҚеҠЎеҷЁе»әз«ӢиҝһжҺҘе…ізі»(зҷ»еҪ•)пјҡ е®ўжҲ·жңәпјҲ>1024зҡ„йҡҸжңәз«ҜеҸЈеҸ·пјү <----> жңҚеҠЎеҷЁ 21еҸ·port

2.еҸҢж–№е»әз«Ӣж•°жҚ®иҝһжҺҘе…ізі»пјҢдј иҫ“ж•°жҚ®пјҡе®ўжҲ·жңәпјҲ>1024зҡ„йҡҸжңәportпјү <----> жңҚеҠЎеҷЁ 20еҸ·port

ftpиў«еҠЁ(pasv)жЁЎејҸе·ҘдҪңиҝҮзЁӢпјҡ

1.е®ўжҲ·жңәе’ҢжңҚеҠЎеҷЁе»әз«ӢиҝһжҺҘе…ізі»(зҷ»еҪ•)пјҡ е®ўжҲ·жңәпјҲ>1024зҡ„йҡҸжңәз«ҜеҸЈеҸ·пјү <----> жңҚеҠЎеҷЁ 21еҸ·port

2.еҸҢж–№е»әз«Ӣж•°жҚ®иҝһжҺҘе…ізі»пјҢдј иҫ“ж•°жҚ®пјҡе®ўжҲ·жңәпјҲ>1024зҡ„йҡҸжңәportпјү <----> жңҚеҠЎеҷЁпјҲ>1024зҡ„йҡҸжңәportпјү

иҜҙжҳҺпјҡеҪ“ftpжңҚеҠЎеҷЁдёҠжңүйҳІзҒ«еўҷж—¶пјҢйҖҡеёёе®ўжҲ·жңәжҳҜд»Ҙиў«еҠЁжЁЎејҸеҺ»и®ҝй—®ftpжңҚеҠЎеҷЁзҡ„гҖӮеңЁftpжңҚеҠЎеҷЁзҡ„vsftpd.confе’ҢйҳІзҒ«еўҷдёҠиҰҒжҢҮе®ҡж”ҫиЎҢзҡ„иў«еҠЁжЁЎејҸз«ҜеҸЈиҢғеӣҙзҡ„жңҖе°ҸеҖје’ҢжңҖеӨ§еҖјгҖӮ

vsftpd.conf зҡ„иў«еҠЁжЁЎејҸз«ҜеҸЈиҢғеӣҙпјҡ

pasv_min_port=5000

pasv_max_port=6000

vsftpdйғЁзҪІжҖқи·Ҝ:

1.е…ій—ӯе®үе…ЁеҠҹиғҪ,并жҹҘзҠ¶жҖҒпјҡ

systemctl stop firewalld ; setenforce 0 #е…ій—ӯйҳІзҒ«еўҷеҸҠselinuxе®үе…Ёи®ҫзҪ®

systemctl status firewalld ; getenforce #жҹҘзңӢйҳІзҒ«еўҷзҠ¶жҖҒ,жЈҖжҹҘжҳҜеҗҰе…ій—ӯ

2.жҹҘиҪҜ件жҳҜеҗҰе·Іе®үиЈ…пјҢеҰӮжһңжңӘе®үиЈ…е°ұе®үиЈ…иҪҜ件гҖӮ

rpm -q vsftp ftp lftp #vsftpdжҳҜжңҚеҠЎеҷЁз«ҜзЁӢеәҸ, ftp lftpдёәе®ўжҲ·з«ҜзЁӢеәҸ

3.еҗҜеҠЁжңҚеҠЎпјҢ并е…Ғи®ёејҖжңәиҮӘеҠЁеҗҜеҠЁ

systemctl restart vsftpd #йҮҚеҗҜvsftpdжңҚеҠЎ

systemctl enable vsftpd #и®ҫзҪ®vsftpdејҖжңәиҮӘеҗҜеҠЁ

4.и®ҫзҪ®е…ұдә«зӣ®еҪ•пјҢйҮҚж–°еҠ иҪҪи®ҫзҪ®гҖӮ

5.еҒҡжң¬ең°пјҲеҶ…жөӢпјүи®ҝй—®жөӢиҜ•пјҢеҒҡејӮең°пјҲе…¬жөӢпјүи®ҝй—®жөӢиҜ•гҖӮ

е®һйӘҢзҺҜеўғ:

centos7.6 (д»Ҙжң¬жңәIPдёәдҫӢ 192.168.11.11)

е®үиЈ…жӯҘйӘӨ:

yum install -y vsftpd ftp lftp #дҪҝз”Ёyumе®үиЈ…vsftpd ftp lftp иҪҜ件systemctl restart vsftpd #еҗҜеҠЁжңҚеҠЎsystemctl enable vsftpd #и®ҫзҪ®ејҖжңәиҮӘеҗҜеҠЁsystemctl status vsftpd #жҹҘзңӢжңҚеҠЎзҠ¶жҖҒ,дёәrunning ж—¶еҲҷжңҚеҠЎеҗҜеҠЁжҲҗеҠҹ

е…ұдә«йңҖиҰҒзҡ„ж–Ү件пјҡ

vsftpdзҡ„й»ҳи®Өе…ұдә«зӣ®еҪ•пјҡ

1.еҢҝеҗҚз”ЁжҲ·(ftpжҲ–anonymous)е…ұдә«пјҡ/var/ftpзӣ®еҪ•

2.жҷ®йҖҡз”ЁжҲ·пјҡи®ҝй—®зҡ„жҳҜжҷ®йҖҡз”ЁжҲ·иҮӘе·ұзҡ„家зӣ®еҪ•пјҢйҖҡеёёжҳҜ"/home/з”ЁжҲ·еҗҚ"ж–Ү件еӨ№

жіЁж„Ҹпјҡrootз”ЁжҲ·й»ҳи®ӨдёҚиғҪзҷ»еҪ•vsftpdжңҚеҠЎеҷЁжқҘи®ҝй—®е…ұдә«пјҢеӣ дёәrootиҙҰеҸ·еңЁй»‘еҗҚеҚ•йҮҢгҖӮ

жңҚеҠЎжөӢиҜ•:

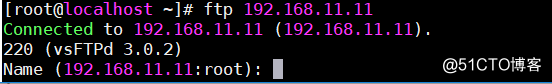

ж–№ејҸдёҖ: ftp 192.168.11.11 еӣһиҪҰ еҶҚжҢүз…§жҸҗзӨәиҫ“е…Ҙз”ЁжҲ·еҜҶз ҒеҚіеҸҜзҷ»йҷҶ

ж–№ејҸдәҢ: lftp 192.168.11.11 -u з”ЁжҲ·еҗҚ,еҜҶз Ғ еҚіеҸҜзҷ»йҷҶжҲҗеҠҹ (дҫӢ: з”ЁжҲ·еҗҚдёәtom еҜҶз Ғдёә0 зҷ»йҷҶ)

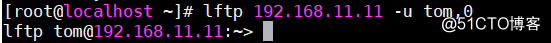

еңЁwindowдёӢеҸҜд»Ҙз”Ёиө„жәҗз®ЎзҗҶеҷЁиҝӣиЎҢзҷ»йҷҶ: ftp://192.168.11.11

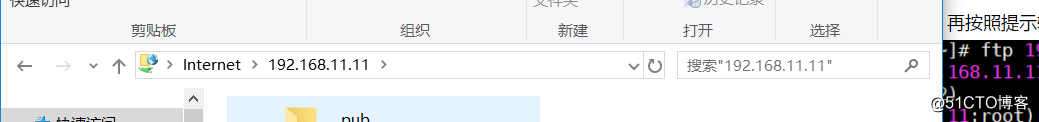

vsftpdй…ҚзҪ®ж–Ү件: rpm -qc vsftpd (жҹҘзңӢvsftpdзҡ„й…ҚзҪ®ж–Ү件)

дё»й…ҚзҪ®ж–Ү件дёә /etc/vsftpd/vsftpd.conf

FTPжңҚеҠЎеҠҹиғҪеҸҠдҝ®ж”№еҜ№еә”й…ҚзҪ®ж–Ү件д»Ӣз»Қ

й»‘еҗҚеҚ•еҠҹиғҪ:

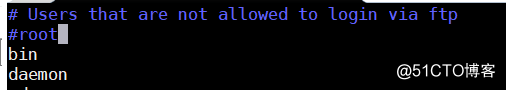

/etc/vsftpd/ftpusers е’Ң /etc/vsftpd/user_list дёәй»‘еҗҚеҚ•ж–Ү件

еҠҹиғҪ:еҸҜд»ҘжҠҠз”ЁжҲ·и®ҫзҪ®дёәй»‘зҷҪеҗҚеҚ•,йҷҗеҲ¶з”ЁжҲ·и®ҝй—®

дҫӢ:rootз”ЁжҲ·й»ҳи®ӨеңЁй»‘еҗҚеҚ•дёӯ,жҠҠдёӨдёӘдёҠиҝ°ж–Ү件дёӯзҡ„rootз”Ё#еҸ·жіЁйҮҠеҚіеҸҜз”Ёrootз”ЁжҲ·и®ҝй—®

д№ҹеҸҜд»ҘжҠҠе…¶д»–з”ЁжҲ·еҠ е…Ҙй»‘еҗҚеҚ•дёӯ

(жіЁ: user_list еҸҜд»Ҙи®ҫзҪ®дёәзҷҪеҗҚеҚ•,еңЁ/etc/vsftpd/vsftpd.conf й…ҚзҪ®ж–Ү件дёӯжңҖеҗҺдёҖиЎҢж·»еҠ userlist_deny=NO )

ж·»еҠ еҗҺйҮҚеҗҜжңҚеҠЎ,зҷҪеҗҚеҚ•зҡ„з”ЁжҲ·еҸҜд»Ҙи®ҝй—®,иҖҢйқһзҷҪеҗҚеҚ•з”ЁжҲ·дёҚиғҪи®ҝй—®,еҪ“й»‘зҷҪеҗҚеҚ•еҗҢж—¶еӯҳеңЁж—¶,й»‘еҗҚеҚ•дјҳе…Ҳзә§еӨ§дәҺзҷҪеҗҚеҚ•,д№ҹе°ұжҳҜеҸӘиҰҒеҮәзҺ°еңЁ й»‘еҗҚеҚ•е°ұдёҚиғҪжӯЈеёёзҷ»йҷҶжңҚеҠЎ

е»әи®®:дҝ®ж”№й…ҚзҪ®ж–Ү件时жңҖеҘҪе…ҲеӨҮд»Ҫж–Ү件

chrootзүўз¬јеҠҹиғҪ:

еӣ зҷ»йҷҶзҡ„з”ЁжҲ·и®ҝй—®зҡ„жҳҜиҮӘиә«зҡ„家зӣ®еҪ•,дҪҶеҸҜд»ҘйҖҡиҝҮе‘Ҫд»ӨжҹҘзңӢе…¶д»–ж–Ү件,жҜ”еҰӮж №зӣ®еҪ•жҲ–е…¶д»–й…ҚзҪ®ж–Ү件,жүҖд»ҘеҸҜд»ҘдҪҝз”Ёchrootзүўз¬јеҠҹиғҪйҷҗеҲ¶,еҸӘ е…Ғи®ёзҷ»йҷҶзҡ„з”ЁжҲ·и®ҝй—®иҮӘе·ұзҡ„家зӣ®еҪ•

chrootзүўз¬јеҲҶдёәеӣӣз§Қжғ…еҶө:

1.е…ЁйғЁз”ЁжҲ·дёҚеҠ й”Ғ(й»ҳи®Ө,дҪҶдёҚе®үе…Ё)

2.е…ЁйғЁеҠ й”Ғ

3.е°‘ж•°з”ЁжҲ·дёҚеҠ й”Ғ

4.е°‘ж•°з”ЁжҲ·еҠ й”Ғ

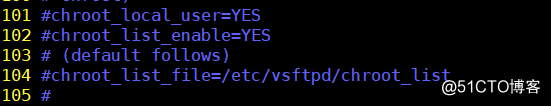

жғ…еҶөдёҖ:дҪҝз”Ёvim зј–иҫ‘ й…ҚзҪ®ж–Ү件/etc/vsftpd/vsftpd.conf ,并用set nuжҳҫзӨәиЎҢеҸ·,еҸҜд»ҘзңӢеҲ°д»ҘдёӢиЎҢж•°зҡ„й…ҚзҪ®ж–Ү件,й»ҳи®ӨдёҚеҠ й”Ғ,дёҚз”Ёдҝ®ж”№

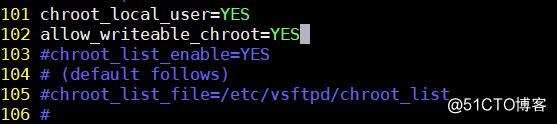

жғ…еҶөдәҢ:еҗҜеҠЁжүҖжңүжҷ®йҖҡз”ЁжҲ·зҡ„зүўз¬јеҠҹиғҪ(еҚіеҜ№жүҖжңүдәәеҠ й”Ғ)

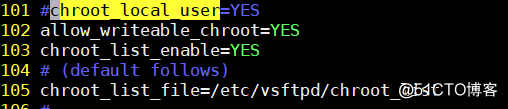

жҢүз…§дёҠиҝ°жӯҘйӘӨзј–иҫ‘й…ҚзҪ®ж–Ү件/etc/vsftpd/vsftpd.conf ,set nuжҳҫзӨәиЎҢеҸ·,еҺ»йҷӨ101иЎҢ#еҸ·,并添еҠ allow_writeable_chroot=YES,еҰӮдёӢеӣҫжүҖзӨә:

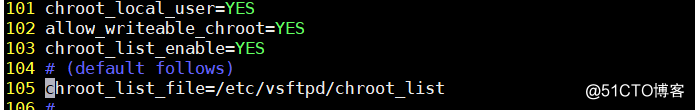

жғ…еҶөдёү:з»ҷжҢҮе®ҡе°‘ж•°з”ЁжҲ·дёҚеҗҜз”Ёзүўз¬јеҠҹиғҪ(еҚіе°‘ж•°дәәдёҚеҠ й”Ғ)

еҗҢзҗҶзј–иҫ‘й…ҚзҪ®ж–Ү件,并жҢҮе®ҡзҷҪеҗҚеҚ•и·Ҝеҫ„,еҰӮдёӢеӣҫжүҖзӨә:

vimзј–иҫ‘/etc/vsftpd/chroot_list,ж·»еҠ дёҚйңҖиҰҒеҗҜз”Ёзүўз¬јеҠҹиғҪзҡ„з”ЁжҲ·,еҶҚйҮҚеҗҜжңҚеҠЎеҚіеҸҜ

жғ…еҶөеӣӣ:з»ҷжҢҮе®ҡзҡ„е°‘ж•°жҷ®йҖҡз”ЁжҲ·еҗҜз”Ёзүўз¬јеҠҹиғҪ(еҚіе°‘ж•°дәәеҠ й”Ғ)

зј–иҫ‘й…ҚзҪ®ж–Ү件еҰӮдёӢеӣҫжүҖзӨә:

з”Ё#еҸ·жіЁйҮҠжҺү101иЎҢ chroot_local_user=YES,жӯӨж—¶еҸӘжңүж–Ү件/etc/vsftpd/chroot_list дёӯзҡ„з”ЁжҲ·еҗҜз”ЁдәҶзүўз¬јеҠҹиғҪ

жңҖеҗҺйҮҚеҗҜжңҚеҠЎ(жіЁ:жҜҸж¬Ўдҝ®ж”№е®Ңй…ҚзҪ®ж–Ү件йғҪеҫ—йҮҚеҗҜжңҚеҠЎ systemctl restart vsftpd)

anonymousеҢҝеҗҚз”ЁжҲ·еҠҹиғҪ

е®һйҷ…дҪңз”Ё:е®һзҺ°е…Ғи®ёanonymousеҢҝеҗҚз”ЁжҲ·еҜ№е…ұдә«ж–Ү件具жңүеҸҜиҜ»еҸҜеҶҷзҡ„жқғйҷҗ

еҲҶжһҗ:жғіе®һзҺ°дёҠиҝ°еҠҹиғҪеҝ…йЎ»ж»Ўи¶ід»ҘдёӢжқЎд»¶

1.ж–Ү件е…ұдә«иҪҜ件еҝ…йЎ»е…Ғи®ёиҝҷдёӘз”ЁжҲ·жңүеҸҜиҜ»еҸҜеҶҷзҡ„жқғйҷҗгҖӮ

2.з”ЁжҲ·еҜ№е…ұдә«зӣ®еҪ•иҮӘиә«иҰҒжңүеҸҜиҜ»еҸҜеҶҷзҡ„жқғйҷҗгҖӮ

3.еҢҝеҗҚз”ЁжҲ·д»…е…Ғи®ёдёҠдј ж–Ү件еҲ°/var/ftpдёӯзҡ„еӯҗзӣ®еҪ•дёӯгҖӮеҰӮ/var/ftp/uploadпјҢдё”ftpеҢҝеҗҚз”ЁжҲ·еҜ№uploadзӣ®еҪ•иҰҒжңүеҸҜиҜ»еҸҜеҶҷжқғйҷҗгҖӮ

(иӯҰе‘Ҡпјҡ/var/ftpзӣ®еҪ•зҡ„еұһдё»гҖҒеұһз»„дёҚе…Ғи®ёдҝ®ж”№пјҢдё”otherжқғйҷҗдёҚе…Ғи®ёжңүwеҸҜеҶҷжқғйҷҗпјҢеҗҰеҲҷз”ЁftpеҢҝеҗҚз”ЁжҲ·и®ҝй—®е…ұдә«ж—¶дјҡжҸҗзӨәдёӢйқўиҝҷдёӘ500й”ҷиҜҜпјҡ500 OOPS: vsftpd: refusing to run with writable root inside chroot()

Login failed.

421 Service not available, remote server has closed connection)

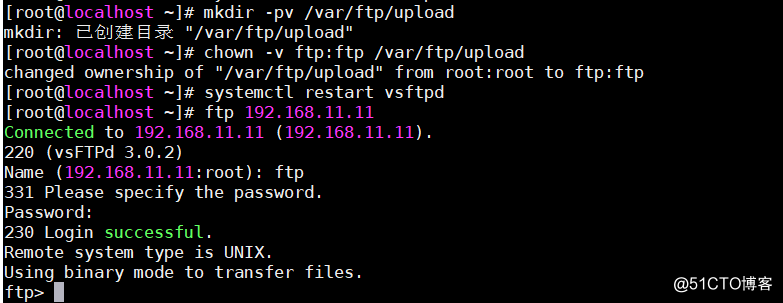

е®һйҷ…ж“ҚдҪңжӯҘйӘӨ:

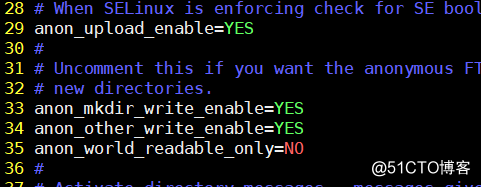

1.зј–иҫ‘й…ҚзҪ®ж–Ү件/etc/vsftpd/vsftpd.conf ,еҺ»йҷӨ29 , 30иЎҢзҡ„#еҸ·,еҶҚж·»еҠ дёӨиЎҢд»Јз Ғ,еҰӮеӣҫжүҖзӨә:

#anon_upload_enable=YES е…Ғи®ёеҢҝеҗҚз”ЁжҲ·дёҠдј #anon_mkdir_write_enable=YES е…Ғи®ёеҢҝеҗҚз”ЁжҲ·з”ЁmkdirеҲӣе»әзӣ®еҪ•anon_other_write_enable=YES е…Ғи®ёеҢҝеҗҚз”ЁжҲ·жү§иЎҢrmеҲ йҷӨзӯүж“ҚдҪң(ж·»еҠ жӯӨиЎҢ)anon_world_readable_only=NO е…ій—ӯеҢҝеҗҚз”ЁжҲ·еҸӘиҜ»зҡ„йҷҗеҲ¶(дёәYESж—¶дјҡж— жі•дёӢиҪҪ)

2.з”Ёrootз”ЁжҲ·еҲӣе»ә/var/ftp/uploadзӣ®еҪ•пјҢжқғйҷҗдёә777жҲ–еұһдё»е’Ңеұһз»„еқҮдёәftpпјҢйҮҚеҗҜvsftpdжңҚеҠЎ,дҪҝз”Ёftpзҷ»йҷҶ,еҚіеҸҜе®һзҺ°еҢҝеҗҚе…ұдә«

ftpжңҚеҠЎйҷҗйҖҹеҠҹиғҪ:

еҚіеҜ№дёҚеҗҢз”ЁжҲ·йҷҗеҲ¶дёҚеҗҢзҡ„ж–Үд»¶дј иҫ“йҖҹеәҰ

1.еңЁй…ҚзҪ®ж–Ү件/etc/vsftpd/vsftpd.conf дёӯж·»еҠ еҰӮдёӢеҶ…е®№:

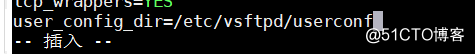

user_config_dir=/etc/vsftpd/userconf #жҢҮе®ҡдёӘжҖ§еҢ–й…ҚзҪ®ж–Ү件зҡ„дё»зӣ®еҪ•

2.еҲӣе»әжҢҮе®ҡдёӘжҖ§еҢ–й…ҚзҪ®ж–Ү件зҡ„дё»зӣ®еҪ•: mkdir -pv /etc/vsftpd/userconf

дҪҝз”Ёvim еҲӣе»әзј–иҫ‘ /etc/vsftpd/userconf/gg

ж·»еҠ еҶ…е®№: local_max_rate=2000000 #еҚіеҜ№еҗҚдёәggзҡ„з”ЁжҲ·дёҠдј е’ҢдёӢиҪҪйҖҹеәҰйҷҗеҲ¶дёә2MB/s

vsftpdзҡ„tcp_wrapersйҳІзҒ«еўҷи®ҫзҪ®:

tcp_wrapersеҠҹиғҪ:дёҖдёӘиҝ·дҪ зҡ„йҳІзҒ«еўҷ,еҸҜд»Ҙз”ЁжқҘеҒҡеҹәдәҺtcpеҚҸи®®зҡ„еә”з”ЁзЁӢеәҸзҡ„ipе®үе…Ёи®ҝй—®жҺ§еҲ¶

й…ҚзҪ®ж–Ү件: /etc/hosts.allow (зҷҪеҗҚеҚ•) ; /etc/hosts.deny (й»‘еҗҚеҚ•)

!жҠҖе·§пјҡи®©е°‘ж•°дәәдёәзҷҪжҲ·пјҢйӮЈд№Ҳе…ҲеңЁhosts.denyдёӯеҒҡжӢ’з»қжүҖжңүпјҲall)й»‘еҗҚеҚ•пјҢ然еҗҺеңЁhosts.allowдёӯеҒҡе°‘ж•°IPзҡ„ж”ҫиЎҢзҷҪеҗҚеҚ•гҖӮ

и®ҫзҪ®дёҫдҫӢпјҡ

ж јејҸиҜҙжҳҺпјҡ е®ҲжҠӨиҝӣзЁӢеҗҚз§° : дё»жңәеҗҚжҲ–IPең°еқҖ

vim /etc/hosts.deny #й»‘еҗҚеҚ•

vsftpd:192.168.11.1 #жӢ’з»қ192.168.11.1иҝҷеҸ°дё»жңәи®ҝй—®vsftpdе…ұдә«

sshd:192.168.11.1 #жӢ’з»қ192.168.11.1иҝҷеҸ°дё»жңәи®ҝй—®sshdе…ұдә«

vsftpdиҷҡжӢҹз”ЁжҲ·еҠҹиғҪ:

иҷҡжӢҹз”ЁжҲ·пјҡеҚійқһuseraddеҲӣе»әзҡ„з”ЁжҲ·иҙҰеҸ·пјҲйқһ/etc/passwdдёӯзҡ„иҙҰеҸ·пјүпјҢиҖҢжҳҜз”ЁvimеҲӣе»әзҡ„еұһдәҺvsftpdзҡ„зӢ¬з«Ӣз”ЁжҲ·иҙҰеҸ·гҖӮ

иҷҡжӢҹз”ЁжҲ·зҡ„дјҳеҠҝпјҡеҸҜд»ҘйҒҝе…Қзі»з»ҹдёӯзҡ„з”ЁжҲ·иҙҰеҸ·иҝҮеӨҡпјҢи®©vsftpdж–Ү件е…ұдә«иҪҜ件зӢ¬з«Ӣз®ЎзҗҶиҮӘе·ұзҡ„з”ЁжҲ·иҙҰеҸ·гҖӮ

иҷҡжӢҹз”ЁжҲ·иҙҰеҸ·ж–Үд»¶ж јејҸпјҡ

ж–Ү件дёӯзҡ„еҘҮж•°иЎҢжҳҜз”ЁжҲ·иҙҰеҸ·пјҢеҒ¶ж•°иЎҢжҳҜз”ЁжҲ·зҡ„еҜҶз ҒгҖӮ

дҫӢ:

1.еҲӣе»әиҷҡжӢҹз”ЁжҲ·иҙҰеҸ·ж–Ү件:vim /etc/vsftpd/vuser.txt,иҫ“е…ҘеӣҫдёӯеҶ…е®№,еҚіеҲӣе»әиҷҡжӢҹз”ЁжҲ·f1,f2,f3,еҜҶз Ғдёә123456

2.е°ҶиҷҡжӢҹз”ЁжҲ·иҙҰеҸ·иҪ¬жҚўжҲҗеҠ еҜҶзҡ„ж•°жҚ®еә“ж јејҸж–Ү件гҖӮ

yum install -y libdb-utils #е®үиЈ…libdb-utils

cd /etc/vsftpd #cdеҲ°/etc/vsftpdзӣ®еҪ•дёӢ

db_load -T -t hash -f /etc/vsftpd/vuser.txt /etc/vsftpd/vuserdb.db #з”Ёhashз®—жі•еҜ№vuser.txtиҪ¬еҢ–ж јејҸдёә.db

chmod -v 600 /etc/vsftpd/vuserdb.db #з»ҷдәҲж–Ү件/etc/vsftpd/vuserdb.db жқғйҷҗ

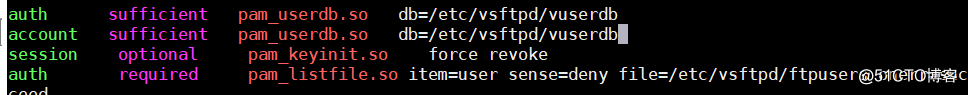

3.еңЁvsftpdзҡ„pamи®ӨиҜҒж–Ү件дёӯж·»еҠ иҷҡжӢҹз”ЁжҲ·иҙҰеҸ·ж–Ү件зҡ„и®ӨиҜҒе…ізі»гҖӮ

vim /etc/pam.d/vsftpd , еңЁж–Ү件ејҖеӨҙжҸ’е…Ҙд»ҘдёӢдёӨиЎҢ,并еҰӮеӣҫ:

auth sufficient pam_userdb.so db=/etc/vsftpd/vuserdb

account sufficient pam_userdb.so db=/etc/vsftpd/vuserdb (д»Јз ҒдҪңз”Ё:ж—ўиғҪи®©иҷҡжӢҹз”ЁжҲ·и®ҝй—®е…ұдә«пјҢд№ҹиғҪи®©жҷ®йҖҡз”ЁжҲ·и®ҝй—®е…ұдә«гҖӮ)

4.з”ЁuseraddеҲӣе»әдёҖдёӘжҷ®йҖҡз”ЁжҲ·иҙҰеҸ·qq

useradd qq -s /sbin/nologin #еҲӣе»әдёҖдёӘеҗҚдёәqqзҡ„з”ЁжҲ·,жҢҮе®ҡзҷ»еҪ•shellдёә.sbin/nologin

5.еңЁvsftpd.confй…ҚзҪ®ж–Ү件дёӯи®ҫзҪ®дёҖдёӘзңҹе®һз”ЁжҲ·иҙҰеҸ·пјҢ并е°Ҷзңҹе®һз”ЁжҲ·иҙҰеҸ·vftperе’ҢиҷҡжӢҹз”ЁжҲ·иҙҰеҸ·ж–Ү件关иҒ”иө·жқҘгҖӮ

vim vsftpd.conf еңЁж–Ү件жңҖеҗҺж·»еҠ еҰӮдёӢеҶ…е®№:

guest_enable=YES #е…Ғи®ёжқҘе®ҫз”ЁжҲ·и®ҝй—®е…ұдә«пјҢеҚіиҷҡжӢҹз”ЁжҲ·

guest_username=vftper # жҢҮе®ҡжқҘе®ҫз”ЁжҲ·еҗҚдёәvftperз”ЁжҲ·(еҚіз¬¬4жӯҘж–°е»әзҡ„з”ЁжҲ·)

user_config_dir=/etc/vsftpd/vuser_conf #жҢҮе®ҡз”ЁжҲ·й…ҚзҪ®ж–Ү件зӣ®еҪ•

allow_writeable_chroot=YES #е…Ғи®ёchrootеҠҹиғҪдёӢжү§иЎҢеҶҷж“ҚдҪң(еҝ…йЎ»еҠ жӯӨиЎҢпјҢеҗҰеҲҷдјҡзҷ»еҪ•еӨұиҙҘ)

6.з»ҷжҜҸдёӘиҷҡжӢҹз”ЁжҲ·иҙҰеҸ·и®ҫзҪ®зӢ¬з«Ӣзҡ„е…ұдә«и®ҝй—®йҖҹеәҰе’Ңи®ҝй—®зӣ®еҪ•гҖӮ

cd /etc/vsftpd

mkdir -v vuser_conf

cd vuser_conf #еңЁ/etc/vsftpdзӣ®еҪ•дёӢ,еҲӣе»әvuser_confзӣ®еҪ•

#еҲӣе»әf1гҖҒf2иҷҡжӢҹз”ЁжҲ·зҡ„дјҡе‘ҳдёӘжҖ§еҢ–и®ҫзҪ®ж–Ү件пјҢе…Ғи®ёf1иҝҷдёӘиҷҡжӢҹз”ЁжҲ·еңЁиҮӘе·ұзҡ„家зӣ®еҪ•дёӯеҸҜиҜ»еҸҜеҶҷгҖӮ

touch f1 f2

mkdir -v /home/vftper/{f1,f2}

chmod -v 777 /home/vftper/{f1,f2}

vim f1 иҫ“е…ҘеҶ…е®№:

write_enable=YES

anon_world_readable_only=NO

anon_upload_enable=YES

anon_mkdir_write_enable=YES

anon_other_write_enable=YES

local_root=/home/vftper/f1

#е…Ғи®ёf2иҝҷдёӘз”ЁжҲ·еңЁиҮӘе·ұзҡ„家зӣ®еҪ•дёӯеҸҜиҜ»пјҢдҪҶдёҚеҸҜеҶҷгҖӮ

vim f2 иҫ“е…ҘеҶ…е®№:

local_root=/home/vftper/f2 #еҸӘеҶҷиҝҷиЎҢ,е…¶дҪҷиЎҢеҸҜд»ҘдёҚеҶҷ

write_enable=NO

anon_world_readable_only=NO

anon_upload_enable=NO

anon_mkdir_write_enable=NO

anon_other_write_enable=NO

7.йҮҚеҗҜvsftpdжңҚеҠЎпјҢ并еҲҶеҲ«з”ЁиҷҡжӢҹз”ЁжҲ·иҙҰеҸ·и®ҝй—®е…ұдә«гҖӮ

systemctl restart vsftpd

ftp 192.168.11.11 -->з”Ёf1гҖҒf2иҷҡжӢҹз”ЁжҲ·еҲҶеҲ«и®ҝй—®е…ұдә«пјҢжөӢиҜ•ж–Ү件зҡ„дёҠдј гҖӮ

еҲ°жӯӨпјҢvsftpdзҡ„иҷҡжӢҹз”ЁжҲ·йЎ№зӣ®иҜ•йӘҢе®ҢжҜ•гҖӮ

ftpе’Ңlftpе®ўжҲ·з«ҜзЁӢеәҸзҡ„ж“ҚдҪңеҠҹиғҪпјҡ

дёӨиҖ…йғҪжҳҜе®ўжҲ·з«Ҝеә”з”ЁзЁӢеәҸ

ftpе‘Ҫд»Өж јејҸ: ftp 192.168.11.11

lftpе‘Ҫд»Өж јејҸ:lftp 192.168.11.11 -u qq,0 #дҪҝз”ЁеҜҶз Ғдёә0,з”ЁжҲ·еҗҚдёәqqзҡ„иҙҰеҸ·зҷ»йҷҶ

ftp е’Ң lftp зҡ„еҢәеҲ«: ftpжЁЎејҸдёӢдј иҫ“ж–Ү件йңҖжҢҮе®ҡж–Ү件зҡ„ж №зӣ®еҪ•,lftpеҲҷдёҚйңҖжҢҮе®ҡж–Ү件зҡ„ж №зӣ®еҪ•

зңӢе®ҢдёҠиҝ°еҶ…е®№пјҢдҪ 们еҜ№жҖҺж ·иҝӣиЎҢlinux ftpжңҚеҠЎзҡ„жҗӯе»әй…ҚзҪ®жңүиҝӣдёҖжӯҘзҡ„дәҶи§Јеҗ—пјҹеҰӮжһңиҝҳжғідәҶи§ЈжӣҙеӨҡзҹҘиҜҶжҲ–иҖ…зӣёе…іеҶ…е®№пјҢиҜ·е…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеӨ§е®¶зҡ„ж”ҜжҢҒгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ