жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

е°Ҹзј–з»ҷеӨ§е®¶еҲҶдә«дёҖдёӢThinkPHPеҰӮдҪ•йҳІжӯўXSSж”»еҮ»пјҢеёҢжңӣеӨ§е®¶йҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« д№ӢеҗҺйғҪжңүжүҖ收иҺ·пјҢдёӢйқўи®©жҲ‘们дёҖиө·еҺ»жҺўи®Ёеҗ§пјҒ

ThinkPHPйҳІжӯўXSSж”»еҮ»зҡ„ж–№жі•

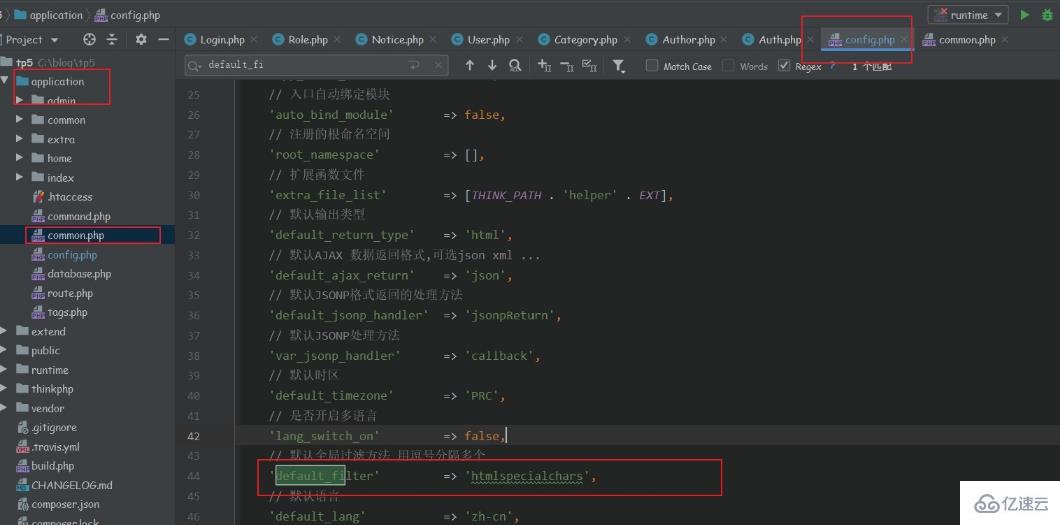

1 еҰӮжһңжӮЁзҡ„йЎ№зӣ®жІЎжңүеҜҢж–Үжң¬зј–иҫ‘еҷЁ 然еҗҺе°ұеҸҜд»ҘдҪҝз”Ёе…ЁеұҖиҝҮж»Өж–№жі• еңЁapplicationдёӢйқўзҡ„configй…ҚзҪ®ж–Ү件 еҠ дёҠ htmlspecialchars

// й»ҳи®Өе…ЁеұҖиҝҮж»Өж–№жі• з”ЁйҖ—еҸ·еҲҶйҡ”еӨҡдёӘ 'default_filter' => 'htmlspecialchars',

еҰӮжһңжңүеҜҢж–Үжң¬зј–иҫ‘еҷЁзҡ„иҜқ е°ұдёҚйҖӮеҗҲ дҪҝз”Ёиҝҷз§ҚйҳІXSSж”»еҮ»

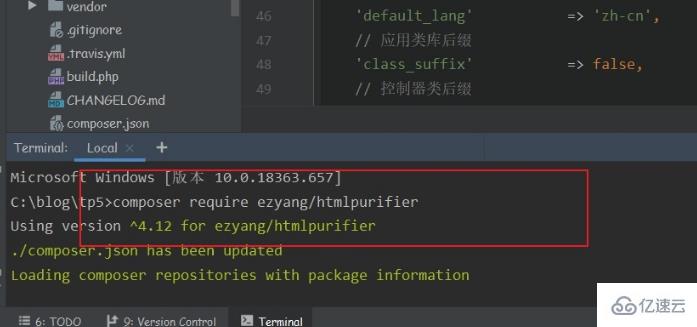

йӮЈд№ҲдҪҝз”Ё composer е®үиЈ…жҸ’件жқҘеӨ„зҗҶ

е‘Ҫд»Ө

composer require ezyang/htmlpurifier

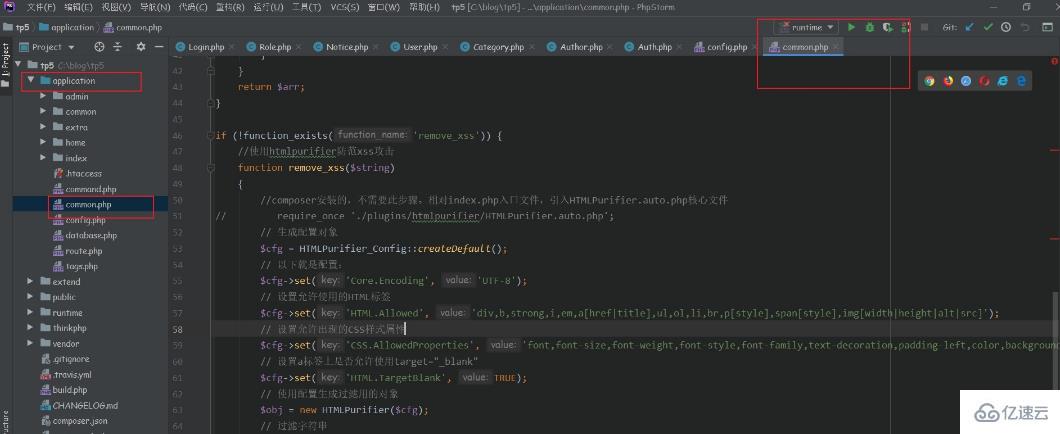

е®үиЈ…жҲҗеҠҹд»ҘеҗҺеңЁapplication дёӢйқўзҡ„ common.php ж”ҫе…¬е…ұеҮҪж•°зҡ„ең°ж–№ж·»еҠ еҰӮдёӢд»Јз Ғ

if (!function_exists('remove_xss')) {

//дҪҝз”ЁhtmlpurifierйҳІиҢғxssж”»еҮ»

function remove_xss($string){

//composerе®үиЈ…зҡ„пјҢдёҚйңҖиҰҒжӯӨжӯҘйӘӨгҖӮзӣёеҜ№index.phpе…ҘеҸЈж–Ү件пјҢеј•е…ҘHTMLPurifier.auto.phpж ёеҝғж–Ү件

// require_once './plugins/htmlpurifier/HTMLPurifier.auto.php';

// з”ҹжҲҗй…ҚзҪ®еҜ№иұЎ

$cfg = HTMLPurifier_Config::createDefault();

// д»ҘдёӢе°ұжҳҜй…ҚзҪ®пјҡ

$cfg -> set('Core.Encoding', 'UTF-8');

// и®ҫзҪ®е…Ғи®ёдҪҝз”Ёзҡ„HTMLж Үзӯҫ

$cfg -> set('HTML.Allowed','div,b,strong,i,em,a[href|title],ul,ol,li,br,p[style],span[style],img[width|height|alt|src]');

// и®ҫзҪ®е…Ғи®ёеҮәзҺ°зҡ„CSSж ·ејҸеұһжҖ§

$cfg -> set('CSS.AllowedProperties', 'font,font-size,font-weight,font-style,font-family,text-decoration,padding-left,color,background-color,text-align');

// и®ҫзҪ®aж ҮзӯҫдёҠжҳҜеҗҰе…Ғи®ёдҪҝз”Ёtarget="_blank"

$cfg -> set('HTML.TargetBlank', TRUE);

// дҪҝз”Ёй…ҚзҪ®з”ҹжҲҗиҝҮж»Өз”Ёзҡ„еҜ№иұЎ

$obj = new HTMLPurifier($cfg);

// иҝҮж»Өеӯ—з¬ҰдёІ

return $obj -> purify($string);

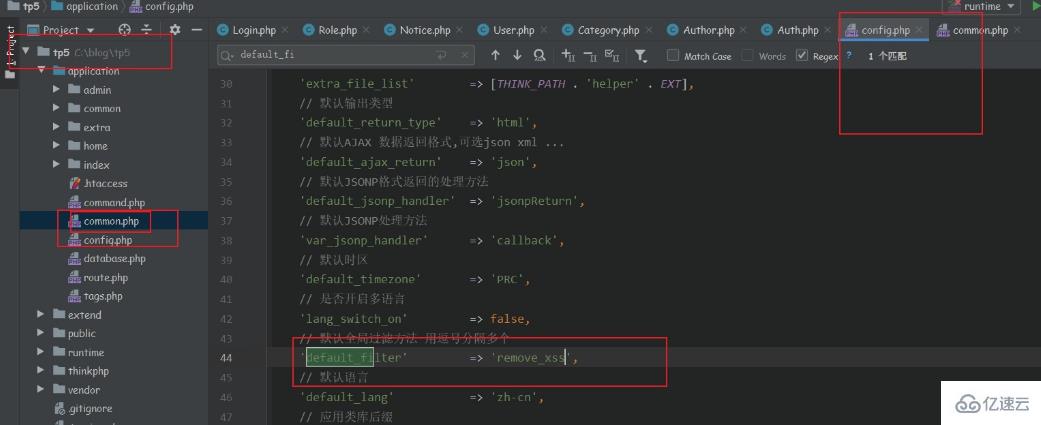

}然еҗҺеңЁ applicationзӣ®еҪ•дёӢзҡ„config.php й…ҚзҪ®ж–Ү件

жҠҠиҝҷдёӘиҝҮж»Өж–№жі•ж”№жҲҗйӮЈдёӘж–№жі•еҗҚеҚіеҸҜ

з»“еҗҲжЎҶжһ¶зҡ„дҪҝз”Ё е’ҢжҸ’件зҡ„дҪҝз”ЁеҸҜд»ҘдҪҝз”ЁиҝҷдёӘ дёҠйқўзҡ„д»Јз ҒеҸҜд»ҘеҸҜд»ҘзӣҙжҺҘдҪҝз”Ёзҡ„

д№ҹеҸҜд»Ҙй’ҲеҜ№жҹҗдёӘеӯ—ж®өиҝӣиЎҢxssйӘҢиҜҒ

1 дҝ®ж”№ commandзҡ„ж–Ү件жҠҠж”№жҲҗиҝҷдёӘ 'default_filter' => 'htmlspecialchars',

2 然еҗҺеңЁдҪ иҰҒжӣҙж”№зҡ„еӯ—ж®ө дёҠйқў дҝ®ж”№жҲҗ

зңӢе®ҢдәҶиҝҷзҜҮж–Үз« пјҢзӣёдҝЎдҪ еҜ№вҖңThinkPHPеҰӮдҪ•йҳІжӯўXSSж”»еҮ»вҖқжңүдәҶдёҖе®ҡзҡ„дәҶи§ЈпјҢеҰӮжһңжғідәҶи§ЈжӣҙеӨҡзӣёе…ізҹҘиҜҶпјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ