您好,登录后才能下订单哦!

使用环境:

客户分支通过ASA防火墙通过PPOE拨号接入internet,总部Hillstone防火墙有独立的公网IP地址。两端对接实现网内相互访问

ASA防火墙端配置

当前ASA的版本信息如下:

主要配置如下:

object network LAN_NAT

subnet 10.11.2.0 255.255.255.0

object network DC_01

subnet 172.16.0.0 255.240.0.0

nat (inside,outside) source static LAN_NAT LAN_NAT destination static DC_01 DC_01

access-list l2l_list extended permit ip 10.11.2.0 255.255.255.0 172.16.0.0 255.240.0.0

crypto ipsec ikev1 transform-set DCtest esp-3des esp-sha-hmac

crypto map testDC 1 match address l2l_list

crypto map testDC 1 set pfs

crypto map testDC 1 set peer xxx.xxx.xxx.xxx

crypto map testDC 1 set ikev1 phase1-mode aggressive

crypto map testDC 1 set ikev1 transform-set DCtest

crypto map testDC interface outside

crypto isakmp identity hostname

crypto ikev1 enable outside

crypto ikev1 policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group hillstone type ipsec-l2l

tunnel-group hillstone ipsec-attributes

ikev1 pre-shared-key xxxxxx

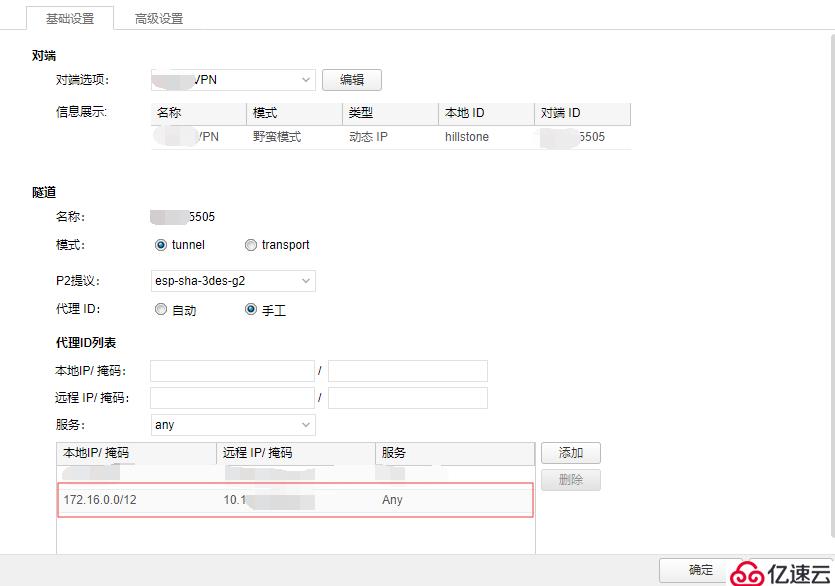

Hillstone防火墙的配置

说明:

在认证模式里,这里要选择“野蛮模式”。

本地ID:在这里要选择FQDN。

说明:

在这里,代理ID列表就填本地IP网段和对端IP网端,也就是两端最终要通讯的网段。

Hillstone中的其它选项,可以根据情况来选择。

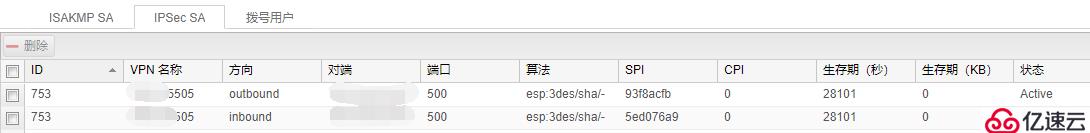

两端配置完成之后:

Hillstone端显示:

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。