您好,登录后才能下订单哦!

这篇文章主要介绍了SELinux基本概念的示例分析,具有一定借鉴价值,感兴趣的朋友可以参考下,希望大家阅读完这篇文章之后大有收获,下面让小编带着大家一起了解一下。

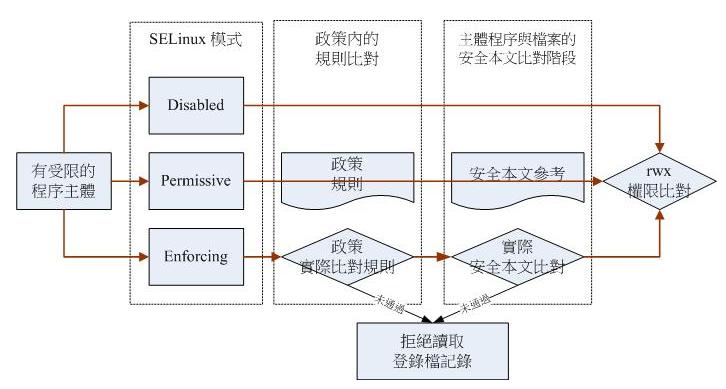

SELinux(Security Enhanced Linux),以下是SELinux的三种类型实际操作流程示意图:

意义:

传统的Linux权限控制采用自主式权限控制(Discretionary Access Control, DAC),依据程序拥有者和资源的rwx权限决定有无存取能力.这样存在root账户盗用可以使用任何资源和目录如果被设为777权限而导致任意存取和操作的问题.SELinux采用MAC(Mandatory Access Control, MAC).在访问资源时,判断程序是否有权限,而不是判断用户.所以,即使不小心httpd被 取得了控制权,他也无权浏览/etc/shadow 等重要的文档.开启SELinux后,访问文件会经过SELinux权限控制和普通的用户资源rwx权限控制.

SELinux 是整合到核心的一个核心功能,不需要启动什么额外的服务来开启SELinux.开机完成后,SELinux也就启动了.

策略模式:

SELinux 的运作策略:

targeted:针对网路服务限制较多,针对本机限制较少,是预设的政策;

strict:完整的SELinux 限制,限制方面较为严格.

三种模式:

enforcing:强制模式,代表SELinux运作中,且已经正确的开始限制domain/type了;

permissive:宽容模式:代表SELinux运作中,不过仅会有警告讯息并不会实际限制domain/type的存取.这种模式可以运来作为SELinux的debug之用(看下什么原因导致无法访问);

disabled:关闭.

查询SELinux当前模式:getenforce

查询SELinux当前policy详细信息:sestatus

打开关闭:

临时关闭SELinux: setenforce 0 (设置SELinux 成为permissive模式)

临时打开SELinux: setenforce 1 (设置SELinux 成为enforcing模式)

彻底关闭SElinux: vi /etc/selinux/config 设置SELINUX=disabled ,重启生效

log:

以下服务可以记录当发生SELinux 错误时,将那些有用的资讯记录到log,用以提供解决的方案:

setroubleshoot(只记录错误信息)

auditd(记录详细信息)

基本使用:

安全性本文(Security Context)查看:

ls -Z

安全性本文主要用冒号分为三个栏位

Identify:role:type

身份识别:角色:类型

身份识别(Identify):

root:表示root的帐号身份,如同上面的表格显示的是root home目录下的资料

system_u:表示系统程序方面的识别,通常就是程序

user_u:代表的是一般使用者帐号相关的身份

角色(Role):

object_r:代表的是档案或目录等档案资源,这应该是最常见的

system_r:代表的就是程序啦!不过,一般使用者也会被指定成为system_r

类型(Type) :(最重要!)

程序的domain要和文件的type相搭配,才能有权限访问.

每个目录或档案都会有预设的安全性本文

查询增加修改预设的安全性文本:semanage

将文件修改为当前目录默认的安全性文本:

restorecon -Rv /var/www/html/index.html

将文件目录安全性文本设置为和另一个文件目录一样:

chcon -R --reference=/var/lib/ref_file target_file

可以设置和修改访问规则,可以修改目录默认安全性文本.

感谢你能够认真阅读完这篇文章,希望小编分享的“SELinux基本概念的示例分析”这篇文章对大家有帮助,同时也希望大家多多支持亿速云,关注亿速云行业资讯频道,更多相关知识等着你来学习!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。