жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷзҜҮж–Үз« дё»иҰҒи®Іи§ЈдәҶвҖңеҰӮдҪ•зҗҶи§Јд»ҺеҲӣе»әиҝӣзЁӢеҲ°иҝӣе…ҘMainеҮҪж•°вҖқпјҢж–Үдёӯзҡ„и®Іи§ЈеҶ…е®№з®ҖеҚ•жё…жҷ°пјҢжҳ“дәҺеӯҰд№ дёҺзҗҶи§ЈпјҢдёӢйқўиҜ·еӨ§е®¶и·ҹзқҖе°Ҹзј–зҡ„жҖқи·Ҝж…ўж…ўж·ұе…ҘпјҢдёҖиө·жқҘз ”з©¶е’ҢеӯҰд№ вҖңеҰӮдҪ•зҗҶи§Јд»ҺеҲӣе»әиҝӣзЁӢеҲ°иҝӣе…ҘMainеҮҪж•°вҖқеҗ§пјҒ

еҲӣе»әиҝӣзЁӢ

第дёҖжӯҘпјҢеҲӣе»әиҝӣзЁӢгҖӮ

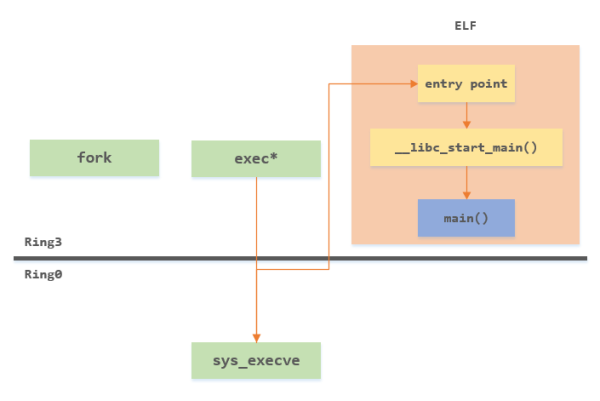

еңЁLinuxдёҠпјҢжҲ‘们иҰҒеҗҜеҠЁдёҖдёӘж–°зҡ„иҝӣзЁӢпјҢдёҖиҲ¬йҖҡиҝҮfork + execзі»еҲ—еҮҪж•°жқҘе®һзҺ°пјҢеүҚиҖ…е°ҶеҪ“еүҚиҝӣзЁӢвҖңеҲҶеҸүвҖқеҮәдёҖдёӘеӯӘз”ҹеӯҗиҝӣзЁӢпјҢеҗҺиҖ…иҙҹиҙЈжӣҝжҚўиҝҷдёӘеӯҗиҝӣзЁӢзҡ„жү§иЎҢж–Ү件пјҢжқҘжү§иЎҢеӯҗиҝӣзЁӢзҡ„ж–°зЁӢеәҸж–Ү件гҖӮ

иҝҷйҮҢзҡ„forkгҖҒexecзі»еҲ—еҮҪж•°пјҢжҳҜж“ҚдҪңзі»з»ҹжҸҗдҫӣз»ҷеә”з”ЁзЁӢеәҸзҡ„APIеҮҪж•°пјҢеңЁе…¶еҶ…йғЁжңҖз»ҲйғҪдјҡйҖҡиҝҮзі»з»ҹи°ғз”ЁпјҢиҝӣе…Ҙж“ҚдҪңзі»з»ҹеҶ…ж ёпјҢйҖҡиҝҮеҶ…ж ёдёӯзҡ„иҝӣзЁӢз®ЎзҗҶжңәеҲ¶пјҢжқҘе®ҢжҲҗдёҖдёӘиҝӣзЁӢзҡ„еҲӣе»әгҖӮ

ж“ҚдҪңзі»з»ҹеҶ…ж ёе°ҶиҙҹиҙЈиҝӣзЁӢзҡ„еҲӣе»әпјҢдё»иҰҒжңүдёӢйқўеҮ дёӘе·ҘдҪңиҰҒеҒҡпјҡ

еҲӣе»әеҶ…ж ёдёӯз”ЁдәҺжҸҸиҝ°иҝӣзЁӢзҡ„ж•°жҚ®з»“жһ„пјҢеңЁLinuxдёҠжҳҜtask_struct

еҲӣе»әж–°иҝӣзЁӢзҡ„йЎөзӣ®еҪ•гҖҒйЎөиЎЁпјҢз”ЁдәҺжһ„е»әж–°иҝӣзЁӢзҡ„еҶ…еӯҳең°еқҖз©әй—ҙ

еңЁLinuxеҶ…ж ёдёӯпјҢз”ұдәҺеҺҶеҸІеҺҹеӣ пјҢLinuxеҶ…ж ёж—©жңҹ并没жңүзәҝзЁӢзҡ„жҰӮеҝөпјҢиҖҢжҳҜз”Ёд»»еҠЎпјҡtask_structжқҘжҸҸиҝ°дёҖдёӘзЁӢеәҸзҡ„жү§иЎҢе®һдҫӢпјҡиҝӣзЁӢгҖӮ

еңЁеҶ…ж ёдёӯпјҢдёҖдёӘд»»еҠЎеҜ№еә”е°ұжҳҜдёҖдёӘtask_structпјҢд№ҹе°ұжҳҜдёҖдёӘиҝӣзЁӢпјҢеҶ…ж ёзҡ„и°ғеәҰеҚ•е…ғд№ҹжҳҜдёҖдёӘдёӘзҡ„дёӘtask_structгҖӮ

еҗҺжқҘпјҢеӨҡзәҝзЁӢзҡ„жҰӮеҝөе…ҙиө·пјҢLinuxеҶ…ж ёдёәдәҶж”ҜжҢҒеӨҡзәҝзЁӢжҠҖжңҜпјҢtask_structе®һйҷ…дёҠиЎЁзӨәзҡ„еҸҳжҲҗдәҶдёҖдёӘзәҝзЁӢпјҢйҖҡиҝҮе°ҶеӨҡдёӘtask_structеҗҲ并дёәдёҖз»„(йҖҡиҝҮиҜҘз»“жһ„еҶ…йғЁзҡ„з»„idеӯ—ж®ө)еҶҚжқҘжҸҸиҝ°дёҖдёӘиҝӣзЁӢгҖӮеӣ жӯӨпјҢLinuxдёҠзҡ„зәҝзЁӢпјҢд№ҹз§°дёәиҪ»йҮҸзә§иҝӣзЁӢгҖӮ

зі»з»ҹи°ғз”Ёforkзҡ„дёҖдёӘйҮҚиҰҒдҪҝе‘Ҫе°ұжҳҜиҰҒеҺ»еҲӣе»әж–°иҝӣзЁӢзҡ„task_structз»“жһ„пјҢеҲӣе»әе®ҢжҲҗеҗҺпјҢиҝӣзЁӢе°ұжӢҘжңүдәҶи°ғеәҰеҚ•е…ғгҖӮйҡҸеҗҺе°ҶејҖе§ӢеҸҜд»ҘеҸӮдёҺи°ғеәҰ并жңүжңәдјҡиҺ·еҫ—жү§иЎҢгҖӮ

еҠ иҪҪеҸҜжү§иЎҢж–Ү件

йҖҡиҝҮforkжҲҗеҠҹеҲӣе»әиҝӣзЁӢеҗҺпјҢжӯӨж—¶зҡ„еӯҗиҝӣзЁӢе’ҢзҲ¶иҝӣзЁӢзӣёеҪ“дәҺдёҖдёӘз»ҶиғһиҝӣиЎҢдәҶжңүдёқеҲҶиЈӮпјҢдёӨдёӘиҝӣзЁӢвҖңеҮ д№ҺвҖқжҳҜдёҖжЁЎдёҖж ·зҡ„гҖӮ

иҖҢиҰҒжғіеӯҗиҝӣзЁӢжү§иЎҢж–°зҡ„зЁӢеәҸпјҢеңЁеӯҗиҝӣзЁӢдёӯиҝҳйңҖиҰҒз”ЁеҲ°execзі»еҲ—еҮҪж•°жқҘе®һзҺ°еҜ№иҝӣзЁӢеҸҜжү§иЎҢзЁӢеәҸзҡ„жӣҝжҚўгҖӮ

execзі»еҲ—еҮҪж•°еҗҢж ·жҳҜзі»з»ҹи°ғз”Ёзҡ„е°ҒиЈ…пјҢйҖҡиҝҮи°ғз”Ёе®ғ们пјҢе°Ҷиҝӣе…ҘеҶ…ж ёsys_execveжқҘжү§иЎҢзңҹжӯЈзҡ„е·ҘдҪңгҖӮ

иҝҷдёӘе·ҘдҪңз»ҶиҠӮжҜ”иҫғеӨҡпјҢе…¶дёӯжңүдёҖдёӘйҮҚиҰҒзҡ„е·ҘдҪңе°ұжҳҜеҠ иҪҪеҸҜжү§иЎҢж–Ү件еҲ°иҝӣзЁӢз©әй—ҙ并еҜ№е…¶иҝӣиЎҢеҲҶжһҗпјҢжҸҗеҸ–еҮәеҸҜжү§иЎҢж–Ү件зҡ„е…ҘеҸЈең°еқҖгҖӮ

жҲ‘们дҪҝз”ЁCгҖҒC++зӯүй«ҳзә§иҜӯиЁҖзј–еҶҷзҡ„д»Јз ҒпјҢжңҖз»ҲйҖҡиҝҮзј–иҜ‘еҷЁдјҡзј–иҜ‘з”ҹжҲҗеҸҜжү§иЎҢж–Ү件пјҢеңЁLinuxдёҠпјҢжҳҜELFж јејҸпјҢеңЁWindowsдёҠпјҢз§°д№ӢдёәPEж–Ү件гҖӮ

ж— и®әжҳҜELFж–Ү件иҝҳжҳҜPEж–Ү件пјҢеңЁеҗ„иҮӘзҡ„ж–Ү件еӨҙдёӯпјҢйғҪи®°еҪ•дәҶиҝҷдёӘеҸҜжү§иЎҢж–Ү件зҡ„жҢҮд»Өе…ҘеҸЈең°еқҖпјҢе®ғжҢҮзӨәдәҶзЁӢеәҸиҜҘд»Һе“ӘйҮҢејҖе§Ӣжү§иЎҢгҖӮ

иҝҷдёӘе…ҘеҸЈжҢҮеҗ‘е“ӘйҮҢпјҢжҳҜжҲ‘们зҡ„mainеҮҪж•°еҗ—?иҝҷйҮҢеҚ–дёҖдёӘе…іеӯҗпјҢе…ҲжқҘи§ЈеҶіеңЁиҝҷд№ӢеүҚзҡ„дёҖдёӘй—®йўҳпјҡиҝӣзЁӢеҲӣе»әеҗҺпјҢжҳҜеҰӮдҪ•жқҘеҲ°иҝҷдёӘе…ҘеҸЈең°еқҖзҡ„?

дёҚз®ЎеңЁWindowsиҝҳжҳҜLinuxдёҠпјҢеә”з”ЁзәҝзЁӢйғҪдјҡз»ҸеёёеңЁз”ЁжҲ·з©әй—ҙе’ҢеҶ…ж ёз©әй—ҙжқҘеӣһз©ҝжўӯпјҢиҝҷеҸҜиғҪеҮәзҺ°еңЁд»ҘдёӢеҮ з§Қжғ…еҶөеҸ‘з”ҹж—¶пјҡ

зі»з»ҹи°ғз”Ё

дёӯж–ӯ

ејӮеёё

д»ҺеҶ…ж ёиҝ”еӣһж—¶пјҢзәҝзЁӢжҳҜеҰӮдҪ•зҹҘйҒ“иҮӘе·ұд»Һе“ӘйҮҢиҝӣжқҘзҡ„пјҢиҜҘеӣһеҲ°еә”з”Ёз©әй—ҙзҡ„е“ӘйҮҢеҺ»з»§з»ӯжү§иЎҢе‘ў?

зӯ”жЎҲжҳҜпјҢеңЁиҝӣе…ҘеҶ…ж ёз©әй—ҙж—¶пјҢзәҝзЁӢе°ҶиҮӘеҠЁдҝқеӯҳдёҠдёӢж–Ү(е…¶е®һе°ұжҳҜдёҖдәӣеҜ„еӯҳеҷЁзҡ„еҶ…е®№пјҢжҜ”еҰӮжҢҮд»ӨеҜ„еӯҳеҷЁEIP)еҲ°зәҝзЁӢзҡ„е Ҷж ҲдёҠпјҢи®°еҪ•иҮӘе·ұд»Һе“ӘйҮҢжқҘзҡ„пјҢзӯүеҲ°д»ҺеҶ…ж ёиҝ”еӣһж—¶пјҢеҶҚд»Һе Ҷж ҲдёҠеҠ иҪҪиҝҷдәӣдҝЎжҒҜпјҢеӣһеҲ°еҺҹжқҘзҡ„ең°ж–№з»§з»ӯжү§иЎҢгҖӮ

еүҚйқўжҸҗеҲ°пјҢеӯҗиҝӣзЁӢжҳҜйҖҡиҝҮsys_execveзі»з»ҹи°ғз”Ёиҝӣе…ҘеҲ°еҶ…ж ёдёӯзҡ„пјҢеңЁеҗҺйқўе®ҢжҲҗеҸҜжү§иЎҢж–Ү件зҡ„еҲҶжһҗеҗҺпјҢжӢҝеҲ°дәҶELFж–Ү件зҡ„е…ҘеҸЈең°еқҖпјҢе°ҶдјҡеҺ»дҝ®ж”№еҺҹжқҘдҝқеӯҳеңЁе Ҷж ҲдёҠзҡ„дёҠдёӢж–ҮдҝЎжҒҜпјҢе°ҶEIPжҢҮеҗ‘ELFж–Ү件зҡ„е…ҘеҸЈең°еқҖгҖӮиҝҷж ·зӯүsys_execveзі»з»ҹи°ғз”Ёз»“жқҹж—¶пјҢиҝ”еӣһеҲ°з”ЁжҲ·з©әй—ҙеҗҺпјҢе°ұиғҪеӨҹзӣҙжҺҘиҪ¬еҲ°ж–°зҡ„зЁӢеәҸе…ҘеҸЈејҖе§Ӣжү§иЎҢд»Јз ҒгҖӮ

жүҖд»ҘпјҢдёҖдёӘйқһеёёйҮҚиҰҒзҡ„зү№зӮ№жҳҜпјҡexecзі»еҲ—еҮҪж•°жӯЈеёёжғ…еҶөдёӢжҳҜдёҚдјҡиҝ”еӣһзҡ„пјҢдёҖж—Ұиҝӣе…ҘпјҢе®ҢжҲҗдҪҝе‘ҪеҗҺпјҢжү§иЎҢжөҒзЁӢе°ұдјҡиҪ¬еҗ‘ж–°зҡ„еҸҜжү§иЎҢж–Ү件е…ҘеҸЈгҖӮ

еҸҰеӨ–йңҖиҰҒжҸҗдёҖдёӢзҡ„жҳҜпјҢеңЁLinuxдёҠпјҢйҷӨдәҶELFж–Ү件пјҢиҝҳж”ҜжҢҒдёҖдәӣе…¶д»–ж јејҸзҡ„еҸҜжү§иЎҢж–Ү件пјҢеҰӮMS-DOSгҖҒCOFF

йҷӨдәҶдәҢиҝӣеҲ¶зҡ„еҸҜжү§иЎҢж–Ү件пјҢиҝҳж”ҜжҢҒshellи„ҡжң¬пјҢиҝҷдёӘжғ…еҶөдёӢе°Ҷдјҡе°Ҷи„ҡжң¬и§ЈйҮҠеҷЁзЁӢеәҸдҪңдёәе…ҘеҸЈжқҘеҗҜеҠЁ

д»ҺELFе…ҘеҸЈеҲ°mainеҮҪж•°

дёҠйқўдәӨд»ЈдәҶпјҢдёҖдёӘж–°зҡ„иҝӣзЁӢпјҢжҳҜеҰӮдҪ•жү§иЎҢеҲ°еҸҜжү§иЎҢж–Ү件зҡ„е…ҘеҸЈең°еқҖзҡ„гҖӮ

еҗҢж—¶д№ҹз•ҷдәҶдёҖдёӘй—®йўҳпјҢиҝҷдёӘе…ҘеҸЈең°еқҖжҳҜд»Җд№Ҳ?жҳҜжҲ‘们зҡ„mainеҮҪж•°еҗ—?

иҝҷйҮҢжңүдёҖдёӘз®ҖеҚ•зҡ„CзЁӢеәҸпјҢиҝҗиЎҢиө·жқҘеҗҺиҫ“еҮәз»Ҹе…ёзҡ„hello worldпјҡ

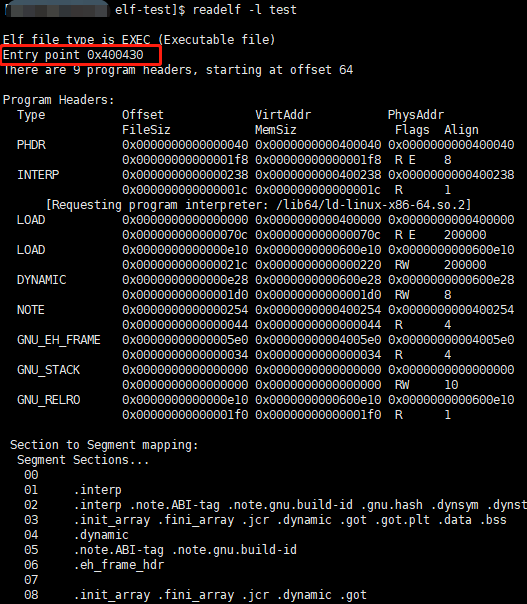

#include <stdio.h> int main() { printf("hello, world!\n"); return 0; }йҖҡиҝҮgccзј–иҜ‘еҗҺпјҢз”ҹжҲҗдәҶдёҖдёӘELFеҸҜжү§иЎҢж–Ү件пјҢйҖҡиҝҮreadelfжҢҮд»ӨпјҢеҸҜд»Ҙе®һзҺ°еҜ№ELFж–Ү件зҡ„еҲҶжһҗпјҢиҝҷйҮҢеҸҜд»ҘзңӢеҲ°ELFж–Ү件зҡ„е…ҘеҸЈең°еқҖжҳҜ0x400430пјҡ

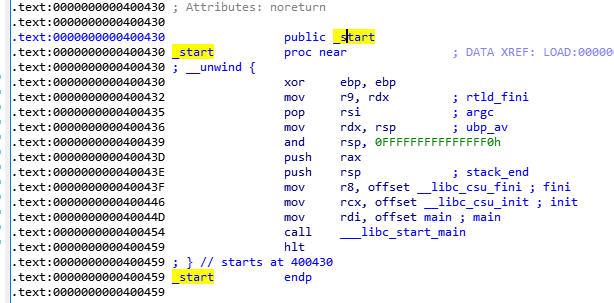

йҡҸеҗҺпјҢжҲ‘们йҖҡиҝҮеҸҚжұҮзј–зҘһеҷЁпјҢIDAжү“ејҖеҲҶжһҗиҝҷдёӘж–Ү件пјҢзңӢдёҖдёӢдҪҚдәҺ0x400430е…ҘеҸЈзҡ„ең°ж–№жҳҜд»Җд№ҲеҮҪж•°?

еҸҜд»ҘзңӢеҲ°пјҢе…ҘеҸЈең°ж–№жҳҜдёҖдёӘеҸ«еҒҡ _start зҡ„еҮҪж•°пјҢ并дёҚжҳҜжҲ‘们зҡ„mainеҮҪж•°гҖӮ

еңЁ_startзҡ„з»“е°ҫпјҢи°ғз”ЁдәҶ __libc_start_main еҮҪж•°пјҢиҖҢиҝҷдёӘеҮҪж•°пјҢдҪҚдәҺlibc.soдёӯгҖӮ

дҪ еҸҜиғҪз–‘жғ‘пјҢиҝҷдёӘеҮҪж•°жҳҜе“ӘйҮҢеҶ’еҮәжқҘзҡ„пјҢжҲ‘们зҡ„д»Јз Ғдёӯ并没жңүз”ЁеҲ°е®ғе‘ў?

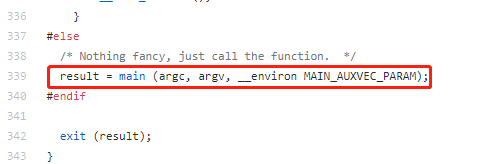

е…¶е®һпјҢеңЁиҝӣе…ҘmainеҮҪж•°д№ӢеүҚпјҢиҝҳжңүдёҖдёӘйҮҚиҰҒзҡ„е·ҘдҪңиҰҒеҒҡпјҢиҝҷе°ұжҳҜпјҡC/C++иҝҗиЎҢж—¶еә“зҡ„еҲқе§ӢеҢ–гҖӮдёҠйқўзҡ„ __libc_start_main е°ұжҳҜеңЁе®ҢжҲҗиҝҷдёҖе·ҘдҪңгҖӮ

еңЁйҖҡиҝҮGCCиҝӣиЎҢзј–иҜ‘ж—¶пјҢзј–иҜ‘еҷЁе°ҶиҮӘеҠЁе®ҢжҲҗиҝҗиЎҢж—¶еә“зҡ„й“ҫжҺҘпјҢе°ҶжҲ‘们зҡ„mainеҮҪж•°е°ҒиЈ…иө·жқҘпјҢз”ұе®ғжқҘи°ғз”ЁгҖӮ

glibcжҳҜејҖжәҗзҡ„пјҢжҲ‘们еҸҜд»ҘеңЁGitHubдёҠжүҫеҲ°иҝҷдёӘйЎ№зӣ®зҡ„libc-start.cж–Ү件пјҢдёҖзӘҘ __libc_start_main зҡ„зңҹйқўзӣ®пјҢжҲ‘们зҡ„mainеҮҪж•°жӯЈжҳҜиў«е®ғеңЁи°ғз”ЁгҖӮ

е®Ңж•ҙжөҒзЁӢ

еҲ°иҝҷйҮҢпјҢжҲ‘们梳зҗҶдәҶпјҢд»ҺиҝӣзЁӢеҲӣе»әforkпјҢеҲ°йҖҡиҝҮexecзі»еҲ—еҮҪж•°е®ҢжҲҗеҸҜжү§иЎҢж–Ү件зҡ„жӣҝжҚўпјҢеҶҚеҲ°жү§иЎҢжөҒзЁӢиҝӣе…ҘеҲ°ELFж–Ү件зҡ„е…ҘеҸЈпјҢеҶҚеҲ°жҲ‘们зҡ„mainеҮҪж•°зҡ„е®Ңж•ҙжөҒзЁӢгҖӮ

WindowsдёҠзҡ„дёҖдәӣеҢәеҲ«

дёӢйқўз®ҖеҚ•д»Ӣз»ҚдёӢWindowsдёҠиҝҷдёҖжөҒзЁӢзҡ„дёҖдәӣе·®ејӮгҖӮ

йҰ–е…ҲжҳҜеҲӣе»әиҝӣзЁӢзҡ„зҺҜиҠӮпјҢWindowsзі»з»ҹе°Ҷfork+execдёӨжӯҘеҗҲ并дәҶдёҖжӯҘпјҢйҖҡиҝҮCreateProcessзі»еҲ—еҮҪж•°дёҖжӯҘеҲ°дҪҚпјҢеңЁе…¶еҸӮж•°дёӯжҢҮе®ҡеӯҗиҝӣзЁӢзҡ„еҸҜжү§иЎҢж–Ү件и·Ҝеҫ„гҖӮ

дёҚеҗҢдәҺLinuxдёҠиҝӣзЁӢе’ҢзәҝзЁӢзҡ„иҫ№з•ҢжЁЎзіҠпјҢеңЁWindowsж“ҚдҪңзі»з»ҹдёҠпјҢеҶ…ж ёжҳҜжңүжҳҺзЎ®зҡ„иҝӣзЁӢе’ҢзәҝзЁӢжҰӮеҝөе®ҡд№үпјҢиҝӣзЁӢз”ЁEPROCESSз»“жһ„иЎЁзӨәпјҢзәҝзЁӢз”ЁETHREADз»“жһ„иЎЁзӨәгҖӮ

жүҖд»ҘеңЁWindowsдёҠпјҢиҝӣзЁӢзӣёе…ізҡ„е·ҘдҪңеҮҶеӨҮе°ұз»ӘеҗҺпјҢиҝҳйңҖиҰҒеҚ•зӢ¬еҲӣе»әдёҖдёӘеҸӮдёҺеҶ…ж ёи°ғеәҰзҡ„жү§иЎҢеҚ•е…ғпјҢд№ҹе°ұжҳҜиҝӣзЁӢдёӯзҡ„第дёҖдёӘзәҝзЁӢпјҡдё»зәҝзЁӢгҖӮеҪ“然пјҢиҝҷдёӘе·ҘдҪңд№ҹе°ҒиЈ…еңЁдәҶCreateProcessзі»еҲ—еҮҪж•°дёӯдәҶгҖӮ

ж–°иҝӣзЁӢзҡ„дё»зәҝзЁӢеҲӣе»әе®ҢжҲҗеҗҺпјҢдҫҝејҖе§ӢеҸӮдёҺзі»з»ҹи°ғеәҰдәҶгҖӮдё»зәҝзЁӢд»Һе“ӘйҮҢејҖе§Ӣжү§иЎҢе‘ў?еҶ…ж ёеңЁеҲӣе»әж—¶е°ұжҳҺзЎ®иҝӣиЎҢдәҶжҢҮе®ҡпјҡnt!KiThreadStartupпјҢиҝҷжҳҜдёҖдёӘеҶ…ж ёеҮҪж•°пјҢзәҝзЁӢеҗҜеҠЁеҗҺе°ұд»ҺиҝҷйҮҢејҖе§Ӣжү§иЎҢгҖӮ

зәҝзЁӢд»ҺиҝҷйҮҢеҗҜеҠЁеҗҺпјҢеҶҚйҖҡиҝҮWindowsзҡ„ејӮжӯҘиҝҮзЁӢи°ғз”ЁAPCжңәеҲ¶жү§иЎҢжҸҗеүҚжҸ’е…Ҙзҡ„APCпјҢиҝӣиҖҢе°Ҷжү§иЎҢжөҒзЁӢеј•е…Ҙеә”з”ЁеұӮпјҢеҺ»жү§иЎҢWindowsиҝӣзЁӢеә”з”ЁзЁӢеәҸзҡ„еҲқе§ӢеҢ–е·ҘдҪңпјҢжҜ”еҰӮдёҖдәӣж ёеҝғDLLж–Ү件зҡ„еҠ иҪҪ(Kernel32.dllгҖҒntdll.dll)зӯүзӯүгҖӮ

йҡҸеҗҺпјҢеҶҚж¬ЎйҖҡиҝҮAPCжңәеҲ¶пјҢеҶҚиҪ¬еҗ‘еҺ»жү§иЎҢеҸҜжү§иЎҢж–Ү件зҡ„е…ҘеҸЈзӮ№гҖӮ

иҝҷеҗҺйқўе’ҢLinuxдёҠзҡ„жңәеҲ¶зұ»дјјпјҢеҗҢж ·жІЎжңүзӣҙжҺҘеҲ°mainеҮҪж•°пјҢиҖҢжҳҜйңҖиҰҒе…ҲиҝӣиЎҢC/C++иҝҗиЎҢж—¶еә“зҡ„еҲқе§ӢеҢ–пјҢиҝҷд№ӢеҗҺз»ҸиҝҮиҝҗиЎҢж—¶еҮҪж•°зҡ„еҢ…иЈ…пјҢжүҚжңҖз»ҲжқҘеҲ°жҲ‘们зҡ„mainеҮҪж•°гҖӮ

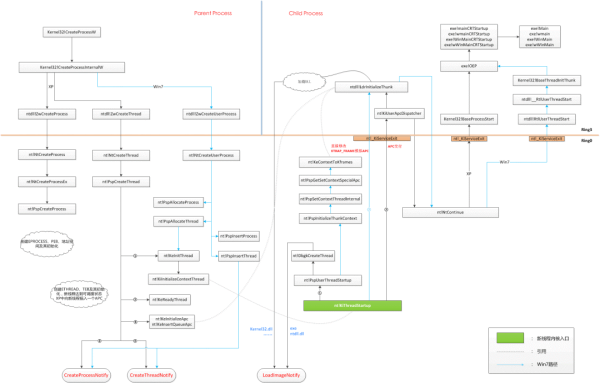

дёӢйқўжҳҜWindowsдёҠпјҢд»ҺеҲӣе»әиҝӣзЁӢеҲ°жҲ‘们зҡ„mainеҮҪж•°зҡ„е®Ңж•ҙжөҒзЁӢпјҡ

ж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҢд»ҘдёҠе°ұжҳҜвҖңеҰӮдҪ•зҗҶи§Јд»ҺеҲӣе»әиҝӣзЁӢеҲ°иҝӣе…ҘMainеҮҪж•°вҖқзҡ„еҶ…е®№дәҶпјҢз»ҸиҝҮжң¬ж–Үзҡ„еӯҰд№ еҗҺпјҢзӣёдҝЎеӨ§е®¶еҜ№еҰӮдҪ•зҗҶи§Јд»ҺеҲӣе»әиҝӣзЁӢеҲ°иҝӣе…ҘMainеҮҪж•°иҝҷдёҖй—®йўҳжңүдәҶжӣҙж·ұеҲ»зҡ„дҪ“дјҡпјҢе…·дҪ“дҪҝз”Ёжғ…еҶөиҝҳйңҖиҰҒеӨ§е®¶е®һи·өйӘҢиҜҒгҖӮиҝҷйҮҢжҳҜдәҝйҖҹдә‘пјҢе°Ҹзј–е°ҶдёәеӨ§е®¶жҺЁйҖҒжӣҙеӨҡзӣёе…ізҹҘиҜҶзӮ№зҡ„ж–Үз« пјҢж¬ўиҝҺе…іжіЁпјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ