您好,登录后才能下订单哦!

这篇文章给大家介绍如何解析RHEL 5防火墙的设置,内容非常详细,感兴趣的小伙伴们可以参考借鉴,希望对大家能有所帮助。

众所周知防火墙是计算机的安全性的重要保障,所以在RHEL 5防火墙的设置中也很很要,也正是因为它很重要所以在这里要对这个重要而又繁琐的RHEL 5防火墙设置进行一下详细的描述。

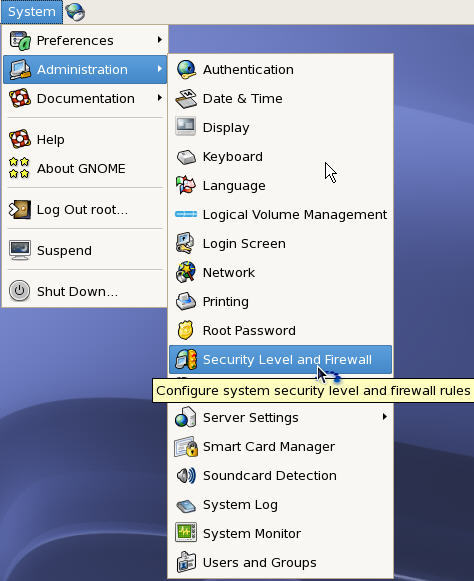

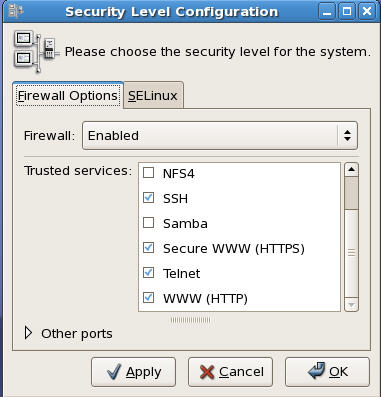

在RHEL5.2上安装好了Oracle,可以开始进行Oracle练习了。由于我的RHEL是安装在虚拟机上的,总在虚拟机里操作终归不是那么方便并且响应速度也较慢。好在Oracle 10g里已经有了B/S的管理界面,那么在VM的Host上操作岂不是简单、快捷!虚拟机(VM)IP:10.10.10.197,虚拟机主机(HOST)IP:10.10.10.198,桥接方式(Bridged)连接。可当我在浏览器地址栏输入地址http://10.10.10.197:1158/em时,却提示“Firefox 无法建立到 10.10.10.197:1158 服务器的连接”。可在VM中却执行得很强大,在10.10.10.198上Ping 10.10.10.197也没问题。开始寻找解决办法。从【System->Administration->Security Level and Firewall】进入。RHEL 5防火墙是Enabled状态。可Trusted Services里却明明有WWW(HTTP)服务,为何还是不行呢?

(安全及防火墙菜单)

(防火墙状态及设置)

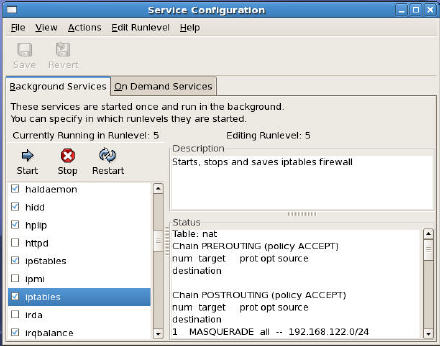

再从【System->Administration->Server Settings->Services】查看服务,找到一个名为iptables的服务,原来它就是防火墙服务。

(防火墙服务)

有停止,和在Windows下的Services一样,那么Stop掉。在10.10.10.198上刷新http://10.10.10.197:1158/em。一切尽在预料之中,界面出来了!看来还是防火墙配置的问题。在网络上搜索了一下,可以进行如下配置(参考:http://linux.ccidnet.com/art/9513/20070601/1098119_1.html):

1. 查看RHEL 5防火墙现有配置

[root@RHEL ~]# iptables -L -n

Chain INPUT (policy ACCEPT)

target prot opt source destination

RH-Firewall-1-INPUT all -- 0.0.0.0/00.0.0.0/0

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 tcp dpt:1158

Chain FORWARD (policy ACCEPT)

target prot opt source destination

RH-Firewall-1-INPUT all -- 0.0.0.0/00.0.0.0/0

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

Chain RH-Firewall-1-INPUT (2 references)

target prot opt source destination

ACCEPT all -- 0.0.0.0/00.0.0.0/0

ACCEPT icmp -- 0.0.0.0/00.0.0.0/0 icmp type 255

ACCEPT esp -- 0.0.0.0/00.0.0.0/0

ACCEPT ah -- 0.0.0.0/00.0.0.0/0

ACCEPT udp -- 0.0.0.0/0224.0.0.251 udp dpt:5353

ACCEPT udp -- 0.0.0.0/00.0.0.0/0 udp dpt:631

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 tcp dpt:631

ACCEPT all -- 0.0.0.0/00.0.0.0/0 state RELATED,ESTABLISHED

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 state NEW tcp dpt:21

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 state NEW tcp dpt:22

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 state NEW tcp dpt:443

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 state NEW tcp dpt:23

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 state NEW tcp dpt:80

REJECT all -- 0.0.0.0/00.0.0.0/0 reject-with icmp-host-prohibited

2.清除RHEL 5防火墙配置

[root@RHEL ~]# iptables -F

[root@RHEL ~]# iptables -X

[root@RHEL ~]# /etc/rc.d/init.d/iptables save

Saving firewall rules to /etc/sysconfig/iptables: [ OK ]

[root@RHEL ~]# iptables -L -n

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

3.添加RHEL 5防火墙配置

将特定的端口添加到允许列表。比如EM使用的1158、telnet使用的23和Litener使用的1521等。

[root@RHEL ~]# iptables -A INPUT -p tcp --dport 1158 -j ACCEPT

[root@RHEL ~]# iptables -A INPUT -p tcp --dport 23 -j ACCEPT

[root@RHEL ~]# iptables -A INPUT -p tcp --dport 1521 -j ACCEPT

保存配置:

[root@RHEL ~]# /etc/rc.d/init.d/iptables save

Saving firewall rules to /etc/sysconfig/iptables: [ OK ]

查看一下当前配置:

[root@RHEL ~]# iptables -L -n

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 tcp dpt:1158

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 tcp dpt:23

ACCEPT tcp -- 0.0.0.0/00.0.0.0/0 tcp dpt:1521

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

重启一下防火墙服务:

[root@RHEL ~]# service iptables restart

Flushing firewall rules: [ OK ]

Setting chains to policy ACCEPT: nat filter[ OK ]

Unloading iptables modules:[ OK ]

Applying iptables firewall rules: [ OK ]

Loading additional iptables modules: ip_conntrack_netbios_n[ OK ]ntrack_ftp

经过如此配置,在10.10.10.198上访问EM正常,使用PL/SQL Developer等也能正常连接。

关于如何解析RHEL 5防火墙的设置就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。