您好,登录后才能下订单哦!

这篇文章主要介绍Golang实现勒索软件Bugo的示例分析,文中介绍的非常详细,具有一定的参考价值,感兴趣的小伙伴们一定要看完!

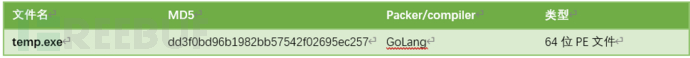

最近一段,通过奇安信大数据平台检测,国内外越来越多的恶意软件开发者开始使用Golang语言来开发远控、勒索软件等恶意软件。

在前一阵的通达OA事件中,攻击者就使用了Golang编写的勒索软件,通过伪装成通达OA的某个插件的方式植入相关企业的电脑中,成功绕过杀软软件,加密企业数据,给相关企业造成了较大的损失。

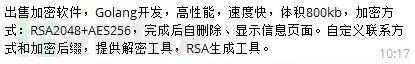

本次捕获的新型勒索软件“Bugo”目前正在地下论坛中出售。卖方称可以自定义联系方式和加密后缀。

这意味着,相关黑产团伙购买后可以无限制的生成任意加密后缀的勒索样本,如果考虑极致的免杀还可以在外层套几层流行的混淆器再进行投放,危害巨大。同时在该论坛中,有人在寻求Arkei Stealer logs工具,用于勒索软件的攻击流程中。

整体流程如下:

整体流程如下:

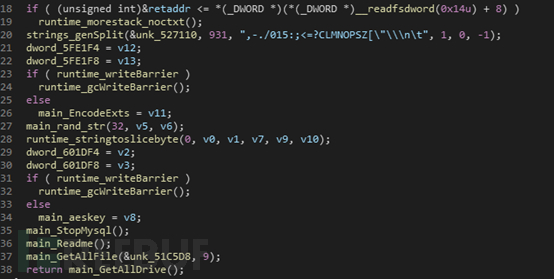

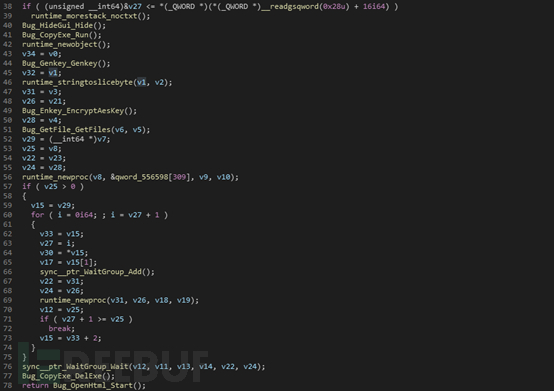

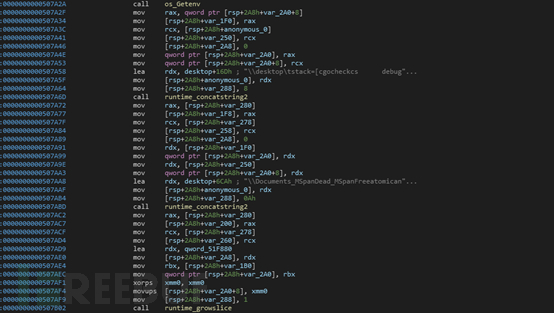

将自身拷贝到%temp%目录下,调用CMD启动

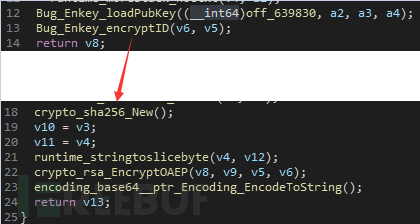

随机生成AES密钥并加载RSA公钥,使用RSA公钥加密AES密钥,作为用户ID

遍历目录

排除如下目录

C:\PerfLogs

C:\Program Files

C:\Program Files (x86)

C:\Windows

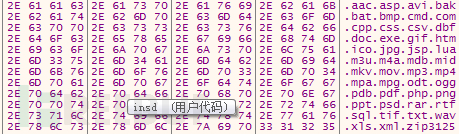

加密的文件后缀类型如下

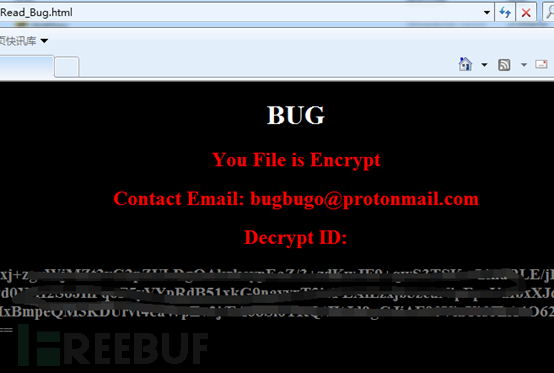

加密文件,后缀为.[bugbugo@protonmail.com].bug

之后自删除,弹出勒索信

以上是“Golang实现勒索软件Bugo的示例分析”这篇文章的所有内容,感谢各位的阅读!希望分享的内容对大家有帮助,更多相关知识,欢迎关注亿速云行业资讯频道!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。