жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷзҜҮж–Үз« дё»иҰҒд»Ӣз»ҚвҖңеҰӮдҪ•дҪҝз”ЁFridaжЎҶжһ¶з»•иҝҮAndroidеә”з”ЁзЁӢеәҸзҡ„SSL PinningвҖқпјҢеңЁж—Ҙеёёж“ҚдҪңдёӯпјҢзӣёдҝЎеҫҲеӨҡдәәеңЁеҰӮдҪ•дҪҝз”ЁFridaжЎҶжһ¶з»•иҝҮAndroidеә”з”ЁзЁӢеәҸзҡ„SSL Pinningй—®йўҳдёҠеӯҳеңЁз–‘жғ‘пјҢе°Ҹзј–жҹҘйҳ…дәҶеҗ„ејҸиө„ж–ҷпјҢж•ҙзҗҶеҮәз®ҖеҚ•еҘҪз”Ёзҡ„ж“ҚдҪңж–№жі•пјҢеёҢжңӣеҜ№еӨ§е®¶и§Јзӯ”вҖқеҰӮдҪ•дҪҝз”ЁFridaжЎҶжһ¶з»•иҝҮAndroidеә”з”ЁзЁӢеәҸзҡ„SSL PinningвҖқзҡ„з–‘жғ‘жңүжүҖеё®еҠ©пјҒжҺҘдёӢжқҘпјҢиҜ·и·ҹзқҖе°Ҹзј–дёҖиө·жқҘеӯҰд№ еҗ§пјҒ

еӨ§е®¶еҘҪпјҒжң¬ж–ҮжҲ‘е°ҶиҜҰз»ҶдёәеӨ§е®¶и§ЈйҮҠеҰӮдҪ•дҪҝз”ЁfridaжЎҶжһ¶пјҢз»•иҝҮAndroidеә”з”ЁзЁӢеәҸзҡ„SSL pinningгҖӮ

д»ҘдёӢжҳҜжң¬ж–Үе°Ҷж¶өзӣ–зҡ„еҶ…е®№пјҡ

Fridaе’ҢSSL pinningз®Җд»Ӣ

иҰҒжұӮ

и®ҫзҪ®е’Ңе®үиЈ…

FridaжңҚеҠЎеҷЁи®ҫзҪ®

и®ҫзҪ®BurpSuite

жҺЁйҖҒд»ЈзҗҶзҡ„CAиҜҒд№Ұпјҡ

и„ҡжң¬жіЁе…Ҙз»•иҝҮSSL pinning

жӯҘйӘӨжҰӮиҝ°

з–‘йҡҫи§Јзӯ”

FridaжҳҜд»Җд№Ҳпјҹ

Fridaе®ҳзҪ‘дёҠжҳҜиҝҷд№ҲиҜҙзҡ„пјҡ

е®ғжҳҜй’ҲеҜ№жң¬ең°APPзҡ„зұ»дјјжІ№зҢҙжҸ’件зҡ„дёңиҘҝпјҢз”Ёжӣҙдё“дёҡзҡ„жңҜиҜӯжқҘиҜҙпјҢе®ғжҳҜдёҖдёӘеҠЁжҖҒд»Јз ҒжЈҖжөӢtoolkitгҖӮе®ғеҸҜд»Ҙи®©дҪ жіЁе…ҘJavaScriptд»Јз ҒзүҮж®өжҲ–иҖ…дҪ иҮӘе·ұзҡ„еә“еҲ°Windowsдёӯзҡ„APPдёӯпјҢд№ҹеҸҜд»ҘжіЁе…ҘеҲ°macOSпјҢGNU/LinuxпјҢiOSпјҢAndroidе’ҢQNXзҡ„APPдёӯгҖӮFridaиҝҳжҸҗдҫӣдәҶдёҖдәӣжһ„е»әеңЁFridaд№ӢдёҠзҡ„з®ҖеҚ•е·Ҙе…·гҖӮиҝҷдәӣе·Ҙе…·дҪ еҸҜд»ҘзӣҙжҺҘдҪҝз”ЁпјҢд№ҹеҸҜд»Ҙж №жҚ®иҮӘе·ұзҡ„йңҖжұӮжқҘи°ғж•ҙпјҢжҲ–иҖ…жҳҜдҪңдёәеҰӮдҪ•дҪҝз”ЁAPIзҡ„зӨәдҫӢгҖӮ

з®ҖиҖҢиЁҖд№ӢпјҢFridaе°ұжҳҜдёҖдёӘи®©дҪ еҸҜд»ҘжіЁе…Ҙи„ҡжң¬еҲ°жң¬ең°APPпјҲжӯӨжЎҲдҫӢжҲ‘们е°ҶжіЁе…ҘеҲ°е®үеҚ“APPдёӯпјүдёӯзҡ„е·Ҙе…·пјҢд»ҺиҖҢдҝ®ж”№APPзҡ„иЎҢдёәпјҲеңЁиҝҷйҮҢдҫӢеӯҗдёӯпјҢжҲ‘们еҸҜд»Ҙз»•иҝҮssl pinning并жү§иЎҢдёӯй—ҙдәәж”»еҮ»пјҢеҚідҪҝAPPдҪҝз”Ёзҡ„жҳҜHTTPS/SSLиҝһжҺҘпјүпјҢ并且е®һж—¶зҡ„иҝӣиЎҢеҠЁжҖҒжөӢиҜ•гҖӮ

еҰӮд»ҠпјҢеӨ§еӨҡж•°еә”з”ЁзЁӢеәҸе·ІеңЁе…¶з§»еҠЁеә”з”Ёдёӯе®һзҺ°дәҶSSL pinningгҖӮиҝҷжҳҜдёәд»Җд№Ҳе‘ўпјҹи®©жҲ‘们жҖқиҖғдёҖдёӘй—®йўҳпјҢеҒҮи®ҫжҲ‘们иҰҒеңЁи®ҫеӨҮе’ҢжңҚеҠЎеҷЁд№Ӣй—ҙе®үе…Ёең°дәӨжҚўдёҖдәӣж•°жҚ®гҖӮSSLдј иҫ“еұӮеҠ еҜҶе°ҶдҪҝж•°жҚ®дј иҫ“е®үе…ЁеҸҜйқ пјҹеңЁж•°жҚ®дј иҫ“д№ӢеүҚпјҢеҰӮжһңжңҚеҠЎеҷЁзҡ„SSLиҜҒд№ҰдёҺиҜ·жұӮзҡ„дё»жңәеҗҚе’ҢеҸ—дҝЎд»»зҡ„ж №иҜҒд№ҰеҢ№й…ҚпјҢеҲҷе®ўжҲ·з«ҜдјҡжЈҖжҹҘиҜҘиҜҒд№ҰгҖӮ

е®ғдёҚиғҪзЎ®дҝқжҸҗдҫӣзҡ„иҜҒд№ҰжҳҜжңҚеҠЎеҷЁдёәиҜ·жұӮзҡ„дё»жңәеҗҚжҸҗдҫӣзҡ„е®һйҷ…иҜҒд№ҰгҖӮеӣ жӯӨпјҢдҫқиө–и®ҫеӨҮзҡ„еҸҜдҝЎеӯҳеӮЁиҜҒд№ҰдёҚдјҡдҪҝж•°жҚ®дј иҫ“вҖңе®үе…ЁвҖқгҖӮ

иҜҒд№Ұй”Ғе®ҡпјҲCertificate pinningпјүжҳҜиҝңзЁӢжңҚеҠЎеҷЁеңЁеә”з”ЁзЁӢеәҸжң¬иә«дёӯдҝЎд»»зҡ„зЎ¬зј–з ҒиҜҒд№ҰпјҢеӣ жӯӨе®ғе°ҶеҝҪз•Ҙи®ҫеӨҮиҜҒд№ҰеӯҳеӮЁпјҢ并е°ҶдҝЎд»»иҮӘе·ұзҡ„зЎ¬зј–з ҒиҜҒд№ҰпјҢиҝӣдёҖжӯҘзҡ„еә”з”ЁзЁӢеәҸе°ҶдҪҝз”ЁиҜҘзЎ¬зј–з ҒиҜҒд№ҰвҖңе®үе…Ёең°вҖқдёҺиҝңзЁӢжңҚеҠЎеҷЁйҖҡдҝЎгҖӮ

еҪ“жҲ‘们еҜ№еӨ§еӨҡ数移еҠЁеә”з”ЁзЁӢеәҸзҡ„HTTPиҜ·жұӮиҝӣиЎҢеҠЁжҖҒеҲҶжһҗж—¶пјҢSSL pinningз»•иҝҮжҳҜйңҖиҰҒе®ҢжҲҗзҡ„дё»иҰҒжӯҘйӘӨпјҢеӣ дёәзҺ°еҰӮд»Ҡз»„з»ҮеҜ№ж•°жҚ®йҡҗз§Ғе’ҢйҖҡиҝҮзҪ‘з»ңзҡ„ж•°жҚ®е®үе…Ёдј иҫ“еҸҳеҫ—жӣҙеҠ йҮҚи§ҶпјҢеғҸдёҖдәӣжқҘиҮӘдёӯй—ҙдәәж”»еҮ»зҡ„еЁҒиғҒд№ҹжҲҗдёәдәҶ他们йҮҚзӮ№е…іжіЁзҡ„еҜ№иұЎгҖӮ

FridaжҳҜдёҖдёӘжЎҶжһ¶пјҢе®ғе°Ҷи„ҡжң¬жіЁе…ҘеҲ°еҺҹз”ҹеә”з”ЁдёӯпјҢд»ҘеңЁиҝҗиЎҢж—¶ж“ҚдҪңеә”з”ЁзЁӢеәҸзҡ„йҖ»иҫ‘пјҢиҝҷжҳҜдёҖз§ҚжӣҙдёәеҠЁжҖҒзҡ„ж–№жі•пјҢеҸҜз”ЁдәҺ移еҠЁеә”з”Ёзҡ„жё—йҖҸжөӢиҜ•д»»еҠЎгҖӮ

еңЁејҖе§ӢдҪҝз”Ёд№ӢеүҚжҲ‘们йңҖиҰҒиҝӣиЎҢдёҖдәӣи®ҫзҪ®пјҢ第дёҖж¬Ўи®ҫзҪ®еҸҜиғҪйңҖиҰҒиҠұзӮ№ж—¶й—ҙпјҢдҪҶеңЁжӯӨд№ӢеҗҺе°ұдјҡеҸҳеҫ—еҫҲиҪ»жқҫгҖӮеҰӮжһңдҪ еңЁд»»дҪ•дёҖдёӘжӯҘйӘӨйғҪеҮәзҺ°дәҶй—®йўҳпјҢйғҪеҸҜд»ҘеҸӮиҖғж–Үз« жң«е°ҫзҡ„вҖңз–‘йҡҫи§Јзӯ”вҖқйғЁеҲҶгҖӮе»әи®®е°ҶжүҖжңүдёӢиҪҪзҡ„еҶ…е®№дҝқеӯҳеңЁдёҖдёӘж–Ү件еӨ№дёӯгҖӮ

жҲ‘们йңҖиҰҒдёҖдёӘе·Іrootзҡ„и®ҫеӨҮжҲ–жЁЎжӢҹеҷЁпјҢеӣ дёәжҲ‘们йңҖиҰҒе°Ҷи„ҡжң¬жіЁе…ҘеҲ°и®ҫеӨҮзҡ„ж №зӣ®еҪ•гҖӮжҲ‘дҪҝз”Ёзҡ„жҳҜgenymotionгҖӮGenymotionйқһеёёжҳ“дәҺи®ҫзҪ®е’ҢдҪҝз”ЁпјҢдҪ еҸҜд»ҘеңЁжӯӨеӨ„дёӢиҪҪе®ғгҖӮ

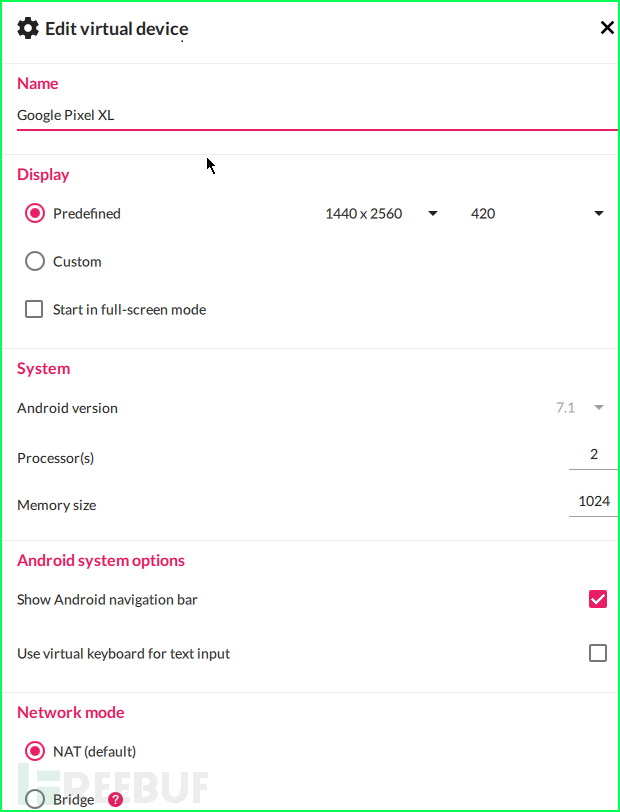

дёҖж—Ұе®ҢжҲҗдәҶgenymotionзҡ„е®үиЈ…пјҢжҲ‘们йңҖиҰҒе®үиЈ…дёҖдёӘAndroidи®ҫеӨҮпјҲAndroid 7+пјүгҖӮжҲ‘е°ҶдҪҝз”Ёе…·жңүд»ҘдёӢй…ҚзҪ®зҡ„вҖңGoogle pixel XLвҖқи®ҫеӨҮгҖӮ

II. Python frida еҢ…е®үиЈ…пјҡ

д»ҺиҝҷйҮҢе®үиЈ…Python for WindowsгҖӮ

жҲ‘们йңҖиҰҒдёәfridaжңҚеҠЎеҷЁе®үиЈ…дёҖдәӣpythonеҢ…гҖӮеңЁз»Ҳз«Ҝдёӯиҫ“е…Ҙд»ҘдёӢе‘Ҫд»Өпјҡ

python -m pip install Fridapython -m pip install objectionpython -m pip install frida-toolsorpip install Fridapip install objectionpip install frida-tools

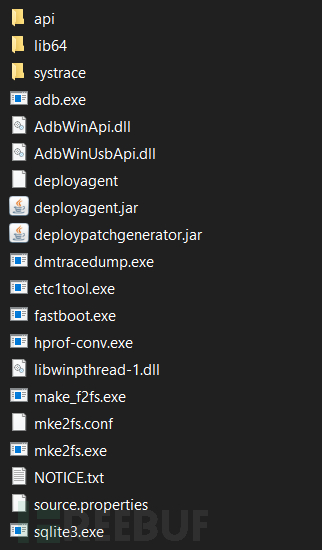

д»ҺжӯӨеӨ„дёӢиҪҪз”ЁдәҺWindowsзҡ„е№іеҸ°е·Ҙе…·гҖӮ

д»ҺжӯӨеӨ„дёӢиҪҪжҲ‘们е°ҶжҺЁйҖҒеҲ°и®ҫеӨҮз”ЁдәҺжіЁе…Ҙзӣ®ж Үеә”з”Ёзҡ„жіЁе…Ҙи„ҡжң¬гҖӮ

жҲ–иҖ…еҸҜд»Ҙе°ҶжӯӨд»Јз ҒеҸҰеӯҳдёәfridascript.jsпјҢдҝқеӯҳеңЁдёҺadbзӣёеҗҢзҡ„ж–Ү件еӨ№дёӯгҖӮ

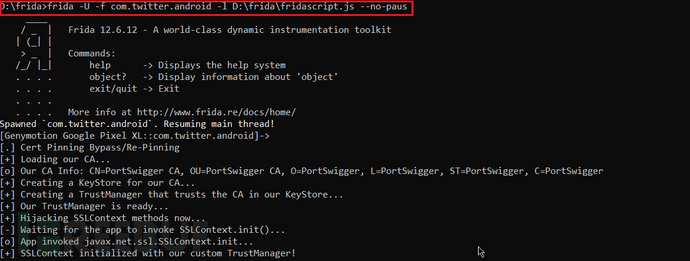

/*Android SSL Re-pinning frida script v0.2 030417-pier$ adb push burpca-cert-der.crt /data/local/tmp/cert-der.crt$ frida -U -f it.app.mobile -l frida-android-repinning.js --no-pausehttps://techblog.mediaservice.net/2017/07/universal-android-ssl-pinning-bypass-with-frida/UPDATE 20191605: Fixed undeclared var. Thanks to @oleavr and @ehsanpc9999 !*/setTimeout(function(){Java.perform(function (){console.log("");console.log("[.] Cert Pinning Bypass/Re-Pinning");var CertificateFactory = Java.use("java.security.cert.CertificateFactory");var FileInputStream = Java.use("java.io.FileInputStream");var BufferedInputStream = Java.use("java.io.BufferedInputStream");var X509Certificate = Java.use("java.security.cert.X509Certificate");var KeyStore = Java.use("java.security.KeyStore");var TrustManagerFactory = Java.use("javax.net.ssl.TrustManagerFactory");var SSLContext = Java.use("javax.net.ssl.SSLContext");// Load CAs from an InputStreamconsole.log("[+] Loading our CA...")var cf = CertificateFactory.getInstance("X.509");try {var fileInputStream = FileInputStream.$new("/data/local/tmp/cert-der.crt");}catch(err) {console.log("[o] " + err);}var bufferedInputStream = BufferedInputStream.$new(fileInputStream);var ca = cf.generateCertificate(bufferedInputStream);bufferedInputStream.close();var certInfo = Java.cast(ca, X509Certificate);console.log("[o] Our CA Info: " + certInfo.getSubjectDN());// Create a KeyStore containing our trusted CAsconsole.log("[+] Creating a KeyStore for our CA...");var keyStoreType = KeyStore.getDefaultType();var keyStore = KeyStore.getInstance(keyStoreType);keyStore.load(null, null);keyStore.setCertificateEntry("ca", ca);// Create a TrustManager that trusts the CAs in our KeyStoreconsole.log("[+] Creating a TrustManager that trusts the CA in our KeyStore...");var tmfAlgorithm = TrustManagerFactory.getDefaultAlgorithm();var tmf = TrustManagerFactory.getInstance(tmfAlgorithm);tmf.init(keyStore);console.log("[+] Our TrustManager is ready...");console.log("[+] Hijacking SSLContext methods now...")console.log("[-] Waiting for the app to invoke SSLContext.init()...")SSLContext.init.overload("[Ljavax.net.ssl.KeyManager;", "[Ljavax.net.ssl.TrustManager;", "java.security.SecureRandom").implementation = function(a,b,c) {console.log("[o] App invoked javax.net.ssl.SSLContext.init...");SSLContext.init.overload("[Ljavax.net.ssl.KeyManager;", "[Ljavax.net.ssl.TrustManager;", "java.security.SecureRandom").call(this, a, tmf.getTrustManagers(), c);console.log("[+] SSLContext initialized with our custom TrustManager!");}});},0);жҲ‘们йңҖиҰҒе°Ҷи®ҫеӨҮиҝһжҺҘеҲ°adbд»ҘеңЁи®ҫеӨҮдёҠиҝҗиЎҢе‘Ҫд»ӨгҖӮдҪҶйҰ–е…ҲиҪ¬еҲ°settings >> Developer optionsпјҢ并еңЁи®ҫеӨҮдёӯеҗҜз”Ёи°ғиҜ•жЁЎејҸпјҢд»ҘдҫҝadbеҸҜд»ҘдёҺи®ҫеӨҮйҖҡдҝЎгҖӮ

иҪ¬еҲ°е·ІжҸҗеҸ–е№іеҸ°е·Ҙе…·зҡ„ж–Ү件еӨ№пјҢ然еҗҺиҝҗиЎҢд»ҘдёӢе‘Ҫд»Өе°Ҷи®ҫеӨҮиҝһжҺҘеҲ°adb

//adb connect <ip of device:port>adb connect 192.168.1.190:5555

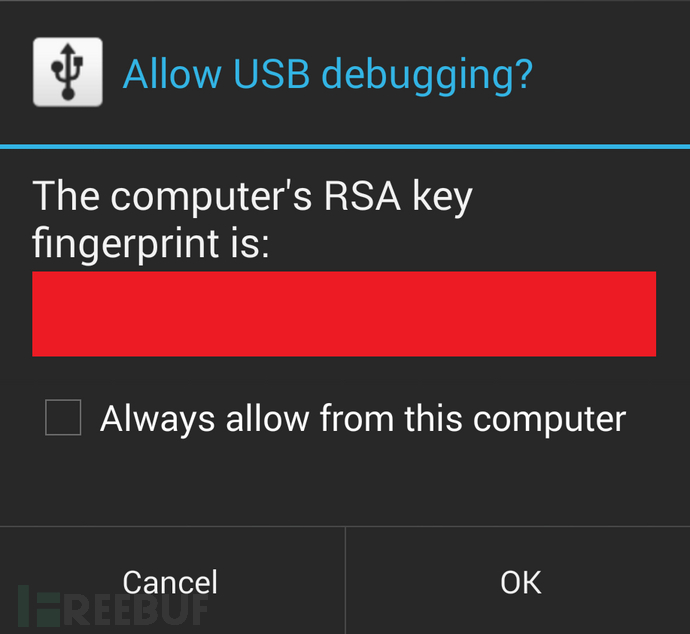

еҰӮжһңи®ҫеӨҮдёӯеҮәзҺ°еј№еҮәзӘ—еҸЈпјҢиҜ·еҚ•еҮ»вҖңе…Ғи®ёAllowвҖқгҖӮ

жЈҖжҹҘи®ҫеӨҮжҳҜеҗҰе·ІиҝһжҺҘеҲ°adbпјҡ

adb devices

дҪ еә”иҜҘиғҪеӨҹзңӢеҲ°и®ҫеӨҮзҡ„IPд»ҘеҸҠеҗҚз§°гҖӮ

жҲ‘们йңҖиҰҒж №жҚ®жҲ‘们и®ҫеӨҮзҡ„archзүҲжң¬,дёәжҲ‘们зҡ„Androidи®ҫеӨҮдёӢиҪҪfridaжңҚеҠЎеҷЁеҢ…гҖӮ

иҰҒжҹҘжүҫи®ҫеӨҮзҡ„archзүҲжң¬пјҢиҜ·иҝҗиЎҢд»ҘдёӢе‘Ҫд»ӨгҖӮ

adb shell getprop ro.product.cpu.abi

еҰӮжһңи®ҫеӨҮй…ҚзҪ®дёҺдёҠйқўжҸҗеҲ°зҡ„зӣёеҗҢпјҢиҜ·дёӢиҪҪпјҡ

frida-server-12.4.7-android-x86.xzfrida-server-12.4.7-android-x86_64.xz

еңЁжҲ‘们зҡ„и®ҫеӨҮдёӯе®үиЈ…йңҖиҰҒз»•иҝҮSSL pinningзҡ„еә”з”ЁзЁӢеәҸгҖӮжү“ејҖеә”з”ЁзЁӢеәҸ并дҪҝе…¶еңЁеҗҺеҸ°иҝҗиЎҢгҖӮ

еңЁжіЁе…Ҙи„ҡжң¬д№ӢеүҚпјҢжҲ‘们йңҖиҰҒеңЁи®ҫеӨҮдёӯиҝҗиЎҢfridaжңҚеҠЎеҷЁгҖӮиҜ·жҢүз…§д»ҘдёӢжӯҘйӘӨж“ҚдҪңпјҡ

зҺ°еңЁпјҢжҲ‘们йңҖиҰҒе°ҶжҲ‘们зҡ„frida-serverж–Ү件жҺЁйҖҒеҲ°и®ҫеӨҮдёӯгҖӮеӨҚеҲ¶adbж–Ү件еӨ№дёӯзҡ„вҖңfrida-server-12.4.7-android-x86.xzвҖқж–Ү件并иҝҗиЎҢд»ҘдёӢе‘Ҫд»ӨгҖӮ

//adb push <path_of_frida_server_folder><space></data/local/tmp>adb push C:\ADB\frida-server /data/local/tmp

adb shell chmod 777 /data/local/tmp/frida-server

иҜ·йҒөеҫӘжң¬жҢҮеҚ—дёәandroidи®ҫеӨҮеңЁburpдёӯи®ҫзҪ®д»ЈзҗҶгҖӮ

дёәдәҶиғҪеӨҹжӢҰжҲӘжөҒйҮҸпјҢfridaйңҖиҰҒи®ҝй—®жҲ‘们зҡ„Burpsuite CAиҜҒд№ҰгҖӮжҲ‘们е°ҶеңЁBurpSuite SetupдёӯжҺЁйҖҒеңЁжӯҘйӘӨ5дёӯдёӢиҪҪзҡ„зӣёеҗҢиҜҒд№ҰгҖӮ

е°ҶиҜҒд№ҰжҺЁйҖҒеҲ°и®ҫеӨҮ并ж”ҫзҪ®еңЁдёҺfrida-serverзӣёеҗҢзҡ„дҪҚзҪ®пјҢе°Ҷе…¶е‘ҪеҗҚдёәcert-der.crtпјҲеӣ дёәжӯӨеҗҚз§°е’Ңи·Ҝеҫ„е·ІеңЁfridascript.jsдёӯжҸҗеҲ°пјҢиҝҷж ·еҸҜд»ҘйҒҝе…ҚдёҖдәӣдёҚеҝ…иҰҒзҡ„й—®йўҳпјү

// adb push <path to cacert.der> /data/local/tmp/cert-der.crtadb push cacert.der /data/local/tmp/cert-der.crt

зҺ°еңЁпјҢи®©жҲ‘们е°Ҷfridascript.jsжіЁе…Ҙзӣ®ж Үеә”з”ЁзЁӢеәҸгҖӮ

е°Ҷfridascript.jsеӨҚеҲ¶еҲ°adbж–Ү件еӨ№пјҢ并иҝҗиЎҢд»ҘдёӢе‘Ҫд»Өе°Ҷfridascript.jsжҺЁйҖҒеҲ°и®ҫеӨҮдёӯгҖӮ

//adb push <path_to_fridascript.js_folder> /data/local/tmpadb push C:\ADB\fridascript.js /data/local/tmp

adb shell /data/local/tmp/frida-server &

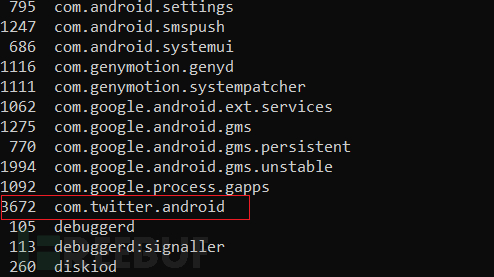

зҺ°еңЁпјҢжҲ‘们йңҖиҰҒжүҫеҮәзӣ®ж Үеә”з”ЁзЁӢеәҸзҡ„IDгҖӮжҲ‘们е°ҶеҲ—еҮәи®ҫеӨҮдёҠжүҖжңүжӯЈеңЁиҝҗиЎҢзҡ„жңҚеҠЎпјҢеҢ…жӢ¬дҪ зҡ„еә”з”ЁзЁӢеәҸиҝӣзЁӢгҖӮ

жү“ејҖдёҖдёӘж–°зҡ„з»Ҳз«ҜпјҢ并键е…Ҙд»ҘдёӢе‘Ҫд»ӨгҖӮ

frida-ps -U

IV. жүҫеҲ°дҪ еә”з”ЁзЁӢеәҸзҡ„еҢ…еҗҚз§°гҖӮ

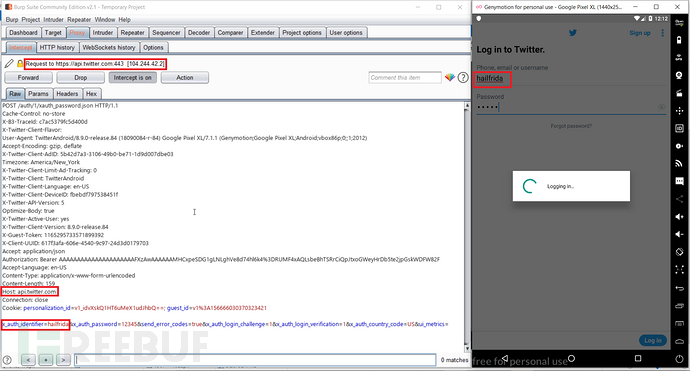

жңҖеҗҺпјҢжҲ‘们е°ҶдҪҝз”Ёд»ҘдёӢе‘Ҫд»Өе°Ҷfridascript.js hookеҲ°еҺҹз”ҹеә”з”ЁзЁӢеәҸдёӯпјҡ

//frida -U -f <your_application_package_name> -l <path_to_fridascript.js_on_your_computer> --no-pausfrida -U -f com.twitter.android -l D:\frida\fridascript.js --no-paus

еҰӮжһңдёҖеҲҮйЎәеҲ©пјҢйӮЈд№Ҳзӣ®ж Үеә”з”ЁзЁӢеәҸзҡ„жүҖжңүжөҒйҮҸйғҪе°Ҷиў«BurpSuiteжӢҰжҲӘгҖӮ

1. еңЁgenymotionдёҠдёӢиҪҪ并е®үиЈ…и®ҫеӨҮ

2. е®үиЈ…fridaе’Ңobjectionе·Ҙе…·

python -m pip install Frida python -m pip install frida-tools python -m pip install objection or pip install Frida pip install frida-tools pip install objection

3. дёӢиҪҪadbе№іеҸ°е·Ҙе…·

4. дёӢиҪҪfridaжіЁе…Ҙи„ҡжң¬

5. е°Ҷи®ҫеӨҮиҝһжҺҘеҲ°adb

//adb connect <ip of device:port>

6. дёӢиҪҪfridaжңҚеҠЎеҷЁд»ҘиҺ·еҸ–ж”ҜжҢҒAndroidи®ҫеӨҮзҡ„archзүҲжң¬

7. жүҫеҮәи®ҫеӨҮзҡ„archзүҲжң¬

adb shell getprop ro.product.cpu.abi

8. еңЁи®ҫеӨҮдёӯе®үиЈ…зӣ®ж Үеә”з”ЁзЁӢеәҸгҖӮ

9. е°Ҷfrida-serverжҺЁйҖҒеҲ°и®ҫеӨҮпјҡ

//adb push <path of frida-server folder><space></data/local/tmp>

10. жҺҲдәҲfrida-serverжқғйҷҗпјҡ

adb shell chmod 777 /data/local/tmp/frida-server

11. и®ҫзҪ®burpsuite

12. жҺЁйҖҒд»ЈзҗҶзҡ„CAиҜҒд№Ұ

// adb push <path to cacert.der> /data/local/tmp/cert-der.crt

13. е°Ҷfridascript.jsжҺЁйҖҒеҲ°и®ҫеӨҮпјҡ

//adb push <path to fridascript.js folder> /data/local/tmp

14. жЈҖжҹҘ并иҝҗиЎҢи®ҫеӨҮдёӯзҡ„fridaжңҚеҠЎеҷЁ

adb shell /data/local/tmp/frida-server &

15. еҲ—еҮәи®ҫеӨҮдёҠжүҖжңүжӯЈеңЁиҝҗиЎҢзҡ„иҝӣзЁӢпјҡ

frida-ps -U

16. жүҫеҲ°дҪ еә”з”ЁзЁӢеәҸзҡ„еҢ…еҗҚз§°

17. е°Ҷfridascript.js hookеҲ°зӣ®ж Үеә”з”ЁзЁӢеәҸдёӯ

//frida -U -f <your_application_package_name> -l <path_to_fridascript.js_on_your_computer> --no-paus

18. еңЁBurpSuiteдёӯжӢҰжҲӘжөҒйҮҸгҖӮ

1. ADB е®ҲжҠӨзЁӢеәҸж— жі•иҝһжҺҘ

еҰӮжһңеҸ‘з”ҹеҰӮдёӢй”ҷиҜҜпјҡ

adb devicesadb server is out of date. killing...cannot bind 'tcp:5037'ADB server didn't ACK*failed to start daemon*error:

i. жү“ејҖ environment System properties>>Advanced>>Environment Variables

ii. еҚ•еҮ»и·Ҝеҫ„并еҲ йҷӨC:/AndroidжқЎзӣ®жҲ–жҢҮеҗ‘adbе·Ҙе…·зҡ„и·Ҝеҫ„

iii. е°ҶжүҖжңүе№іеҸ°е·Ҙе…·еӨҚеҲ¶еҲ°genymotion>>toolsж–Ү件еӨ№дёӯ

iv. еҲӣе»әж–°и·Ҝеҫ„并添еҠ genymotion>>toolsж–Ү件еӨ№зҡ„и·Ҝеҫ„гҖӮ

2. frida/ pip дёҚиў«иҜҶеҲ«дёәеҶ…йғЁжҲ–еӨ–йғЁе‘Ҫд»Ө

i. жү“ејҖ environment System properties>>Advanced>>Environment Variables

ii. еҲӣе»әж–°и·Ҝеҫ„并添еҠ Python>>scriptж–Ү件еӨ№зҡ„и·Ҝеҫ„

3. е°Ҷеә”з”ЁзЁӢеәҸе®үиЈ…еҲ°и®ҫеӨҮж—¶еҮәзҺ° Arm translation errorгҖӮ

i. д»ҺжӯӨеӨ„дёӢиҪҪarm translationж–Ү件

ii. е°Ҷж–Ү件жӢ–ж”ҫеҲ°и®ҫеӨҮжЁЎжӢҹеҷЁдёӯпјҢжҲ–жҳҜеңЁдҪҝз”Ёзү©зҗҶи®ҫеӨҮж—¶д»ҺжҒўеӨҚдёӯеҲ·ж–°жӯӨж–Ү件

iii. йҮҚеҗҜи®ҫеӨҮеҗҺпјҢдҪ е°ҶиғҪеӨҹжӢ–ж”ҫе®үиЈ…зӣ®ж Үеә”з”ЁзЁӢеәҸ

4.Failed to spawnпјҡspawn Android apps ж—¶дёҚж”ҜжҢҒ argv йҖүйЎ№

жЈҖжҹҘи®Ўз®—жңәдёҠзҡ„fridascript.jsи·Ҝеҫ„гҖӮи·Ҝеҫ„еҸҜиғҪдёҚжӯЈзЎ®гҖӮдҪ еҝ…йЎ»з»ҷеҮәfridascript.jsж–Ү件зҡ„з»қеҜ№и·Ҝеҫ„гҖӮ

5. frida жңҚеҠЎеҷЁе·ІеҗҜеҠЁдҪҶж— жі•еҲ—еҮәжңҚеҠЎ

ж–ӯејҖ并йҮҚж–°иҝһжҺҘи®ҫеӨҮдёӯзҡ„wifiгҖӮ

еҲ°жӯӨпјҢе…ідәҺвҖңеҰӮдҪ•дҪҝз”ЁFridaжЎҶжһ¶з»•иҝҮAndroidеә”з”ЁзЁӢеәҸзҡ„SSL PinningвҖқзҡ„еӯҰд№ е°ұз»“жқҹдәҶпјҢеёҢжңӣиғҪеӨҹи§ЈеҶіеӨ§е®¶зҡ„з–‘жғ‘гҖӮзҗҶи®әдёҺе®һи·өзҡ„жҗӯй…ҚиғҪжӣҙеҘҪзҡ„её®еҠ©еӨ§е®¶еӯҰд№ пјҢеҝ«еҺ»иҜ•иҜ•еҗ§пјҒиӢҘжғіз»§з»ӯеӯҰд№ жӣҙеӨҡзӣёе…ізҹҘиҜҶпјҢиҜ·з»§з»ӯе…іжіЁдәҝйҖҹдә‘зҪ‘з«ҷпјҢе°Ҹзј–дјҡ继з»ӯеҠӘеҠӣдёәеӨ§е®¶еёҰжқҘжӣҙеӨҡе®һз”Ёзҡ„ж–Үз« пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ