жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷжңҹеҶ…е®№еҪ“дёӯе°Ҹзј–е°Ҷдјҡз»ҷеӨ§е®¶еёҰжқҘжңүе…іеҰӮдҪ•иҝӣиЎҢCookieз®—жі•дёҺRootkeyйҡҸжңәејәеәҰеҲҶжһҗпјҢж–Үз« еҶ…е®№дё°еҜҢдё”д»Ҙдё“дёҡзҡ„и§’еәҰдёәеӨ§е®¶еҲҶжһҗе’ҢеҸҷиҝ°пјҢйҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« еёҢжңӣеӨ§е®¶еҸҜд»ҘжңүжүҖ收иҺ·гҖӮ

з ”з©¶DEDECMSзҡ„cookieз”ҹжҲҗзҡ„з®—жі•, д»ҘеҸҠrootkeyз”ҹжҲҗзҡ„з®—жі•, зЎ®и®ӨrootkeyдҪҝз”Ёзҡ„йҡҸжңәз®—жі•зҡ„ејәеәҰ, и®Ўз®—ж”»еҮ»иҖ—ж—¶гҖӮ

дҪңз”Ё: жқғйҷҗйүҙеҲ«гҖҒж— дјҡиҜқзҠ¶жҖҒгҖӮ

жһ„жҲҗ:

еёёеёёжҳҜд»ҘдёӢеҪўејҸ cookie = F(x,y), FдёәдёҚеҸҜйҖҶеҮҪж•°, xдёәзӣҗ , yдёәе’Ңжқғйҷҗ/з”ЁжҲ·зӣёе…ізҡ„ж•°жҚ®

жҲ‘们еҸҜд»ҘзҹҘйҒ“зҡ„йғЁеҲҶ, F-> дёҖиҲ¬еёёеёёдёәhashеҮҪж•°md5,sha256зӯү

y-> жҜ”еҰӮз”ЁжҲ·еҗҚз§°/idзј–еҸ·/жқғйҷҗз®Җз§°

жҲ‘д»¬ж— жі•зҹҘйҒ“зҡ„йғЁеҲҶ, x

ж №жҚ®еёёиҜҶ, еңЁзҷ»йҷҶеҗҺ, serverз«Ҝдјҡиҝ”еӣһcookie!

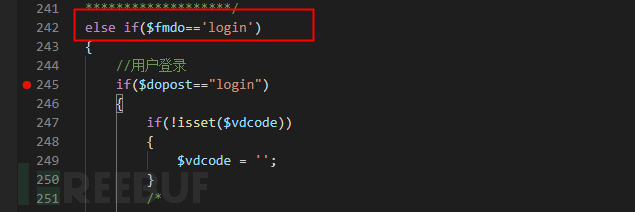

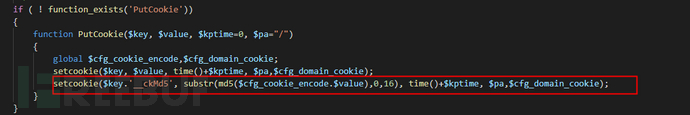

2.1еңЁwebз«ҷзӮ№дёҠиҝӣиЎҢзҷ»йҷҶ,并жҠ“еҢ…, зңӢеҲ°и·Ҝеҫ„/member/index_do.php

2.2еҲҶжһҗindex_do.php (dedecmsи·Ҝз”ұеҫҲз®ҖеҚ•, и·Ҝеҫ„зӣҙжҺҘеҜ№еә”еҲ°дәҶж–Ү件),еңЁзҷ»йҷҶжҺҘеҸЈеӨ„дёӢж–ӯзӮ№

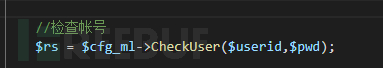

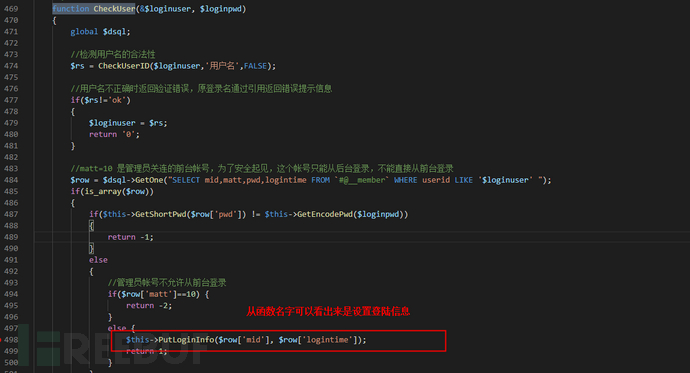

2.3еӨ§иҮҙжөҸи§Ҳж•ҙдёӘеҮҪж•°, 并没жңүеҸ‘зҺ°и®ҫзҪ®cookieзҡ„ж“ҚдҪң(phpеҺҹеһӢеҮҪж•°-setcookie),дҪҶжҳҜеҸ‘зҺ°дәҶжЈҖжҹҘиҙҰеҸ·зҡ„еҮҪж•°, и·ҹе…ҘиҝӣеҺ»:

2.3еӨ§иҮҙжөҸи§Ҳж•ҙдёӘеҮҪж•°, 并没жңүеҸ‘зҺ°и®ҫзҪ®cookieзҡ„ж“ҚдҪң(phpеҺҹеһӢеҮҪж•°-setcookie),дҪҶжҳҜеҸ‘зҺ°дәҶжЈҖжҹҘиҙҰеҸ·зҡ„еҮҪж•°, и·ҹе…ҘиҝӣеҺ»:

2.4е…ій”®еӯ—ж®ө

2.4е…ій”®еӯ—ж®ө

жңүзҡ„ж—¶еҖҷ, жҹҘзңӢжңҚеҠЎз«Ҝе“Қеә”жҲ–жҳҜйҖҡиҝҮjsз”ҹжҲҗзҡ„cookieеӯ—ж®өеҫҲеӨҡ, дҪҶи°ғз”ЁжҺҘеҸЈж—¶, еҸҜиғҪж ЎйӘҢзҡ„жҳҜcookieйҮҢйқўзҡ„еҮ дёӘеӯ—ж®ө, еӣ жӯӨжҲ‘们жүҫеҲ°е…ій”®зҡ„иў«з”ЁжқҘйүҙжқғзҡ„еӯ—ж®ө, еҸҜд»ҘеҮҸе°‘жҲ‘们жөӢиҜ•ж—¶зҡ„е№Іжү°.

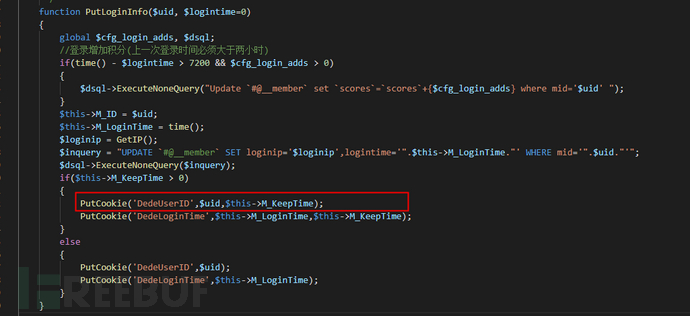

й’ҲеҜ№2.1еӣҫзүҮзҡ„cookieйҖҡиҝҮйҖ’еҮҸеӯ—ж®өжөӢиҜ•, е…¶е®һеҸҜд»ҘеҸ‘зҺ°dedecmsж ЎйӘҢcookieзҡ„е…ій”®еӯ—ж®өдёә:

DedeUserID=7; DedeUserID_ckMd5=4d0db47b3ba3fef5;DedeUserID=з”ЁжҲ·ID; DedeUserIDckMd5 = substr(md5($cfgcookie_encode.з”ЁжҲ·ID),0,16)

е…¶дёӯDedeUserIDжҳҜеҫҲе®№жҳ“зҹҘйҒ“зҡ„, жҲ–иҖ…жңү规еҫӢзҡ„, 1,2,3,4иҝҷж ·еӯҗ, йӮЈд№Ҳе…¶е®һиҰҒдјӘйҖ cookieзҡ„е…ій”®жҳҜйңҖиҰҒзҹҘйҒ“$cfgcookieencode(жң¬ж–Үз§°д№Ӣдёәrootkey)

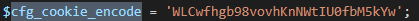

$cfgcookieencodeжҳҜеӣәе®ҡзҡ„? иҝҳжҳҜеңЁеҶ…еӯҳеҶ…еҠЁжҖҒз”ҹжҲҗзҡ„?

1.1 е…Ёж–ҮжҹҘжүҫд»ҘдёӢcfgcookieencode,еҸ‘зҺ°еңЁconfig.cache.inc.phpеӯҳеӮЁжңү: иҝҷдёӘеҖје’ҢжҲ‘们еңЁдёҠйқўж–ӯзӮ№зңӢеҲ°зҡ„еҖјдёҖж ·,еӨ§жҰӮзҺҮеҸҜд»ҘеҲӨж–ӯ,еә”иҜҘеұһдәҺдёҖдёӘеӣәе®ҡеҖј.

иҝҷдёӘеҖје’ҢжҲ‘们еңЁдёҠйқўж–ӯзӮ№зңӢеҲ°зҡ„еҖјдёҖж ·,еӨ§жҰӮзҺҮеҸҜд»ҘеҲӨж–ӯ,еә”иҜҘеұһдәҺдёҖдёӘеӣәе®ҡеҖј.

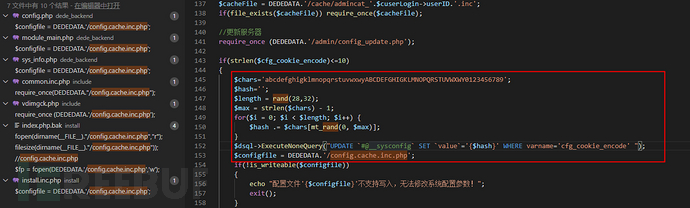

1.2 е…ЁеұҖжүҫдёҖдёӢжңүе“Әдәӣең°ж–№ж“ҚдҪңдәҶconfig.cache.inc.php,зңӢжҳҜе“ӘдёӘеҮҪж•°еҶҷе…ҘдәҶиҝҷдёӘеҖј

иҝҷе„ҝе®ҡдҪҚеҒҸдәҶ, иҝҷе„ҝжҳҜжӣҙж–°жңҚеҠЎеҷЁзҡ„ж—¶еҖҷдјҡеҲ·ж–°дёҖж¬Ўroot key~

1.3 继з»ӯе®ҡдҪҚеҲ°install.php

1.3 继з»ӯе®ҡдҪҚеҲ°install.php

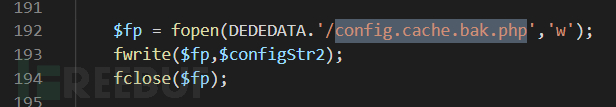

$cfgcookieencodeйҷӨдәҶеңЁconfig.cache.inc.php,д№ҹи®°еҪ•еңЁconfig.cache.bak.php, йӮЈд№ҲзңӢдёӢе“ӘйҮҢж“ҚдҪңдәҶconfig.cache.bak.php:

еңЁдёҠдёӢж–ҮжүҫеҲ°дәҶеҗҢж ·зҡ„root keyз”ҹжҲҗз®—жі•:

еңЁдёҠдёӢж–ҮжүҫеҲ°дәҶеҗҢж ·зҡ„root keyз”ҹжҲҗз®—жі•:

иҝҷе„ҝжҳҜзңҹжӯЈз¬¬дёҖж¬Ўз”ҹжҲҗroot keyзҡ„ең°ж–№

еңЁе®үиЈ…з•Ңйқўзҡ„ж—¶еҖҷе…¶е®һдјҡжҳҫзӨәеҮәжқҘз»ҷжҲ‘们:

еңЁе®үиЈ…з•Ңйқўзҡ„ж—¶еҖҷе…¶е®һдјҡжҳҫзӨәеҮәжқҘз»ҷжҲ‘们:

1.4 ж №жҚ®1.2, 1.3еҸҜзҹҘRoot Keyз®—жі•еҰӮдёӢ:

1.4 ж №жҚ®1.2, 1.3еҸҜзҹҘRoot Keyз®—жі•еҰӮдёӢ:

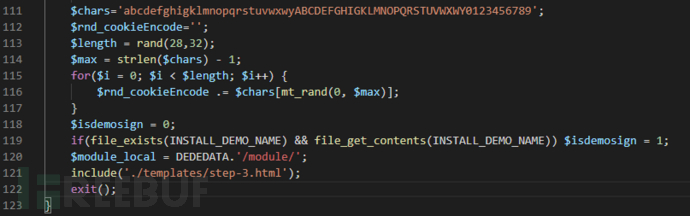

$chars='abcdefghigklmnopqrstuvwxwyABCDEFGHIGKLMNOPQRSTUVWXWY0123456789';

$max = strlen($chars) - 1;

$length = rand(28,32);

$root_key='';

for($i = 0; $i < $length; $i++) {

$root_key .= $chars[mt_rand(0, $max)];

}2.1 еҘ—з”Ёз»“и®ә

еҹәдәҺ第дёҖзҜҮзҡ„дёӢйқўдёүдёӘз»“и®ә:

4.1 еҪұе“ҚйҡҸжңәж•°з”ҹжҲҗзҡ„еӣ зҙ дёәдёӨдёӘ: 1. з§Қеӯҗ 2. ж¬Ўж•°

4.4 з§ҚеӯҗеҢәй—ҙдёә0еҲ°0xffffffff

4.6 еҗҢдёҖиҝӣзЁӢдёӢ,е…ҲеҗҺиў«и°ғз”Ёзҡ„randе’Ңmt_rand, еңЁжңӘж’ӯз§Қзҡ„еүҚжҸҗдёӢ, дјҡдҪҝз”ЁеҗҢдёҖдёӘйҡҸжңәз§Қеӯҗ

еҸҜзҹҘ, root_keyзҡ„еҸҜиғҪжҖ§дёә (0xffffffff-0)+1 = 2^32з§ҚеҸҜиғҪ.

жҸЈжөӢдёҖдёӢдҪңиҖ…и®Өдёәзҡ„ејәеәҰдёә:

62^28 + 62^29 + 62^30 + 62^31 + 62^32

2.2 йҒҚеҺҶе…ЁйғЁrootkeyиҖ—ж—¶

иҝҷе„ҝmd5е’Ңsubstrи®Ўз®—жҳҜйқҷжҖҒзҡ„еӯ—з¬ҰдёІ, е®һйҷ…зҡ„еӯ—з¬ҰдёІжҳҜеҸҳеҢ–зҡ„, ж¶ҲиҖ—зҡ„ж—¶й—ҙеә”иҜҘеңЁи®Ўз®—еҮәжқҘзҡ„ж—¶й—ҙзҡ„е‘Ёеӣҙжө®еҠЁ

<?php

$start = microtime(true);

for ($i = 0; $i < 10000000; ++$i) {

;

}

$total_1 = microtime(true) - $start;

$start = microtime(true);

for ($i = 0; $i < 10000000; ++$i) {

md5("111111111111111111111111111111");

}

$total_2 = microtime(true) - $start;

$start = microtime(true);

for ($i = 0; $i < 10000000; ++$i) {

substr(md5("111111111111111111111111111111"),0,16);

}

$total_3 = microtime(true) - $start;

$start = microtime(true);

$chars='abcdefghigklmnopqrstuvwxwyABCDEFGHIGKLMNOPQRSTUVWXWY0123456789';

$max = strlen($chars) - 1;

for ($i = 0; $i < 1000000; ++$i) {

$hash='';

$length = rand(28,32);

for($y = 0; $y < $length; $y++) {

$hash .= $chars[mt_rand(0, $max)];

}

}

$total_4 = microtime(true) - $start;

echo ($total_2 - $total_1);

echo "\n";

echo ($total_3 - $total_1);

echo "\n";

echo ($total_4 - $total_1);

echo "\n";

?>з»“жһң:

3.9920189380646 //10^7ж¬Ўmd5() з”Ёж—¶

7.0076858997345 //10^7ж¬Ўsubstr(md5()) з”Ёж—¶

8.376072883606 // 10^6ж¬Ўз”ҹжҲҗkey з”Ёж—¶

йӮЈд№ҲеҚ•иҝӣзЁӢйҒҚеҺҶroot keyзҡ„ж—¶й—ҙйңҖиҰҒ:

((8.376072883606/10^6) * (2^32)) / 3600 вүҲ 10 hour

дёҠиҝ°е°ұжҳҜе°Ҹзј–дёәеӨ§е®¶еҲҶдә«зҡ„еҰӮдҪ•иҝӣиЎҢCookieз®—жі•дёҺRootkeyйҡҸжңәејәеәҰеҲҶжһҗдәҶпјҢеҰӮжһңеҲҡеҘҪжңүзұ»дјјзҡ„з–‘жғ‘пјҢдёҚеҰЁеҸӮз…§дёҠиҝ°еҲҶжһҗиҝӣиЎҢзҗҶи§ЈгҖӮеҰӮжһңжғізҹҘйҒ“жӣҙеӨҡзӣёе…ізҹҘиҜҶпјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ