жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жҖҺд№ҲиҝӣиЎҢCVE-2020-1938жјҸжҙһеҲҶжһҗпјҢеҫҲеӨҡж–°жүӢеҜ№жӯӨдёҚжҳҜеҫҲжё…жҘҡпјҢдёәдәҶеё®еҠ©еӨ§е®¶и§ЈеҶіиҝҷдёӘйҡҫйўҳпјҢдёӢйқўе°Ҹзј–е°ҶдёәеӨ§е®¶иҜҰз»Ҷи®Іи§ЈпјҢжңүиҝҷж–№йқўйңҖжұӮзҡ„дәәеҸҜд»ҘжқҘеӯҰд№ дёӢпјҢеёҢжңӣдҪ иғҪжңүжүҖ收иҺ·гҖӮ

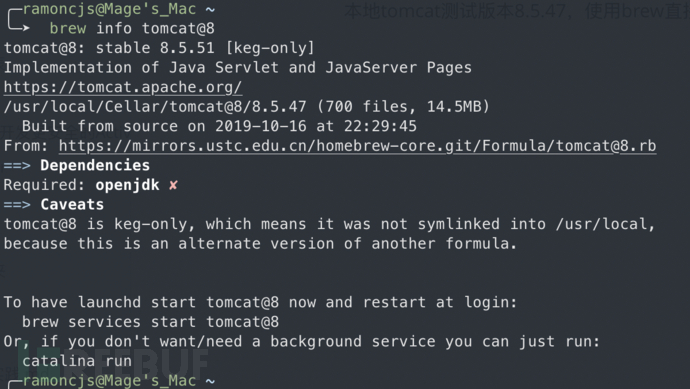

зҺҜеўғжҗӯе»әиҝҷйғЁеҲҶзӣҙжҺҘдҪҝз”ЁbrewеҢ…з®ЎзҗҶеҷЁиҝӣиЎҢTomcatе®үиЈ…пјҢзүҲжң¬дёә8.5.47еҰӮдёӢеӣҫжүҖзӨәпјҡ

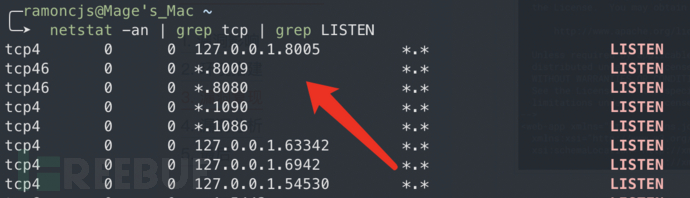

дёҺIDEAиҝӣиЎҢиҝңзЁӢи°ғиҜ•зҡ„и®ҫзҪ®йғЁеҲҶз•ҘиҝҮпјҢжҗӯе»әе®ҢжҲҗеҗҺжҹҘзңӢз«ҜеҸЈејҖеҗҜзҠ¶еҶөеҰӮдёӢеӣҫжүҖзӨәпјҡ

既然CVE-2020-1938жјҸжҙһжҳҜйҖҡиҝҮTomcatзҡ„AJPеҚҸи®®иҝӣиЎҢж”»еҮ»пјҢйӮЈд№ҲйҰ–е…Ҳеә”е…ҲеҜ№AJPеҚҸи®®иҝӣиЎҢеӯҰд№ пјҢдәҶи§Је®ғжҳҜе•ҘгҖҒз”ЁжқҘе№Іе•Ҙзҡ„гҖӮ

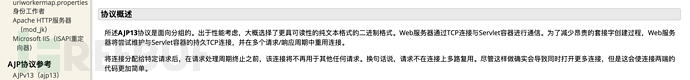

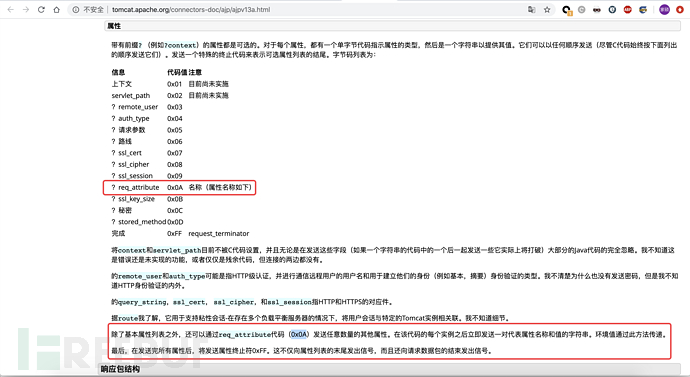

иҝҷйҮҢйҷ„дёҠApacheе®ҳзҪ‘дёҠеҜ№дәҺAJPеҚҸи®®йғЁеҲҶзҡ„AJPе®ҳж–№ж–ҮжЎЈгҖӮ

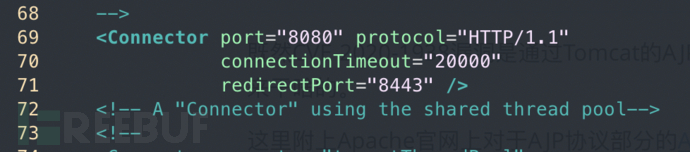

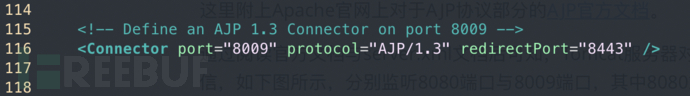

йҖҡиҝҮйҳ…иҜ»е®ҳж–№ж–ҮжЎЈдёҺserver.xmlж–ҮжЎЈеҗҺеҸҜзҹҘпјҢTomcatжңҚеҠЎеҷЁеҜ№еӨ–зӣ‘еҗ¬дёӨдёӘз«ҜеҸЈз”ЁдәҺдёҺе®ўжҲ·з«ҜиҝӣиЎҢжӯЈеёёзҡ„и®ҝй—®йҖҡдҝЎпјҢеҰӮдёҠеӣҫжүҖзӨәпјҢеҲҶеҲ«зӣ‘еҗ¬8080з«ҜеҸЈдёҺ8009з«ҜеҸЈпјҢе…¶дёӯ8080з«ҜеҸЈдёәжҲ‘们жүҖзҶҹзҹҘзҡ„жӯЈеёёиҝӣиЎҢHTTPеҚҸи®®йҖҡдҝЎзҡ„з«ҜеҸЈпјҢ8009з«ҜеҸЈеҲҷжҳҜдҪҝз”ЁAJPеҚҸи®®иҝӣиЎҢйҖҡдҝЎпјҢдҪҝз”ЁдәҢиҝӣеҲ¶ж јејҸжқҘдј иҫ“еҸҜиҜ»жҖ§ж–Үжң¬пјҢиғҪйҷҚдҪҺ HTTP иҜ·жұӮзҡ„еӨ„зҗҶжҲҗжң¬пјҢеӣ жӯӨдё»иҰҒеңЁйңҖиҰҒйӣҶзҫӨгҖҒеҸҚеҗ‘д»ЈзҗҶзҡ„еңәжҷҜиў«дҪҝз”ЁгҖӮ

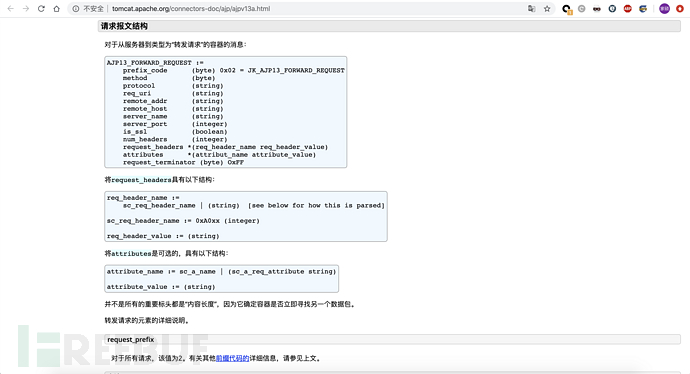

йҖҡиҝҮйҳ…иҜ»ж–ҮжЎЈеҸҜзҹҘAJPеҚҸи®®зҡ„иҜ·жұӮжҠҘж–Үз»“жһ„гҖҒHeadersзҡ„е®ҡд№үж–№ејҸгҖҒеұһжҖ§зҡ„д»Јз ҒеҖјзӯүзӯүпјҢиҝҷйғЁеҲҶеңЁжҺҘдёӢжқҘзҡ„жјҸжҙһд»Јз ҒеҲҶжһҗдёӯиҝҳдјҡеҶҚеӣһжқҘжҹҘжүҫгҖӮ

жјҸжҙһеҲҶжһҗиҝҷдёҖеқ—жҳҜи·ҹзқҖжңҖж—©ж”ҫеҮәзҡ„е®үжҒ’ Tomcat-AjpеҚҸи®®жјҸжҙһеҲҶжһҗж–Үз« еҒҡзҡ„пјҢдёӘдәәеҜ№иҜҘеҲҶжһҗж–Үз« иҝӣиЎҢеӯҰд№ дёҺжјҸжҙһз»ҶиҠӮиЎҘе……пјҢдёӢиҪҪTomcatжәҗз ҒиҝӣиЎҢеҲҶжһҗгҖӮ

е®ҡдҪҚеҲ°жјҸжҙһж ёеҝғд»Јз ҒйғЁеҲҶеңЁorg.apache.coyote.ajp.AjpProcessor.javaж–Ү件зҡ„778~812иЎҢпјҢеҰӮдёӢжүҖзӨәпјҡ

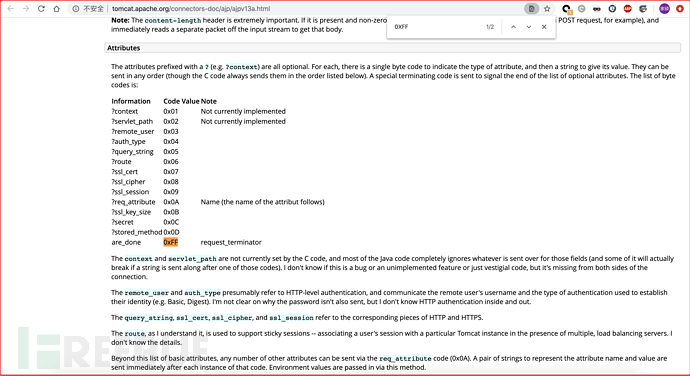

йҰ–е…ҲпјҢеҜ№з¬¬дёҖдёӘзәўжЎҶдҪҚзҪ®д»Јз ҒиҝӣиЎҢеҲҶжһҗпјҢе…ҲдёәattributeCodeиҝӣиЎҢиөӢеҖјеҗҺе°ҶжҜ”иҫғз»“жһңдҪңдёәеҫӘзҺҜжқЎд»¶пјӣеңЁConstants.javaж–Ү件дёӯжҹҘиҜўеҲ°Constants.SC_A_ARE_DONEзҡ„еҖјдёә0XFFпјҢеңЁе®ҳж–№жүӢеҶҢдёӯжҹҘиҜўеҲ°еұһжҖ§д»Јз ҒдёәиҜ·жұӮз»ҲжӯўпјҢеҲҷиҝҷжҳҜдёӘжҒ’Trueзҡ„еҲӨж–ӯпјҢеҫӘзҺҜжү§иЎҢдёӢйқўзҡ„switchеҲӨж–ӯд»Јз ҒгҖӮ

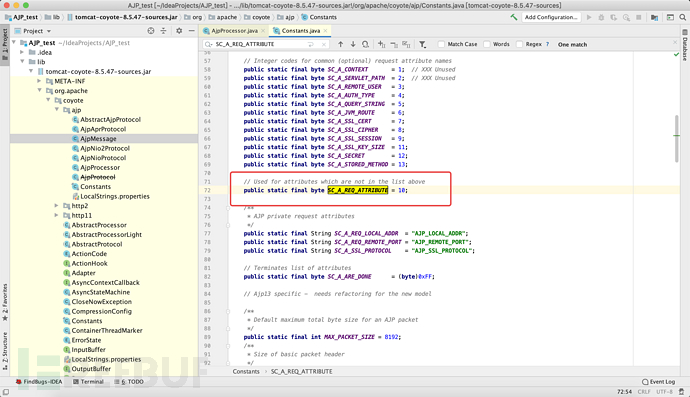

еҜ№з¬¬дәҢдёӘзәўжЎҶдҪҚзҪ®д»Јз ҒиҝӣиЎҢеҲҶжһҗпјҢеҪ“caseеҲ°Constants.SC_A_REQ_ATTRIBUTEж—¶дјҡиҝӣе…ҘдёӢйқўзҡ„еҲӨж–ӯпјҢйӮЈд№ҲиҝҷдёӘConstants.SC_A_REQ_ATTRIBUTEеҸҲжҳҜд»Җд№Ҳе‘ўпјҹеңЁConstants.javaдёӯжҹҘжүҫеҲ°SC_A_REQ_ATTRIBUTE = 10;еҗҢж—¶иҝҳжңүдёҖиЎҢжіЁйҮҠеЈ°жҳҺжӯӨз”ЁдәҺдёҚеңЁдёҠйқўеҲ—иЎЁдёӯзҡ„еұһжҖ§гҖӮ

继з»ӯиҝ”еӣһе®ҳзҪ‘жүӢеҶҢиҝӣиЎҢжҹҘжүҫпјҢжһң然еңЁе®ҳзҪ‘зҡ„еұһжҖ§иҜҙжҳҺдёӯеӯҳеңЁзқҖеҰӮдёӢеӣҫжүҖзӨәзҡ„еЈ°жҳҺгҖӮд№ҹе°ұжҳҜиҜҙпјҢеҰӮжһңиҰҒеҸ‘и¶…еҮәдёҠиҝ°еҹәзЎҖеұһжҖ§д»ҘеӨ–зҡ„еҖјпјҢйғҪеҸҜд»ҘйҖҡиҝҮreq_attribute(0X0A)жқҘи®ҫзҪ®е…¶еұһжҖ§еҗҚе’ҢеҖјжқҘеҸ‘йҖҒгҖӮ

йӮЈд№Ҳ第дёүдёӘзәўжЎҶйғЁеҲҶзҡ„д»Јз Ғзҡ„еҗ«д№үе°ұе·Із»ҸжҳҫиҖҢжҳ“и§ҒдәҶпјҢжҲ‘们еҸҜд»Ҙе°ҶAJPйҮҢйқўзҡ„еҶ…е®№еҸ–еҮәжқҘи®ҫзҪ®жҲҗrequestеҜ№иұЎзҡ„AttributeеұһжҖ§гҖӮ

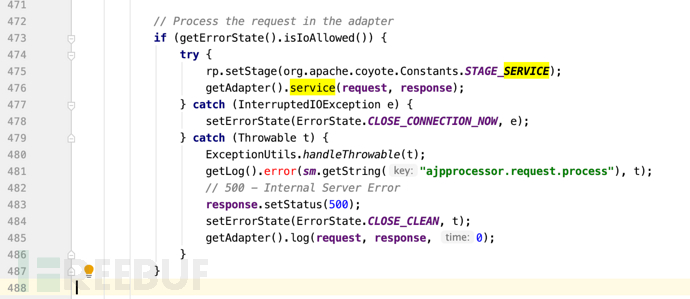

еңЁдёҠйқўйғЁеҲҶи®ҫзҪ®е®ҢжҲҗrequestеҜ№иұЎд№ӢеҗҺдёҖзӣҙжІЎжҗһжё…жҘҡжҳҜжҖҺд№Ҳдј иҝӣе®№еҷЁзҡ„пјҢзӣҙеҲ°зңӢеҲ°дәҶжө…жһҗTomcatд№ӢCoyoteAdapterиҝҷзҜҮж–Үз« пјҡ

AdapterиҝһжҺҘдәҶTomcatиҝһжҺҘеҷЁConnectorе’Ңе®№еҷЁContainer.е®ғзҡ„е®һзҺ°зұ»жҳҜCoyoteAdapterдё»иҰҒиҙҹиҙЈзҡ„жҳҜеҜ№иҜ·жұӮиҝӣиЎҢе°ҒиЈ…,жһ„йҖ Requestе’ҢResponseеҜ№иұЎ.并е°ҶиҜ·жұӮиҪ¬еҸ‘з»ҷContainerд№ҹе°ұжҳҜServletе®№еҷЁ.

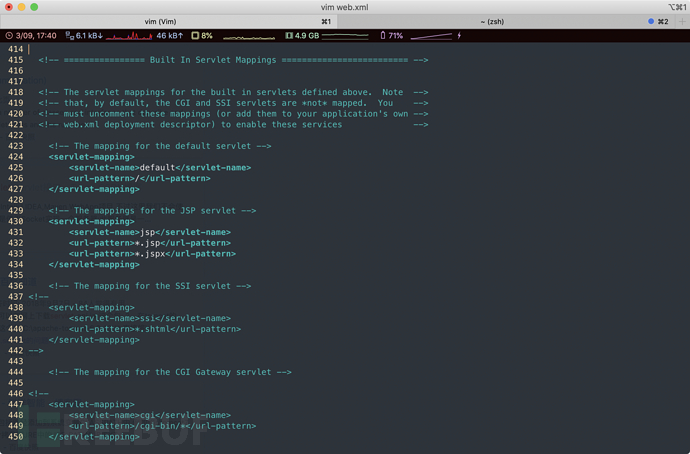

з»ҲдәҺе°Ҷе®үжҒ’жјҸжҙһеҲҶжһҗж–Үз« дёӯзҡ„getAdapter().service(request,response)дёІиҒ”иө·жқҘпјҢеҲ°иҝҷйҮҢд№ӢеҗҺиҝҳйңҖиҰҒжіЁж„ҸServletзҡ„еӨ„зҗҶпјҢеҸҜд»ҘеңЁweb.xmlдёӯзңӢеҲ°еңЁе…¶дёӯй…ҚзҪ®дәҶдёӨдёӘservletеӨ„зҗҶпјҢDefaultServletе’ҢJSP ServletпјҢи¶ҠзІҫзЎ®зҡ„и·Ҝеҫ„и¶Ҡдјҳе…ҲеҢ№й…ҚпјҢиҖҢ/еҢ№й…ҚжүҖжңүпјҢеҢ№й…ҚзЁӢеәҰжЁЎзіҠжүҖд»Ҙдјҳе…Ҳзә§жңҖдҪҺпјҢеҪ“е…¶е®ғзҡ„ServletеҢ№й…ҚдёҚжҲҗеҠҹж—¶дҫҝз”ұDefaultServletжқҘиҝӣиЎҢе…ңеә•гҖӮ

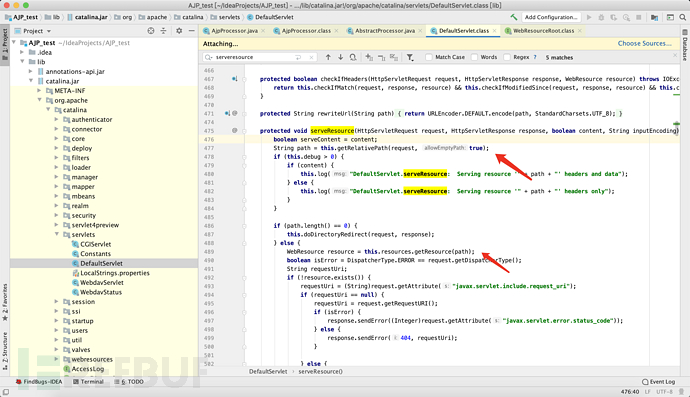

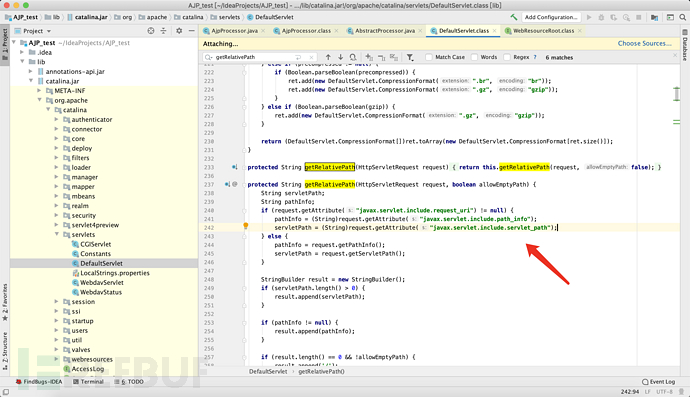

и·ҹиҝӣTomcat_libдёӯDefaultServlet.classж–Ү件пјҢйҖҡиҝҮserveResourceж–№жі•жқҘиҺ·еҸ–иө„жәҗж–Ү件гҖӮ

йҖҡиҝҮgetRelativePathжқҘиҺ·еҸ–иө„жәҗж–Ү件и·Ҝеҫ„гҖӮ

然еҗҺеҶҚйҖҡиҝҮжҺ§еҲ¶ajpжҺ§еҲ¶зҡ„дёҠиҝ°дёүдёӘеұһжҖ§жқҘиҜ»еҸ–ж–Ү件,йҖҡиҝҮж“ҚжҺ§дёҠиҝ°дёүдёӘеұһжҖ§д»ҺиҖҢеҸҜд»ҘиҜ»еҸ–еҲ°/WEB-INFдёӢйқўзҡ„жүҖжңүж•Ҹж„ҹж–Ү件пјҢдёҚйҷҗдәҺclassгҖҒxmlгҖҒjarзӯүж–Ү件гҖӮ

зңӢе®ҢдёҠиҝ°еҶ…е®№жҳҜеҗҰеҜ№жӮЁжңүеё®еҠ©е‘ўпјҹеҰӮжһңиҝҳжғіеҜ№зӣёе…ізҹҘиҜҶжңүиҝӣдёҖжӯҘзҡ„дәҶи§ЈжҲ–йҳ…иҜ»жӣҙеӨҡзӣёе…іж–Үз« пјҢиҜ·е…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўжӮЁеҜ№дәҝйҖҹдә‘зҡ„ж”ҜжҢҒгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ