жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

еҰӮдҪ•иҝӣиЎҢIntel AMTжҸҗжқғжјҸжҙһCVE-2017-5689зҡ„еҲ©з”ЁпјҢй’ҲеҜ№иҝҷдёӘй—®йўҳпјҢиҝҷзҜҮж–Үз« иҜҰз»Ҷд»Ӣз»ҚдәҶзӣёеҜ№еә”зҡ„еҲҶжһҗе’Ңи§Јзӯ”пјҢеёҢжңӣеҸҜд»Ҙеё®еҠ©жӣҙеӨҡжғіи§ЈеҶіиҝҷдёӘй—®йўҳзҡ„е°ҸдјҷдјҙжүҫеҲ°жӣҙз®ҖеҚ•жҳ“иЎҢзҡ„ж–№жі•гҖӮ

е·Ҙе…·пјҡOpen MDTKпјҲйңҖжўҜеӯҗпјүе’Ң UltraVNC

ж”»еҮ»жңәпјҡwin7

йқ¶жңәпјҡдёҖеҸ°йҹ©еӣҪжҖқеҜҶиҫҫзҡ„жңҚеҠЎеҷЁпјҢеңЁshodanдёҠйқўйҡҸдҫҝжүҫзҡ„

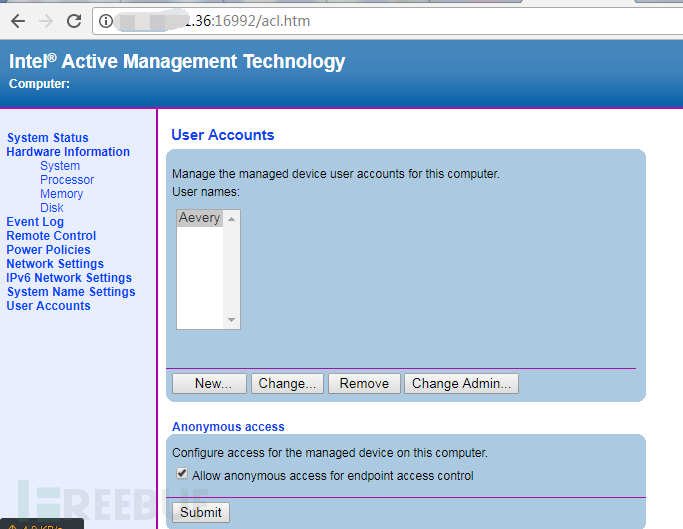

жӯҘйӘӨпјҡйҰ–е…ҲжүҫеҲ°дёҖеҸ°еӯҳеңЁжјҸжҙһзҡ„жңҚеҠЎеҷЁпјҢеҲ©з”ЁдёҠдёҖзҜҮзҡ„ж–№жі•пјҢжҳҜз”Ёй»ҳи®Өзҡ„admin/adminиҙҰеҸ·зҷ»йҷҶжҲӘеҢ…еҲ йҷӨresponseйҮҢзҡ„еҶ…е®№пјҢеҸ‘еҢ…ж·»еҠ з®ЎзҗҶе‘ҳиҙҰеҸ·гҖӮ

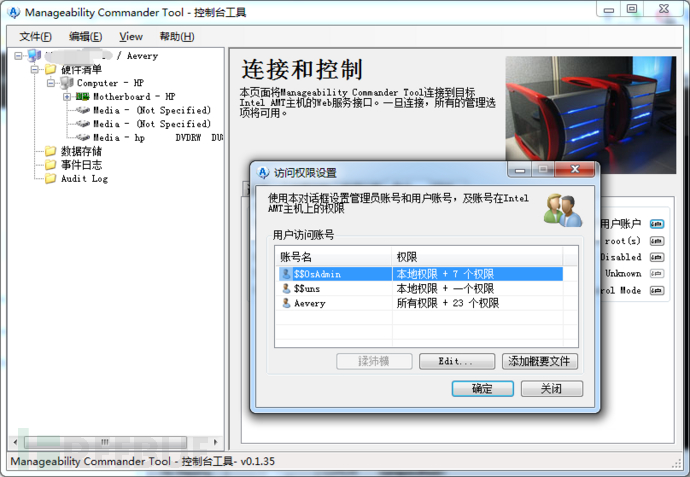

MDTKйңҖиҰҒе®үиЈ…пјҢе®үиЈ…еҗҺжңүеҫҲеӨҡеӣҫж ҮпјҢиҝҗиЎҢManageability Automation ToolгҖӮ

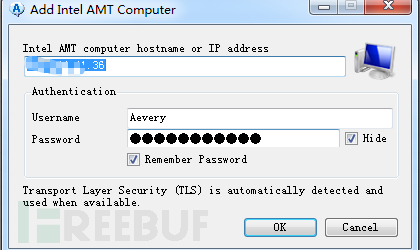

еҸій”®з©әзҷҪеӨ„ж·»еҠ вҖңиў«з®ЎзҗҶи®ҫеӨҮвҖқпјҢйңҖиҰҒиҫ“е…ҘIPең°еқҖе’ҢеҲҡеҲҡи®ҫзҪ®зҡ„йӮЈдёӘеӨҚжқӮзҡ„еҜҶз ҒгҖӮ

ж·»еҠ еҗҺпјҢеҸій”®зӮ№еҮ»еҲҡеҲҡж·»еҠ зҡ„йӮЈиЎҢпјҢйҖүжӢ©Manage ComputerгҖӮ

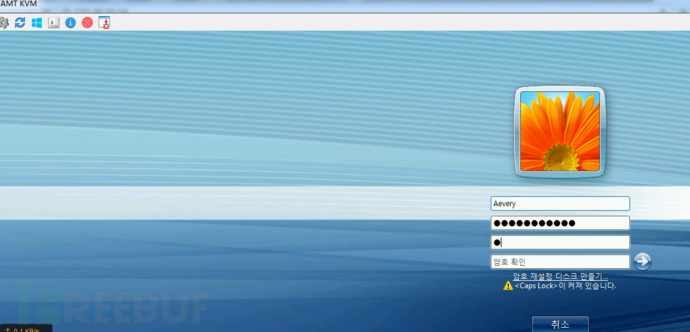

иҪҜ件дјҡиҮӘеҠЁејҖе§ӢиҝһжҺҘпјҢеҪ“е·Ұдҫ§еҮәзҺ°зӣ®еҪ•ж—¶пјҢеҚіиЎЁзӨәиҝһжҺҘжҲҗеҠҹ

иҝҷйҮҢзҡ„иҝңзЁӢиҝһжҺҘпјҢе…¶е®һзӣёеҪ“дәҺKVMпјҢиғҪж–№дҫҝзҡ„жҺ§еҲ¶жңҚеҠЎеҷЁ

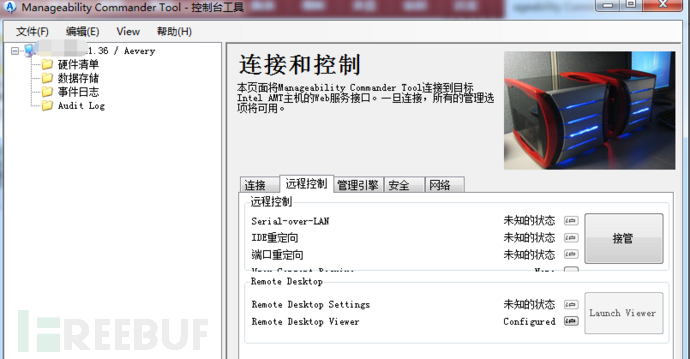

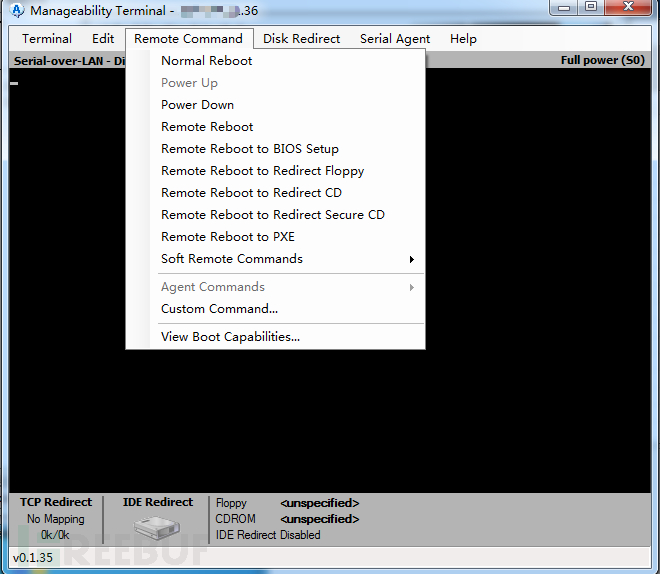

иҝҷйҮҢиҰҒејҖеҗҜз«ҜеҸЈйҮҚе®ҡеҗ‘пјҢдёҚ然жҳҜж— жі•зӮ№дә®жүҳз®ЎйӮЈдёӘжҢүй’®зҡ„

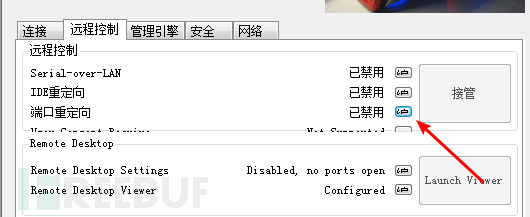

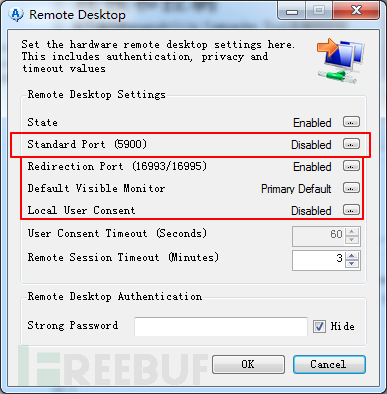

ејҖеҗҜvncзҡ„иҜқиҝҷйҮҢиҝҳйңҖиҰҒи®ҫзҪ® Remote DesktopпјҢзӮ№еҮ»Remote Desktop SettingsпјҢејҖеҗҜRedirection Port (16993/16995)гҖӮ

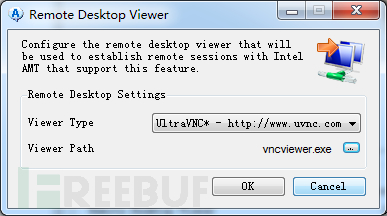

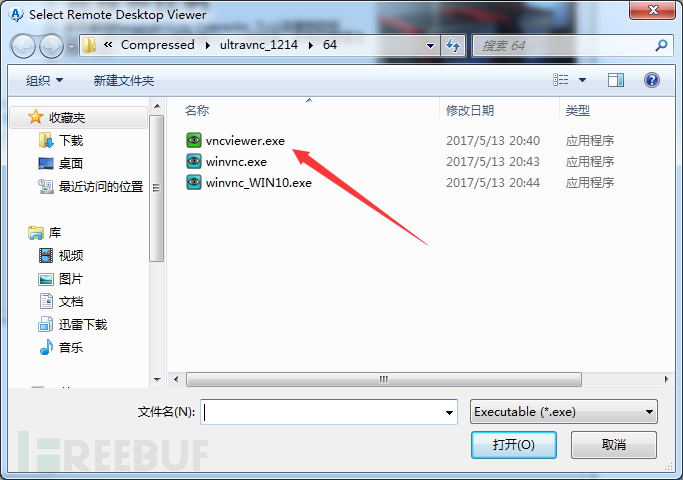

зӮ№еҮ»Remote Desktop ViewerпјҢиҝҷйҮҢзҡ„Viewer TypeйҖүжӢ©UltraVNCпјҢViewer Path йҖүжӢ©еҲҡеҲҡдёӢиҪҪжң¬жңәзҡ„vncviewer.exe

иҝҷж ·и®ҫзҪ®еҗҺпјҢLaunch Viewerе°ұеҸҜд»ҘзӮ№еҮ»дәҶпјҢи·ҹwindowsдёӢзҡ„3389дёҖж ·пјҢжІЎж•ўзҷ»еҪ•пјҢпјҢпјҢиҝҳжңүеҹҹпјҹжҖқеҜҶиҫҫзңӢдёҚжҮӮ2333

зӮ№еҮ»дёҠйқўзҡ„жүҳз®ЎпјҢиғҪе®һзҺ°иҝңзЁӢејҖе…іжңәпјҢ并且еңЁејҖжңәеҗҺиҮӘеҠЁиҝӣе…ҘBIOS

е…ідәҺеҰӮдҪ•иҝӣиЎҢIntel AMTжҸҗжқғжјҸжҙһCVE-2017-5689зҡ„еҲ©з”Ёй—®йўҳзҡ„и§Јзӯ”е°ұеҲҶдә«еҲ°иҝҷйҮҢдәҶпјҢеёҢжңӣд»ҘдёҠеҶ…е®№еҸҜд»ҘеҜ№еӨ§е®¶жңүдёҖе®ҡзҡ„её®еҠ©пјҢеҰӮжһңдҪ иҝҳжңүеҫҲеӨҡз–‘жғ‘жІЎжңүи§ЈејҖпјҢеҸҜд»Ҙе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“дәҶи§ЈжӣҙеӨҡзӣёе…ізҹҘиҜҶгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ