жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жң¬зҜҮж–Үз« з»ҷеӨ§е®¶еҲҶдә«зҡ„жҳҜжңүе…іRockeй»‘е®ўз»„з»Үжҙ»еҠЁе®һдҫӢеҲҶжһҗпјҢе°Ҹзј–и§үеҫ—жҢәе®һз”Ёзҡ„пјҢеӣ жӯӨеҲҶдә«з»ҷеӨ§е®¶еӯҰд№ пјҢеёҢжңӣеӨ§е®¶йҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« еҗҺеҸҜд»ҘжңүжүҖ收иҺ·пјҢиҜқдёҚеӨҡиҜҙпјҢи·ҹзқҖе°Ҹзј–дёҖиө·жқҘзңӢзңӢеҗ§гҖӮ

Rockeжҙ»еҠЁжңҖеҲқдәҺ2018е№ҙ8жңҲжҠҘйҒ“гҖӮRockeжңҖеҲқдё“жіЁдәҺLinuxзҡ„Xbashе·Ҙе…·пјҢиҜҘе·Ҙе…·жҳҜдёҖж¬ҫж•°жҚ®з ҙеқҸжҒ¶ж„ҸиҪҜ件гҖӮ XbashйҖҡиҝҮеҲ©з”Ёзӣ®ж ҮжңӘдҝ®иЎҘзҡ„жјҸжҙһиҝӣиЎҢж”»еҮ»пјҢ然еҗҺдҪҝз”ЁејұеҜҶз ҒиҝӣиЎҢжЁӘеҗ‘жү©еұ•гҖӮеҪ“Rockeж”»еҮ»дёҖдёӘз»„з»Үж—¶пјҢе®ғиҰҒжұӮеҸ—е®іиҖ…ж”Ҝд»ҳ0.2,0.15жҲ–0.02жҜ”зү№еёҒпјҲBTCпјүжқҘжҒўеӨҚдёўеӨұзҡ„ж•°жҚ®гҖӮдҪҶз”ұдәҺXbashеңЁеӢ’зҙўиөҺйҮ‘д№ӢеүҚеҲ йҷӨдәҶж•°жҚ®еә“иЎЁпјҢеӣ жӯӨRockeж— жі•жҒўеӨҚд»»дҪ•ж•°жҚ®гҖӮRockeзҡ„BTCй’ұеҢ…еҢ…еҗ«48笔иҪ¬иҙҰпјҢеҢ…еҗ«0.964 BTCгҖӮ

иҜҘз»„з»Үзҡ„第дёҖдёӘеҠ еҜҶи„ҡжӯҘжҳҜз”ЁPythonзј–еҶҷзҡ„пјҢ并дҪҝз”ЁPastebinгҖҒGitHubдҪңдёәдёӢиҪҪ第дёҖйҳ¶ж®өжңүж•Ҳpayloadзҡ„е№іеҸ°гҖӮжҲӘиҮі2019е№ҙ3жңҲ12ж—ҘпјҢRockeд№ҹејҖе§ӢдҪҝз”ЁGolangгҖӮ第дёҖйҳ¶ж®өpayloadеј•еҜјеҸ—е®іиҖ…иҝһжҺҘеҲ°RockeеҹҹжҲ–IPең°еқҖпјҢи§ҰеҸ‘第дәҢйҳ¶ж®өpayloadзҡ„дёӢиҪҪгҖӮ

иҜҘз»„з»Үжңү12жӯҘж“ҚдҪңзҡ„зү№зӮ№пјҢиҮӘRockeйҰ–ж¬ЎжҠҘйҒ“д»ҘжқҘпјҢиҜҘйЈҺж јдҝқжҢҒдёҖиҮҙпјҡ

1гҖҒж”»еҮ»иҖ…е°Ҷ第дёҖдёӘжңүж•ҲиҙҹиҪҪдёҠдј еҲ°з¬¬дёүж–№з«ҷзӮ№пјҲдҫӢеҰӮпјҢPastebinпјҢGitHubпјү

2гҖҒеј•иҜұеҸ—е®іиҖ…еҜјиҲӘеҲ°Pastebin / GitHubпјҲдҫӢеҰӮпјҢйұјеҸүејҸзҪ‘з»ңй’“йұјпјү

3гҖҒеҲ©з”Ёе·ІзҹҘжјҸжҙһпјҲдҫӢеҰӮпјҢOracle WebLogicпјҢAdobe ColdFusionпјҢApache Strutsпјү

4гҖҒеҸ—е®іиҖ…дёӢиҪҪеҗҺй—ЁпјҲдҫӢеҰӮпјҢShell ScriptsпјҢJavaScript Backdoorпјү

5гҖҒеҸ—е®іиҖ…йҖҡиҝҮPythonжҲ–Golangи„ҡжң¬иҝҗиЎҢ第дёҖдёӘpayload并иҝһжҺҘеҲ°C2жңҚеҠЎеҷЁ

6гҖҒдёӢиҪҪ并жү§иЎҢ第дәҢдёӘpayloadпјҢиҺ·еҫ—еҜ№зі»з»ҹзҡ„з®ЎзҗҶи®ҝй—®жқғйҷҗ

7гҖҒйҖҡиҝҮcronдҪңдёҡе‘Ҫд»Өе»әз«ӢжҢҒд№…жҺ§еҲ¶

8гҖҒжҗңзҙўе№¶жқҖжӯ»д»ҘеүҚе®үиЈ…зҡ„еҠ еҜҶиҝӣзЁӢ

9гҖҒж·»еҠ вҖңIPtablesвҖқ规еҲҷд»Ҙйҳ»жӯўжңӘжқҘиҝӣиЎҢзҡ„еҠ еҜҶиҝҮзЁӢ

10гҖҒеҚёиҪҪеҹәдәҺд»ЈзҗҶзҡ„дә‘е®үе…Ёе·Ҙе…·пјҲдҫӢеҰӮпјҢи…ҫи®Ҝдә‘пјҢйҳҝйҮҢдә‘пјү

11гҖҒдёӢиҪҪ并е®үиЈ…MoneroжҢ–зҹҝиҪҜ件

12гҖҒйҡҗи—ҸиҝӣзЁӢ

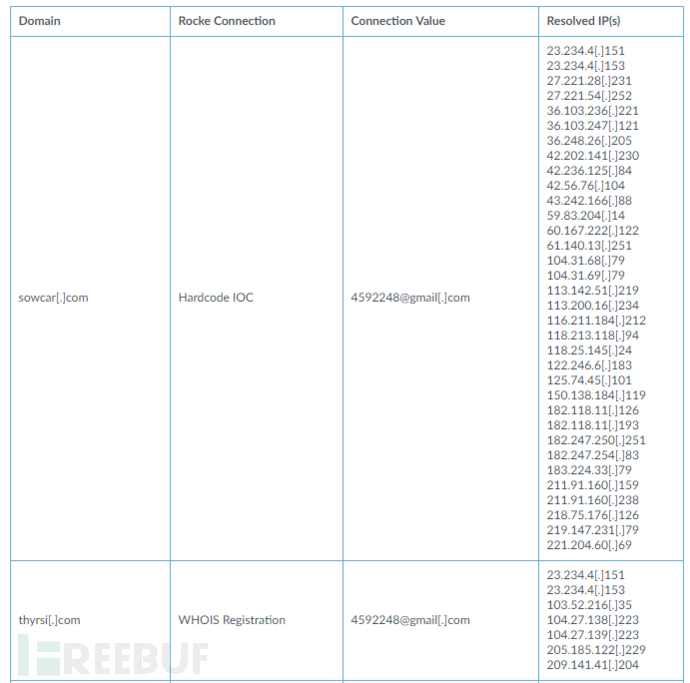

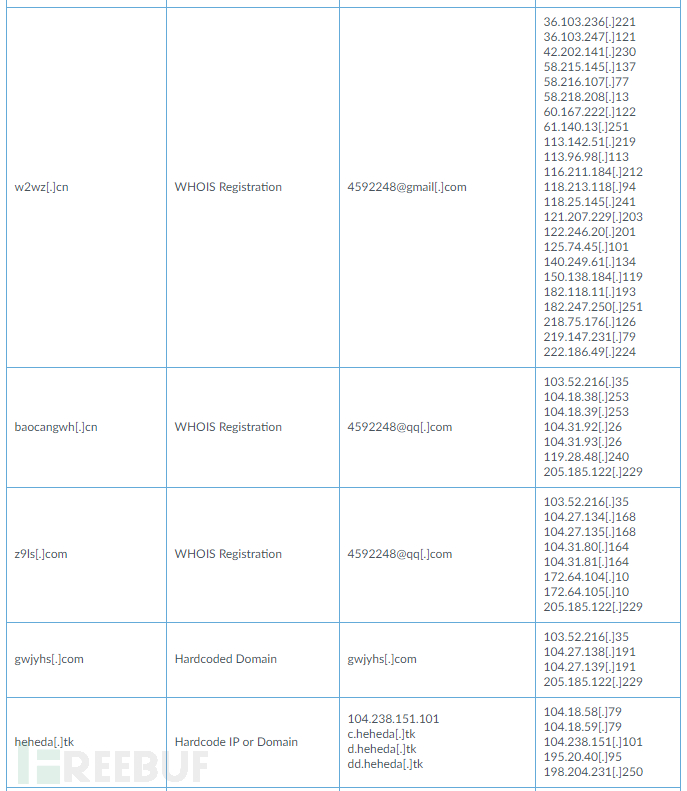

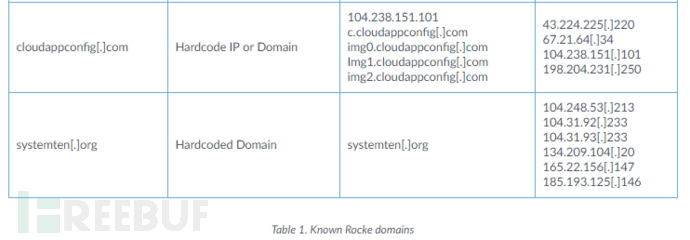

RockeйҖҡиҝҮзЎ¬зј–з ҒIPең°еқҖпјҢURLең°еқҖгҖҒеҹҹеҗҚжіЁеҶҢдёҺеҸ—е®ідәәиҝӣиЎҢиҝһжҺҘпјҢе°Ҷ8дёӘеҹҹдёҺRocke C2ж“ҚдҪңиҒ”зі»иө·жқҘгҖӮ дёӢеӣҫеҲ—еҮәдәҶеҹҹе’ҢRockeеҹәзЎҖжһ¶жһ„пјҲеҸӮи§ҒиЎЁ1пјүгҖӮ

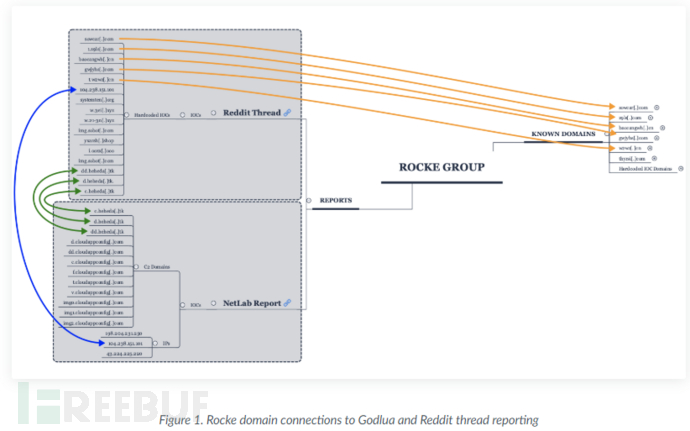

еңЁеҲҶжһҗGodluaд№ӢеүҚпјҢз ”з©¶иЎЁжҳҺRockeжҒ¶ж„ҸиҪҜ件еңЁеҸ—еҲ°з ҙеқҸзҡ„дә‘зі»з»ҹдёҠжү§иЎҢеҚ•дёҖж“ҚдҪңеҠҹиғҪгҖӮ дҪҶжҳҜGodluaзҡ„жҠҘе‘Ҡеј•з”ЁдәҶеҢ…еҗ«зұ»дјјдәҺRockeзҡ„TTPзҡ„жҒ¶ж„ҸиҪҜд»¶ж ·жң¬гҖӮз»ҸиҝҮиҝӣдёҖжӯҘз ”з©¶пјҢзЎ®е®ҡдёҚд»…TTPеҢ№й…ҚпјҢиҖҢдё”иҝҳжңүзЎ¬зј–з ҒеҹҹпјҢURLе’ҢIPең°еқҖдёҺе…ҲеүҚжҠҘе‘Ҡзҡ„RockeжҒ¶ж„ҸиҪҜ件硬编з ҒеҖјзӣёеҗҢгҖӮз ”з©¶дәәе‘ҳеҲҶжһҗдәҶReddit(иҮҙеҠӣдәҺеҮҸе°‘зҪ‘з»ңжҒ¶ж„ҸиҪҜ件зҡ„зҷҪеёҪз»„з»Ү)дёӯзҡ„еӣӣдёӘдәҢиҝӣеҲ¶ж–Ү件пјҢ并确и®ӨдәҶж ·жң¬дёӯеҢ…еҗ«зҡ„зЎ¬зј–з ҒRockeеҹҹsystemten [.] orgгҖӮж ·жң¬иҝҳеҢ…еҗ«дёҺе·ІзҹҘRockeжҠҘе‘Ҡзҡ„Pastebin URLзҡ„зЎ¬зј–з Ғй“ҫжҺҘпјҡ

hxxps://pastebin[.]com/raw/HWBVXK6H

hxxps://pastebin[.]com/raw/60T3uCcb

hxxps://pastebin[.]com/raw/rPB8eDpu

hxxps://pastebin[.]com/raw/wR3ETdbi

hxxps://pastebin[.]com/raw/Va86JYqw

hxxps://pastebin[.]com/raw/Va86JYqw

жӯЈеҰӮGodluaеҲҶжһҗжҠҘе‘ҠдёӯжүҖи§ҒпјҢIPең°еқҖ104.238.151 .101е’ҢURL d.heheda.tkпјҢc.heheda.tkе’Ңdd.heheda.tkдёәзЎ¬зј–з ҒгҖӮ еҸ‘еёғеҲ°Redditзҡ„дёҺRockeз»„з»Үжңүе…ізҡ„жҒ¶ж„ҸиҪҜ件дёӯд№ҹеҸ‘зҺ°C2иҝһжҺҘиў«еҸ‘йҖҒеҲ°дёүдёӘheheda. tkеҹҹпјҢиҝҷдәӣеҹҹе·Іи§ЈжһҗдёәIPең°еқҖ104.238.151.101гҖӮ еҸҰеӨ–пјҢж ·жң¬еҢ…еҗ«е·ІзҹҘзҡ„Rockeеҹҹsowcar[.]com, z9ls[.]com, baocangwh[.]cn, gwjyhs[.]com,е’Ң w2wz[.]cn.зҡ„зЎ¬зј–з ҒеҖјгҖӮжңүе…іеҰӮдҪ•е°Ҷе·ІзҹҘзҡ„RockeеҹҹдёҺд»ҺGodluaе’ҢReddit IoCжҠҘе‘ҠдёӯжҸҗеҸ–иҜ·еҸӮи§Ғеӣҫ1гҖӮ

иҜҘжҠҘе‘ҠжҸҗдҫӣзҡ„иҜҒжҚ®иЎЁжҳҺпјҢRockeе·Із»Ҹж·»еҠ дәҶ第дёүйҳ¶ж®өжҒ¶ж„ҸиҪҜ件组件пјҢиҜҘ组件еҗ‘c.heheda.tkжҲ–c.cloudappconfig. comжү§иЎҢ第дёүдёӘC2иҜ·жұӮпјҢд»ҺиҖҢдёӢиҪҪеҗҚдёәGodluaзҡ„LUAи„ҡжң¬гҖӮ иҜҘжҒ¶ж„ҸиҪҜ件дёәRockeзҡ„ж“ҚдҪңжҸҗдҫӣдәҶжЁЎеқ—еҢ–еҠҹиғҪгҖӮ йҷӨDoSеҠҹиғҪеӨ–пјҢжҒ¶ж„ҸиҪҜ件иҝҳеј•е…ҘдәҶд»ҘдёӢж–°еҠҹиғҪпјҡ

HANDSHAKE

HEARTBEAT

LUA

SHELL

UPGRADE

QUIT

SHELL2

PROXY

GodluaжҠҘе‘ҠиҝҳжҸҗдҫӣдәҶRockeе·Іж·»еҠ LUAеҲҮжҚўеҠҹиғҪгҖӮ жҠҘе‘ҠжҢҮеҮәпјҢж”»еҮ»иҖ…еҜ№еҹҹеҗҚwww.liuxiaobei.comиҝӣиЎҢдәҶDoSж”»еҮ»гҖӮ жӯӨеҹҹеҗҚж— жі•и§Јжһҗдёәд»»дҪ•е·ІзҹҘзі»з»ҹпјҢзӣ®еүҚе°ҡдёҚжё…жҘҡ第дёүйҳ¶ж®өжҒ¶ж„ҸиҪҜ件иҝҳе®һзҺ°дәҶе“ӘдәӣеҠҹиғҪгҖӮ дҪҶжҳҜпјҢйҖҡиҝҮвҖңShellвҖқпјҢвҖңShell2вҖқпјҢвҖңеҚҮзә§вҖқе’ҢвҖңд»ЈзҗҶвҖқзӯүйҖүйЎ№пјҢжҒ¶ж„ҸиҪҜ件еҸҜиғҪжҳҜжЁЎеқ—еҢ–зі»з»ҹд»ЈзҗҶзҡ„ејҖе§ӢпјҢе®ғе…Ғи®ёRocke еҲ©з”Ёж–°ж·»еҠ еҠҹиғҪжЁЎеқ—жӣҙзҒөжҙ»зҡ„еҠ еҜҶе’Ңз ҙеқҸж•°жҚ®гҖӮ

йҖҡиҝҮеңЁдә‘з«ҜжҚ•иҺ·NetFlowйҖҡдҝЎз ”究дәәе‘ҳеҸ‘зҺ°пјҢ28.1пј…зҡ„иў«и°ғжҹҘдә‘зҺҜеўғиҮіе°‘дёҺе·ІзҹҘзҡ„Rocke C2еҹҹиҝӣиЎҢдәҶдёҖж¬Ўжҙ»еҠЁйҖҡдҝЎдјҡиҜқгҖӮ д»Һ2018е№ҙ12жңҲиҮід»ҠпјҢе…¶дёӯдёҖдәӣиҝҳдҝқжҢҒзқҖж—ҘеёёиҒ”зі»гҖӮ

йҖҡиҝҮеҲҶжһҗRockeзҡ„TTPжЁЎејҸпјҢеңЁжҢҮе®ҡж—¶й—ҙиҢғеӣҙеҶ…е°Ҷе·ІзҹҘзҡ„Rockeеҹҹи§ЈжһҗдёәIPең°еқҖпјҢе№¶ж №жҚ®иҝҷдәӣIPең°еқҖд»ҘеҸҠдёҺRockeй“ҫжҺҘзҡ„зЎ¬зј–з ҒIPең°еқҖжҹҘиҜўзҪ‘з»ңжөҒйҮҸпјҢд»ҺдёӯеҸ‘зҺ°дәҶRockeйҖҡдҝЎгҖӮ

зЎ¬зј–з ҒIPең°еқҖдёәеҸ—е®ізӣ®ж ҮжҸҗдҫӣдәҶжҳҺзЎ®зҡ„иҝһжҺҘгҖӮ еңЁж’°еҶҷжң¬ж–Үж—¶пјҢе·ІзҹҘиҮӘ2019е№ҙ1жңҲ1ж—Ҙиө·пјҢ104.238.151.101е·Іи§Јжһҗдёәд»ҘдёӢURLпјҡ

c.cloudappconfig[.]com

d.cloudappconfig[.]com

f.cloudappconfig[.]com

img0.cloudappconfig[.]com

img2.cloudappconfig[.]com

v.cloudappconfig[.]com

c.heheda[.]tk

d.heheda[.]tk

dd.heheda[.]tk

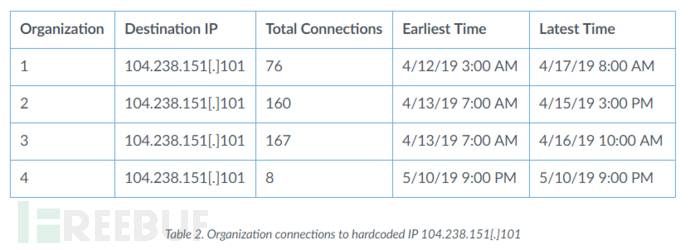

иҝҷдәӣURLдёҺGodluaе’ҢRedditжҠҘе‘Ҡдёӯзҡ„URLдёҖиҮҙпјҢдёҺжӯӨIPең°еқҖд»»дҪ•иҝһжҺҘйғҪеә”иў«и§ҶдёәжҒ¶ж„ҸиҝһжҺҘгҖӮ з ”з©¶дәәе‘ҳзЎ®е®ҡдәҶжқҘиҮӘеӣӣдёӘеҸ—зӣ‘жҺ§з»„з»Үзҡ„411дёӘиҝһжҺҘпјҢиҝҷдәӣз»„з»ҮдёҺIPең°еқҖ104.238.151.101е»әз«ӢдәҶе…«дёӘжҲ–жӣҙеӨҡзҡ„зҪ‘з»ңиҝһжҺҘгҖӮ з»„з»Ү1дёӯпјҢ第дёҖж¬ЎзңӢеҲ°зҡ„иҝһжҺҘе’ҢжңҖеҗҺзңӢеҲ°зҡ„иҝһжҺҘд№Ӣй—ҙзҡ„жңҖй•ҝж—¶й—ҙжҳҜдә”еӨ©пјҢеҚ•дёӘиҝһжҺҘзҡ„жңҖзҹӯж—¶й—ҙдёәз»„з»Ү4зҡ„дёҖе°Ҹж—¶пјҲи§ҒиЎЁ2пјүгҖӮ

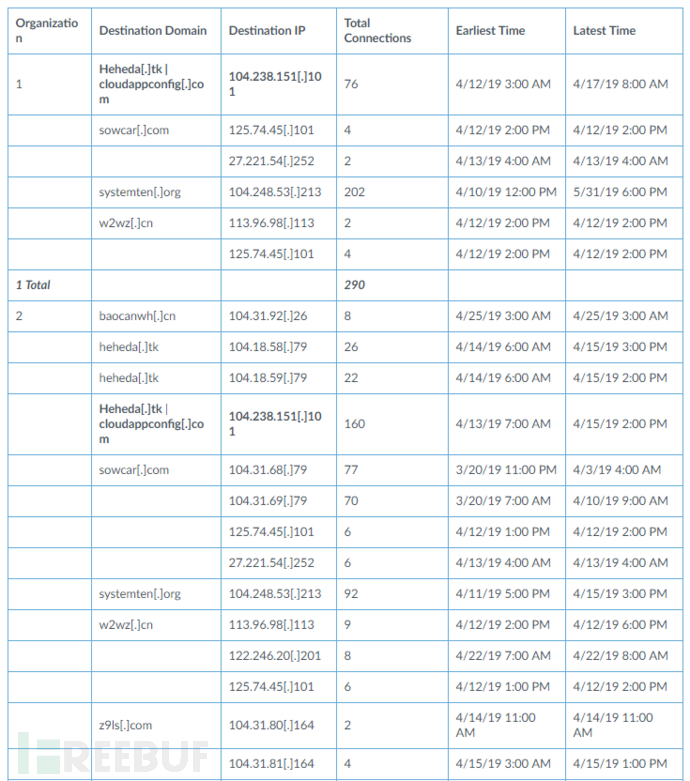

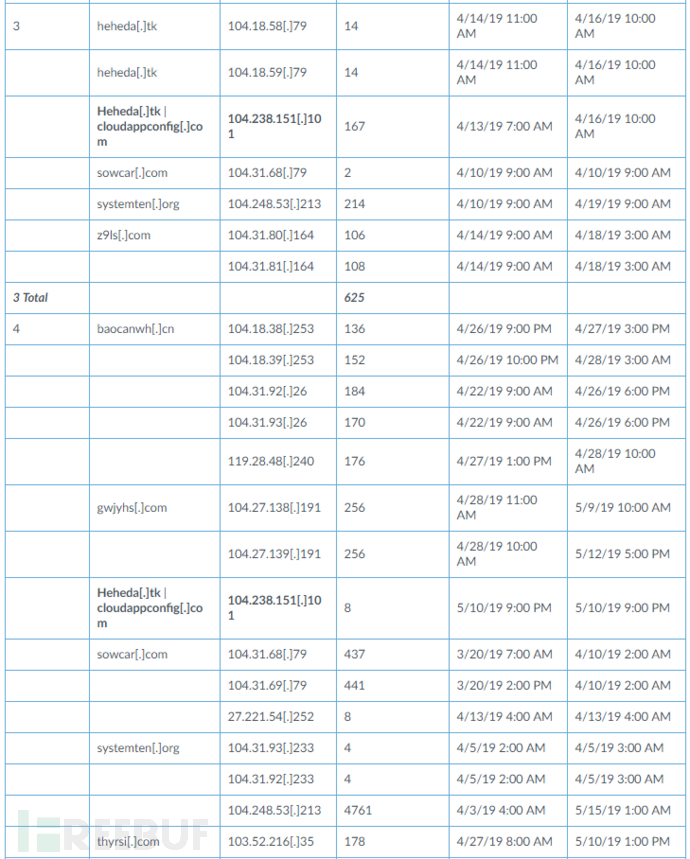

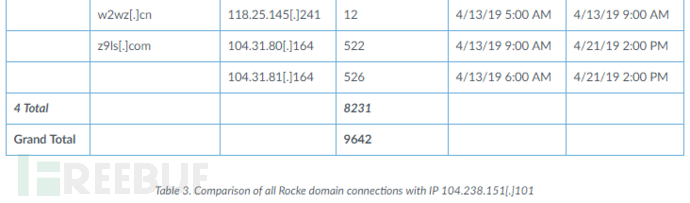

д»Һ104.238.151.101жҺЁж–ӯпјҢиҝҷеӣӣдёӘз»„з»Үд№ҹдёҺе…¶д»–е·ІзҹҘзҡ„Rockeеҹҹзӣёе…іиҒ”гҖӮ з»„з»Ү1еңЁ2019е№ҙ4жңҲ12ж—ҘиҮі5жңҲ31ж—Ҙжңҹй—ҙиҝһжҺҘеҲ°дёүдёӘRockeеҹҹпјҢжңү290дёӘиҝһжҺҘгҖӮ з»„з»Ү4еңЁ2019е№ҙ3жңҲ20ж—ҘиҮі5жңҲ15ж—Ҙжңҹй—ҙиҝһжҺҘеҲ°7дёӘеҹҹпјҢе…·жңү8,231дёӘиҝһжҺҘгҖӮ еҰӮиЎЁ3жүҖзӨәпјҢеӣӣдёӘз»„з»ҮеңЁдёҺRockedeзҡ„зЎ¬зј–з ҒIPең°еқҖ104.238.151.101иҝһжҺҘзҡ„ж—¶й—ҙж®өеҶ…иҝһжҺҘеҲ°дёғдёӘе·ІзҹҘRockeеҹҹдёӯзҡ„дёҖдёӘжҲ–еӨҡдёӘгҖӮ

з ”з©¶дәәе‘ҳиҜ•еӣҫзЎ®е®ҡжҳҜеҗҰеҸҜд»ҘдҪҝз”ЁNetFlowж•°жҚ®иҜҶеҲ«д»ҺPastebinдёӢиҪҪзҡ„еҲқе§Ӣжңүж•ҲиҙҹиҪҪгҖӮз ”з©¶дәәе‘ҳеҸ‘зҺ°пјҢе…ұжңү50дёӘз»„з»ҮдёҺPastebinе»әз«ӢдәҶзҪ‘з»ңиҝһжҺҘгҖӮеңЁиҝҷ50дёӘз»„з»ҮдёӯпјҢжңү8дёӘз»„з»ҮеңЁдёҺRockeеҹҹзҡ„иҝһжҺҘзҡ„еҗҢдёҖе°Ҹж—¶еҶ…дёҺPastebinе»әз«ӢдәҶзҪ‘з»ңиҝһжҺҘгҖӮз”ұдәҺNetFlowжөҒйҮҸжңҖе°ҸзІ’еәҰдёәдёҖе°Ҹж—¶пјҢдё”зјәд№Ҹе®Ңж•ҙзҡ„ж•°жҚ®еҢ…жқҘзЎ®и®ӨзҪ‘з»ңиҝһжҺҘзҡ„жҖ§иҙЁпјҢеӣ жӯӨж— жі•еҮҶзЎ®ең°зЎ®е®ҡз»„з»Үиў«ж”»еҮ»з ҙеқҸзҡ„ж—¶й—ҙгҖӮ

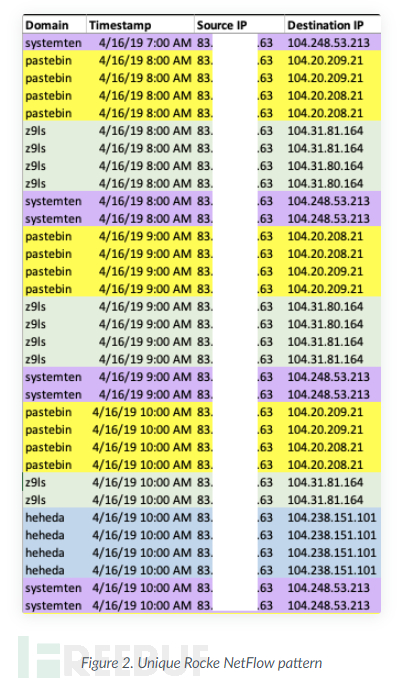

еңЁжҹҘзңӢNetFlowж•°жҚ®дёӯзҡ„RockeзҪ‘з»ңжөҒйҮҸж—¶пјҢдјҡеҮәзҺ°дёҖз§ҚжҲӘ然дёҚеҗҢзҡ„жЁЎејҸпјҲеҸӮи§Ғеӣҫ2пјүгҖӮйҰ–е…ҲпјҢдҪҝз”ЁPastebinе»әз«ӢиҝһжҺҘпјҢ然еҗҺиҝһжҺҘеҲ°RockeеҹҹгҖӮд»ҺеӣҫеғҸдёӯеҸҜд»ҘзңӢеҮәпјҢиҜҘжЁЎејҸжҜҸе°Ҹж—¶йҮҚеӨҚдёҖж¬ЎгҖӮжӯӨеӨ–пјҢеӣҫ2жҳҫзӨәдәҶиҝһжҺҘеҲ°PastebinпјҢ然еҗҺиҝһжҺҘеҲ°е·ІзҹҘзҡ„RockeеҹҹпјҢz9ls.comе’Ңsystemten.orgпјҢеңЁеҗҢдёҖж—¶й—ҙеҶ…иҝһжҺҘеҲ°зЎ¬зј–з Ғзҡ„IPең°еқҖ104.238.151.101гҖӮжӯӨжЁЎејҸдёә第дёүйҳ¶ж®өжҒ¶ж„ҸиҪҜ件жҙ»еҠЁеҠҹиғҪзү№зӮ№пјҢиЎЁзӨәдҝЎж ҮжҲ–еҝғи·іж ·ејҸзҡ„жҙ»еҠЁгҖӮ

иҰҒеңЁдә‘зҺҜеўғдёӯи§ЈеҶіRockeе…Ҙдҫөй—®йўҳпјҢе»әи®®жү§иЎҢд»ҘдёӢж“ҚдҪңпјҡ

1гҖҒдҪҝз”ЁжңҖж–°зҡ„дҝ®иЎҘзЁӢеәҸе’ҢзүҲжң¬жӣҙж–°жӣҙж–°жүҖжңүдә‘зі»з»ҹжЁЎжқҝгҖӮ

2гҖҒдҪҝз”ЁжңҖж–°зҡ„дҝ®иЎҘе’Ңжӣҙж–°зҡ„дә‘жЁЎжқҝеҫӘзҺҜй…ҚзҪ®жүҖжңүдә‘зі»з»ҹгҖӮ

3гҖҒиҙӯ买并й…ҚзҪ®дә‘зӣ‘жҺ§дә§е“ҒпјҢеҢ…жӢ¬еҜ№еҗҲ规жҖ§пјҢзҪ‘з»ңжөҒйҮҸе’Ңз”ЁжҲ·иЎҢдёәзҡ„жЈҖжҹҘгҖӮ

4гҖҒжҹҘзңӢдә‘зҪ‘з»ңй…ҚзҪ®пјҢе®үе…Ёзӯ–з•Ҙе’Ңз»„пјҢд»ҘзЎ®дҝқе®ғ们з¬ҰеҗҲеҪ“еүҚзҡ„еҗҲ规жҖ§иҰҒжұӮгҖӮ

5гҖҒдҪҝз”Ёдә‘е®№еҷЁжјҸжҙһжү«жҸҸзЁӢеәҸгҖӮ

6гҖҒжӣҙж–°жүҖжңүеЁҒиғҒжғ…жҠҘжәҗгҖӮ

7гҖҒи°ғжҹҘдә‘зҪ‘з»ңжөҒйҮҸиҝһжҺҘеҲ°е·ІзҹҘзҡ„жҒ¶ж„ҸеҹҹжҲ–IPгҖӮ

8гҖҒи°ғжҹҘз»„з»Үдә‘зҺҜеўғдёӯеҮәеҸЈжөҒйҮҸзҡ„дә‘зҪ‘з»ңжөҒйҮҸгҖӮ

Rockeз»„з»ҮжҢҒз»ӯеҸ‘еұ•е…¶е·Ҙе…·пјҢ并еҲ©з”Ё2016е№ҙе’Ң2017е№ҙеҸ‘еёғзҡ„жјҸжҙһж”»еҮ»й…ҚзҪ®дёҚеҪ“зҡ„дә‘еҹәзЎҖжһ¶жһ„гҖӮиҜҘз»„з»ҮдҪҝз”Ёйҡҗи—ҸзҠ¶жҖҒдёӢзҡ„жҒ¶ж„ҸиҪҜ件иҺ·еҫ—еҜ№дә‘зі»з»ҹзҡ„з®ЎзҗҶи®ҝй—®жқғйҷҗгҖӮеҸҜж №жҚ®жҒ¶ж„ҸиҪҜ件йҖҡдҝЎжЁЎејҸд»ҘеҸҠзЎ¬зј–з Ғipе’ҢurlеҜ№е…¶иҝӣиЎҢйҳІжҠӨгҖӮ

д»ҘдёҠе°ұжҳҜRockeй»‘е®ўз»„з»Үжҙ»еҠЁе®һдҫӢеҲҶжһҗпјҢе°Ҹзј–зӣёдҝЎжңүйғЁеҲҶзҹҘиҜҶзӮ№еҸҜиғҪжҳҜжҲ‘们ж—Ҙеёёе·ҘдҪңдјҡи§ҒеҲ°жҲ–з”ЁеҲ°зҡ„гҖӮеёҢжңӣдҪ иғҪйҖҡиҝҮиҝҷзҜҮж–Үз« еӯҰеҲ°жӣҙеӨҡзҹҘиҜҶгҖӮжӣҙеӨҡиҜҰжғ…敬иҜ·е…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ