жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

LinuxеҶ…ж ёSegmentSmackдёҘйҮҚжјҸжҙһзӨәдҫӢеҲҶжһҗпјҢеҫҲеӨҡж–°жүӢеҜ№жӯӨдёҚжҳҜеҫҲжё…жҘҡпјҢдёәдәҶеё®еҠ©еӨ§е®¶и§ЈеҶіиҝҷдёӘйҡҫйўҳпјҢдёӢйқўе°Ҹзј–е°ҶдёәеӨ§е®¶иҜҰз»Ҷи®Іи§ЈпјҢжңүиҝҷж–№йқўйңҖжұӮзҡ„дәәеҸҜд»ҘжқҘеӯҰд№ дёӢпјҢеёҢжңӣдҪ иғҪжңүжүҖ收иҺ·гҖӮ

еңЁLinuxеҶ…ж ёеӨ„зҗҶзү№е®ҡTCPж•°жҚ®еҢ…зҡ„ж–№ејҸдёӯеҸ‘зҺ°дәҶдёҖдёӘеҗҚдёәSegmentSmackзҡ„жјҸжҙһгҖӮиҝңзЁӢж”»еҮ»иҖ…еҸҜд»ҘеҲ©з”ЁиҝҷдёҖзјәйҷ·йҖҡиҝҮTCPиҜ·жұӮи§ҰеҸ‘иҖ—ж—¶иҖ—CPUзҡ„tcp_collapse_ofo_queue() е’Ңtcp_prune_ofo_queue()зі»з»ҹи°ғз”ЁпјҢеҸҜиғҪеҜјиҮҙCPUи·‘ж»ЎгҖӮз»ҙжҢҒжӢ’з»қжңҚеҠЎжқЎд»¶йңҖиҰҒиҝһз»ӯзҡ„еҸҢеҗ‘TCPдјҡиҜқеҲ°еҸҜиҫҫзҡ„ејҖж”ҫз«ҜеҸЈпјҢеӣ жӯӨж— жі•дҪҝз”Ёж¬әйӘ—зҡ„IPең°еқҖжү§иЎҢж”»еҮ»гҖӮ

еңЁLinuxеҶ…ж ёеӨ„зҗҶзү№еҲ¶TCPж•°жҚ®еҢ…зҡ„ж–№ејҸдёӯеҸ‘зҺ°дәҶдёҖдёӘеҗҚдёәSegmentSmackзҡ„жјҸжҙһгҖӮиҝңзЁӢж”»еҮ»иҖ…еҸҜд»ҘеҲ©з”ЁиҝҷдёҖзјәйҷ·и§ҰеҸ‘иҖ—ж—¶еӨ§йҮҸи®Ўз®—зҡ„tcp_collapse_ofo_queueпјҲпјүе’Ңtcp_prune_ofo_queueпјҲпјүи°ғз”ЁдҪҝеҫ—CPUиҖ—е°ҪгҖӮиҜҘжјҸжҙһж— йңҖдј е…ҘеӨ§йҮҸзҪ‘з»ңжөҒйҮҸе°ұеҸҜд»ҘеҜјиҮҙзі»з»ҹCPUиҖ—е°Ҫд»ҺиҖҢйҖ жҲҗDosж”»еҮ»гҖӮеңЁжңҖеқҸзҡ„жғ…еҶөдёӢпјҢж”»еҮ»иҖ…еҸҜдҪҝе°ҸдәҺ2 kppsж”»еҮ»жөҒйҮҸзҡ„еҜ№ж”»еҮ»дё»жңәдә§з”ҹеҪұе“Қдё»жңәе’ҢеҒңйЎҝгҖӮ

Juha-Matti TilliеҸ‘еёғзҡ„дёҖе°Ғз”өеӯҗйӮ®д»¶ж¶ҲжҒҜжҠҘе‘ҠдәҶLinuxеҶ…ж ёдёӯеҸҰдёҖдёӘдёҺе®үе…Ёзӣёе…ізҡ„й—®йўҳгҖӮ CVE-2018-5390е’ЁиҜўжҳҜдёҖдёӘж–°еҸ‘еёғзҡ„е®үе…Ёе…¬е‘ҠпјҢе…¶дёӯжҸҗдҫӣдәҶжңүе…іLinuxеҶ…ж ёжјҸжҙһзҡ„иҜҰз»ҶдҝЎжҒҜгҖӮиҜҘж–ҮжЎЈжҳҫзӨә4.9+зүҲжң¬еҸҜиғҪеҸ—зү№е®ҡжңҚеҠЎжқЎд»¶зҡ„еҪұе“ҚпјҢиҝҷдәӣжқЎд»¶еҸҜиғҪеҜјиҮҙDOSпјҲжӢ’з»қжңҚеҠЎпјүж”»еҮ»гҖӮй—®йўҳзҡ„зЎ®еҲҮжҖ§иҙЁдёҺз”ЁжҲ·еҜ№иЎҢдёәзҡ„дҝ®ж”№жңүе…ігҖӮеҸҜд»ҘејәеҲ¶еҶ…ж ёдёәжҜҸдёӘдј е…Ҙзҡ„ж•°жҚ®еҢ…и°ғз”ЁдёӨдёӘеҮҪж•°пјҡ

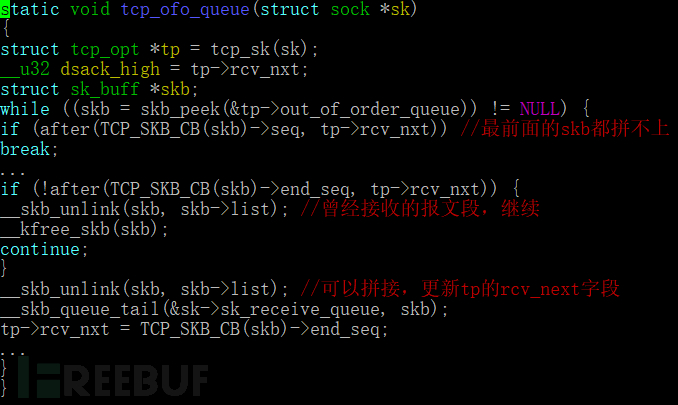

tcp_collapse_ofo_queue()пјҢеҸӘиҰҒжҺҘ收йҳҹеҲ—зҡ„еҶ…еӯҳй…Қйўқе·Іж»ЎпјҢжӯӨдҫӢзЁӢе°ұдјҡйҮҠж”ҫж— еәҸйҳҹеҲ—пјҢд»ҘдҫҝдёәеҲ°иҫҫзҡ„ж•°жҚ®ж®өи…ҫеҮәз©әй—ҙгҖӮиҝҷз”ЁдәҺзј“еҶІжҺ§еҲ¶гҖӮ

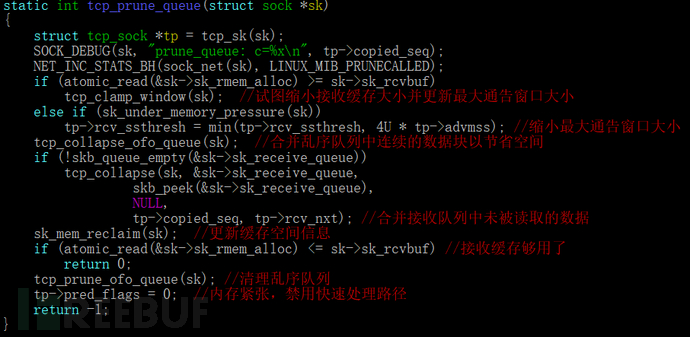

tcp_prune_ofo_queue()пјҢиҝҷжҳҜзҪ‘з»ңж•°жҚ®еҢ…зҡ„дҝ®еүӘеҠҹиғҪгҖӮе®ғеңЁйҳҹеҲ—ж“ҚдҪңжңҹй—ҙдҪҝз”ЁгҖӮ

жҜҸдёӘдј е…Ҙзҡ„ж•°жҚ®еҢ…йғҪеҸҜд»Ҙдҝ®ж”№дёәйҖҡиҝҮиҝҷдёӨдёӘеҮҪж•°гҖӮиҝҷеҸҜиғҪеҜјиҮҙиЎҢдёәжЁЎејҸеҜјиҮҙжӢ’з»қжңҚеҠЎзҡ„еҸҜиғҪжҖ§гҖӮж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮеңЁжӯЈеңЁиҝӣиЎҢзҡ„TCPзҪ‘з»ңдјҡиҜқдёӯеҸ‘йҖҒдҝ®ж”№зҡ„ж•°жҚ®еҢ…жқҘиҜұеҜјжӯӨзұ»жғ…еҶөгҖӮеҲҶжһҗиЎЁжҳҺпјҢз»ҙжҠӨжӯӨзҠ¶жҖҒйңҖиҰҒйҖҡиҝҮзӣ®ж Үи®Ўз®—жңәдёҠзҡ„еҸҜи®ҝй—®ејҖж”ҫз«ҜеҸЈиҝӣиЎҢиҝһз»ӯзҡ„еҸҢеҗ‘TCPдјҡиҜқгҖӮиҝҷж„Ҹе‘ізқҖж”»еҮ»еҸӘиғҪйҖҡиҝҮзңҹе®һIPең°еқҖжү§иЎҢпјҢдёҚиғҪдҪҝз”Ёж¬әйӘ—ең°еқҖгҖӮ

иҝңзЁӢж”»еҮ»иҖ…иғҪеӨҹй’ҲеҜ№е…·жңүеҸҜз”ЁејҖж”ҫз«ҜеҸЈзҡ„зі»з»ҹи§ҰеҸ‘жӢ’з»қжңҚеҠЎжқЎд»¶гҖӮ

еӣ дёәз»ҙжҢҒжӢ’з»қжңҚеҠЎжқЎд»¶йңҖиҰҒиҝһз»ӯзҡ„еҸҢеҗ‘TCPдјҡиҜқеҲ°еҸҜиҫҫзҡ„ејҖж”ҫз«ҜеҸЈпјҢеӣ жӯӨж— жі•дҪҝз”Ёж¬әйӘ—зҡ„IPең°еқҖжү§иЎҢж”»еҮ»гҖӮ

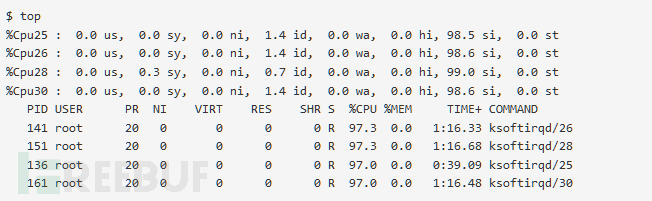

еҰӮдёӢеӣҫдҪҝз”Ё4 TCPжөҒиҝӣиЎҢж”»еҮ»зҡ„з»“жһңе°ұеҸҜд»ҘдҪҝеҫ—4 CPUеҶ…ж ёзҡ„е®Ңе…ЁйҘұе’Ңд»ҘеҸҠеҜјиҮҙзҪ‘з»ңж•°жҚ®еҢ…еӨ„зҗҶзҡ„延иҝҹпјҡ

з”ұдәҺSegmentSmackж”»еҮ»еҹәдәҺLinuxеҶ…ж ёзҪ‘з»ңе Ҷж ҲдёӯдҪҝз”Ёзҡ„з®—жі•пјҢзәўеёҪе®ҳж–№ж–ҮжЎЈжҢҮеҮәеҜ№е…¶дә§е“Ғе…·жңүдёӯзӯүж–°LinuxеҶ…ж ёзүҲжң¬дә§е“ҒйғҪдјҡеҸ—еҲ°еҪұе“Қпјҡ

В· Red Hat Enterprise Linux 6

В· Red Hat Enterprise Linux 7

В· Red Hat Enterprise Linux 7 for Real Time

В· Red Hat Enterprise Linux 7 for ARM64

В· Red Hat Enterprise Linux 7 for Power

В· Red Hat Enterprise Linux Atomic Host

Ubuntuе®ҳж–№жҢҮеҮәеҸ—еҪұе“Қзҡ„зүҲжң¬жңүпјҡ

Ubuntu 12.04 ESM (Precise Pangolin)

Ubuntu 14.04 LTS (Trusty Tahr)

Ubuntu 16.04 LTS (Xenial Xerus)

Ubuntu 18.10 (Cosmic Cuttlefish)

е…¶д»–еҺӮе•ҶпјҢиҜ·жҹҘиҜўеҜ№еә”еҺӮе•Ҷзҡ„жјҸжҙһиҜҙжҳҺгҖӮ

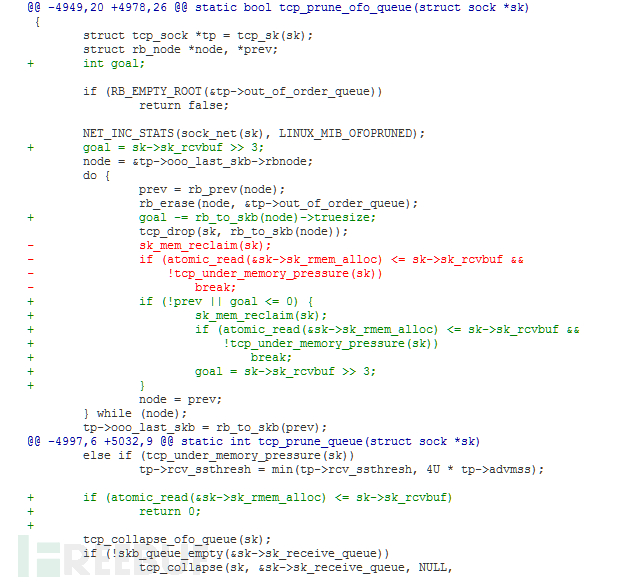

зӣ®еүҚиҝҳдёҚзҹҘйҒ“йҷӨдәҶеӣәе®ҡеҶ…ж ёд№ӢеӨ–жІЎжңүжңүж•Ҳзҡ„и§ЈеҶіж–№жі•/зј“и§ЈжҺӘж–ҪгҖӮ linuxеҶ…ж ёеӣўйҳҹе·Із»ҸеҜ№иҜҘжјҸжҙһеҸ‘еёғдәҶд»Јз ҒиЎҘдёҒзҡ„commit

еңЁж’°еҶҷжң¬ж–Үж—¶пјҢи®ҫеӨҮдҫӣеә”е•Ҷе°ҡжңӘеҸ‘еёғд»»дҪ•иЎҘдёҒгҖӮеҮҶеӨҮеҘҪеҗҺпјҢе°Ҷеҗ‘жңҖз»Ҳз”ЁжҲ·е’Ңи®ҫеӨҮжүҖжңүиҖ…еҸ‘еёғзӣёеә”зҡ„е…¬е‘Ҡе’Ңжӣҙж–°гҖӮеҸҜд»ҘдҪҝз”ЁиЎҘдёҒзі»еҲ—пјҢе®ғйҖҡиҝҮе°Ҷcpuе‘ЁжңҹйҷҗеҲ¶еҲ°жҹҗдёӘйҷҗеҲ¶жқҘе®һзҺ°еҜ№й—®йўҳзҡ„дҝ®еӨҚпјҢжңҖз»ҲдҪҝеҫ—й”ҷиҜҜйқһе…ій”®гҖӮеңЁжңӘжқҘпјҢејҖеҸ‘дәәе‘ҳеҸҜиғҪдјҡ继з»ӯиҝӣиЎҢиҝӣдёҖжӯҘзҡ„дҝ®еӨҚпјҢдҫӢеҰӮж–ӯејҖиҝһжҺҘжҲ–й»‘жҙһйӘҢиҜҒзҡ„жҒ¶ж„ҸжөҒгҖӮ

зңӢе®ҢдёҠиҝ°еҶ…е®№жҳҜеҗҰеҜ№жӮЁжңүеё®еҠ©е‘ўпјҹеҰӮжһңиҝҳжғіеҜ№зӣёе…ізҹҘиҜҶжңүиҝӣдёҖжӯҘзҡ„дәҶи§ЈжҲ–йҳ…иҜ»жӣҙеӨҡзӣёе…іж–Үз« пјҢиҜ·е…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўжӮЁеҜ№дәҝйҖҹдә‘зҡ„ж”ҜжҢҒгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ