您好,登录后才能下订单哦!

分为两大部分,分别为webgoat和webwolf

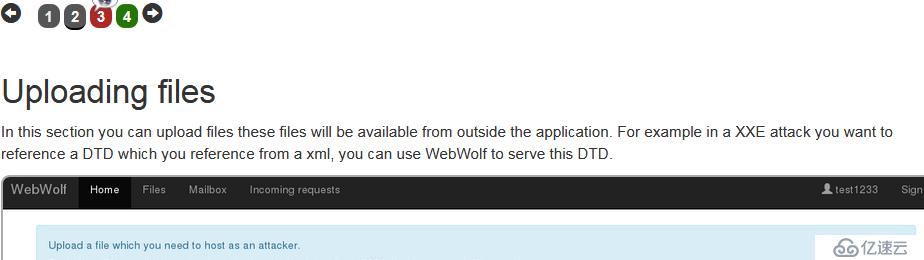

webgoat上篇已经谈论过了,而webwolf是配合webgoat使用的,由介绍可知其作用有

Hosting a file//加载一个文件 Receiving email///接收邮件 Landing page for incoming requests//对于未到来请求的加载页面

-----可爱的分割线

lesson1和lesson2是教程,而lesson3和4是红色的图标,也是我们要完成的任务,完成后就变为绿色

lesson1是关于webwolf的介绍,lesson2所谈论到的XXE(xml外部实体)***在之后的SQL注入中会涉及

lesson3

任务目标

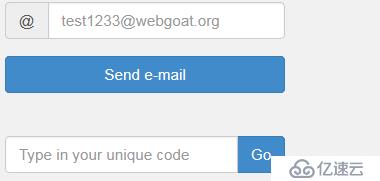

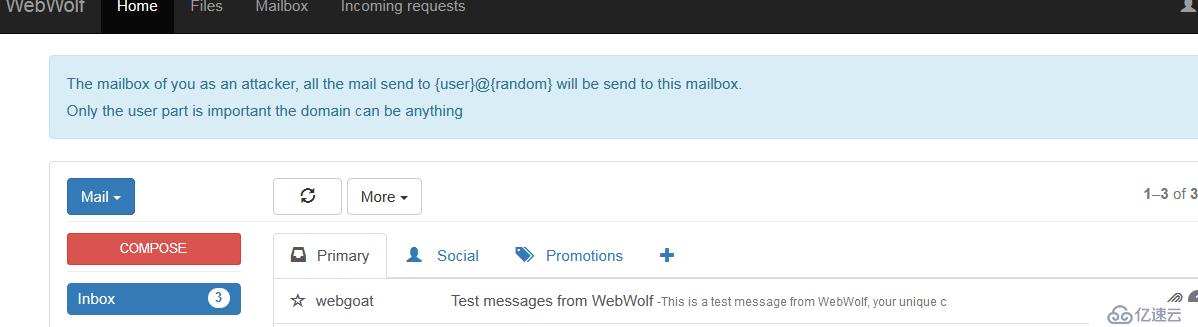

在webgoat中send email (邮件格式:用户名@webgoat.org),在wbwolf中接收邮件,将收到的code填入webgoat中

1.发送邮件(webgoat)

将code填入完成

完成!!!

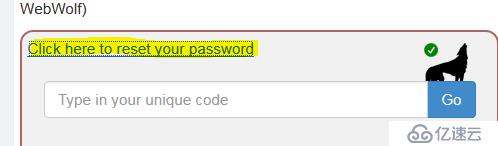

lesson4

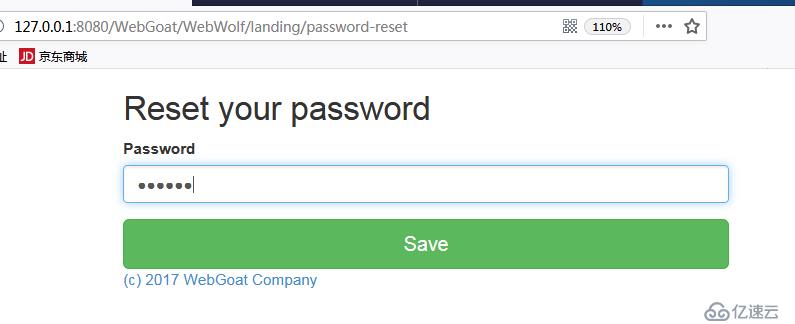

1.点击链接重置密码

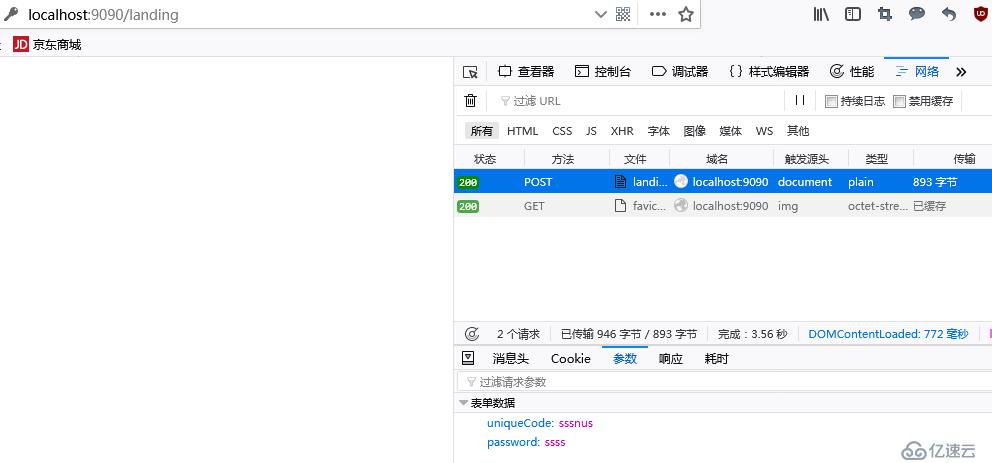

2.可以在web开发工具中看到输入的内容

同理,将code填入完成

完成!!!

-----盘他的分割线

简单理解两个简单的钓鱼测试的过程(由webgoat提供)

Suppose we tricked a user to click on a link he/she received in an email(欺骗用户点击链接,这个链接就是一个 诱饵), this link will open up our crafted password reset link page(打开了密码重置的页面). The user does not see any difference with the normal password reset page of the company(用户是不知道的). The user enters a new password and hits enter(用户输入新的密码并点击了回车), the new password will be send to your host(而新的密码送到我们这里). In this case the new password will be send to WebWolf(当然了,这个例子中是送到了webwolf). Try to locate the unique code.

Please be aware after resetting the password the user will receive an error page in a real attack scenario the user would probably see a normal success page (this is due to a limit what we can control with WebWolf)(如果是真实的钓鱼情况下,用户可能会看到一个成功的页面,这个还要具体实践,毕竟使用webwolf是有限制的)

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。