您好,登录后才能下订单哦!

了解转发流程之前,先给报文分个类

做分类是因为防火墙对于这两类报文处理流程有所不同。

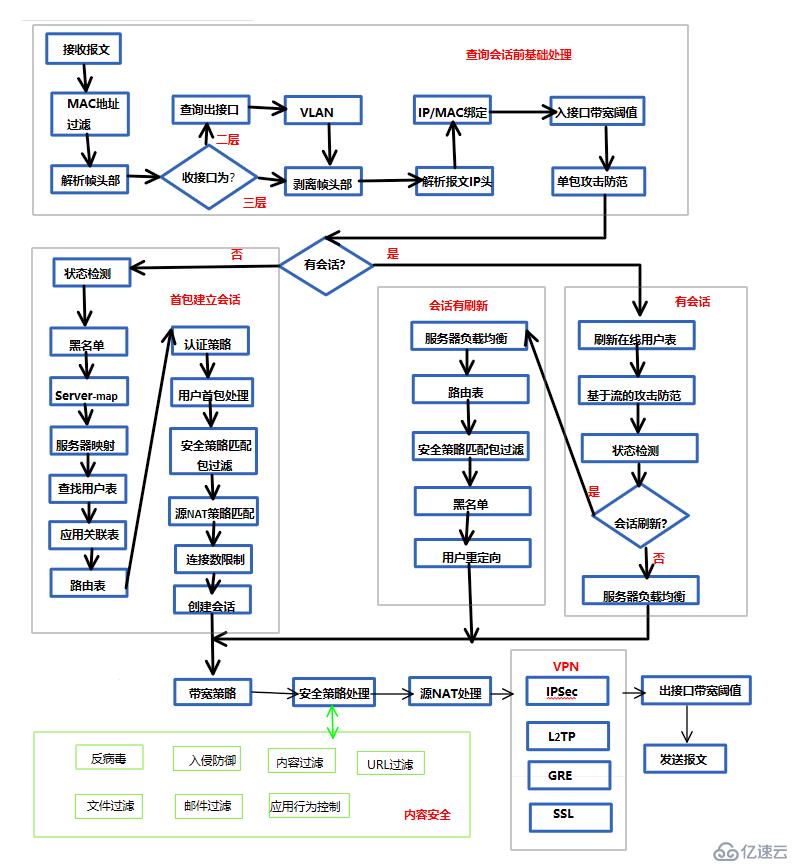

查询会话表前的基本处理

主要目的是解析出报文的帧头部和IP报文头部。根据头部当中的信息进行一些基础的安全检测

收到一个数据包:

首先监测是否有配置MAC地址过滤

为什么是先MAC地址过滤再解析帧头部?.

MAC地址过滤的时候只是扫描出MAC地址,根据MAC地址来进行MAC地址过滤。后面的解析帧头部能完整的解析整个帧头部。(自我补充:如果两者位置调换,只会徒增设备的性能消耗,费力不讨好)

根据接收报文的接口是二层接口还是三层接口有两种处理方式:

对于三层接口接收的报文,NGFW需要根据报文中的目的地址来标明路由表,以决定这个报文的出接口。所以此类报文会在解析和剥离头部信息后,进入后续的处理。(剥离帧头部解析IP报文,是为了确定目的IP,以用做后续路由表查询)

对于二层接口接收的报文,NGFW需要先判断这个帧是否需要跨VLAN转发,对于同一VLAN内的报文,NGFW需要根据报文中的目的MAC地址查询MAC地址转发表,以决定这个报文的出接口。对于需要跨VLAN转发的报文,NGFW需要获取其VLAN ID,找到对应的子接口或者VLAN-IF接口。子接口和VLAN-IF接口是虚拟的三层接口。所以此时报文就会按照类似三层接口接收一样处理,NGFW根据报文中的目的地址来查找路由表,以决定这个报文的出接口。

这两类报文在提取到所需的信息后,剥离头部,进入后续的处理

在这个阶段中主要进行的特性有:

| 特性 | 说明 |

|---|---|

| MAC地址过滤 | 根据报文帧头部的源MAC和目的MAC对报文进行过滤 |

| VLAN | VLAN是用户控制以太帧在局域网泛洪的一种技术 |

| IP/MAC地址绑定 | 为了防止IP地址欺骗和ARP类的***,管理员可以配置IP和MAC的对应关系,此特性可以根据报文中携带的Ip和MAC信息判断报文是否合法并过滤 |

| 入接口带宽阈值 | 管理员可以在接口上配置接受报文的带宽阈值,如果当前流量带宽已经超过了阈值,入接口就会将超出的 报文丢弃 |

| 单包***防范 | 在获取报文的头部信息后,NGFW就可以根据管理员开启的单包***防范类型对报文的合法性和安全性进行检测,判断报文 是否属于***报文并进行过滤 |

查询会话表,根据查询结果对报文做不同的安全机制检测和处理。

此阶段是NGFW的核心处理环节,主要的安全功能都在这个阶段实现。NGFW根据该报文是否存在匹配的会话表项?

不存在匹配的会话表项(一些特殊的报文是不创建会话直接转发的,例如除了ping的echo和replay的icmp包)

此时报文被认为是一条流量的首包,进入首包处理流程。

无会话

进行状态检测机制检测,判断该报文是否属于正常的可以建立会话的首包。

(这个状态检测是检查,该步骤是看防火墙是否开启了状态检测,NGFW默认是开启的,当来回路径不一致的流量要通过NGFW时,需要关闭状态检测机制)

首包处理流程

后续包处理流程

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。