您好,登录后才能下订单哦!

2017年5月,勒索病毒爆发,主要是通过windows主机相应的漏洞进行感染

记录当时使用防火墙日志软件搜寻存在漏洞和疑似中毒的过程

公网地址已经作废

某单位业务系统漏洞分析报告

中青在线5月13日电(中国青年报·中青在线记者潘圆)针对5月12日开始在全球爆发的Wannacry(永恒之蓝)勒索蠕虫***,今天国家网络与信息安全信息通报中心发布紧急通报。通报称,“我国部分Windows系列操作系统用户已经遭到感染。改病毒主要通过SMB文件共享协议进行传播。

周末,“永恒之蓝”病毒席卷全球,为避免病毒对广电工作产生影响,武汉本公司公司维护人员在5月13日周六,紧急对某单位系统进行了漏洞分析,分析结果如下:

1、防火墙策略正常,被***端口处于被保护状态;

2、因内网服务器众多,分属各维护单位,只能从网络层面进行检查,发现有一台服务器疑似中毒,并及时通知服务器负责人员,告知检测结果和防范方法。

为防止意外发生,本公司公司维护人员5月15日第一时间到现场进行支持,避免病毒对业务的产生影响,同时建议单位通知各维护单位和个人及时更新补丁,注意设备使用安全。

下面是本次病毒的防范方法和我公司对系统漏洞分析的过程,并在最后对疑似中毒服务器给出解决建议。

https://technet.microsoft.com/zh-cn/library/security/MS17-010.aspx,下载该补丁更新。

使用防火墙关闭(包括虚拟机)445,135,137,138,139等端口

在计算机管理中,点击服务,关闭或禁用“server”服务。

更新杀毒软件病毒库,进行软件杀毒。

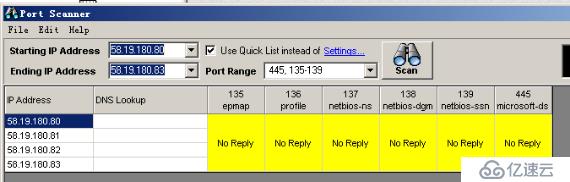

使用端口扫描软件,查看公网端口映射中是否存在445,135,137,138,139这些高危端口。

:襄阳联通58.19.180.80/30,端口扫描结果如下:

(图:襄阳联通端口扫描结果)

可见在襄阳联通公网对外映射端口不存在漏洞端口。

对上海富亚公网1.82.184.76/30端口扫描结果如下:

(图:上海富亚公网端口扫描结果)

可见上海富亚公网对外映射端口不存在漏洞端口。

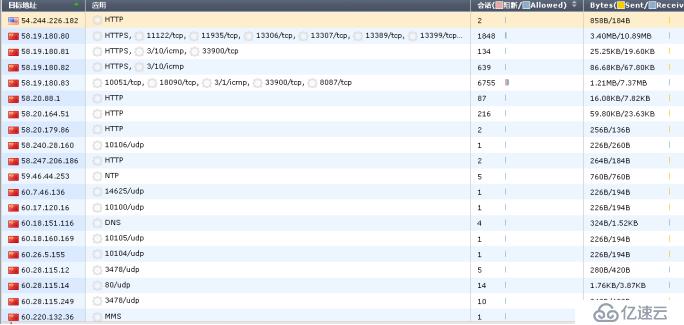

查询最近3天内,5月11日到5月13日内网流量进行分析查看,看是否有存可疑源地址和目的地址的流量。

三天内查看外网访问目的地址流量排行,查看是否有使用tcp 445,136,137,138,139端口的异常流量。

(图:目的地址流量查看1)

(图:目的地址流量查看2)

根据分析,在最近三天内没有发现使用高危端口目的流量。

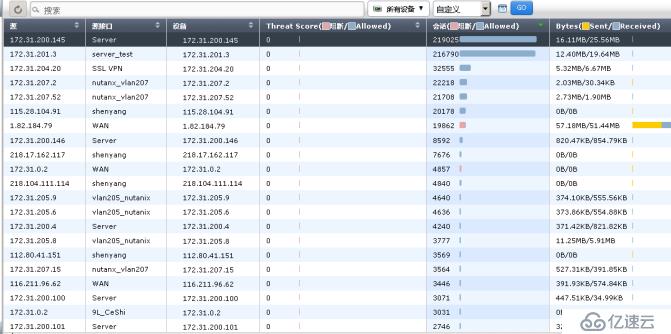

查询最近3天内,5月11日到5月13日内网流量进行分析查看,看是否有存可疑源地址和目的地址的流量。

(图:源流量分析1)

可见,没有异常的源地址流量。

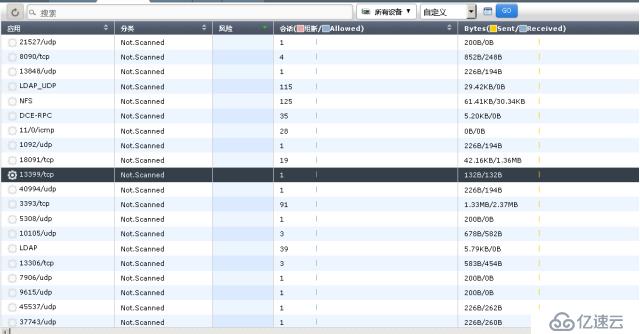

查询最近3天内,5月11日到5月13日内网应用情况。

(图:应用查看1)

查看tcp 445,136,137,138,139端口使用的应用:

(图:查看高危端口的应用)

可见,没有相关tcp 445,136,137,138,139端口的应用。

查询最近3天内,5月11日到5月13日内网协议SMB的情况。

(图:SMB协议使用情况)

(图:172.31.215.4使用SMB协议情况)

可见IP为172.31.215.4的主机SMB协议开启,使用445端口。目标地址为国外各个地址,有美国,日本,英国等。基本判断内网中172.31.215.4这台主机有疑似迹象。

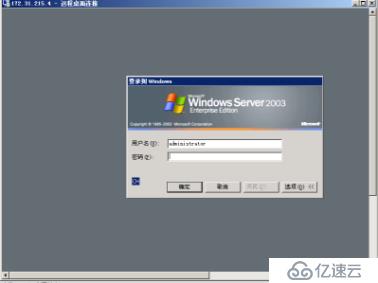

(图:172.31.215.4登录界面)

虽然该主机使用SMB服务发送流量,但是被防火墙策略阻拦,被限制住,没有影响内网安全。

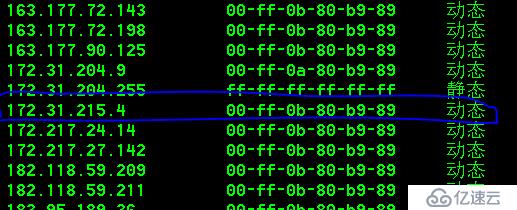

(图:172.31.215.4主机MAC地址为00-ff-0b-80-b9-89)

(图:mac地址查询信息)

3.结论

1)172.31.215.4有漏洞迹象,疯狂发送SMB服务;

2)内网没有发现其他漏洞迹象;

3)防火墙策略阻止了病毒的影响;

4)172.31.215.4这台主机的MAC地址为00-ff-0b-80-b9-89;

5)基本可以判断该主机使用时间较长。

4.建议解决办法

172.31.215.4这台主机不是虚拟机,而是实际服务器,使用者是网络信息部门,推测为传输设备网管服务器。

该服务器的情况未知,并没有登记在我们的维护清单中,不知晓账户密码。

登录该服务器,进行病毒查杀和更新补丁。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。