жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

зҪ‘з»ңе®үе…Ёдёӯзҡ„жғ…жҠҘпјҢеҸҜд»Ҙе°Ҷе…¶еҲҶдёәе®үе…Ёжғ…жҠҘпјҲзӢӯд№үпјүе’ҢеЁҒиғҒжғ…жҠҘдёӨдёӘеӨ§зұ»гҖӮеҜ№дәҺе…·дҪ“з”ЁжҲ·жқҘиҜҙпјҢе®үе…Ёжғ…жҠҘе°ұжҳҜжҢҮиҮӘе·ұжңүд»Җд№ҲпјҢиҮӘе·ұиғҪеӨҹйҳІд»Җд№ҲпјӣеЁҒиғҒжғ…жҠҘе°ұжҳҜпјҢеҜ№ж–№жңүд»Җд№ҲпјҢ***иҖ…иғҪеӨҹе®һж–Ҫд»Җд№ҲгҖӮд№ҹеҚіжҳҜзҹҘе·ұдёҺзҹҘеҪјгҖӮ

е®үе…Ёжғ…жҠҘзҡ„жқҘжәҗдё»иҰҒе°ұжҳҜзі»з»ҹзҡ„й…ҚзҪ®дҝЎжҒҜе’ҢжјҸжҙһжү«жҸҸиҪҜ件зҡ„иҫ“еҮәпјҢдёәе®үе…Ёдәәе‘ҳжҸҗдҫӣдәҶеҜ№е·Іжңүзі»з»ҹзҡ„жңҖеҹәзЎҖзҡ„и®ӨиҜҶйҖ”еҫ„гҖӮзӣ®еүҚеӨ§е®¶жӣҙе…іеҝғзҡ„иҝҳжҳҜеЁҒиғҒжғ…жҠҘпјҢеӣ дёәдәә们жҖ»жҳҜе…іжіЁеҲ«дәәжҜ”иҮӘе·ұжӣҙеӨҡгҖӮ

еЁҒиғҒжғ…жҠҘе®һйҷ…дёҠжүҚжҳҜдәә们еҚ°иұЎдёӯдј з»ҹзҡ„жғ…жҠҘпјҢйӮЈд№Ҳд»Һж—¶й—ҙзәҝдёҠжқҘзңӢпјҢеҸҲеҸҜеҲҶдёә***д№ӢеүҚзҡ„йў„иӯҰдёҺ***е®ҢжҲҗд№ӢеҗҺзҡ„иҜҒжҚ®гҖӮйў„иӯҰз”ЁжқҘжҢҮеҜје®үе…Ёдәәе‘ҳйғЁзҪІйҳІжҠӨпјҢиҜҒжҚ®з”ЁжқҘжәҜжәҗе®ҡдҪҚгҖӮеҶҚиҝӣдёҖжӯҘпјҢеҜ№дәҺAPT***жқҘиҜҙпјҢеүҚйқўдёҖзі»еҲ—***зҡ„иҜҒжҚ®еҸҲжҳҜеҗҺз»ӯеҲ°жқҘзҡ„***йў„иӯҰпјҢеҸҚд№ӢдәҰ然гҖӮ

е®үе…ЁжҖҒеҠҝж„ҹзҹҘдёӯе…ідәҺжғ…жҠҘзҡ„дё»иҰҒеҶ…е®№еҢ…жӢ¬жҗңйӣҶдёҺеҲҶжһҗгҖӮйӮЈд№Ҳжғ…жҠҘд»Һе“ӘйҮҢжқҘпјҹеҜ№дәҺе®үе…Ёжғ…жҠҘпјҢе®һйҷ…дёҠе°ұжҳҜе°ҪеҸҜиғҪеӨҡзҡ„д»Һеҗ„еӨ§жјҸжҙһжҠ«йңІз«ҷзӮ№иҺ·еҸ–жңҖж–°жјҸжҙһдҝЎжҒҜд»ҘеҸҠе°ҪеҸҜиғҪзҡ„еҜ№иҮӘе·ұиҝӣиЎҢжү«жҸҸжЈҖжөӢпјҢз”ЁжқҘеҲӨж–ӯиҮӘе·ұзҡ„зі»з»ҹжҳҜеҗҰеӯҳеңЁжјҸжҙһжҲ–жҳҜеҗҰиҫҫеҲ°зӣёеә”зҡ„е®үе…Ёж ҮеҮҶгҖӮ

иҖҢеҜ№дәҺеЁҒиғҒжғ…жҠҘпјҢжҗңйӣҶе°ұйңҖиҰҒйҷӨдәҶд»ҺдҪ зҡ„IDSгҖҒIPSгҖҒйҳІзҒ«еўҷгҖҒanti-DDoSи®ҫеӨҮиҺ·еҸ–и¶іеӨҹеӨҡзҡ„жҠҘе‘ҠгҖҒж—Ҙеҝ—д»ҘеӨ–пјҢиҝҳиҰҒжұӮдҪ вҖңдё»еҠЁвҖқең°еҺ»еҜ»жүҫдёҖдәӣжңүз”Ёзҡ„дҝЎжҒҜпјҢиҝҷйҮҢе…¶е®һе°ұжҳҜжү©е……жғ…жҠҘжқҘжәҗзҡ„й—®йўҳпјҢзӣ®еүҚжқҘзңӢпјҢеҗ„еҺӮе•ҶиҝҳжІЎжңүеӨӘеӨҡзҡ„жё йҒ“пјҢеӣ жӯӨпјҢжғ…жҠҘзҡ„е…ұдә«е°ұжҳҫеҫ—йқһеёёйҮҚиҰҒпјҢеңЁжңӘжқҘе°ҶеӨ§жңүеҸҜдёәгҖӮеҪ“然пјҢиҷҪ然жғ…жҠҘиҺ·еҸ–зҡ„еҺҹеҲҷжҳҜГ—Г—Г—пјҢдҪҶеҚғдёҮдёҚиғҪеғҸNorse-corpйӮЈж ·йҮҮз”ЁиңңзҪҗж•°жҚ®гҖӮ

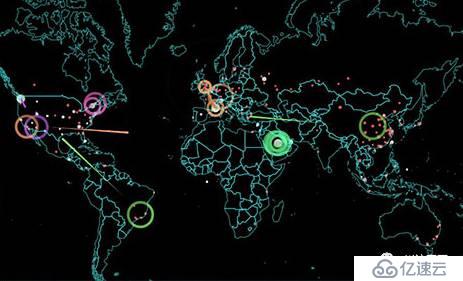

жғ…жҠҘеҲҶжһҗжҳҜжҗңйӣҶзҡ„зӣ®зҡ„пјҢ并且з”ұдәҺйңҖиҰҒе°ҶеҲҶжһҗз»“жһңзӣҙжҺҘжҸҗдҫӣз»ҷз”ЁжҲ·пјҢеӣ жӯӨиҰҒжұӮжҲ‘们д»Һжө·йҮҸж•°жҚ®дёӯжҸҗзӮјеҮәзңҹжӯЈжңүд»·еҖјзҡ„дёңиҘҝгҖӮзӣ®еүҚдёҡеҶ…еӨ§еӨҡе®һзҺ°зҡ„е…¶е®һиҝҳжҳҜжғ…жҠҘеҶ…е®№зҡ„еҸҜи§ҶеҢ–пјҢжҠҠз”ЁжҲ·зі»з»ҹдёӯеӯҳеңЁзҡ„е®үе…ЁжјҸжҙһе’Ңе·ІеҸ‘з”ҹзҡ„***йҖҡиҝҮеӣҫиЎЁзҡ„еҪўејҸе‘ҲзҺ°еҮәжқҘгҖӮ

иҝҳжңүдёҖдәӣеҺӮе•ҶйҖҡиҝҮжҹҗз§Қз®—жі•жЁЎеһӢпјҢеҸҜд»ҘзӣҙжҺҘеҜ№***иҝӣиЎҢиҜҶеҲ«е’Ңе®ҡдҪҚпјҢз”ҡиҮіеҜ№жңӘжқҘеҸҜиғҪеҸ‘иө·зҡ„***иҝӣиЎҢйў„жөӢгҖӮиҝҷе…¶е®һжҳҜжҖҒеҠҝж„ҹзҹҘзі»з»ҹзҡ„дёҖдёӘйҮҚиҰҒзӣ®ж ҮвҖ”вҖ”йў„жөӢжңӘжқҘзҡ„еҸ‘еұ•и¶ӢеҠҝгҖӮдёҚиҝҮеҠҹиғҪзҡ„е®һзҺ°иҝҳжҳҜеҸӘз®ҖеҚ•зҡ„жҠҠдёҖдәӣејәзӣёе…ізҡ„ж—Ҙеҝ—дҝЎжҒҜжҢүз…§ж—¶й—ҙйЎәеәҸиҝӣиЎҢзҪ—еҲ—пјҢжҲ–иҖ…дҪҝз”Ёз®ҖеҚ•з®—жі•еҜ№***иҖ…иҝӣиЎҢиҜҶеҲ«пјҢйӮЈд№ҲеҰӮжһң***зҡ„иЎҢдёәжңүеҸҚеӨҚпјҢжҲ–иҖ…ж•…ж„ҸйҮҮз”ЁдёҖдәӣвҖңж„ҡи ўвҖқж“ҚдҪңжқҘиҝӣиЎҢиҜҜеҜјпјҢиҝҷдәӣеҠҹиғҪе°ұеҫ—дёҚеҲ°зҗҶжғізҡ„з»“жһңгҖӮ

еӣ жӯӨеңЁзӣ®еүҚз»“жһңеҮҶзЎ®зҺҮ并дёҚй«ҳзҡ„жғ…еҶөдёӢпјҢиҫғдёӯеәёзҡ„еҒҡжі•пјҢжҲ‘们еҸҜд»ҘйҖӮеҪ“жҸҗеҮәдёҖдёӘвҖңзәҝзҙўвҖқзҡ„жҰӮеҝөгҖӮиҝҷдёӘе°ұжҳҜжәҗдәҺжҲ‘们з”ҹжҙ»дёӯз»Ҹеёёз”ЁеҲ°зҡ„иҜҚжұҮпјҢиӯҰеҜҹз ҙжЎҲйңҖиҰҒеҜ»жүҫзәҝзҙўпјҢдҪң家еҶҷдҪңд№ҹеҹӢи—ҸзқҖеҮ жқЎзәҝзҙўпјҢйӮЈд№ҲеҜ№дәҺжғ…жҠҘзҡ„еӨ„зҗҶжҲ‘们д№ҹйңҖиҰҒжүҫеҲ°зәҝзҙўгҖӮ

иҝҷдёӘзәҝзҙўзҡ„дҫқжҚ®йҷӨдәҶиҮіе°‘жҳҜзӣ®ж ҮIPгҖҒ***IPе’Ң***ж—¶й—ҙзӯүзҡ„з»јеҗҲеӣ зҙ пјҢиҝҳйңҖиҰҒеҠ дёҠжӣҙй«ҳз»ҙеәҰзҡ„***иҖ…еҠЁжңәгҖҒиЎҢдёәд№ жғҜзӯүзӯүеҗ„з§ҚиғҪеӨҹеҚҸеҠ©жәҜжәҗзҡ„иҰҒзҙ пјҢиҝҷе°ұиҰҒд»ҺжҠҖжңҜдёҠдҫқйқ еӨ§ж•°жҚ®е’ҢзҘһз»ҸзҪ‘з»ңжқҘе®һзҺ°гҖӮиҝҷдёӘзәҝзҙўеҠҹиғҪзҡ„е®ҡдҪҚжҳҜејұдәҺйў„жөӢе’Ң***иҖ…иҜҶеҲ«пјҢзӣёиҫғдәҺйў„жөӢзӯүжҝҖиҝӣзҡ„жҰӮеҝөжӣҙе®№жҳ“дҪҝз”ЁжҲ·жҺҘеҸ—пјҢеҸҚиҖҢдјҡеҸ—еҲ°жӣҙеӨ§зҡ„е…іжіЁпјҢеҫ—еҲ°жӣҙеӨ§зҡ„еҸ‘еұ•гҖӮ

д»ҺеҗҺи§Ҷй•ңжқҘзңӢпјҢжүҖжңүзҡ„***йғҪжҳҜжңүйў„е…Ҷзҡ„пјҢжҲ‘们жӢҝзқҖз»“жһңеҫҖеүҚжҺЁпјҢдёҖеҲҮйғҪжҳҜзҗҶжүҖеҪ“然гҖӮйӮЈд№ҲжҠӣејғиҝҷз§Қ马еҗҺзӮ®зҡ„жҖқз»ҙпјҢе®үе…ЁжҖҒеҠҝж„ҹзҹҘйңҖиҰҒеңЁ***еҸ‘еҠЁд№ӢеүҚд»Һжө·йҮҸж•°жҚ®еҪ“дёӯжҺўеҜ»еҮәиӣӣдёқ马иҝ№пјҢиҝҷе°ұиҰҒдҫқиө–дәҺејҖеҸ‘иҖ…зҡ„ејәжңүж•Ҳзҡ„з®—жі•жқҘе®һзҺ°гҖӮ并且пјҢжғ…жҠҘйңҖжұӮзҡ„еҺҹеҲҷе°ұжҳҜе®ҒеҸҜиҜҜжҠҘдёҚиғҪжјҸжҠҘпјҢз”ЁжҲ·зӮ№ејҖиҝҷдёӘеҠҹиғҪпјҢйңҖиҰҒзңӢеҲ°дҪ й—®дёҖзӯ”еҚҒиҖҢдёҚжҳҜиҮӘдҪңиҒӘжҳҺзҡ„еҝҪз•ҘдёҖдәӣдҝЎжҒҜгҖӮеҪ“然пјҢеҗҺжңҹжӣҙй«ҳзә§зҡ„е®һзҺ°е°ұжҳҜз”ЁжҲ·иҮӘе·ұиҰҒиғҪж·»еҠ иҝҮж»Ө规еҲҷз”ҡиҮіиҮӘе®ҡд№үз®—жі•гҖӮ

еҜ№дәҺеҚ•дёӘжңәжһ„жҲ–е…¬еҸёжқҘиҜҙжғ…жҠҘзҡ„д»·еҖје…ій”®еңЁдәҺжғ…жҠҘзҡ„иҝһжҺҘпјҢеҜ№дәҺе…ЁзӨҫдјҡжқҘиҜҙпјҢеҲҷеңЁдәҺе…ұдә«пјҢеӣ жӯӨдҝғиҝӣжғ…жҠҘж•°жҚ®е…ұдә«зҡ„зӣёе…іж ҮеҮҶ规иҢғд№ҹйңҖиҰҒйҖҗжӯҘе®Ңе–„гҖӮйҷӨдәҶзҹҘеҗҚзҡ„CVEгҖҒCVSSзӯүпјҢCybOXгҖҒ STIXе’ҢTAXIIзӣ®еүҚд№ҹжӯЈеңЁиў«еӨ§еҠӣжҺЁе№ҝе’Ңе№ҝжіӣе…іжіЁпјҢеёҢжңӣеӣҪеҶ…еҺӮе•Ҷд№ҹиғҪеңЁиҝҷж–№йқўжңүжүҖдҪңдёәгҖӮ

жғ…жҠҘе…ұдә«зҡ„ж–№ејҸд№ҹйңҖиҰҒз”ұе®үе…Ёз•ҢжүҖжңүеҺӮе•Ҷе…ұеҗҢеҠӘеҠӣпјҢжҲ‘们еёҢжңӣжңүе…¬еҸёзүөеӨҙз»„е»әдёҖдёӘе®үе…Ёз•Ңзҡ„вҖңopendataвҖқзӨҫеҢәпјҢз§үжүҝзқҖвҖңзӣёдҝЎд»–дәәжӣҙиҒӘжҳҺвҖқзҡ„зҗҶеҝөпјҢжҠҠдёҖдәӣз»ҹи®Ўж•°жҚ®гҖҒе…ёеһӢе®үе…ЁдәӢ件жңүз»„з»Үжңү规иҢғзҡ„еҸ‘еёғеҮәжқҘпјҢдҫӣдёҡеҶ…жүҖжңүдәәе‘ҳдҪҝз”ЁпјҢд№ҹжҳҜеё®еҠ©дҪ еҲҶжһҗпјҢд»ҘиҫҫеҲ°е…ұеҗҢжҸҗй«ҳзҡ„зӣ®зҡ„гҖӮ

жӣҙиҝӣдёҖжӯҘзҡ„пјҢжҲ‘们иҝҳйңҖиҰҒз”Ёж¬ЈиөҸзҡ„зңје…үеҺ»зңӢеҫ…***иҖ…пјҢеӣ жӯӨз”ҡиҮіеҸҜд»ҘеңЁе®үе…Ёз•ҢдёҠзәҝзұ»дјјеҲҶзӯ”д№Ӣзұ»зҡ„й—®зӯ”дә§е“ҒпјҢдҪ еҸҜд»Ҙй’ҲеҜ№дҪ зҡ„зі»з»ҹзҺ°зҠ¶жҸҗеҮәдёҖдәӣе®үе…Ёй—®йўҳпјҢеҢҝеҗҚ***们еӣ иҙЎзҢ®еҮә他们зҡ„жҷәж…§иҖҢиў«жү“иөҸпјҢиҝҷе°ҶдјҡжһҒеӨ§зҡ„жҸҗй«ҳ***们еҲҶдә«зҡ„з§ҜжһҒжҖ§гҖӮиҝҷз§Қж–№ејҸе®һйҷ…дёҠжҳҜ***еӨ§иөӣзҡ„延伸пјҢдҪҶеҚҙиғҪеӨҹжӣҙеҝ«йҖҹжӣҙжңүй’ҲеҜ№жҖ§зҡ„з»ҷжҲ‘们еёҰжқҘеҗҜеҸ‘гҖӮ

зӣёиҫғдәҺдј з»ҹзҡ„и°ҚжҠҘиЎҢдёҡпјҢзҪ‘з»ңе®үе…Ёжғ…жҠҘдёҚд»…еҚҒеҲҶйҮҚиҰҒпјҢд№ҹж №жӯЈиӢ—зәўпјҢж–№е…ҙжңӘиүҫпјҢе·Із»Ҹи¶іеӨҹеј•иө·еӣҪ家зҡ„йҮҚи§ҶгҖӮеҰӮжһңиғҪеӨҹеҒҡеҫ—еҘҪпјҢж—ўиғҪдёәеӣҪ家зҡ„дҝЎжҒҜе®үе…ЁжҲҳз•Ҙж·»з –еҠ з“ҰпјҢд№ҹдјҡеј•жқҘеҗ„и·Ҝиө„жң¬иҝҪйҖҗпјҢдјҒдёҡиҮӘ然д№ҹдёҚдјҡе·®й’ұпјҢжӣҙиғҪдҝғиҝӣе…¶дёәе…ЁзӨҫдјҡйҖ зҰҸгҖӮеёҢжңӣдёӯеӣҪзҡ„зҪ‘з»ңе®үе…Ёжғ…жҠҘиЎҢдёҡиғҪеӨҹеҒҘеә·еҸ‘еұ•пјҢиө°еңЁдё–з•ҢеүҚеҲ—гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ