您好,登录后才能下订单哦!

接下来我们利用WinHex从保存的原始文件中将上传的图片还原出来。

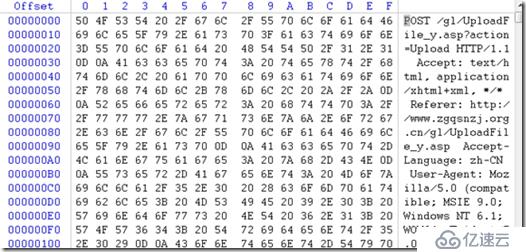

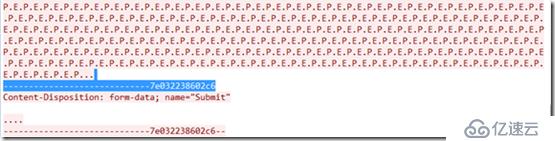

将之前保存的temp.bin用WinHex打开,可以看到文件中包含HTTP请求信息以及我们的图片信息,还有文件结尾的尾部信息。我们需要做的事情是确定图片文件的原始信息头和尾,并去掉多余的部分。

回到Wireshark中,会看到我们刚才的数据流中关于图片的头部分。

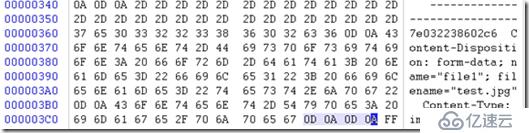

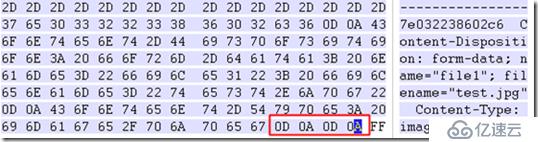

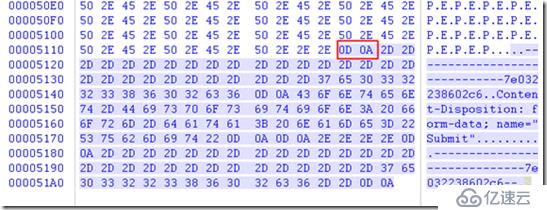

在Content-Type: p_w_picpath/pjpeg后面有两个换行符,在原始文件中换行符用十六进制表示是 “0D 0A”,因为有两个,所以我们在图片名字test.jpg附近寻找“0D 0A 0D 0A”,后面的部分就表示图片的开始。

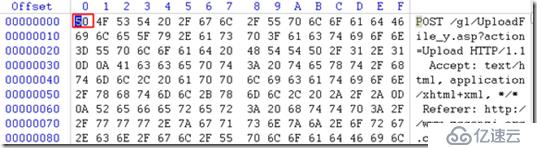

这时候我们需要去掉图片以上的部分。在00000000偏移处点击alt+1,表示选块开始。

在我们找到的“0D 0A 0D 0A”处的最后一个0A处点击alt+2.表示选块结束。这时候,我们就选中了图片之前的多余部分。

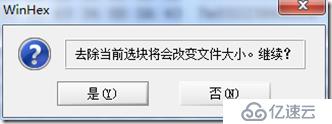

按下delete键,将文件中的多余头部确认删除。

回到wireshark中,我们看看图片传送完毕之后的尾部部分。可以看到,这次是一个换行符,后面有些文件结束标志“-------------”。

同样在原始文件中删除它们。

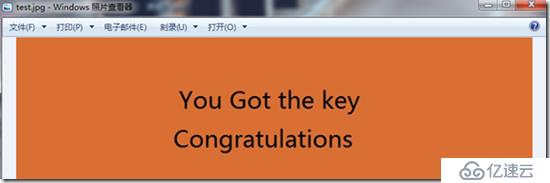

这时候我们的文件中就仅仅是原始图片的内容了,将文件另存为test.jpg。

最激动人心的一步来了,终于可以看到图片的真实内容了。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。