您好,登录后才能下订单哦!

密码登录

登录注册

点击 登录注册 即表示同意《亿速云用户服务条款》

漏洞成因:

XML 文件的解析依赖 libxml 库,而 libxml 2.9以前的版本默认支持并开启了外部实体的引用,服务端解析用户提交的 xml 文件时未对 xml 文件引用的外部实体(含外部普通实体和外部参数实体)做合适的处理。

影响:

常见的XML解析方法有:DOMDocument、SimpleXML、XMLReader,这三者都基于libxml库解析XML,所以均受影响,xml_parse函数则基于expact解析器,默认不载入外部DTD,不受影响。

修复:

php解析xml文件之前使用libxml_disable_entity_loader(true) 来禁止加载外部实体。

***代码:

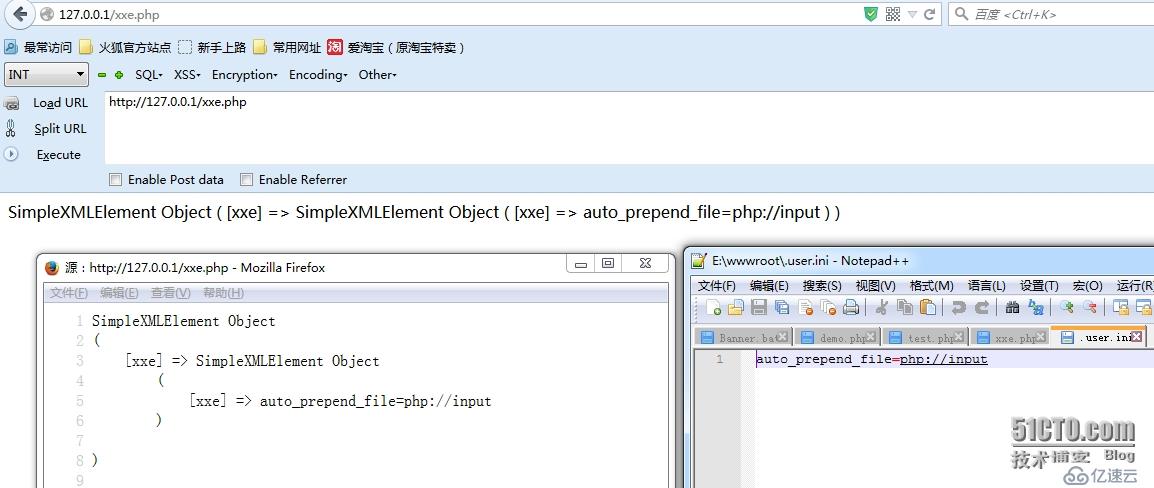

<?php $xmlstring = <<<EOF <?xml version="1.0" encoding="utf-8"?> <!DOCTYPE ANY [ <!ENTITY xxe SYSTEM "file:///E:/wwwroot/.user.ini"> ]> <X>&xxe;</X> EOF; $xml = simplexml_load_string($xmlstring); print_r($xml); ?>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。