жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҜҘжҖҺд№ҲжҸҸиҝ°йҳІзҒ«еўҷзҡ„е®һзҺ°е‘ўпјҹ既然иҜҙдёҚжҳҺзҷҪйӮЈе°ұдёҚиҜҙдәҶпјҢиҮӘе·ұйўҶжӮҹеҗ§пјҒ

дёҖгҖҒйҳІзҒ«еўҷжҳҜд»Җд№Ҳпјҹ

йҖҡиҝҮдёҖдәӣ规еҲҷеңЁзҪ‘з»ңж•°жҚ®жҠҘж–Үеҝ…з»Ҹзҡ„еҮ дёӘй’©еӯҗдёҠеҒҡз«ҜеҸЈзҡ„йҷҗеҲ¶пјҢе®һзҺ°ж•°жҚ®иҝҮж»Өзҡ„еҠҹиғҪгҖӮ

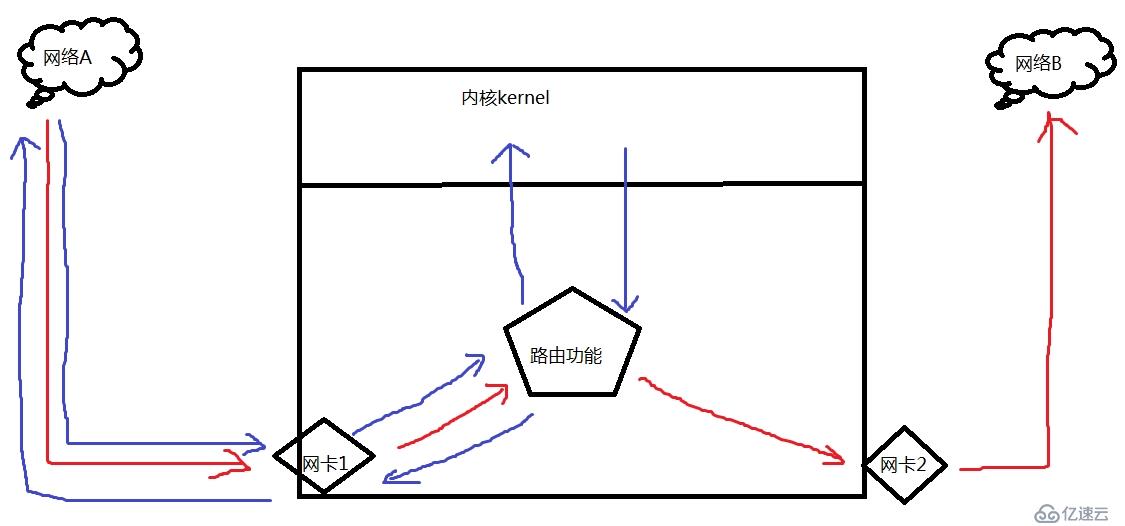

дәҢгҖҒж•°жҚ®жҠҘж–Үдј иҫ“зҡ„и·Ҝеҫ„жҳҜжҖҺж ·зҡ„пјҹ

1гҖҒ е®ўжҲ·з«ҜеҸ‘еҮәж•°жҚ®жҠҘж–Ү---->еҲ°иҫҫжңҚеҠЎеҷЁзҡ„зҪ‘з»ңжҺҘеҸЈ-----пјҲеҲӨж–ӯзӣ®ж ҮжҳҜжңҚеҠЎеҷЁиҮӘе·ұпјүе°ҶжҠҘж–ҮйҖҒе…ҘеҶ…ж ёеӨ„зҗҶ---->е°ҶеӨ„зҗҶеҘҪзҡ„ж•°жҚ®жҠҘж–ҮиҪ¬еҸ‘еҮәеҺ»---->йҖҡиҝҮзҪ‘з»ңжҺҘеҸЈеҸ‘иҝҳз»ҷе®ўжҲ·з«Ҝ

2гҖҒе®ўжҲ·з«ҜеҸ‘еҮәж•°жҚ®жҠҘж–Ү---->еҲ°иҫҫжңҚеҠЎеҷЁзҡ„зҪ‘з»ңжҺҘеҸЈ-----пјҲеҲӨж–ӯзӣ®ж ҮдёҚжҳҜжңҚеҠЎеҷЁпјүе°Ҷж•°жҚ®иҪ¬еҸ‘еҮәеҺ»---->йҖҡиҝҮзҪ‘з»ңжҺҘеҸЈйҖҒеҺ»зӣ®ж Үең°еқҖ

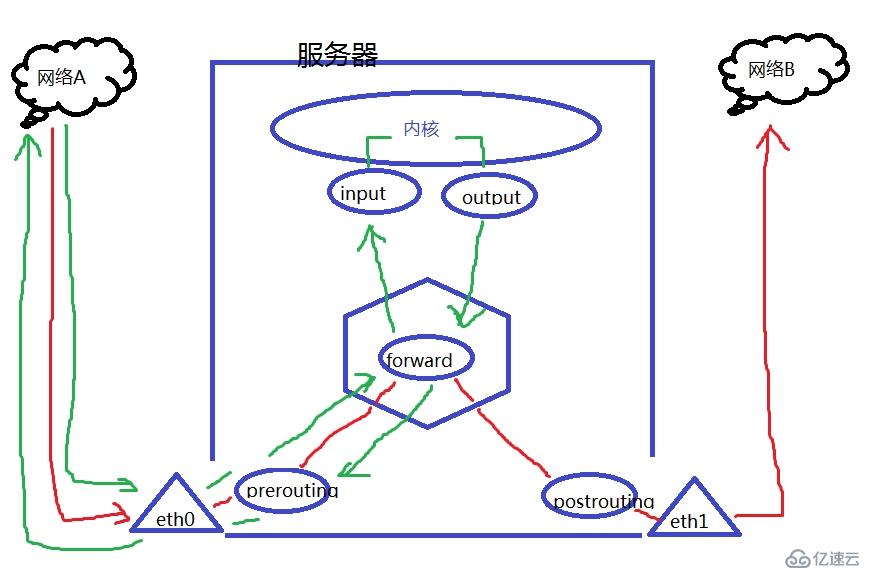

дёүгҖҒе“Әдәӣең°ж–№жҳҜж•°жҚ®жөҒеҝ…з»Ҹзҡ„зӮ№пјҹ

1.жҠҘж–Үиҝӣе…ҘзҪ‘еҚЎпјҢдҪҶжҳҜиҝҳжІЎжңүз»ҸиҝҮи·Ҝз”ұпјҢиҝҷдёӘзӮ№еҸ«еҒҡprerouting

2.жҠҘж–Үз»ҸиҝҮи·Ҝз”ұеҗҺйҖҒе…ҘеҶ…ж ёд№ӢеүҚпјҢиҝҷдёӘзӮ№еҸ«еҒҡinput

3.и·Ҝз”ұеҠҹиғҪиҠӮзӮ№пјҢиҝҷдёӘзӮ№еҸ«forward

4.жҠҘж–Үз”ұеҶ…ж ёеӨ„зҗҶе®ҢжҜ•пјҢеҸ‘йҖҒз»ҷи·Ҝз”ұд№ӢеүҚпјҢиҝҷдёӘзӮ№еҸ«output

5.жҠҘж–Үз»ҸиҝҮи·Ҝз”ұеҗҺпјҢе°ұиҰҒз»ҸиҝҮзҪ‘еҚЎеҸ‘йҖҒеҮәеҺ»пјҢиҝҷдёӘзӮ№еҸ«postrouting

иҝҷдәӣзӮ№еңЁдё“дёҡжңҜиҜӯдёӯз§°дёәhooks funcationеҚій’©еӯҗеҮҪж•°пјҢеӣ дёәжүҖжңүзҡ„ж•°жҚ®жөҒеҝ…з»Ҹиҝҷдә”дёӘзӮ№пјҢжүҖд»ҘжҲ‘们зҡ„йҳІзҒ«еўҷ规еҲҷеҶҷеңЁиҝҷ5дёӘзӮ№дёҠе°ұеҸҜд»ҘдәҶгҖӮ

еӣӣгҖҒжңүе“Әдәӣ规еҲҷеҸҜд»ҘйҳІзҒ«пјҹ

иҝҷе°ұиҰҒи°ҲдёҖдёӢйҳІзҒ«еўҷзҡ„еҺҶеҸІдәҶпјҢжңҖејҖе§ӢlinuxжҳҜжІЎжңүйҳІзҒ«еўҷи®ҫи®Ўзҡ„пјҢеҹәдәҺе®үе…Ёзҡ„иҖғиҷ‘OpenBSDжңҖе…Ҳе°ҶйҳІзҒ«еўҷзҡ„жҰӮеҝөеңЁе…¶unixеҶ…ж ёдёӯе®һзҺ°гҖӮеҗҺжқҘlinuxзҡ„з»ҙжҠӨиҖ…зңӢеҲ°жңүиҝҷд№ҲеҘҪзҡ„дёңиҘҝпјҢе°ұжҠҠе®ғ移жӨҚеҲ°linuxзҡ„еҶ…ж ёдёӯеҺ»дәҶпјҢжңҖејҖе§ӢиҝҷдёӘ规еҲҷеҸ«еҒҡfirewallпјҢдҪҶжҳҜе…¶еӨӘз®ҖйҷӢдәҶпјҢеҸӘиғҪиө·еҲ°ж•°жҚ®жҠҘж–ҮиҝҮж»Өfilterзҡ„еҠҹиғҪгҖӮйҡҸзқҖж—¶й—ҙзҡ„еҸ‘еұ•е…¶еҠҹиғҪеҫ—еҲ°дәҶйқһеёёеӨҡзҡ„жү©еұ•пјҢжҜ”еҰӮе®һзҺ°дәҶnatгҖҒmangleгҖҒrawзӯүеҠҹиғҪпјҢжүҖд»ҘеҗҺжқҘз»ҷиҝҷдәӣеҠҹиғҪз»ҹдёҖдёҖиө·жқҘиө·дәҶдёӘеҘҪеҗ¬зҡ„еҗҚеӯ—вҖ”вҖ”netfilterпјҢжҖҺд№Ҳж ·пјҹеҘҪеҗ¬еҗ§......

netfilterеҸ«еҒҡ规еҲҷпјҢе®ғжңүеӣӣз§ҚеҠҹиғҪпјҡ

1.filter иҝҮж»Ө

2.nat зҪ‘з»ңең°еқҖиҪ¬жҚў

3.mangle дҝ®ж”№ж•°жҚ®жҠҘж–ҮйҰ–йғЁзҡ„еҸҜдҝ®ж”№дҝЎжҒҜ

4.raw е…ій—ӯnetиЎЁдёҠеҗҜеҠЁзҡ„иҝһжҺҘиҝҪиёӘеҠҹиғҪ

дә”гҖҒд»Җд№ҲжҳҜй“ҫпјҹchain?

еңЁдёҖдёӘй’©еӯҗдёҠж·»еҠ дәҶеҫҲеӨҡ规еҲҷеҠҹиғҪпјҢиҝҷдәӣ规еҲҷеҠҹиғҪиҝһиө·жқҘе°ұеҸ«chainгҖӮдҪҶжҳҜжңүдәӣеҠҹиғҪеҸӘжңүеңЁзү№е®ҡзҡ„й’©еӯҗдёҠжүҚиө·дҪңз”ЁпјҢдёӢйқўжҳҜдә”дёӘй“ҫзҡ„еҜ№еә”иЎЁпјҡ

| prerouting | raw | mangle | nat | |

| input | mangle | filter | ||

| output | raw | mangle | nat | filter |

| forward | mangle | filter | ||

| postrouting | mangle | nat |

й“ҫдёҠйқўзҡ„规еҲҷжЈҖжҹҘжҳҜиҰҒжҢүйЎәеәҸжЈҖжҹҘзҡ„пјҡ

1.еҗҢзұ»и§„еҲҷеҢ№й…ҚиҢғеӣҙе°Ҹзҡ„ж–№дёҠйқў

2.дёҚеҗҢзұ»и§„еҲҷпјҢеҢ№й…Қж¬Ўж•°йў‘з№Ғзҡ„ж–№дёҠйқў

3.еә”иҜҘи®ҫе®ҡй»ҳи®Өзҡ„规еҲҷ

е…ӯгҖҒд»Җд№ҲжҳҜиЎЁпјҹtable

жҜҸдёӘеҠҹиғҪйғҪеҜ№еә”еҮ дёӘй“ҫпјҢжҠҠиҝҷдәӣй“ҫжҺ’иө·жқҘе°ұжҳҜиЎЁпјҢдёӢйқўжҳҜеӣӣдёӘеҠҹиғҪиЎЁпјҡ

| filter | input | forward | output | ||

| nat | prerouting | output | postrouting | ||

mangle | prerouting | input | output | forward | postrouting |

| raw | prerouting | output |

дёғгҖҒдёҠйқўжүҖиҜҙзҡ„规еҲҷеҠҹиғҪжҖҺд№Ҳж·»еҠ еҲ°linuxдёӯпјҹ

iptablesжҳҜдёҖдёӘжҺҘеҸЈпјҢд№ҹжҳҜдёҖдёӘе·Ҙе…·пјҢеҸҜд»Ҙи®©зЁӢеәҸе‘ҳдҪҝз”Ёе‘Ҫд»ӨиЎҢжЁЎејҸиҫ“е…Ҙи®ҫе®ҡзҡ„规еҲҷеҲ°жҢҮе®ҡзҡ„hooks funcationдёҠпјҢе®һзҺ°йҳІзҒ«еўҷзҡ„еҠҹиғҪгҖӮ

ж јејҸпјҡ

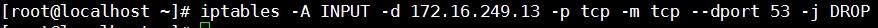

# iptables [-t TABLE] SUBCOMMAND CHAIN CRETERIA -j TARGET

TABLE: filter, nat, mangle, raw

SUBCOMMAND:

-P и®ҫзҪ®й“ҫзҡ„й»ҳи®ӨеӨ„зҗҶ #iptables -P INPUT DROP

-F жё…з©әжҢҮе®ҡй“ҫдёҠзҡ„жүҖжңү规еҲҷ #iptables -F INPUT

-Z е°Ҷй“ҫдёҠзҡ„жөҒз»Ҹзҡ„ж•°жҚ®жҠҘж–Үж•°жҚ®жё…йӣ¶

-N ж–°е»әдёҖдёӘй“ҫпјҢиҮӘе®ҡд№үзҡ„й“ҫ

-X еҲ йҷӨз”ЁжҲ·иҮӘе®ҡд№үзҡ„з©әй“ҫ

-E йҮҚе‘ҪеҗҚиҮӘе®ҡд№үй“ҫ

-A еңЁжҢҮе®ҡй“ҫзҡ„жңҖеҗҺж·»еҠ дёҖжқЎи§„еҲҷ

-I жҸ’е…ҘдёҖжқЎи§„еҲҷпјҢй»ҳи®ӨжҸ’е…Ҙдёә第дёҖжқЎ

-D еҲ йҷӨжҢҮе®ҡзҡ„规еҲҷ

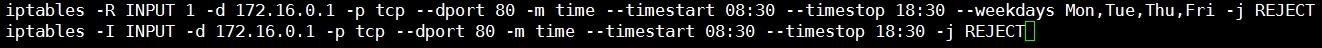

-R жӣҝжҚўжҢҮе®ҡзҡ„规еҲҷ

-L еҲ—еҮәжҢҮе®ҡй“ҫдёҠзҡ„жүҖжңү规еҲҷ

-L -n д»Ҙж•°еӯ—ж–№ејҸеҲ—еҮә

-L -n -v жӣҙзӣёдҝЎзҡ„дҝЎжҒҜ

-L -n --line-numbers жҳҫзӨә规еҲҷзј–еҸ·

-L -n -v -x жҳҫзӨәи®Ўж•°еҷЁзҡ„зІҫзЎ®еҖј

CHAIN: PREROUTING INPUT FORWARD OUTPUT POSTROUTING

CRETERIA:

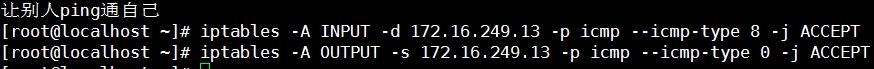

йҖҡз”Ёпјҡ-p жЈҖжҹҘеҚҸи®®tcp,udp,icmp

-s жәҗIP

-d зӣ®ж ҮIP

-i иҝӣе…ҘзҪ‘еҚЎжҺҘеҸЈ

-o еҮәеҺ»зҪ‘еҚЎжҺҘеҸЈ

йҡҗејҸпјҡпјҲеҰӮжһң-pжҢҮжҳҺдәҶеҚҸи®®-m е’ҢеҚҸи®®еҸҜд»ҘзңҒз•Ҙпјү

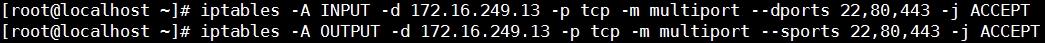

-m tcp --dport|sport|syn|tcp-flags LIST1 LIST2

-m udp --dport|sport

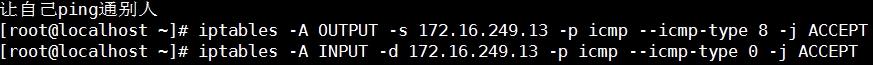

-m icmp --icmp-type 8|0пјҲ8дёәpingиҜ·жұӮпјҢ0дёәpingе“Қеә”пјү

жҳҫзӨәпјҡ

-m multiport жҢҮе®ҡеӨҡдёӘз«ҜеҸЈ

--sports

--dports

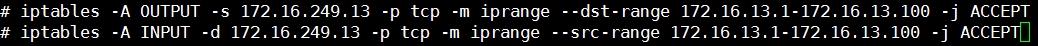

-m iprange жҢҮе®ҡIPиҢғеӣҙ

--src-range жәҗ пјҲжіЁж„ҸпјҡеүҚйқўеҸҜдҪҝз”Ё ! иЎЁзӨәеҗҰе®ҡеҗ«д№үпјү

--dst-range зӣ®ж Ү

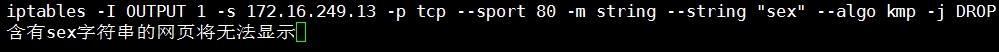

-m string жҢҮе®ҡиҝҮж»Өзҡ„еӯ—з¬ҰдёІ

--algo {kmp|bm} жҢҮе®ҡи§Јжһҗз®—жі•

--string еӯ—з¬ҰдёІ

--hex-string еҚҒе…ӯиҝӣеҲ¶зј–з ҒеҗҺзҡ„еӯ—з¬ҰдёІ

-m time еҹәдәҺж—¶й—ҙеҒҡйҷҗеҲ¶

--datestart

--datestop

--timestart

--timestop

--weekdays

-m connlimit еҹәдәҺ并еҸ‘иҝһжҺҘж•°еҒҡйҷҗеҲ¶

--connlimit-above

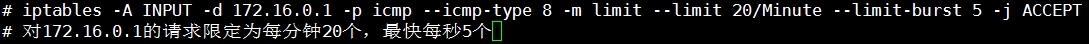

-m limit еҹәдәҺй“ҫжҺҘйҖҹзҺҮеҒҡйҷҗеҲ¶

--limit n[/second|/minit|/hour|/day] йҷҗеҲ¶й“ҫжҺҘйҖҹеәҰеӨҡд№…дёҖж¬Ў

--limit-burst n зӘҒеҸ‘й“ҫжҺҘйҖҹзҺҮжңҖеҝ«жҜҸз§’nдёӘ

TARGET:

еҶ…зҪ®зӣ®ж ҮпјҡACCEPT(жҺҘеҸ—)пјҢDROP(дёҚе“Қеә”)пјҢREJECT(жӢ’з»қ)

иҮӘе®ҡд№үзҡ„й“ҫchain

е…«гҖҒжңӘе®Ңеҫ…з»ӯ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ