您好,登录后才能下订单哦!

Bash漏洞加固方案

前段时间做安全加固,使用的是绿盟的BVS扫描主机,根据扫描出的报告显示,存在两种Bash漏洞,分别为:

①GNU Bash 环境变量远程命令执行漏洞(CVE-2014-6271)

GNU Bash 4.3及之前版本在评估某些构造的环境变量时存在安全漏洞,向环境变量值内的函数定义后添加多余的字符串会触发此漏洞,***者可利用此漏洞改变或绕过环境限制,以执行shell命令。

②GNU BashCVE-2014-6271不完整修复远程代码执行漏洞(CVE-2014-7169)

受影响系统:GNU Bash <=4.3 bash53-026

GNU Bash 4.3 bash53-026及之前版本处理环境变量值内某些畸形函数定义后尾随的字符串时存在安全漏洞,远程***者通过构造的环境,利用此漏洞可覆盖文件、执行任意代码、导致其他影响。此漏洞源于CVE-2014-6271的不完整修复,函数解析仍然存在问题。

自己搭建环境先进行测试。

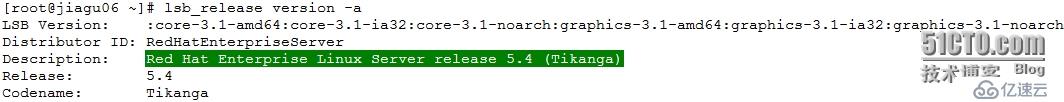

①查看系统版本:

[root@jiagu06 ~]# lsb_release version –a

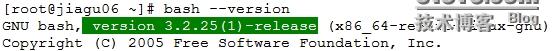

②查看bash版本:

[root@jiagu06 ~]# bash --version

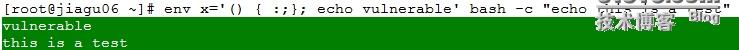

③测试语句:

[root@jiagu06 ~]# env x='() { :;}; echovulnerable' bash -c "echo this is a test"

返回“vulnerable this is a test”,说明存在GNU Bash 环境变量远程命令执行漏洞(CVE-2014-6271)。

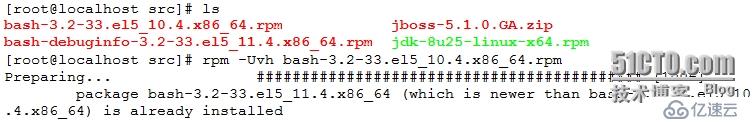

①上传相应补丁至文件至目录/usr/local/src:

bash-3.2-33.el5_10.4.x86_64

bash-debuginfo-3.2-33.el5_11.4.x86_64

请注意下载适合实际环境的bash补丁,由操作系统版本和bash版本决定(本文环境为RedHat64bit && bash4.2)

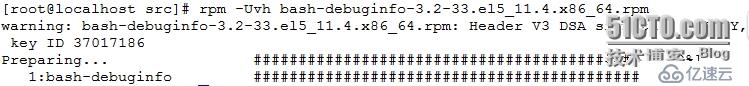

②安装rpm补丁包:

[root@ localhost src]# rpm -Uvhbash-3.2-33.el5_10.4.x86_64.rpm

[root@localhost src]# rpm -Uvhbash-debuginfo-3.2-33.el5_11.4.x86_64.rpm

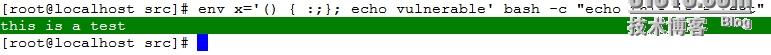

③检验已加固

[root@localhost src]# env x='() { :;}; echovulnerable' bash -c "echo this is a test"

只显示this is a test ,则补丁安装成功。

本来是打算上传bash补丁的,没想到是非法的上传导致上传失败。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。