您好,登录后才能下订单哦!

本文是最近学习的一些笔记。

现在到处是免费wifi,到处是低头玩手机的小伙伴。如果用ettercap嗅探一下,会有什么结果呢?下面是在自己电脑上测试的结果,找个机会再到商场、咖啡馆实地测试去。

实际上,就是用ettercap的arp欺骗功能,实现了一个最简单的MITM(中间人)***。当然,MITM***还有许多其它的方法,比如关于ssl协议的嗅探、基于DNS欺骗的,本文尚未涉及,后面有机会再写吧。

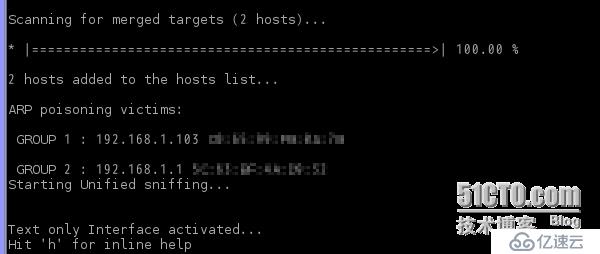

ettercap的基本语法和使用方法见http://www.2cto.com/Article/201301/183322.html,google一搜还有很多,这里不再赘述。我的测试环境是,一部手机(三星,安卓4.1.2)地址是192.168.1.103,网关(无线AP)是192.168.1.1,我的ip是192.168.1.106(实际上不重要),我要实现的是中断三星手机和AP的连接,使他们的数据包都经过本机转发,并进行嗅探,命令如下:

ettercap -i eth0 -Tq -M arp:remote /192.168.1.103/ /192.168.1.1/

主要参数的意义如下:

-T:文本模式(-G是图形界面)

-q:安静模式,不用每个包的数据都显示,嗅到密码显示就OK了

-M:方法,arp:remote(还有一种选择是桥接,这里就不试了)

//:是代表目标的写法,MAC地址/ip/端口

回车运行后进行嗅探模式,如下:

随后,我用被***的手机进行一系列网络操作,在运行安卓手机自带的电子邮件程序时,成功的嗅探到了126邮箱的用户名和密码明文(这个漏洞比较吓人):

还有什么程序会被嗅探到有意思的数据呢?OK,接下来是一个著名的炒股软件,登录时也采用get方式,嗅探结果:用户名是明文,密码是MD5,用还原后的用户名和密码可以到官网直接登录。

淘宝网安卓客户端运行时,也可嗅探出用户名,密码没有明文出现,token值的意义没有深入研究:

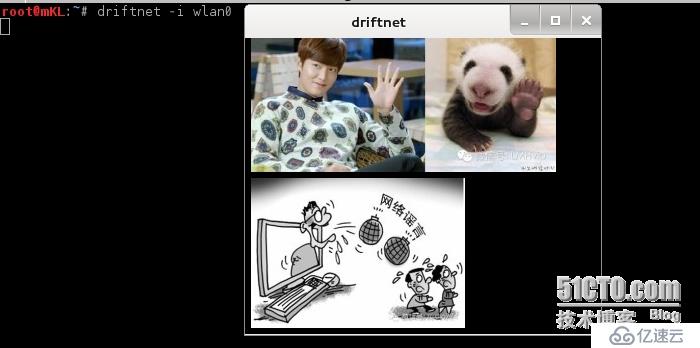

简单测试后,只发现上述几个有意思的结果。当然,还有一个比较有趣的是用driftnet -i wlan0嗅探,可以看到微信朋友圈和给好友发送的图像,据说有同学用来嗅探MM的照片噢!

其实,MITM原理的***可以实现许多有趣的功能,下次有机会再试试别的。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。