您好,登录后才能下订单哦!

注意:整个实验可以使用GNS3+虚拟机完成!

演示目标:

n配置思科IPS系统上的Certificates选项

n配置思科IPS系统上的SSH选项

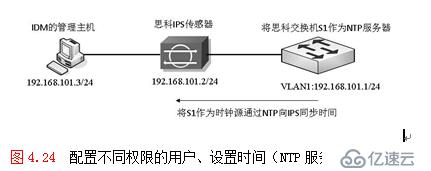

演示环境:仍然使用如图4.24所示的网络环境。

演示工具:思科的IPS系统。

演示步骤:

第一步:首先来理解思科IPS上的Certificates(证书)选项,该选项下有两个子项目,分别是Trusted Hosts(信任主机)和Server Certificate(服务器证书)。下面是理解和配置这两个子项目的详细描述:

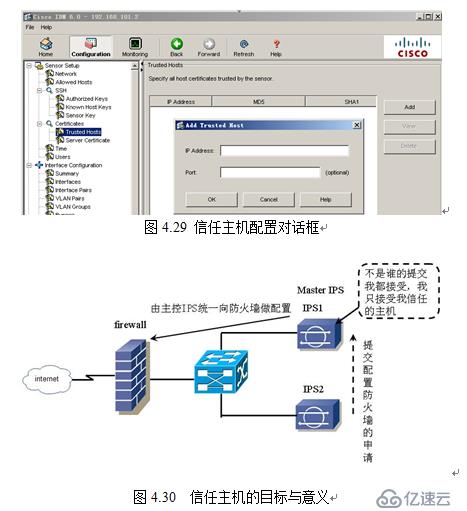

Trusted Hosts:

如下图4.29为信任主机配置对话框,它的应用意义产生在很多IPS设备与其它设备比如路由器、交换机、防火墙联动防御时,通过一个非常典型的环境来说明这个问题,如下图4.30所示,在这个环境中,***防御系统IPS1和IPS2都发生的安全违规事件,此时它们都认为需要联动防火墙上去做安全配置,比如写ACL或者做其它的安全加固,但是,如果IPS1和IPS2同时向防火墙写入安全配置,这是一件不科学的事情,因为同时操作,可能会有冲突或者将后一步的配置将原有的配置覆盖,思科的解决方案是,此时在这个种环境中选出一台IPS作为主控(master)IPS,配置只能让主控IPS写入,比如将IPS1作为主控IPS,如果IPS2也需要向防火墙作配置,那么IPS2将配置申请交给IPS1,由IPS1负责将其配置完成,但是主控IPS1并不是任何的申请都可以接受,它只接受它信任的主机,那么谁是主控IPS信任的主机,这将由图4.29的配置所决定。在这个配置中将会把信任主机的IP地址和它的证书相关联,IP外填写信任主机的IP地址,在Port处填写443,该IPS会自动获取信任主机的证书(事实上就是信任主机的公钥)。

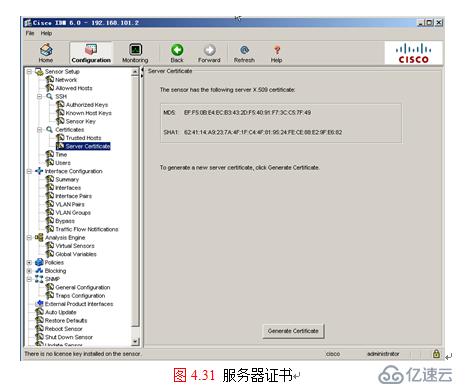

Server Certificate:

所谓的Server Certificate就是IPS系统当前自签名的证书,如下图4.31所示,它用来向IPS管控台(通常是使用IDM配置设备的管理主机)证明自己的身份,一般将其保持默认不变,但是如果你改变了时间,建议您通过点击如下图4.31所示的Generatecertificate来重新产生一张自签名的证书,因为时间和证书的有效性有相当重要的关联,否则当连接IPS时可能提示证书有效期已过,证书失效等。

第二步:如果使用IDM配置设备,思科IPS默认就是使用的SSH,在SSH选项下面有三个子项目,Authorized key(授权的key)、Known Host key(已知主机的Key)、Sensor key(传感器的Key),它下具体的意义与配置如下所述:

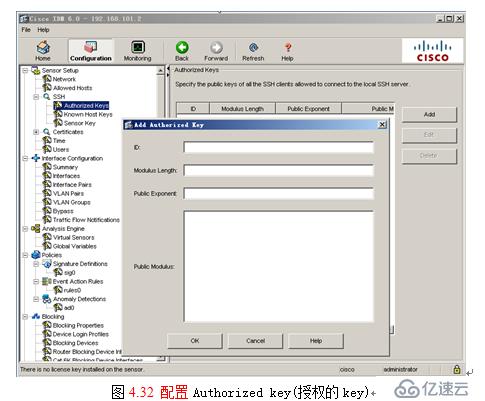

Authorized key(授权的key):

它指示管理主机可以使用公钥来SSH安全连接到IPS上,此时的IPS将作为SSH的服务端,实际做法是:主机在本地使用公私钥产生工具产生一个公私钥对,然后将公钥通过某种方式复制给IPS,也就复制到下图4.32中的public Modulus里面,私钥由客户主机自己保存,那么此时的IPS就具备了客户端的公钥,当客户端SSH时就可以将它的公钥提交给IPS,IPS会将客户端提交的公钥与public Modulus里面的公钥作对比,完成对客户端的验证。ID指示公钥的ID,它的取值范围是1-256字符串;modulusLength指示公钥的长度,它的取值是512-2048;PublicExponent指示公钥的指数,事实上它是一个整数,有效的取值范围是3到2147483647,使用RSA标准来加密数据;public Modulus指示存放着客户端的公钥内容。

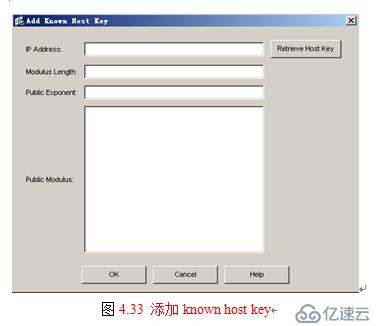

Known Host key(已知主机的Key):

该密钥一般在IPS设备与其它网络设备联动时,完成Blocking会使用到,比如IPS可能需要登陆到路由器、防火墙上写安全策略,而且IPS选择了SSH安全连接,此时的IPS将是SSH的客户端,它(IPS)必须获得那些Blocking devices(比如:路由器、防火墙)的公钥,那么这些公钥就是所谓Known Host key(已知主机的Key)。可以通过在如图4.33的对话框中,配置了Blockingdevices的IP后,点击Retrieve Host Key自动向相关设备进行检索获得。

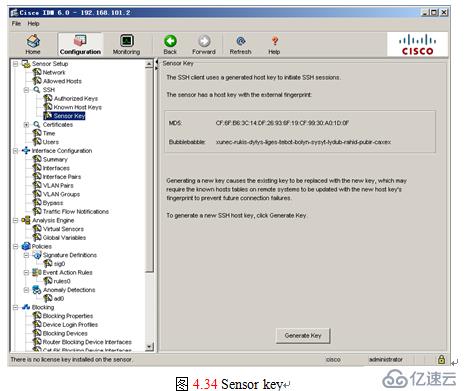

Sensor key(传感器的Key):

由思科传感器自己所产生的公私钥对,如果您不想使用现在的公私钥对,你可以通过点击Generate Key重新来产生公私钥对,如下图4.34所示。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。