您好,登录后才能下订单哦!

本篇内容介绍了“Kali Linux中Nmap的使用方法”的有关知识,在实际案例的操作过程中,不少人都会遇到这样的困境,接下来就让小编带领大家学习一下如何处理这些情况吧!希望大家仔细阅读,能够学有所成!

Nmap的允许管理员快速,彻底了解一个网络上的系统,因而得名,网络映射器或NMAP。 Nmap能够快速找到活动主机以及与该主机关联的服务。

系统要求

1.Kali Linux

2.另一台计算机

如何在我的网络上查找Live Hosts?

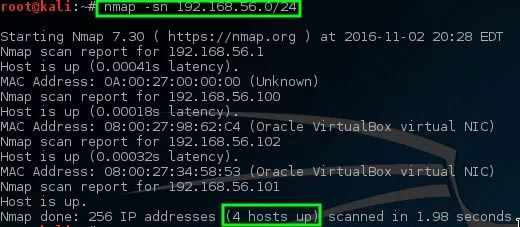

在这个例子中,这两种机器都是私人192.168.56.0 / 24网络。 Kali机具有192.168.56.101的IP地址和要扫描的Metasploitable机具有的192.168.56.102的IP地址。 i快速nmap扫描可以帮助确定在特定网络上存在什么。 这种扫描称为一个“ 简单列表 ”扫描因此-sL传递给NMAP命令参数。

# nmap -sL 192.168.56.0/24

Nmap - 扫描网络的Live Hosts

可悲的是,这个初始扫描没有返回任何活主机。有时这是的方式某些操作系统处理的一个因素端口扫描的网络流量 。

在我的网络上查找和Ping所有Live Host

不用担心,有一些技巧,nmap可以尝试找到这些机器。此下招会告诉NMAP简单地尝试ping所有的地址192.168.56.0/24网络。

# nmap -sn 192.168.56.0/24

Nmap - Ping所有已连接的活动网络主机

这个时间nmap返回一些潜在的主机进行扫描!在此命令中, -sn禁止试图端口扫描主机,nmap的默认行为,只是有NMAP尝试ping主机。

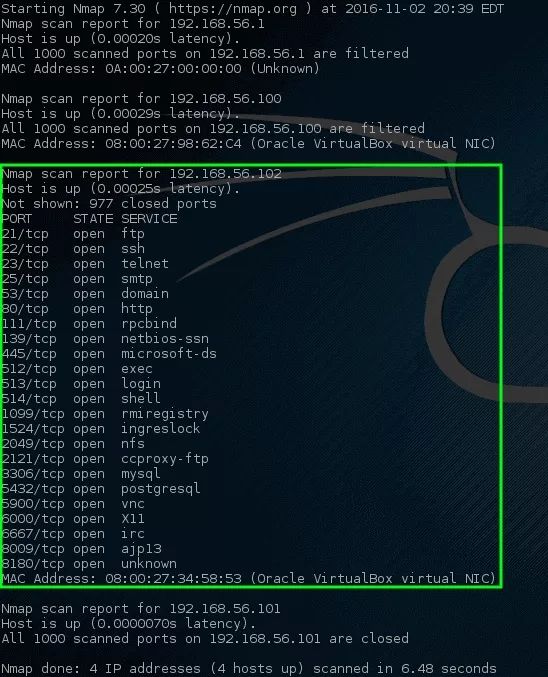

查找主机上的打开端口

让我们尝试让nmap端口扫描这些特定的主机,看看出现了什么。

# nmap 192.168.56.1,100-102

哇!这一次nmap打了一个金矿。这种特殊的主机具有相当多的开放的网络端口 。 这些端口都指示在此特定机器上的某种监听服务。从早期的回顾,在192.168.56.102的IP地址分配给metasploitable漏洞的机器,因此,为什么有这么多的这台主机上的开放端口 。 在大多数机器上打开这个端口是非常不正常的,所以它可能是一个明智的想法,调查这台机器有点接近。管理员可以跟踪网络上的物理机器,并在本地查看机器,但这不会很有趣,特别是当nmap可以做到我们更快!

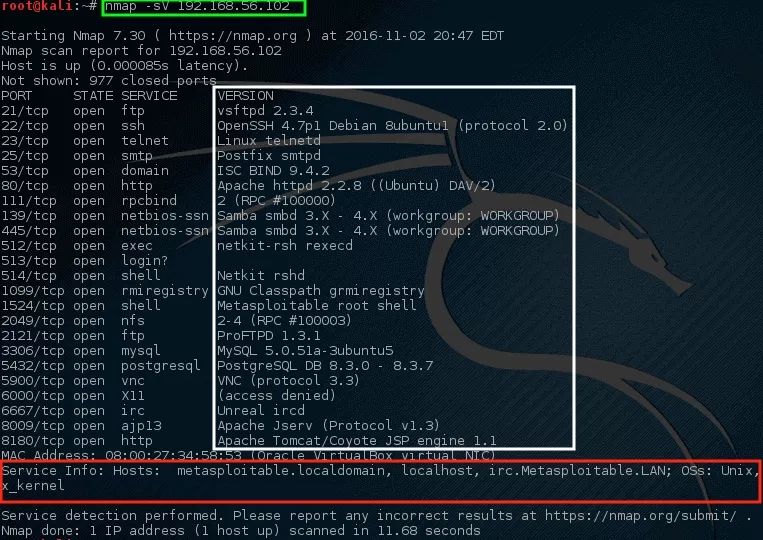

查找服务监听主机上的端口

这个下次扫描是一个服务的扫描和经常被用于尝试确定可以在特定端口上监听服务的机器上。 Nmap将探测所有打开的端口,并尝试从每个端口上运行的服务中抓取信息。

# nmap -sV 192.168.56.102

注意这一次nmap提供了一些关于nmap思想可能在这个特定端口上运行的建议(在白框中突出显示)。此外NMAP还试图确定有关操作系统的信息这台机器上运行以及它的主机名(大获成功呢!)。 查看这个输出应该引起网络管理员的一些关注。首先第一行声称,vsftpd的版本2.3.4本机上运行的!这是一个真正的旧版本的VSftpd。 通过ExploitDB搜索,一个严重的漏洞被发现早在2011年这个特殊的版本(ExploitDB ID - 17491)。

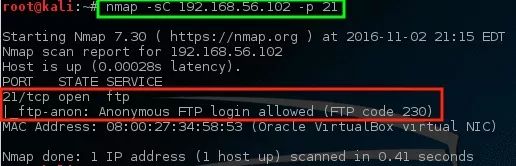

在主机上查找匿名FTP登录

让我们让nmap仔细看看这个特定的端口,看看什么可以确定。

# nmap -sC 192.168.56.102 -p 21

使用此命令,NMAP奉命主机上的FTP端口(-p 21)上运行,它的默认脚本(-sC)。 虽然它可能是也可能不是一个问题,NMAP并找出匿名FTP登录允许这个特定服务器上。

检查主机上的漏洞

这与早先有关具有旧漏洞的VSftd的知识配对应该引起一些关注。让我们看看nmap是否有任何脚本试图检查VSftpd漏洞。

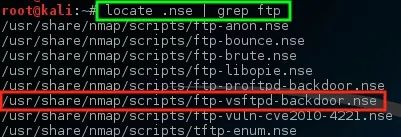

# locate .nse | grep ftp

Nmap - 扫描VSftpd漏洞

请注意,nmap的,已经建起了vsftpd的后门问题NSE脚本!让我们尝试对这个主机运行这个脚本,看看会发生什么,但首先知道如何使用脚本可能很重要。

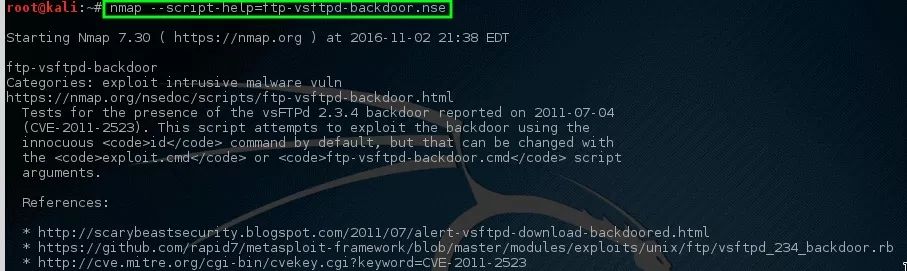

# nmap --script-help=ftp-vsftd-backdoor.nse

了解Nmap NSE脚本使用情况

了解Nmap NSE脚本使用情况

通过本说明书读书,很显然,这种脚本可以用于尝试,看看这特定的机器容易受到先前确定ExploitDB问题。 让我们运行脚本,看看会发生什么。

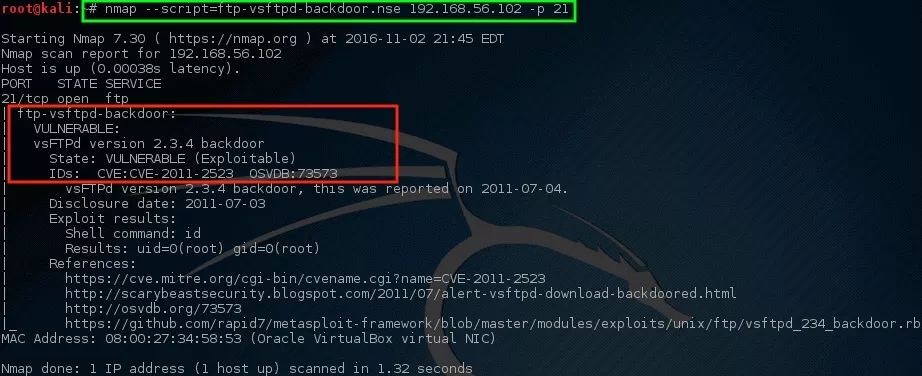

# nmap --script=ftp-vsftpd-backdoor.nse 192.168.56.102 -p 21

Nmap - 扫描易受攻击的主机

Nmap - 扫描易受攻击的主机

Yikes! Nmap的脚本返回了一些危险的消息。这台机器可能是一个很好的候选人进行严肃的调查。这并不意味着机器被危害和用于可怕/可怕的事情,但它应该给网络/安全团队带来一些关注。 Nmap具有极高的选择性和极其相当的能力。到目前为止已经做的大多数尝试保持nmap的网络流量适度安静,然而以这种方式扫描个人拥有的网络可能是非常耗时的。 Nmap有能力做一个更积极的扫描,往往会产生大部分相同的信息,但在一个命令,而不是几个。让我们来看看一个积极的扫描输出(待办事项-一个积极的扫描可以掀起入侵检测/防御系统 !)。

# nmap -A 192.168.56.102

Nmap - 在主机上完成网络扫描

注意这一次,使用一个命令,nmap返回了很多关于在这台特定机器上运行的开放端口,服务和配置的信息。多的这种信息可用于帮助确定如何保护本机以及评估可以是网络上哪些软件。 这只是nmap可用于在主机或网段上找到的许多有用事情的简短列表。我们强烈敦促个人继续使用nmap尝试以受控的方式由个人拥有的网络上.

不要通过扫描其他实体练习!

“Kali Linux中Nmap的使用方法”的内容就介绍到这里了,感谢大家的阅读。如果想了解更多行业相关的知识可以关注亿速云网站,小编将为大家输出更多高质量的实用文章!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。