您好,登录后才能下订单哦!

本文小编为大家详细介绍“针对OpenSSL安全漏洞怎么调整Nginx服务器”,内容详细,步骤清晰,细节处理妥当,希望这篇“针对OpenSSL安全漏洞怎么调整Nginx服务器”文章能帮助大家解决疑惑,下面跟着小编的思路慢慢深入,一起来学习新知识吧。

1. 概述

当前爆出了openssl漏洞,会泄露隐私信息,涉及的机器较多,环境迥异,导致修复方案都有所不同。不少服务器使用的nginx,是静态编译 opensssl,直接将openssl编译到nginx里面去了,这就意味着,单纯升级openssl是没有任何效果,nginx不会加载外部的 openssl动态链接库的,必须将nginx重新编译才可以根治。

2. 识别nginx是否是静态编译的

以下三种方法都可以确认nginx是否静态编译openssl。

2.1 查看nginx编译参数

输入以下指令,查看nginx的编译参数:

# ./sbin/nginx -v

如果编译参数中含有--with-openssl=...,则表明nginx是静态编译openssl,如下所示:

nginx version: nginx/1.4.1 built by gcc 4.4.7 20120313 (red hat 4.4.7-3) (gcc) tls sni support enabled configure arguments: --prefix=/opt/app/nginx --with-http_ssl_module --with-openssl=/opt/app/openssl-1.0.1e --add-module=/opt/app/ngx_cache_purge-2.1

2.2 查看nginx的依赖库

为进一步确认,可以查看一下程序的依赖库,输入以下指令:

# ldd `which nginx` | grep ssl

显示

libssl.so.10 => /usr/lib/libssl.so.10 (0xb76c6000)

注意:如果输出中不包含libssl.so的文件(),就说明是静态编译的openssl的

再输入命令以确定openssl以确定库所属的openssl版本,但是不会太详细,比如本应该是1.0.1e.5.7,但是却只输出1.0.1e:

# strings /usr/lib/libssl.so.10 | grep "^openssl " openssl 1.0.1e-fips 11 feb 2013

2.3 查看nginx打开的文件

也可以通过查看nginx打开的文件来查看是否静态编译,输入以下指令:

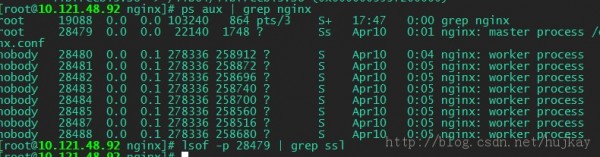

# ps aux | grep nginx # lsof -p 111111<这里换成nginx的进程pid> | grep ssl

如果没有打开openssl的库文件,就说明是静态编译openssl的,如下图所:

3. 重新编译nginx

在互联网公司里,很少有统一的nginx版本,都是各部门根据自己的业务需求选择相应的插件,然后自己编译的,所以在编译的时候一定要注意插件这块,不 要忘记编译某些插件,尽量保持nginx特性不变。

读到这里,这篇“针对OpenSSL安全漏洞怎么调整Nginx服务器”文章已经介绍完毕,想要掌握这篇文章的知识点还需要大家自己动手实践使用过才能领会,如果想了解更多相关内容的文章,欢迎关注亿速云行业资讯频道。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。