您好,登录后才能下订单哦!

Xss漏洞

在这里我用靶机dvwa来简单介绍一下反射性xss漏洞。

跨站脚本***(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本***缩写为XSS。恶意***者往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意***用户的目的。

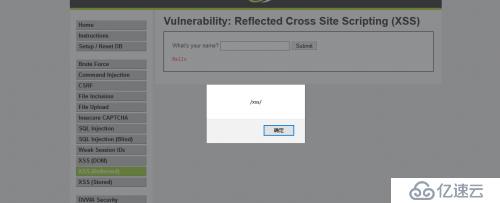

网站在没有任何过滤时可直接插入<script>alert(/xss/)</script>

便可在网页上弹出xss字样

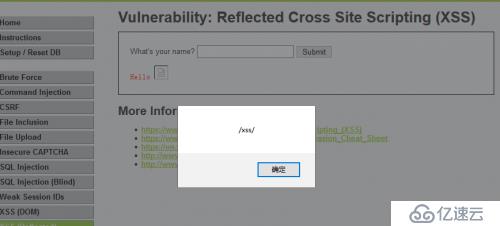

也可输入<img src=a onerror=alert(/xss/)>

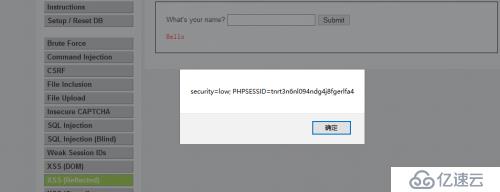

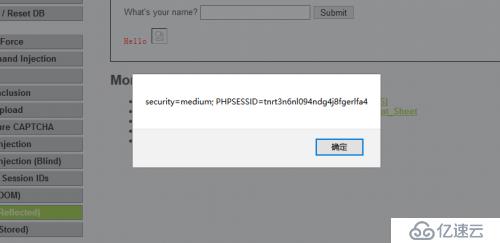

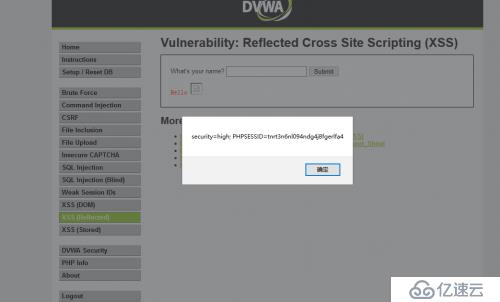

而且使用xss可以显示出cookie,都知道获得cookie后......

<script>alert(document.cookie)</script>

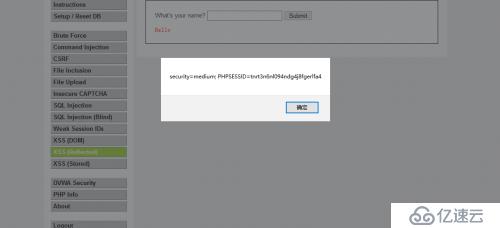

而有的网站过滤了<script>,此时我们就可以重复写<script>

而有的网站过滤了<script>,此时我们就可以重复写<script>

<s<script>cript>alert(document.cookie)</script>

我们在<script>前面写一个<与s在中间的<script>被网站过滤但是后面我们还有cript>与前面的又构成了一个新的<script>因此可以获得网站的cookie。而且网站并没有过滤<img>因此我们也可以用<img src=a onerror=alert(document.cookie)>

有的网站不是过滤<script>这个整体而是过滤了字母,使我们无法使用<script>但是它并没有过滤<img>,因此我们可以使用<img src=a onerror =alert(document.cookie)>

Xss漏洞有三种,反射型,存储型和DOM型,在此就介绍一些反射型xss漏洞的简单的利用。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。