жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

дёҠзҜҮж–ҮжЎЈдёӯпјҢжҲ‘е·Із»ҸиҜҰз»Ҷд»Ӣз»ҚдәҶеҰӮдҪ•еҝ«йҖҹз®ҖеҚ•зҡ„йғЁзҪІRancher ServerпјҢеҗҜз”ЁGithubи®ӨиҜҒд»ҘеҸҠж•°жҚ®дҝқжҢҒж–№дҫҝеҗҺз»ӯзҡ„еҚҮзә§ж“ҚдҪңгҖӮеңЁиҝҷзҜҮж–ҮжЎЈдёӯпјҢжҲ‘е°ҶжўізҗҶдёӢеҰӮдҪ•еҲӣе»әдёҖдёӘжңүеҜҶз ҒдҝқжҠӨзҡ„з§ҒжңүDocker Registryд»ҘеҸҠеҰӮдҪ•е’ҢRancherж•ҙеҗҲгҖӮжҲ‘们е°ҶдёӢиҪҪдёҖдёӘе®№еҷЁй•ңеғҸпјҢдёәе…¶и®ҫзҪ®ж Үзӯҫ并жҺЁйҖҒиҮіжӯӨRegistryгҖӮжңҖеҗҺпјҢжҲ‘们е°ҶйҖҡиҝҮRancher ServerйғЁзҪІжӯӨе®№еҷЁй•ңеғҸгҖӮ

иҷҪ然жҲ‘е»әи®®еӨ§е®¶дҪҝз”ЁAWS S3пјҢдҪҶжҳҜжҲ‘еңЁжӯӨе°ҶдҪҝз”Ёregistry:2пјҢжҠҠжүҖжңүзҡ„ж•°жҚ®еӯҳж”ҫеңЁдё»жңәжң¬ең°гҖӮ

жҲ‘们йңҖиҰҒжҸҗеүҚеҮҶеӨҮеҰӮдёӢе·ҘдҪңпјҡ

еҹҹеҗҚжүҖеҜ№еә”зҡ„иҜҒд№ҰпјҢжҲ‘е°ҶдҪҝз”Ёregv2.piel.io

дёҖдёӘе…је®№.htaccessзҡ„еҜҶз Ғ

жҲ‘е°ҶйҖҡиҝҮletsencrypt.orgд»ҘеҸҠдёҖдёӘDockerи„ҡжң¬жқҘеҝ«йҖҹеҲӣе»ә第дёҖдёӘиҜҒд№ҰгҖӮ

еӨҚеҲ¶ git@github.com:fatk/docker-letsencrypt-nginx-proxy-companion-examples.git

дҝ®ж”№docker-letsencrypt-nginx-proxy-companion-examples/dockerdocker-run/simple-site/docker-run.shпјҢе°Ҷsite.example.comдҝ®ж”№дёәдҪ е°ҶдҪҝз”Ёзҡ„еҹҹеҗҚ

иҝҗиЎҢи„ҡжң¬

$ git clone git@github.com:fatk/docker-letsencrypt-nginx-proxy-companion-examples.git $ cd docker-letsencrypt-nginx-proxy-companion-examples # Modify the script and replace site.example.com $ vi dockerdocker-run/simple-site/docker-run.sh $ ./docker-run.sh

и„ҡжң¬иҝҗиЎҢеҗҺпјҢе°ҶеҗҜеҠЁдёҖдёӘnginxе®һдҫӢпјҢдёҖдёӘdocker-genе®һдҫӢпјҢдёҖдёӘletsencrypt-nginx-proxy-companionе®һдҫӢд»ҘеҸҠжңҖз»Ҳзҡ„nginxе®һдҫӢгҖӮ

жҲ‘们жқҘзңӢдёӢи„ҡжң¬иҝҗиЎҢжҲҗеҠҹеҗҺжңүе“Әдәӣе®№еҷЁеҗҜеҠЁдәҶпјҡ

зңӢдёҠеҺ»е·Із»ҸжҲҗеҠҹдәҶпјҢдҪҶжҳҜжҲ‘们еҲҡеҲҡеҲӣе»әзҡ„иҜҒд№ҰеңЁе“Әе„ҝпјҹ

$ ls volumes/proxy/certs dhparam.pem regv2.piel.io regv2.piel.io.crt regv2.piel.io.dhparam.pem regv2.piel.io.key

д»ҘеҸҠпјҡ

$ ls volumes/proxy/certs/regv2.piel.io account_key.json cert.pem fullchain.pem key.pem

еҫҲеҘҪпјҢжҺҘдёӢжқҘжҲ‘们еҸҜд»Ҙе°Ҷregv2.piel.io.keyд»ҘеҸҠfullchain.pemз”ЁдәҺе®№еҷЁregistry:2.

дёӢйқўжҲ‘们еҲӣе»әregistryеҸҜд»Ҙи®ҝй—®еҲ°зҡ„иҜҒд№Ұзӣ®еҪ•

$ mkdir -p /data/docker-registry-certs $ cp volumes/proxy/certs/regv2.piel.io.key /data/docker-registry-certs/ $ cp volumes/proxy/certs/regv2.piel.io/fullchain.pem /data/docker-registry-certs/ $ mkdir /data/docker-registry-auth $ mkdir /data/docker-registry

жңҖеҗҺдёҖжӯҘпјҢеҲӣе»әи®ҝй—®registryзҡ„з”ЁжҲ·еҗҚе’ҢеҜҶз ҒпјҢжӯӨдёәи®ҝй—®docker registry:2зҡ„жңҖдҪҺе®үе…ЁжҺӘж–Ҫй…ҚзҪ®гҖӮ

$ docker run --entrypoint htpasswd registry:2 -Bbn pieltestuser \ "mkakogalb47" > /data/docker-registry-auth/htpasswd

иҜҘе‘Ҫд»ӨиҰҒжұӮдё»жңәдёҠе·Із»ҸеӯҳеңЁregistry:2 й•ңеғҸпјҢжүҖд»ҘеңЁиҝҗиЎҢhtpasswdе‘Ҫд»ӨеүҚе®ғдјҡиҮӘеҠЁдёӢиҪҪжӯӨй•ңеғҸгҖӮд№ӢеҗҺпјҢжӯӨе®№еҷЁдјҡиҮӘеҠЁеҒңжӯўгҖӮ

жЈҖжҹҘдёӢhtpasswdжҳҜеҗҰе·Із»Ҹиў«еҲӣе»әпјҡ

$ cat /data/docker-registry-auth/htpasswd pieltestuser:$2y$05$w3IqOzTdsDbot9ls1JpeTeHYr/2vv.PTx3dObRvT.JkfGaygfTkJy

жңҖеҗҺпјҢиҝҗиЎҢregistry:2

$ docker run -d -p 5000:5000 --restart=always --name docker-registry \ -v /data/docker-registry:/var/lib/registry \ -v /data/docker-registry-auth:/auth \ -e "REGISTRY_AUTH=htpasswd" \ -e "REGISTRY_AUTH_HTPASSWD_REALM=Registry Realm" \ -e "REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd" \ -v /data/docker-registry-certs:/certs \ -e "REGISTRY_HTTP_TLS_CERTIFICATE=/certs/fullchain.pem" \ -e "REGISTRY_HTTP_TLS_KEY=/certs/regv2.piel.io.key" \ registry:2 $ docker run -d -p 5000:5000 --restart=always --name docker-registry \ -v /data/docker-registry:/var/lib/registry \ -v /data/docker-registry-auth:/auth \ -e "REGISTRY_AUTH=htpasswd" \ -e "REGISTRY_AUTH_HTPASSWD_REALM=Registry Realm" \ -e "REGISTRY_AUTH_HTPASSWD_PATH=/auth/htpasswd" \ -v /data/docker-registry-certs:/certs \ -e "REGISTRY_HTTP_TLS_CERTIFICATE=/certs/fullchain.pem" \ -e "REGISTRY_HTTP_TLS_KEY=/certs/regv2.piel.io.key" registry:2

жҲ‘们иҜ•дёҖдёӢжҳҜеҗҰеҸҜд»Ҙзҷ»йҷҶпјҡ

$ docker login -u pieltestuser -p "mkakogalb47" -e wayne@wayneconnolly.com regv2.piel.io:5000 $ docker login -u pieltestuser -p "mkakogalb47" -e wayne@wayneconnolly.com regv2.piel.io:5000 WARNING: login credentials saved in /root/.docker/config.json Login Succeeded

жҺҘдёӢжқҘжҲ‘们иҜ•дёӢжҳҜеҗҰеҸҜд»ҘдёӢиҪҪгҖҒж Үи®°гҖҒдёҠдј е®№еҷЁй•ңеғҸиҮіжҲ‘们зҡ„ж–°й•ңеғҸд»“еә“гҖӮдҫӢеҰӮпјҢдёӢиҪҪдёҖдёӘjenkins https://hub.docker.com/_/jenkins/

$ docker pull jenkins$ docker tag jenkins:latest regv2.piel.io:5000/piel-jenkins:latest

йӘҢиҜҒдёӢжҳҜеҗҰеҸҜз”Ё

еҫҲеҘҪпјҢдёҠдј еҲ°жҲ‘们зҡ„й•ңеғҸд»“еә“гҖӮ

$ docker push regv2.piel.io:5000/piel-jenkins:latest

зӣҙеҲ°еҶҷиҝҷзҜҮж–Үз« зҡ„ж—¶еҖҷпјҢйҷӨдәҶз”ЁCurlпјҢиҝҳжІЎжңүеҫҲеҘҪзҡ„ж–№жі•еҸҜд»ҘзӣҙжҺҘзңӢеҲ°й•ңеғҸеә“дёӯзҡ„й•ңеғҸеҲ—иЎЁ

$ curl -u pieltestuser:mkakogalb47 https://regv2.piel.io:5000/v2/_catalog

{"repositories":["piel-jenkins"]}еҸҜд»ҘйҖҡиҝҮJSONзңӢеҲ°жҲ‘们зҡ„ж–°Jenkinsй•ңеғҸеңЁжҲ‘们зҡ„з§Ғжңүй•ңеғҸеә“дёӯ

зҺ°еңЁеҸҜд»ҘеңЁжҲ‘们зҡ„Rancher-test.piel.ioзҺҜеўғдёӯеә”з”ЁжҲ‘们зҡ„registryдәҶгҖӮ

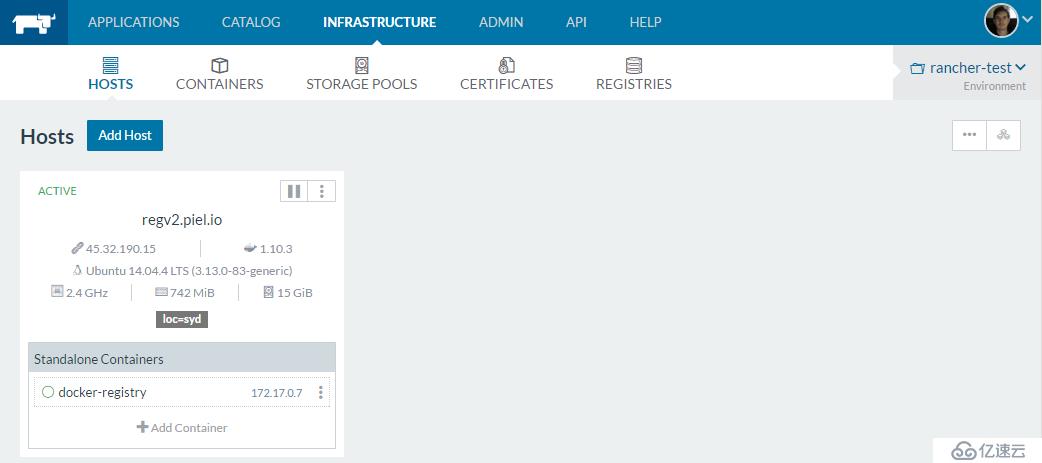

зҷ»йҷҶRancherпјҢеңЁеҹәзЎҖжһ¶жһ„ > дё»жңәдёӯзӮ№еҮ»ж·»еҠ дё»жңәгҖӮ

е°ҶиҮӘеҠЁз”ҹжҲҗзҡ„е‘Ҫд»ӨеңЁRancher HostдёҠиҝҗиЎҢгҖӮ

$ sudo docker run -e CATTLE_AGENT_IP='45.32.190.15' \ -d --privileged \ -v /var/run/docker.sock:/var/run/docker.sock \ -v /var/lib/rancher:/var/lib/rancher \ rancher/agent:v1.0.1 http://rancher-test.piel.io/v1/scripts/FF42DCE27F7C88BD7733:1461042000000:ryU0BaXJFo6c9zuHgeULdAtbCE $ sudo docker run -d --privileged \ -v /var/run/docker.sock:/var/run/docker.sock \ -v /var/lib/rancher:/var/lib/rancher \ rancher/agent:v0.11.0http://rancher.piel.io/v1/scripts/BE455B92EA48EA1C1F12:1461042000000:mi433ChYRN9nfQSwB2FIlBnpPk

дёҖдёӨеҲҶй’ҹеҗҺдё»жңәе°ҶеңЁRancherз®ЎзҗҶз•ҢйқўдёӯеҮәзҺ°гҖӮз”ұдәҺжҲ‘иҝҳжІЎжңүй…ҚзҪ®дё»жңәдҝЎжҒҜпјҢдё»жңәжҳҫзӨәеҗҚз§°дҫқ然дёәвҖңvultr.guestвҖқ, жҲ‘们еҸҜд»ҘйҖҡиҝҮиҸңеҚ•дҝ®ж”№дё»жңәеҗҚ称并添еҠ ж ҮзӯҫгҖӮ

жҺҘдёӢжқҘпјҢжҲ‘们添еҠ з§Ғжңүregistry并еңЁж–°еўһеҠ зҡ„дё»жңәдёҠйғЁзҪІJenkinsгҖӮ

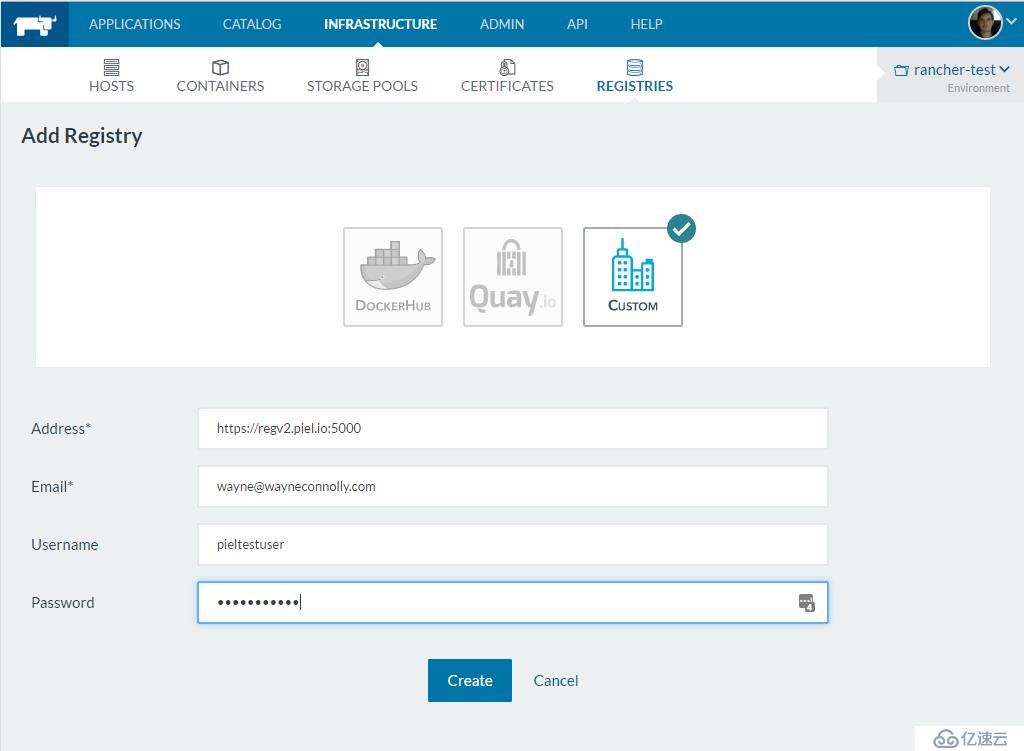

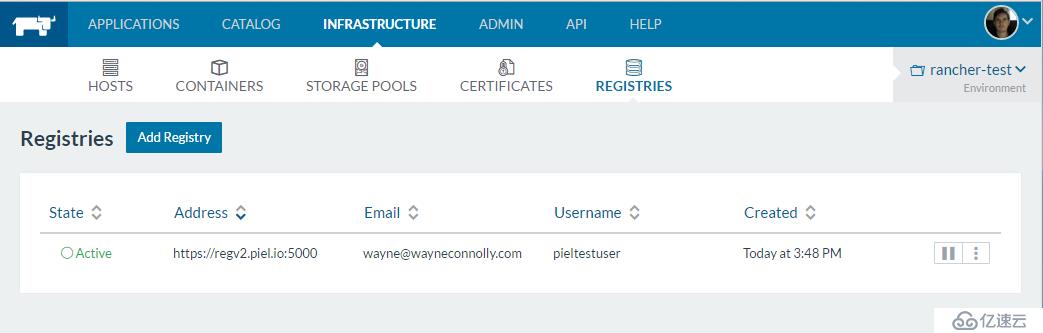

еңЁеҹәзЎҖжһ¶жһ„иҸңеҚ• > й•ңеғҸеә“дёӯзӮ№еҮ»вҖңж·»еҠ й•ңеғҸеә“вҖқпјҢ并йҖүжӢ©иҮӘе®ҡд№үпјҢж·»еҠ зӣёеә”зҡ„дҝЎжҒҜе®ҢжҲҗй…ҚзҪ®гҖӮ

еҮ еҲҶй’ҹд№ӢеҗҺпјҢRancher serverзҡ„з§Ғжңүй•ңеғҸд»“еә“е°ұеҸҜд»ҘдҪҝз”ЁдәҶгҖӮ

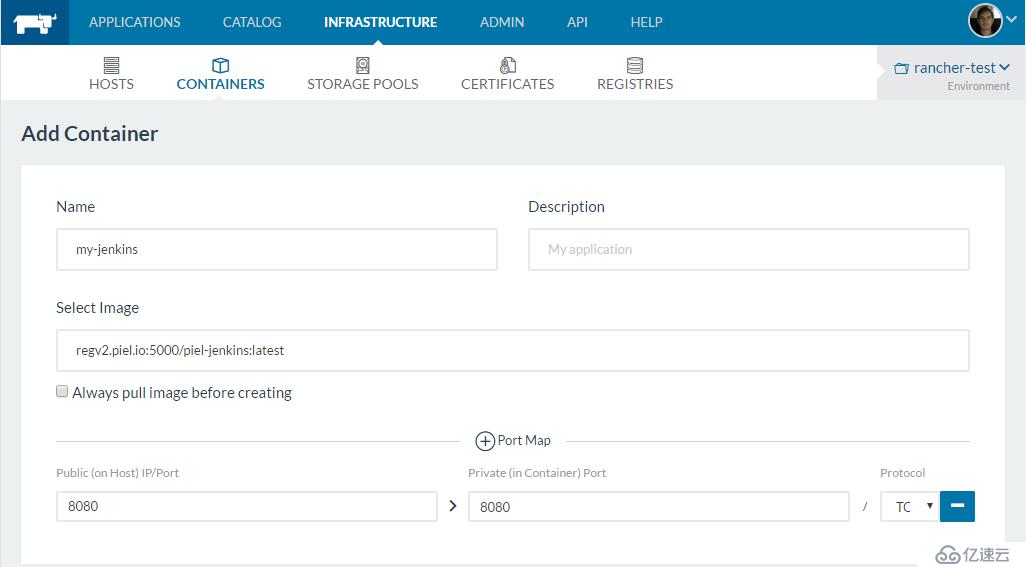

дёӢйқўи®©жҲ‘们йғЁзҪІJenkinsе®№еҷЁгҖӮеңЁеҹәзЎҖжһ¶жһ„ > е®№еҷЁиҸңеҚ•дёӯпјҢзӮ№еҮ»вҖңж·»еҠ е®№еҷЁвҖқ

еЎ«еҶҷжүҖйңҖдҝЎжҒҜпјҢеңЁйҖүжӢ©p_w_picpathдёҖеӨ„иҫ“е…Ҙregv2.piel.io:5000/piel-jenkins: latest并и®ҫзҪ®з«ҜеҸЈжҳ е°„дёәJenkins 8080еҲ°дё»жңәзҡ„80з«ҜеҸЈгҖӮ

жӯӨеӨ„е°ҶйңҖиҰҒдёҖзӮ№ж—¶й—ҙдёӢиҪҪй•ңеғҸгҖӮ

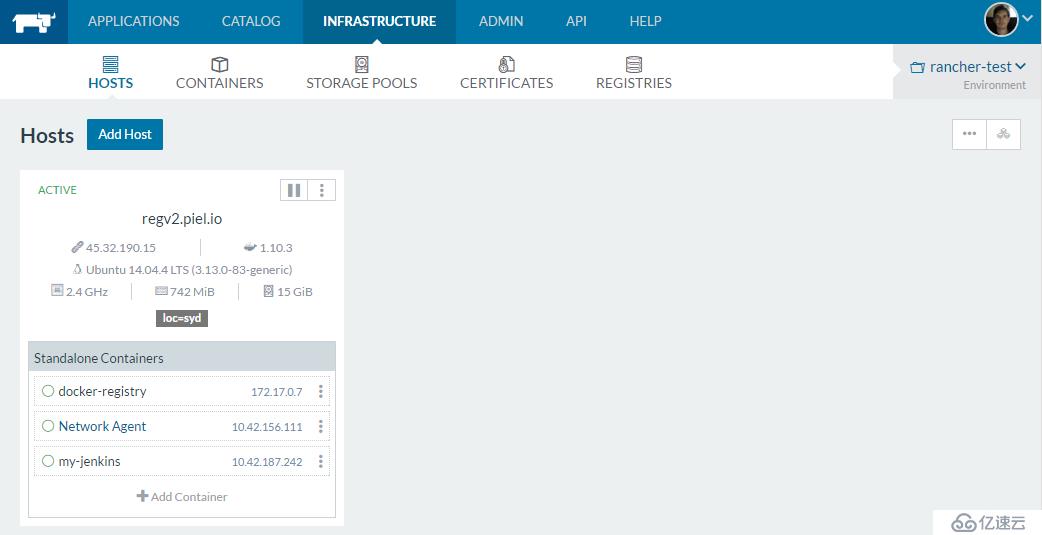

дёӢйқўжҲ‘们е°ҶзңӢеҲ°жҲ‘们еҸҲдёҖдёӘе®№еҷЁеҸ«еҒҡвҖңmy-jenkinsвҖқе·Із»ҸеҗҜеҠЁдәҶгҖӮ

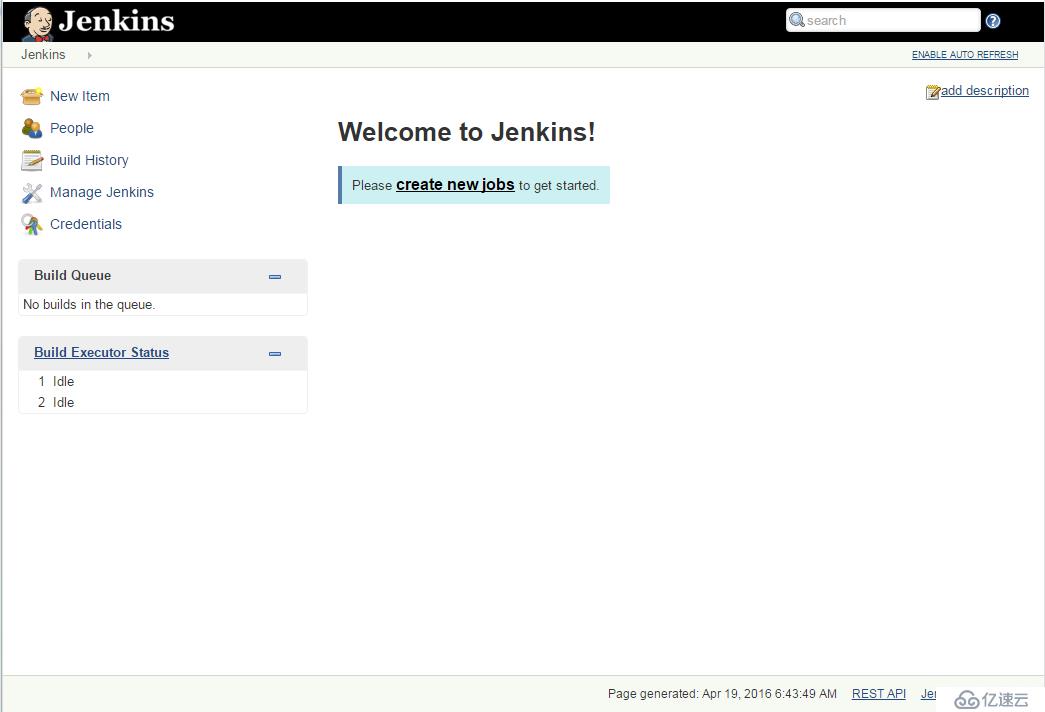

и®ҝй—®еҲ°Jenkins URLпјҢhttp://regv2.piel.ioгҖӮ

йҖҡиҝҮdocker psеҶҚзЎ®и®ӨдёҖж¬Ўпјҡ

жҲҗеҠҹпјҒжҲ‘们зҺ°еңЁе·Із»Ҹе®ҢжҲҗдәҶпјҡ

еҲӣе»ә并еҠ еҜҶдәҶжҲ‘们иҮӘе·ұзҡ„з§Ғжңүй•ңеғҸеә“

ж·»еҠ 并ж Үи®°дәҶдёҖдёӘе®№еҷЁй•ңеғҸ

дёәRancher Serverж·»еҠ дәҶдёҖдёӘдё»жңә

дёәRancher ServerеўһеҠ дәҶдёҖдёӘз§Ғжңүй•ңеғҸеә“

еңЁдё»жңәдёҠйғЁзҪІдәҶдёҖдёӘJenkinsе®№еҷЁ

зЎ®и®Өе®№еҷЁе·Із»ҸйғЁзҪІжҲҗеҠҹ

жіЁж„ҸпјҡеңЁжң¬ж•ҷзЁӢдёӯдҪҝз”Ёзҡ„жңҚеҠЎеҷЁзҺ°еңЁе·Із»ҸйҖҖеҪ№е•ҰгҖӮ

еҺҹж–ҮжқҘжәҗпјҡRancher Labs

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ