您好,登录后才能下订单哦!

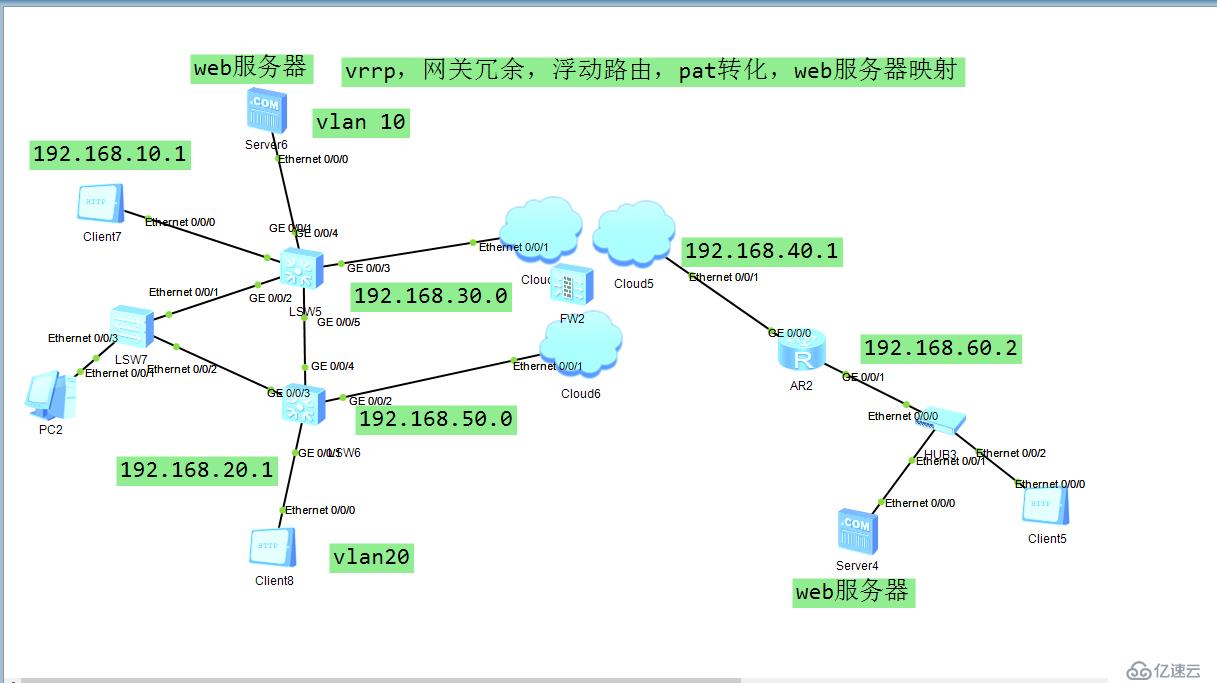

实验名称:vrry ,网关冗余,浮动路由,pat地址转化,web服务器映射

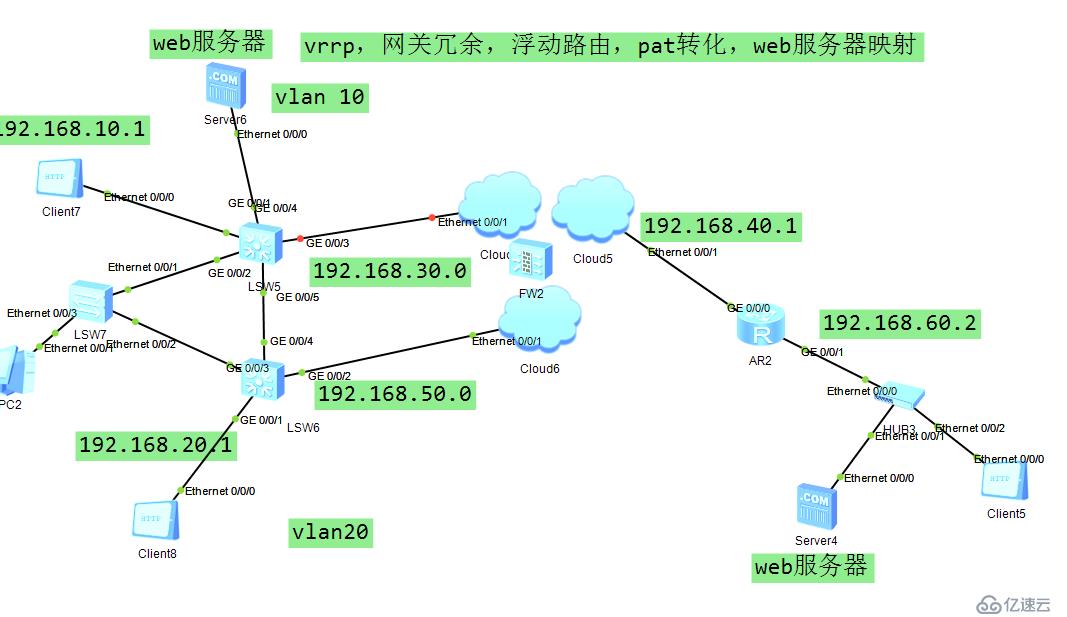

实验拓扑图:

3.实验目的:1 .使内网可以访问web服务器 -server4

2. 配置vrrp使网关冗余备份,并且链路追踪 ,并且配置浮动静态路由

3 映射内网web服务器,使外网client5可以访问

4. ip地址规划 : 内网 : vlan 1 0 : 192.168.10.1 192.168.10.2

vlan 10的网关: 192.168.10.254

vlan 20 : 192.168.20.1

vlan 20 的网关 : 192.168.20.254

外网 :cloud5 与 AR的连接是 192.168.40.0 /24

AR2的ip地址为 192.168.60. 1

web服务器ip地址 : 192.168.60.2

client 5 192.168.60.3

5.配置思路 : 首先配置 内网互通, 然后再配置可以访问外网的web服务器 ,其次配置pat, 再配置vrrp ,最后我对做内网web服务器的发布

# 操作步骤 :

# 首先给内网个终端配置ip地址

client 8 : ip address 192.168.20. 1 255.255.255.0

gateway 192.168.20.250 //虚拟的网关

pc2 : ip address : 192.168.10.1 255.255.255.0

gateway : 192.168.10.250

server 6 : ip address 192.168.10. 2 255.255.255.0

gateway 192.168.10.250

# 配置lsw7,lsw5,lsw6 ,链路状态为trunk, 创建vlan ,将相应的端口加入相应的vlan

配置lsw5

stp priority 0 //配置lsw5为根交换机

创建 vlan bath 10 20 30

interface vlan 10

ip address 192.168.10. 254 255.255.255.0

interface vlan 20

ip address 192.168.20.254 255.255.255.0

ip address 192.168.30.1 255.255.255.0 //设置vlan 10 20 30 的 ip 地址

port-group group-member g0/0/1 g0/0/4

port link-type mode access

port default vlan 10

port-group group-member g0/0/2 g0/0/5

port link-type mode trunk

port trunk allow pass vlan all //将相应的端口加入到相应的vlan

interface g0/0/3

port link-type mode access

port default vlan 30

# 配置lsw7

创建vlan ,将相应的端口加入到相应的vlan

vlan bath 10 20 30

port-group group-member ethernet 0/0/1 ethernet 0/0/2

port link-type trunk

port trunk allow-pass vlan all

interface ethernet 0/0/3

port link-type access

port default vlan 10

#配置lsw6

创建vlan ,将相应的端口加入到相应的vlan

vlan bath 10 20 50 30

port-group group-member g0/0/3 g0/0/4

port link-type trunk

port trunk allow-pass vlan all

interface g0/0/2

port link-type access

port default vlan 50

interface g0/0/1

port link-type access

port default vlan 20

interface vlan 10

ip address 192.168.10.253 255.255.255.0

interface vlan 20

ip address 192.168.20.253 255.255.255.0

interface vlan 50

ip address 192.168.50.1 255.255.255.0

# 给防火墙asa配置ip地址

interface g0

nameif inside1

security-level 100

ip address 192.168.30.2 255.255.255.0

no shutdown

interface g 1

nameif inside2

security-level 50

ip address 192.168.50.2 255.255.255.0

interface g 1

nameif outside

security -level 0

ip address 192.168.40.1 255.255.255.0

# 接下来配置静态路由使内网全网互通

route inside1 192.168.0.0 255.255.0.0 1

route inside2 192.168.0.0 255.255.0.0 20 //配置浮动静态路由做备份使用 ,优先级越小越靠谱

ip route-static 192.168.40.0 255.255.255.0 192.168.30.2 //在lsw5上配置

ip route-static 192.168.40.0 255.255.255.0 192.168.50.2 //在lsw6上配置

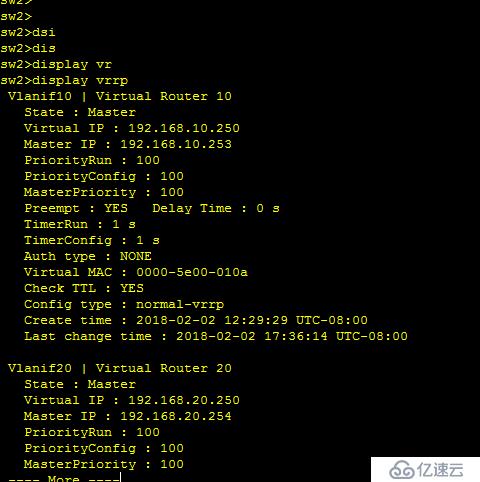

# 配置vrrp网关冗余

# 在lsw5上配置主网关

interface vlan 10

vrrp vrrid 10 virtual-ip 192.168.10.250

vrrp vrrid 10 priority 101 //优先级默认为100.配置为101使他成为主网关

vrrp vrrid 10 track interface g0/0/3 //链路追踪lsw5的g0/0/3 口

interface vlan 20

vrrp vrrid 20 virtual-ip 192.168.20.250

vrrp vrrid 20 priority 101 //优先级默认为100.配置为101使他成为主网关

vrrp vrrid 20 track interface g0/0/3 //链路追踪lsw5的g0/0/3 口

#在lsw6上配置副网关

interface vlan 10

vrrp vrrid 10 virtual-ip 192.168.10.250

interface vlan 20

vrrp vrrid 20 virtual-ip 192.168.20.250

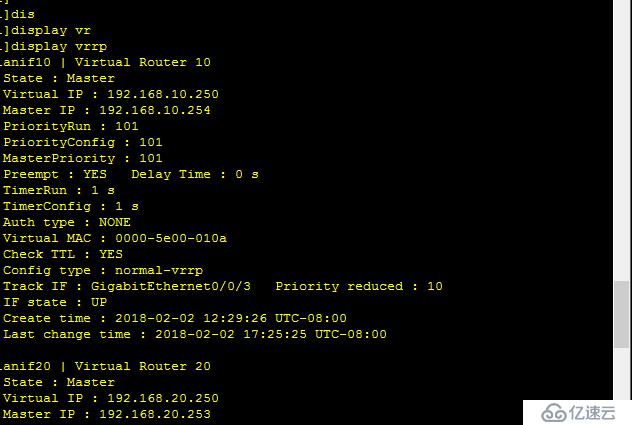

验证与测试 :

# 以上证明出去的流量都从lsw5上出去

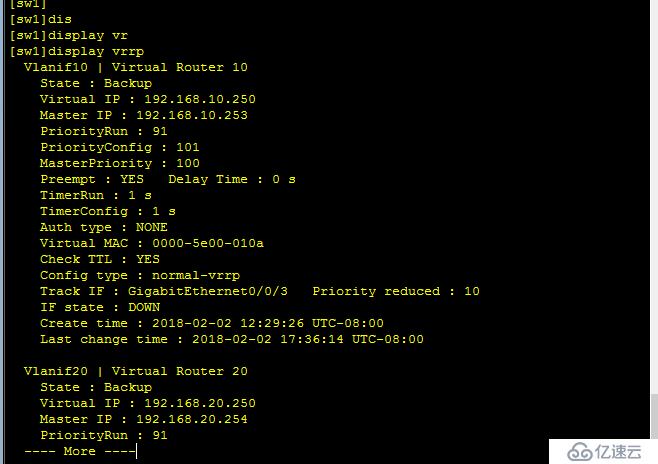

# 接下来把lsw5的g 0/0/3 shutdown ,如下图所示

# 从以上的图示可以说明 lsw5已经成备份网关了,而 lsw6成主网关了流量都从lsw6上边走

# 接下来配置去往192.168.60.0 网段的路由

ip route-static 192.168.60.0 255.255.255.0 192.168.30.2 //lsw5上配置

ip route-static 192.168.60.0 255.255.255.0 192.168.50.2 //lsw6上配置

# 在防火墙上配置ASA去往 192.168.60.0 的路由

route outside 192.168.60.0 255.255.255.0 192.168.40.2

#在AR2上配置去往内网的路由

# ip route-static 192.168.0.0 255.255.0.0 192.168.40.1

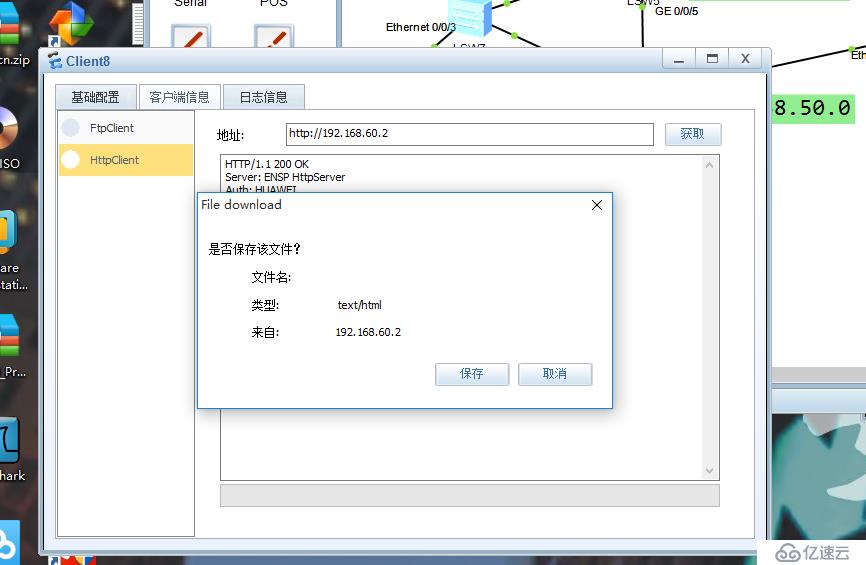

# 验证与测试 :

以上图示说明测试成功,已经可以访问外网的web服务器了,也就说明路由已经可达了,

# 下面在防火墙上配置pat ,动态地址转化

object network inside1

subnet 192.168.10.0 255.255.255.0

subnet 192.168.20.0 255.255.255.0

nat (inside1,outside )dynamic 192.168.40.3 //从inside1口转换出去 // 192.168.40.0 里边的任何一个未用的ip地址

object network inside2

subnet 192.168.10.0 255.255.255.0

subnet 192.168.20.0 255.255.255.0

nat (inside2,outside )dynamic 192.168.40.3 //从inside2口转换出去

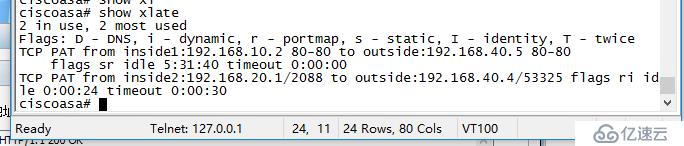

# 验证与测试

,

# 以上测试说明 内网地址可以转化成外网地址访问web服务器

# 发布内部web服务器 // 利用静态pat

object network ob-out

host 192.168.40.5 //一个外网没有用的地址

object network inside1

host 192.168.10.2

nat (inside1,outside )static ob-out service tcp 80 80

access-list out-to-insdie permit tcp any object inside1 eq http //配置acl

access-group out-to-inside in interface outside //调用acl

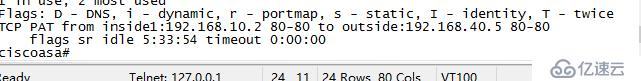

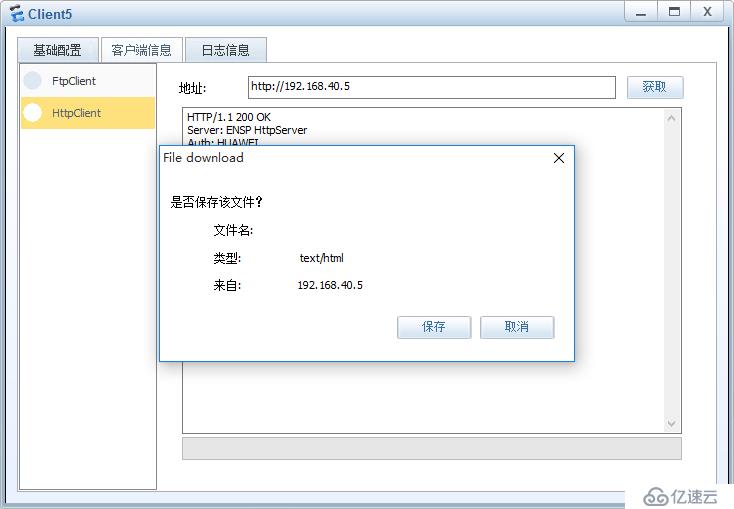

验证与测试 如下图所示

# 以上实验说明外网已经可以访问内网web服务器了

——————————————————————————————————————————————————————————————————————————————————————————————————————————end

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。