您好,登录后才能下订单哦!

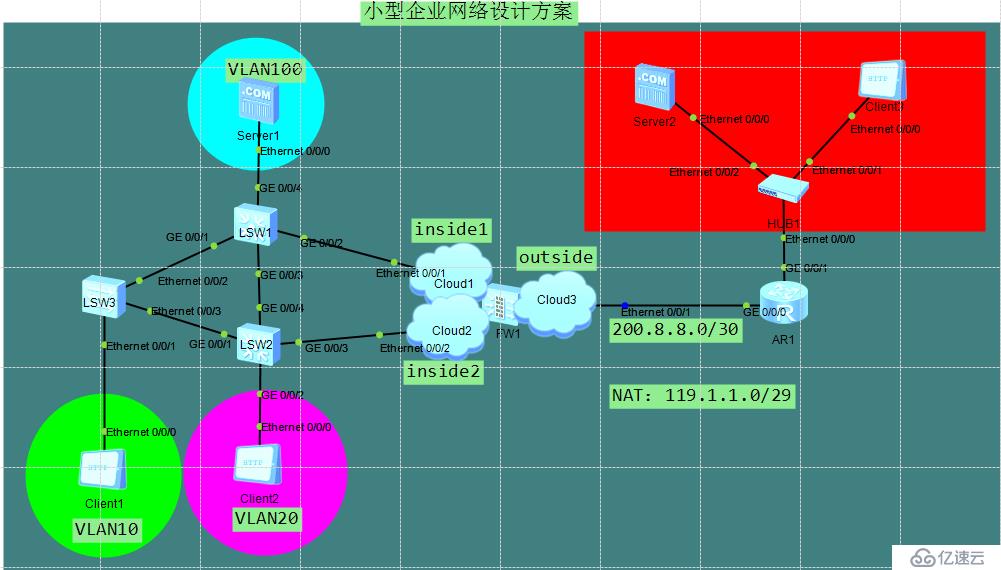

今天带来一个中小型网络构建案例,在一个中型企业网络中,必不可少的一个设备就是防火墙,在昨天的文章中,已经简单给大家介绍了一下防火墙的概述与作用,如果大家还有什么疑问,可以在文章下方提问,小编一定使出我的九牛二虎之力,为您解决问题,废话就不多说了,接下来开始操作您就都懂了!!!

小型网络构建案例——防火墙的应用

1. vlan互通

2. 配置VRRP实现虚拟网关冗余备份

3. 内网PAT访问外网

4. 发布WEB服务器提供外网访问

&Vlan:

指的是虚拟局域网,是一种2层技术。可以在交换机上实现广播域的隔离。从而可以减小数据广播风暴对交换网络的影响,降低了网络管理难度,同时可以实现网络规模的灵活扩展。

&Trunk与Access:

Trunk链路同一时刻可以支持多个 VLAN 的数据转发,数据携带 VLAN 标签(native vlan 除外);

Access链路同一时刻只能传输一个 VLAN 的数据,发送和接收的数据,都没有标签;

&Vrrp:

指的是虚拟网关冗余协议,作用是在不同的网关设备之间形成虚拟网关IP地址,从而实现网关设备之间的备份冗余, 增强网关的稳定性。

&Nat:

指的是网络地址转换; 作用是实现内网私有IP地址与外网公有IP地址的转换,从而实现内网与外网的互通, 同时还可以隐藏内部网络的结构,增强网络的安全性。

&默认路由:

是一种特殊的静态路由,指的是当 路由表中与包的目的地址之间没有匹配的表项时,路由器能够做出选择。如果没有默认路由,那么目的地址在路由表中没有匹配表项的包将被丢弃。

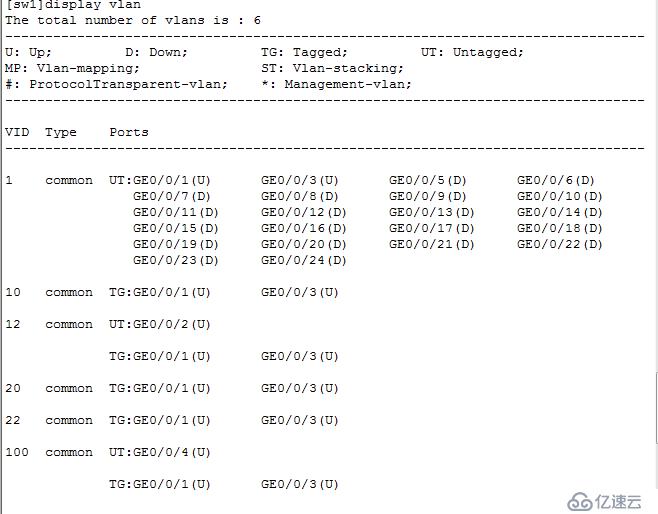

具体操作:创建vlan,配置链路模式,将端口加入vlan

1. 交换机1配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys sw1

[sw1]vlan ba 10 20 100 12 22

[sw1]int gi0/0/1

[sw1-GigabitEthernet0/0/1]port link-type trunk

[sw1-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[sw1-GigabitEthernet0/0/1]int gi 0/0/2

[sw1-GigabitEthernet0/0/2]port link-type access

[sw1-GigabitEthernet0/0/2]port default vlan 12

[sw1-GigabitEthernet0/0/2]int gi 0/0/3

[sw1-GigabitEthernet0/0/3]port link-type trunk

[sw1-GigabitEthernet0/0/3]port trunk allow-pass vlan all

[sw1-GigabitEthernet0/0/3]int gi 0/0/4

[sw1-GigabitEthernet0/0/4]port link-type access

[sw1-GigabitEthernet0/0/4]port default vlan 100验证:

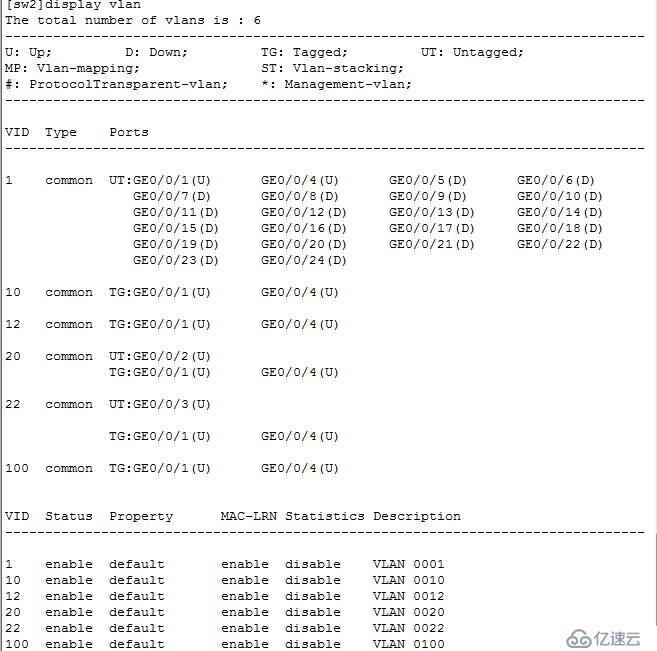

2.交换机2配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys sw2

[sw2]vlan ba 10 20 100 12 22

[sw2]int gi 0/0/1

[sw2-GigabitEthernet0/0/1]port link-type trunk

[sw2-GigabitEthernet0/0/1]port trunk allow-pass vlan all

[sw2-GigabitEthernet0/0/1]int gi 0/0/2

[sw2-GigabitEthernet0/0/2]port link-type access

[sw2-GigabitEthernet0/0/2]port default vlan 20

[sw2-GigabitEthernet0/0/2]int gi 0/0/4

[sw2-GigabitEthernet0/0/4]port link-type trunk

[sw2-GigabitEthernet0/0/4]port trunk allow-pass vlan all

[sw2-GigabitEthernet0/0/4]int gi 0/0/3

[sw2-GigabitEthernet0/0/3]port link-type access

[sw2-GigabitEthernet0/0/3]port default vlan 22验证:

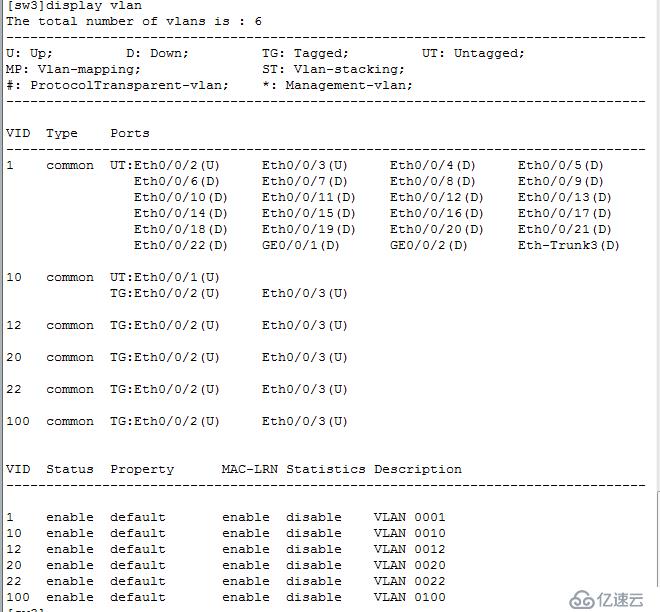

3.交换机3配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sys sw3

[sw3]vlan batch 10 20 100 12 22

[sw3]int e0/0/1

[sw3-Ethernet0/0/1]port link-type access

[sw3-Ethernet0/0/1]port default vlan 10

[sw3-Ethernet0/0/1]int e0/0/2

[sw3-Ethernet0/0/2]port link-type trunk

[sw3-Ethernet0/0/2]port trunk allow-pass vlan all

[sw3-Ethernet0/0/2]int e0/0/3

[sw3-Ethernet0/0/3]port link-type trunk

[sw3-Ethernet0/0/3]port trunk allow-pass vlan all验证:

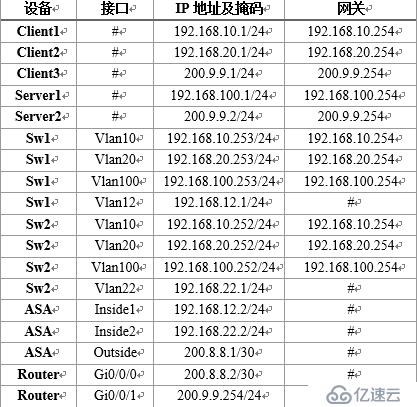

1.配置clent及server

Server1:

Server2:

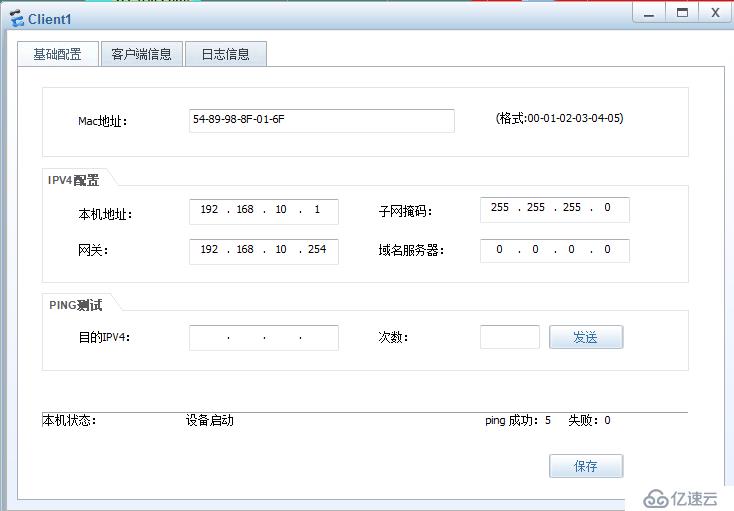

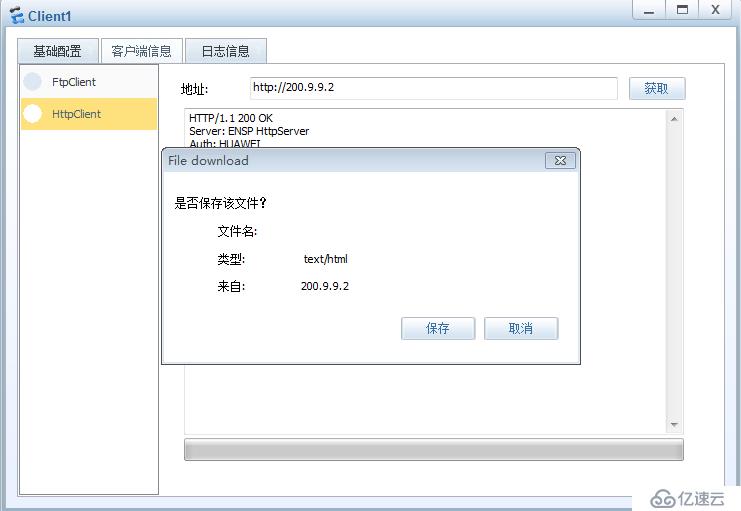

Client1:

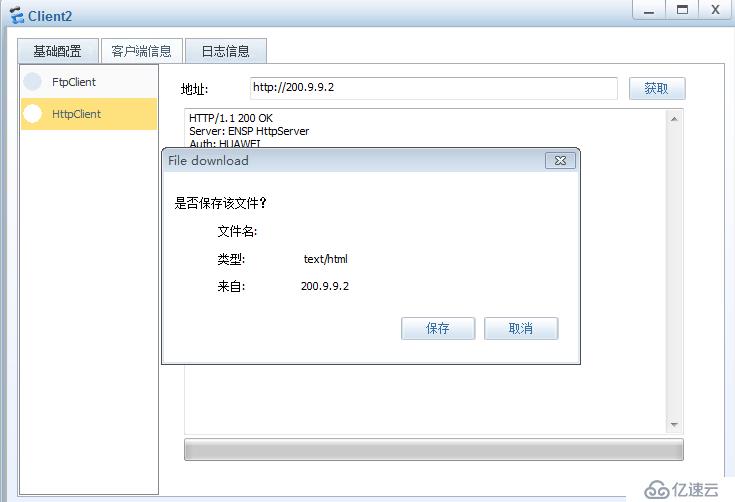

Client2:

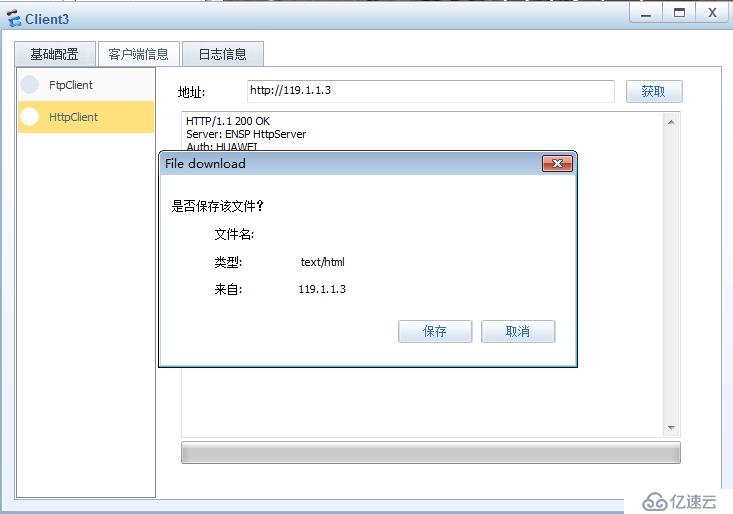

Client3:

2.配置交换机ip地址及vrrp

交换机1配置命令如下:

[sw1]int vl 10

[sw1-Vlanif10]undo shutdown

[sw1-Vlanif10]ip address 192.168.10.253 255.255.255.0

[sw1-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.254

[sw1-Vlanif10]vrrp vrid 10 priority 150

[sw1-Vlanif10]vrrp vrid 10 track interface GigabitEthernet 0/0/2 reduced 100

[sw1-Vlanif10]int vlan 20

[sw1-Vlanif20]undo shutdown

[sw1-Vlanif20]ip address 192.168.20.253 255.255.255.0

[sw1-Vlanif20]vrrp vrid 20 virtual-ip 192.168.20.254

[sw1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2

[sw1-Vlanif20]vrrp vrid 20 priority 150

[sw1-Vlanif20]vrrp vrid 20 track interface GigabitEthernet 0/0/2 reduced 100

[sw1-Vlanif20]int vlan 100

[sw1-Vlanif100]undo shutdown

[sw1-Vlanif100]ip address 192.168.100.253 255.255.255.0

[sw1-Vlanif100]vrrp vrid 100 virtual-ip 192.168.100.254

[sw1-Vlanif100]vrrp vrid 100 priority 150

[sw1-Vlanif100]vrrp vrid 100 track interface GigabitEthernet 0/0/2 reduced 100

[sw1-Vlanif100]int vla 12

[sw1-Vlanif12]undo shutdown

[sw1-Vlanif12]ip address 192.168.12.1 255.255.255.0

[sw1-Vlanif12]q交换机2配置命令如下:

<sw2>sys

[sw2]int vl 10

[sw2-Vlanif10]undo shutdown

[sw2-Vlanif10]ip address 192.168.10.252 255.255.255.0

[sw2-Vlanif10]vrrp vrid 10 virtual-ip 192.168.10.254

[sw2-Vlanif10]vrrp vrid 10 track interface gi 0/0/3

[sw2-Vlanif10]int vl 20

[sw2-Vlanif20]undo shutdown

[sw2-Vlanif20]ip address 192.168.20.252 255.255.255.0

[sw2]ip route-static 0.0.0.0 0.0.0.0 192.168.22.2

[sw2-Vlanif20]vrrp vrid 20 virtual-ip 192.168.20.254

[sw2-Vlanif20]vrrp vrid 20 track interface Gi 0/0/3

[sw2-Vlanif20]int vl 100

[sw2-Vlanif100]undo shutdown

[sw2-Vlanif100]ip address 192.168.100.252 255.255.255.0

[sw2-Vlanif100]vrrp vrid 100 virtual-ip 192.168.100.254

[sw2-Vlanif100]vrrp vrid 100 track interface Gi 0/0/3

[sw2-Vlanif100]int vl 22

[sw2-Vlanif22]undo shutdown

[sw2-Vlanif22]ip address 192.168.22.1 255.255.255.0

[sw2-Vlanif22]q3.配置ASA防火墙

配置命令如下:

ciscoasa(config)# clear configure all

ciscoasa(config)# hostname ASA

ASA(config)# int g0

ASA(config-if)# nameif inside1

ASA(config-if)# security-level 100

ASA(config-if)# ip address 192.168.12.2 255.255.255.0

ASA(config-if)# no shutdwn

ASA(config-if)# int g1

ASA(config-if)# nameif inside2

ASA(config-if)# security-level 100

ASA(config-if)# ip address 192.168.22.2 255.255.255.0

ASA(config-if)# int g2

ASA(config-if)# nameif outside

ASA(config-if)# security-level 0

ASA(config-if)# ip address 200.8.8.1 255.255.255.252

ASA(config-if)# no shutdownASA(config-if)# q

4. 配置路由器

配置命令如下:

<Huawei>sys

Enter system view, return user view with Ctrl+Z.

[Huawei]sysname Router

[Router]int gi 0/0/0

[Router-GigabitEthernet0/0/0]undo shutdown

Info: Interface GigabitEthernet0/0/0 is not shutdown.

[Router-GigabitEthernet0/0/0]ip address 200.8.8.2 255.255.255.252

[Router-GigabitEthernet0/0/0]int gi 0/0/1

[Router-GigabitEthernet0/0/1]undo shutdown

Info: Interface GigabitEthernet0/0/1 is not shutdown.

[Router-GigabitEthernet0/0/1]ip address 200.9.9.254 255.255.255.0

[Router-GigabitEthernet0/0/1]q

-----

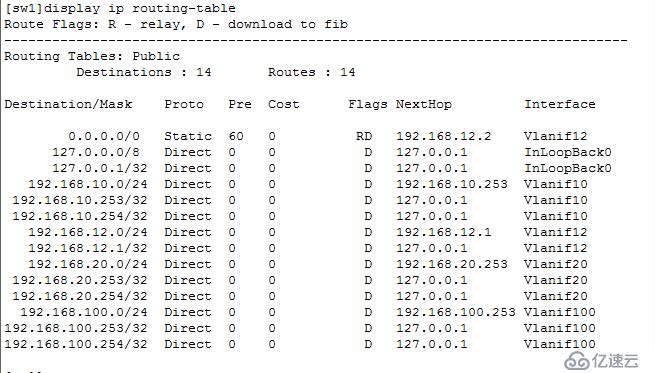

Sw1:

[sw1]ip route-static 0.0.0.0 0.0.0.0 192.168.12.2查看路由表:

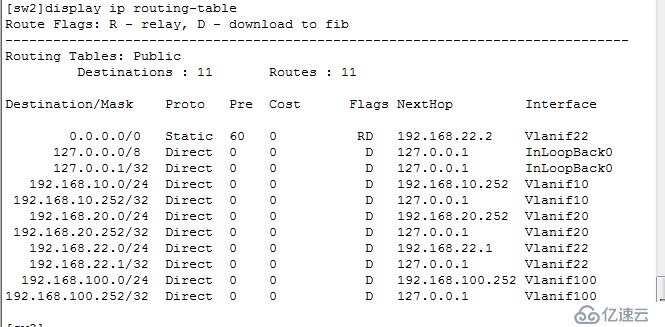

Sw2:

[sw2]ip route-static 0.0.0.0 0.0.0.0 192.168.22.2查看路由表:

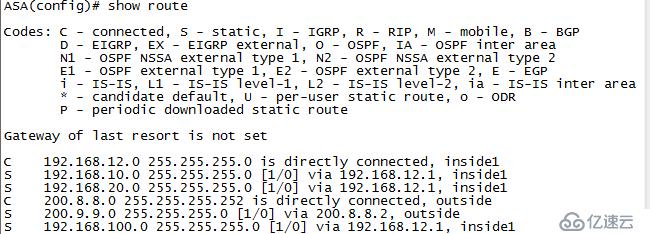

ASA防火墙:

ASA(config)# route inside1 192.168.10.0 255.255.255.0 192.168.12.1

ASA(config)# route inside1 192.168.20.0 255.255.255.0 192.168.12.1

ASA(config)# route inside1 192.168.100.0 255.255.255.0 192.168.12.1

ASA(config)# route outside 0.0.0.0 0.0.0.0 200.8.8.2这里我们用show route查看路由表:

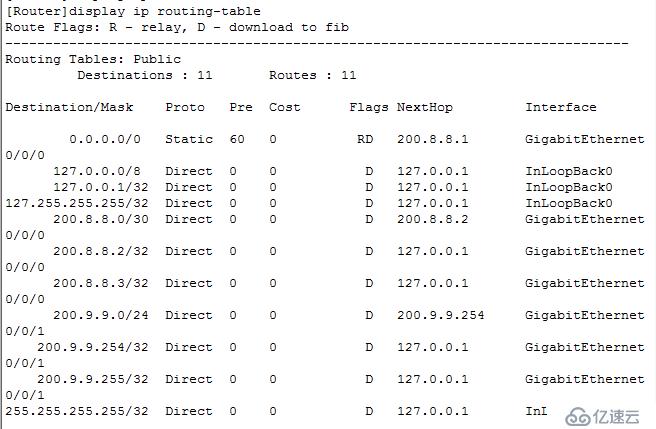

Router:

[Router]ip route-static 119.1.1.0 255.255.255.0 200.8.8.1查看路由表:

到这里,实验环境就算是搭建完成了

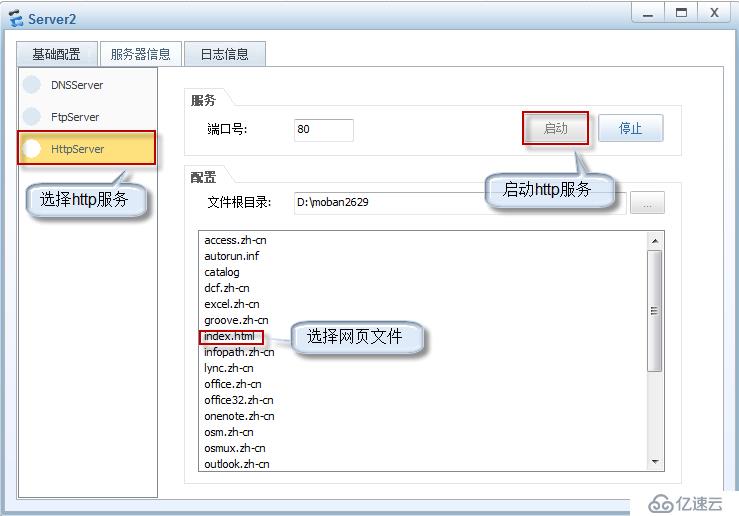

1.首先开启server2的http服务,主要操作是:选择http服务,选择网页文件,开启http服务,如图所示:

2.其次配置NAT,模拟环境:公司现购买了119.1.1.0/29的公有地址,属于vlan10,vlan20,vlan100的各使用一个,这里我运用的是动态NAT,因为在实际工作中,每个vlan不可能只有一台主机,接下来我们配置一下:

ASA(config)# object network vlan10

ASA(config-network-object)# subnet 192.168.10.0 255.255.255.0

ASA(config-network-object)# nat (inside1,outside) dynamic 119.1.1.1

ASA(config-network-object)# q

ASA(config)# object network vlan20

ASA(config-network-object)# subnet 192.168.20.0 255.255.255.0

ASA(config-network-object)# nat (inside1,outside) dynamic 119.1.1.2

ASA(config-network-object)# q

ASA(config)# object network vlan100

ASA(config-network-object)# subnet 192.168.100.0 255.255.255.0

ASA(config-network-object)# nat (inside1,outside) dynamic 119.1.1.3

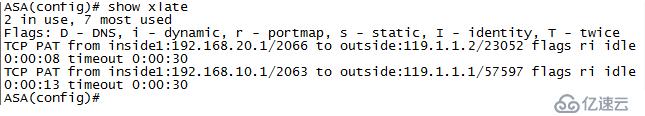

ASA(config-network-object)# q这里用show xlat 查看xlat表:

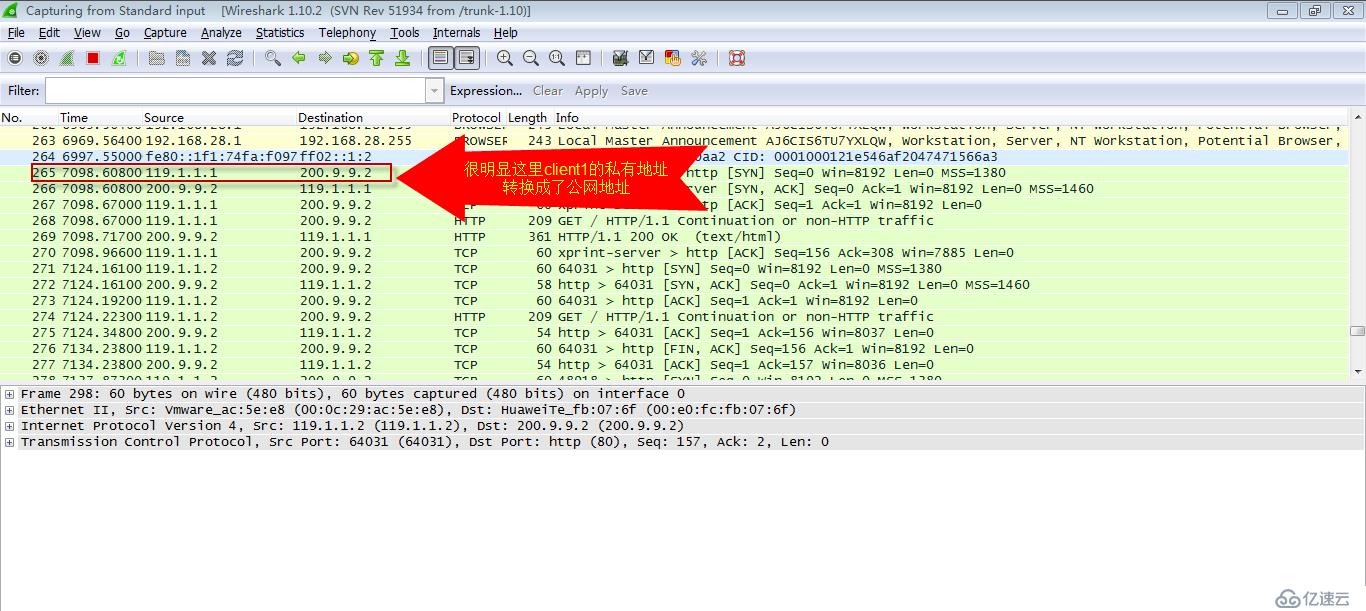

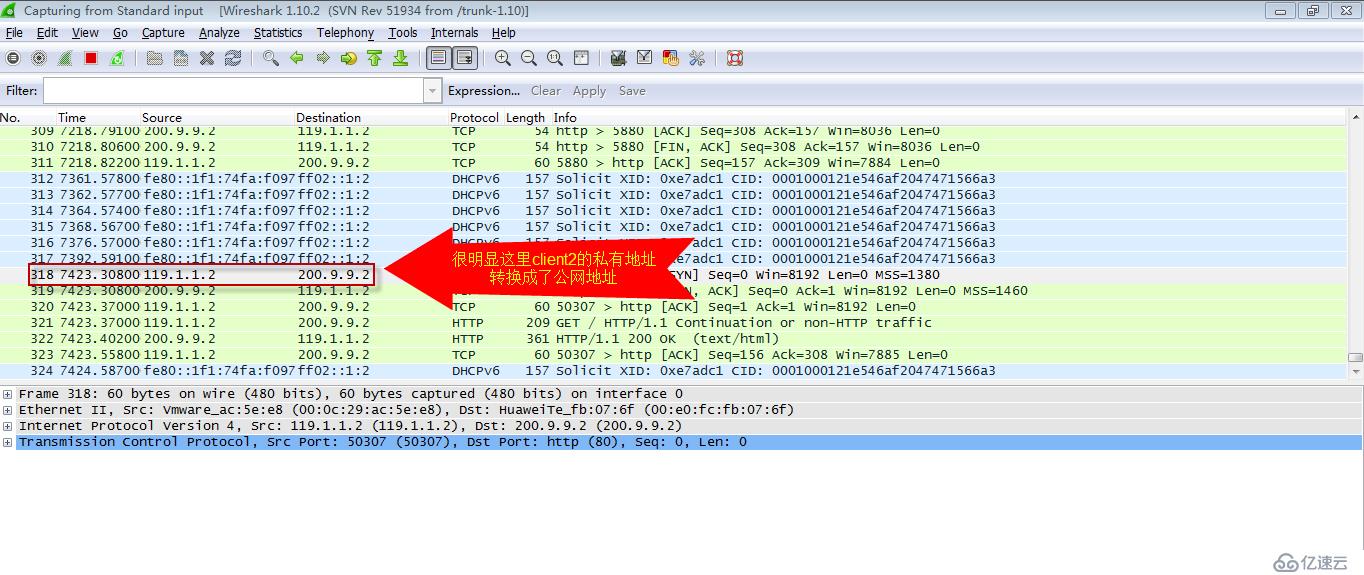

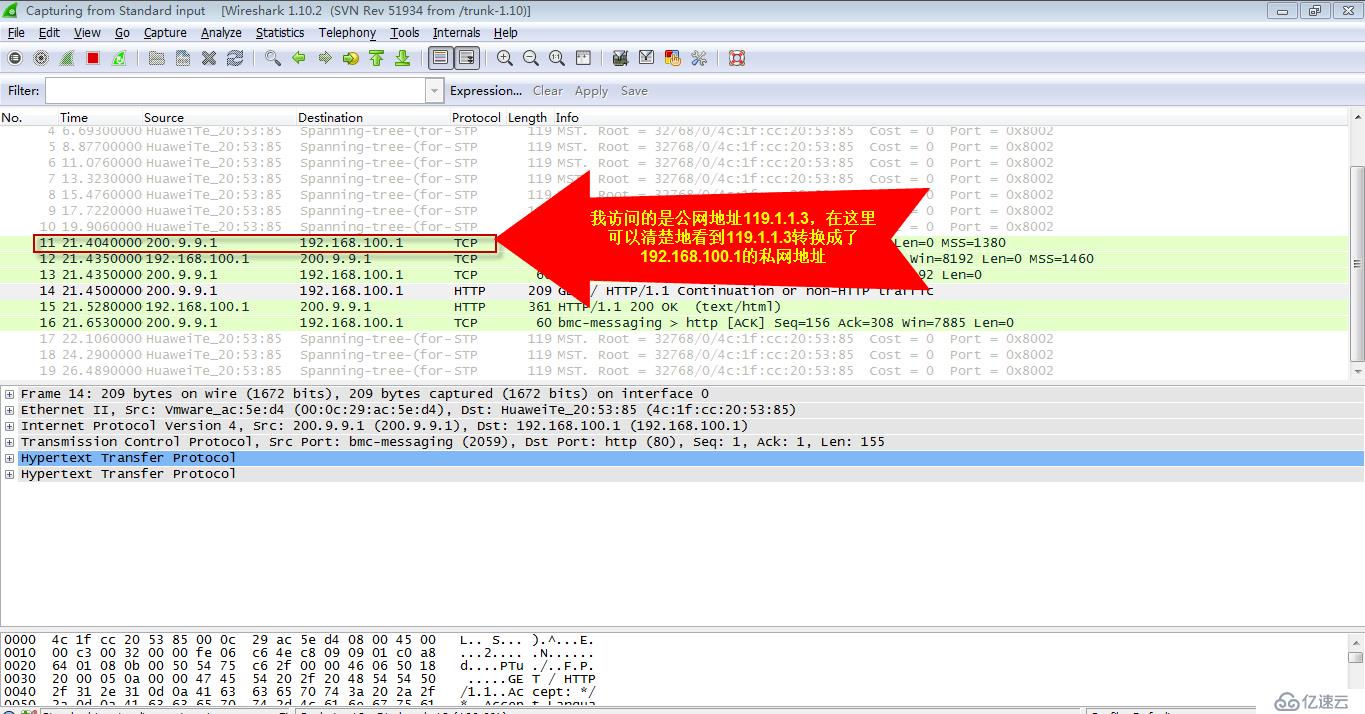

再通过抓包查看,是否转换成功(请看实验结果验证)

因为外网属于outside区域,安全级别要比inside1安全级别低,如果外网想要访问内网web,必须通过制定ACL才能通过防火墙进行访问,前面我们已经做过NAT转换了,NAT既可以实现私有地址对公网地址的转换,也可以为外网提供WEB服务。

主要操作:

1.这里首先先开启server1的HTTP服务

2.配置NAT

主要操作:配置NAT,这里配置的是静态NAT 。

命令如下:

ASA(config)# object network gongwang

ASA(config-network-object)# host 119.1.1.3

ASA(config-network-object)# exit

ASA(config)# object network web

ASA(config-network-object)# host 192.168.100.1

ASA(config-network-object)# nat (inside1,outside) static gongwang service tcp 80 80

ASA(config-network-object)# exit 3.配置ACL,允许外网流量通过防火墙对内网WEB服务器进行访问

命令如下:

ASA(config)# object network isp

ASA(config-network-object)# host 200.9.9.1

ASA(config-network-object)# exit

ASA(config)# access-list fangwen permit tcp object isp object web eq http

ASA(config)# access-group fangwen in interface outside

访问结果请看结果验证。

1. 内网NAT访问外网:

2.抓包分析地址转换:

3.内网提供WEB服务供外网访问

4.抓包分析地址转换

实验这里就算是结束了,在配置的过程中,小编对一个问题不是特别清晰,因此特别查阅了资料,下面给大家分享一下,当然大家有什么更好地理解可以告诉小编,小编定当感激不尽!!!

经过查资料明白:

Dynamic NAT/PAT

场景一:

所有内网流量访问外网时都转换为接口的公网地址,此环境适用于仅有一个公网地址的小型办公室。

场景二

所有内网流量访问外网时都转换为特定的公网地址,此环境适用于的小型办公室或分支办公室。

场景三

对于有大量公网地址用户,常应用在运营商或者公司内网

场景四

对于有大量公网地址用户,常应用在运营商或者公司内网,为防止地址用完可以配置一个PAT和interface (推荐)

Static NAT/PAT

场景五

内网有邮件和Web服务器为远程办公用户提供访问,此环境适用于HQ和分支办公室

场景六

此环境用户的需求比较复杂,客户在低安全区域有很多提供业务服务的小型机,他需要隐藏被访问的服务器地址,同时要求对外网server的访问进行Static方式一对一的映射。

场景七

对通过防火墙的业务流量,不更改源地址,也就是将源地址NAT自己,我们称为identity NAT。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。