您好,登录后才能下订单哦!

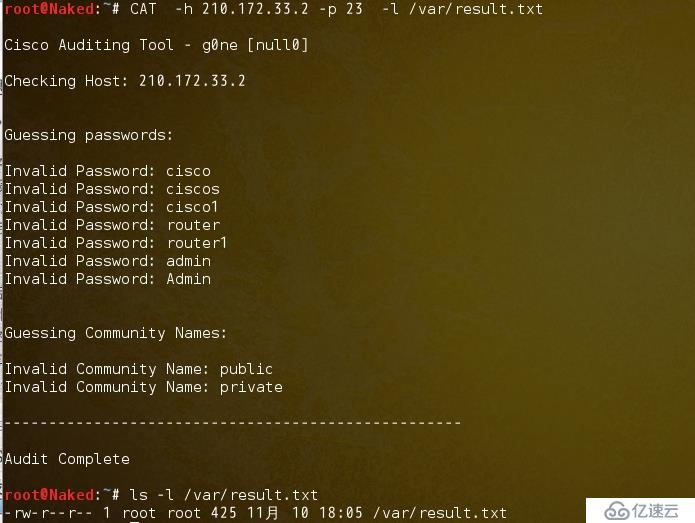

Cisco Auditing Tool

对cisco设备进行安全审计

工具的使用语法,如下:

CAT(注意大写) -h 目标地址 -w SNMP 字典路径 -a 密码字典路径 -l 生成报告存放路径

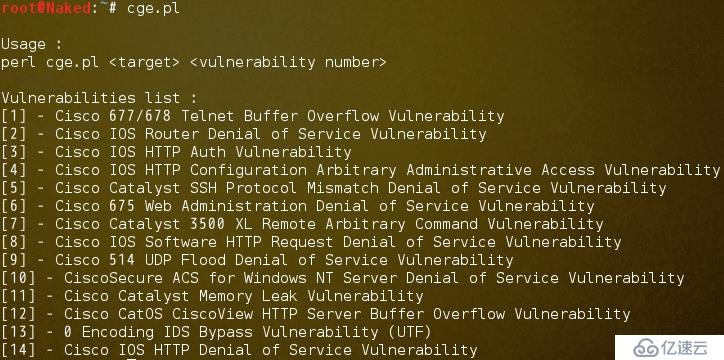

2.CISCO***工具

***工具的使用方法:

cge.pl 目标地址 <1-14 选择一个号码>

该工具内置14种的***方式

[1]cisco 677/678 telnet 缓冲溢出***

***范围:主要针对采用cisco的CBOS操作系统的600系列路由器,可以远程***。

***效果:可以造成被***路由器阶段性的拒绝服务。

[2]cisco IOS路由器拒绝服务***

***范围:开启了http服务且没有采用认证的各类IOS,软件版本从11.1 到 12.1均受到影响。

***效果:实施***后,2分钟左右强制设备dang机,随后重启。

[3,4]cisco IOS 中HTTP认证漏洞和管理配置漏洞***

***范围:开启了http服务并采用了认证的ios,软件版本11.3之后的版本可能都受到影响。

***效果:绕过认证,通过web页面取得管理员权限。

[5]cisco catalyst 交换机ssh协议不匹配拒绝服务***

***范围:只会影响以下的IOS版本 cat4000-k9.6-1-1.bin 等

***效果:Catalyst 交换机拒绝服务, 不交换数据,并造成重启

[6] cisco 675web 管理拒绝服务***

***范围:开启web管理的600系列路由器,CBOS版本包括:2.0.1,2.1.0 等

***效果:通过够造一个特殊的URL,使路由器拒绝服务,必须重启才可以恢复。

[7]cisco Catalyst 3500 XL 远程执行任意命令***

***范围:开启http服务的cisco Catalyst 3500 XL 系列交换机。

***效果:通过构造一个特殊的URL,可以执行任意命令,无需任何密码。

[8]cisco IOS 中HTTP请求拒绝服务***

***范围:开启http 服务并未设置enable 密码的思科路由器或交换机。

***效果:可能导致一段时间后路由器或交换机重启。

[10]CiocoSecure ACS for Windows NTServer 拒绝服务***

***范围:Cisco Secure Access control server for windows 2.6.X ACS 3.0.1,注意,这种***方式并部是针对设备,而是针对思科配套的管理工具。

***效果:设备信息被泄漏(甚至包括设备的口令等)。

[11]Cisco Catalyst 内存泄漏***

***范围:catalyst 4000 and 5000 使用版本4.5(2)到5.5(4a)catalyst 6000 p_w_picpaths 使用 版本 5.3(1)csx

***效果:Catalyst 交换机拒绝服务。

[12]Cisco catOS Ciscoview http 服务缓冲溢出***

***范围:开启了http服务的catos,版本包括:CISCO CATOS5.4 5.5(13A) 5.5 6.1(2) 6.1 7.3 7.4

***效果:让catos 产生一个http请求,在这个请求中,执行任意代码,从而可执行任意命令。

[13]%u编码绕过IDS漏洞

***范围:思科IDS产品以及Catalyst 6000 上的IDS模块。

***效果:通过%u 的编码方法,绕过IDS的检测,从而可以执行恶意代码。

[14]Cisco ios HTTP拒绝服务***(对比***方法3,4)

***范围:开启了http服务的思科路由器和交换机,版本包括:12.0和12.1.

***效果:网络链接断开,设备重启。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。