您好,登录后才能下订单哦!

密码登录

登录注册

点击 登录注册 即表示同意《亿速云用户服务条款》

通过这次学习,发现自己过快的追求效果,一些细节没有 抓住。

参考了一位乌云上的老师的思路。十分感谢。

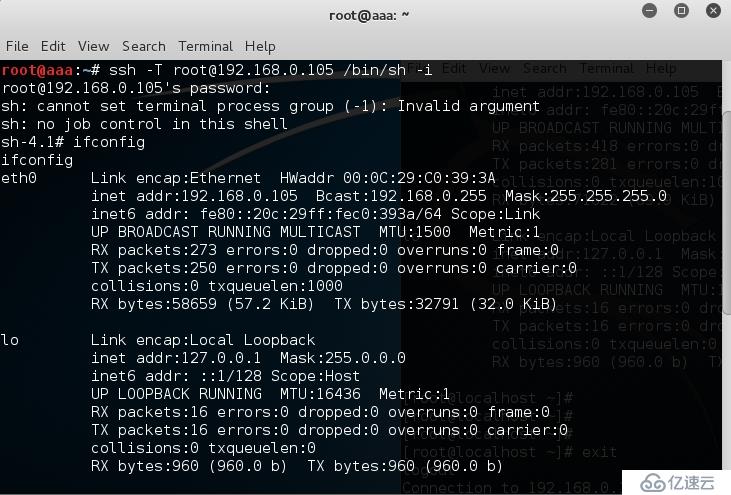

ssh -T root@目标IP /bin/sh -i

ssh下参数

-T 禁止分配伪终端.

命令:

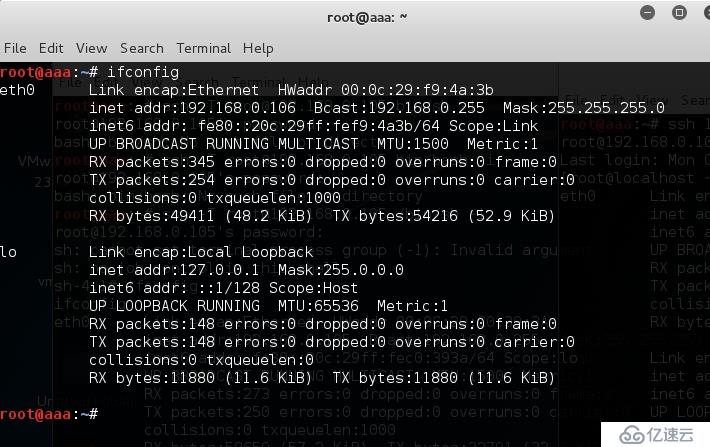

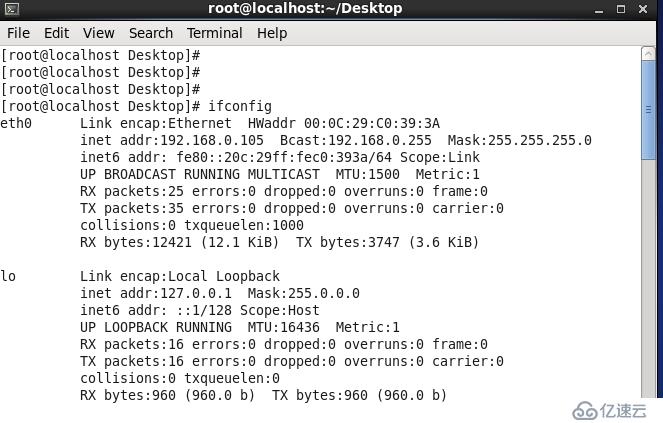

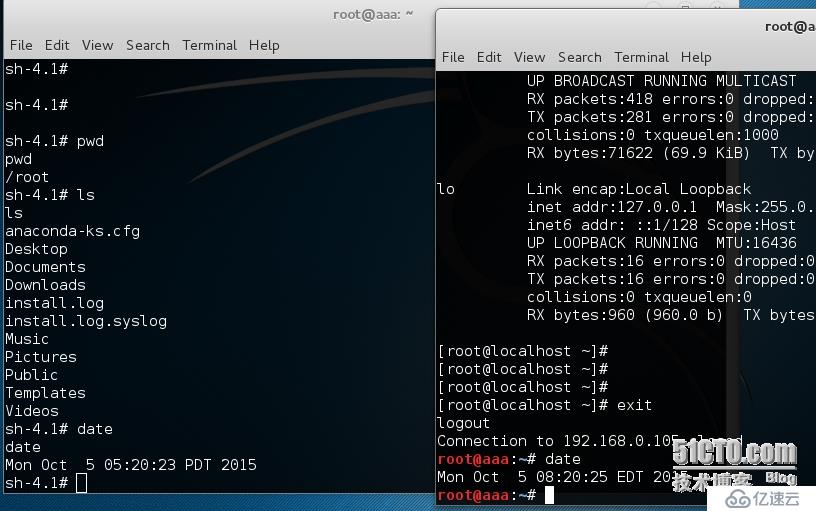

ssh -T root@192.168.0.105 /bin/sh -i ssh -T root@192.168.0.105 /bin/bash -i

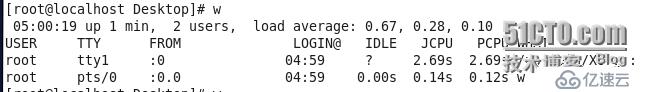

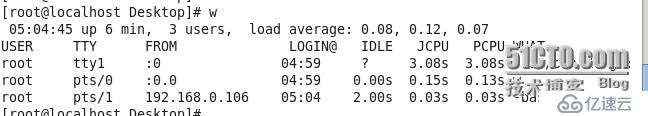

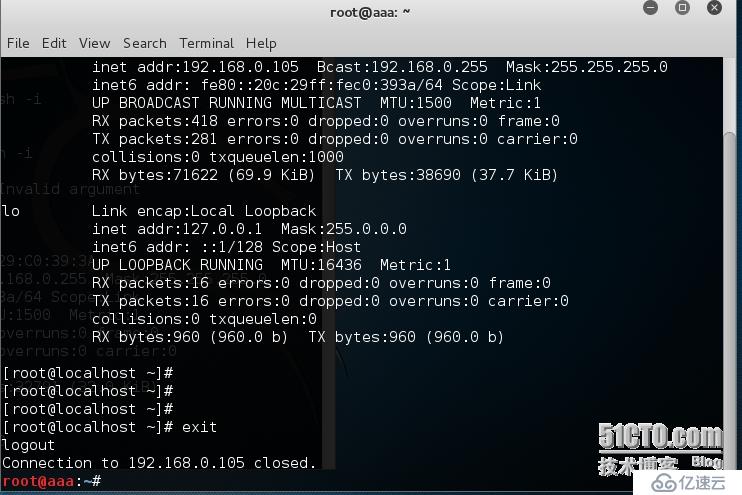

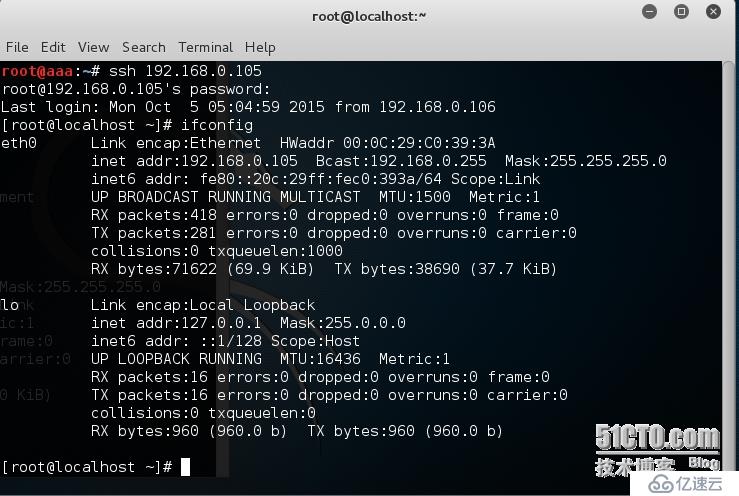

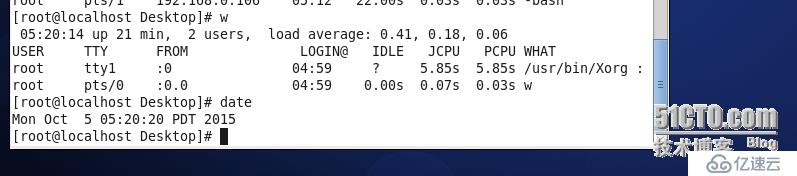

登录192.168.0.105以后。被登录端无论是w还是who,都查看不到登陆者。 下面上图。

其实,登录只要通过其他办法做一下审计就可以了,但是,同样的我们也有办法去避免被记录,所以个人感觉,保护我们的设备,从传输上切断或者用防火墙去隔断,尤其是关键的服务器。这与普通客户访问并不冲突,因为我们保护的是重要的,只有少数人去访问的设备。

下面模拟***者和被***记录了一个本地实验的笔记。

环境(比较特殊的内定环境):

一个技术人员对远程服务器做整改。

服务器在IDC机房,机房人员看到合法用户在授权的时间内登录过来了。

很快操作完成,晚上下班,登陆者下线。

但是,有***者想在无授权时间登录服务器。但是又不想被IDC机房的监管人员在终端上用w看到。

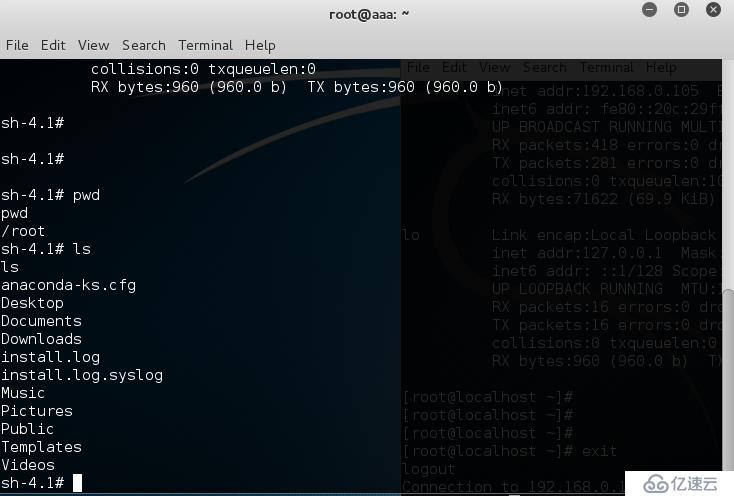

成功登录并且验证了自己的权限,开始找自己想偷偷看到的。

IDC机房没有发现人员登录。

***者依旧在非授权时间登录了IDC机房的设备并且做一些操作。

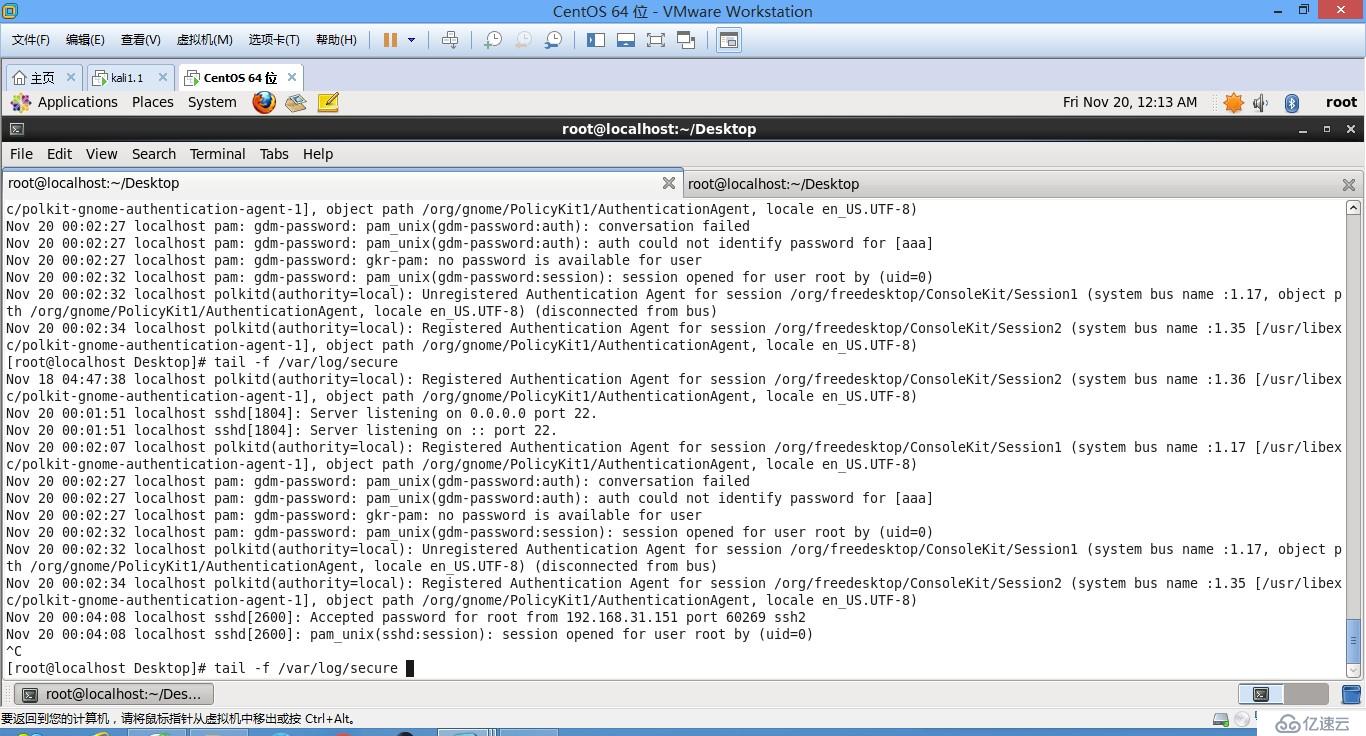

审计和防范:

tail -f /var/log/secure

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。